Wie man die Sichtbarkeit von Tabellennamen kontrolliert

Das Management des Zugriffs auf eine erhebliche Datenmenge innerhalb einer Organisation stellt beträchtliche Herausforderungen dar. Insbesondere wenn viele Personen beteiligt sind, wird die Sicherstellung eines kontrollierten Zugriffs zu einer komplexen Aufgabe.

Angesichts dieser Umstände wird der Bedarf an Datenschutz besonders wichtig. Unautorisierter Zugriff und Manipulation können zu erheblichen Konsequenzen führen, wodurch die Notwendigkeit der Implementierung starker Sicherheitsmaßnahmen betont wird.

Das Verständnis der Wichtigkeit dieses Anliegens zeigt sich in der Lösung, die DataSunrise anbietet, nämlich Datenmaskierung. Indem Organisationen diesen Ansatz übernehmen, können sie ihre Daten vor unautorisierten Aktivitäten schützen und damit ihre Abwehr gegen potenzielle Risiken stärken. Datenmaskierung erweist sich als ein entscheidendes Instrument unter verschiedenen Schutzmaßnahmen, welches Organisationen befähigt, die Datenintegrität und Vertraulichkeit in der komplexen Landschaft der modernen Informationstechnologie zu bewahren.

Datenmaskierung bietet mehr als nur das Maskieren von Daten – sie bietet auch die Option, ganze Informationszeilen zu verbergen. Durch die Erstellung einer Maskierungsregel können bestimmte Benutzergruppen vom Zugriff auf bestimmte Datenbereiche ausgeschlossen werden, so dass nur relevante Informationen für ihre Aufgaben zugänglich sind.

Um dies zu veranschaulichen, betrachten wir das Szenario, bei dem wir Tabellennamen auf der Grundlage verschiedener Abteilungen innerhalb der Organisation mit der “HIDE ROWS”-Funktion von DataSunrise verbergen wollen.

Zum Zwecke der Visualisierung nehmen wir an, dass wir in DataSunrise eine Verbindung zu einer lokalen PostgreSQL Datenbank hergestellt haben und anschließend auch die Proxy-Verbindung integriert haben.

Zuerst werden wir eine Maskierungsregel erstellen, indem wir die folgenden Schritte ausführen.

Gehen Sie zu Masking > Dynamic Masking Rule > Create New Rule.

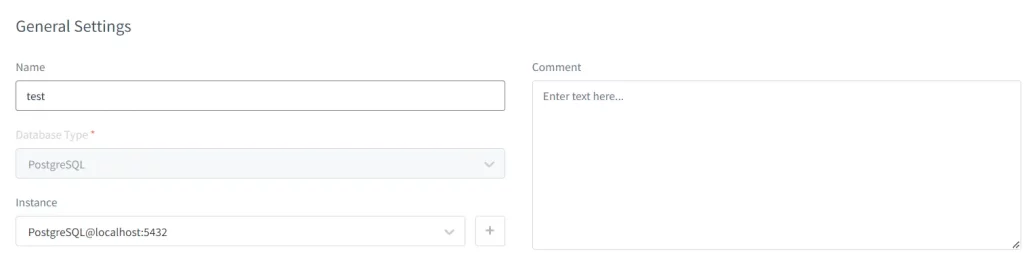

Geben Sie im Bereich Allgemeine Einstellungen einen entsprechenden Namen für die Regel ein, die Sie erstellen möchten. Wählen Sie den Datenbanktyp und die Instanz, auf die diese Regel angewendet werden soll.

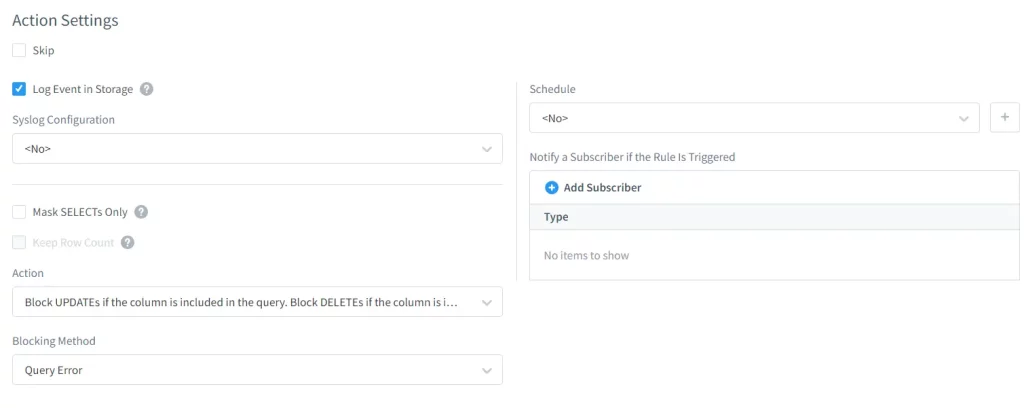

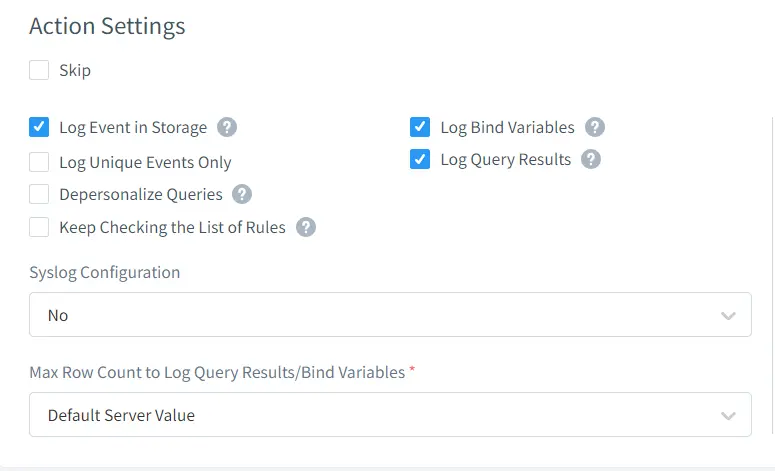

Vergessen Sie nicht das Kontrollkästchen Log Event in Storage zu aktivieren, damit Sie die Maskierungsvorgänge im Abschnitt Dynamic Masking Events überprüfen können. Andere Felder sind optional und können leer bleiben, wenn sie nicht erforderlich sind.

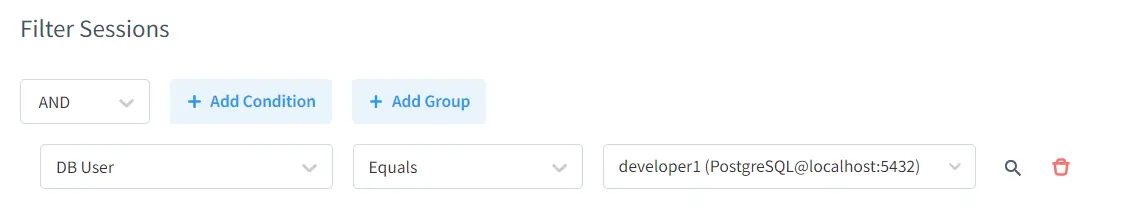

Dann können wir im Filterbereich notwendige Bedingungen festlegen. Zum Beispiel können wir bestimmen, dass die Regel für bestimmte Datenbankbenutzer oder DB Benutzergruppen gilt. Hier filtere ich den Benutzer “developer1” heraus, da ich nicht möchte, dass dieser auf die Daten der Personalabteilung zugreift. Wenn sich also jemand mit dem Benutzerkonto “developer1” am DBMS anmeldet, kann er nicht auf die eingeschränkten Daten zugreifen.

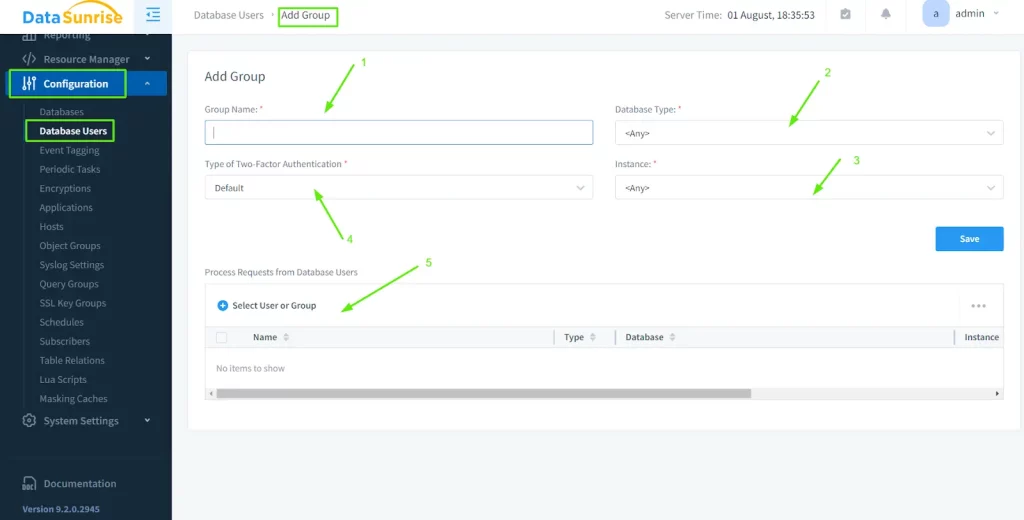

Falls es notwendig ist, die Daten für mehrere Benutzer (z.B.: developer1+developer2 = “testers” Gruppe) zu verbergen, gibt es eine Option, die Benutzer in zugehörige Gruppen zusammenzufassen.

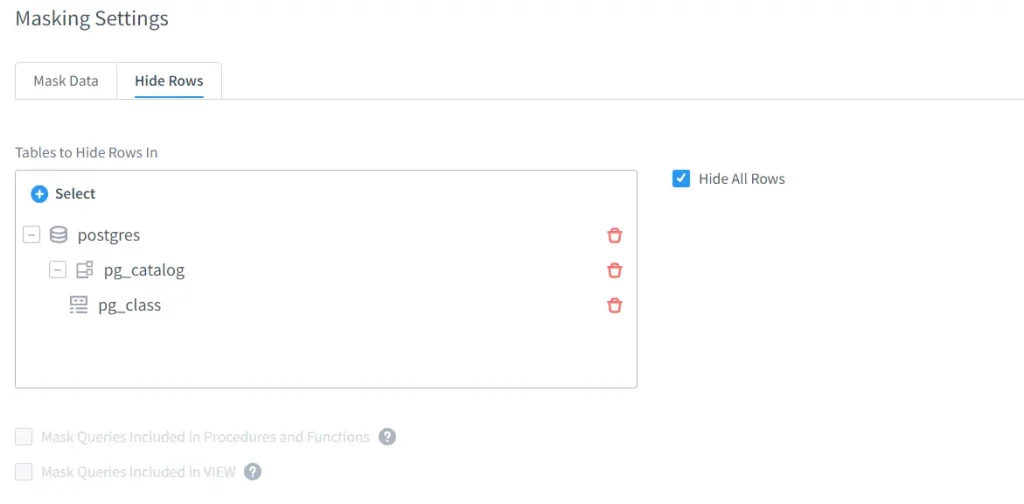

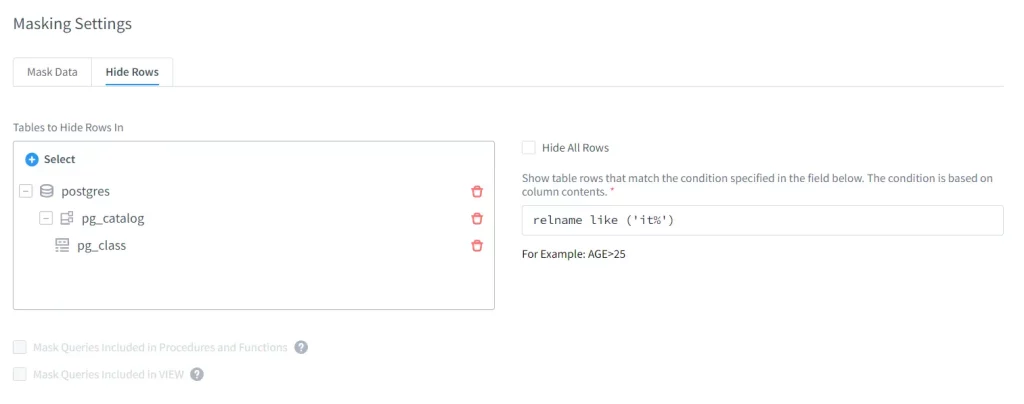

Schließlich können die hauptsächlichen Maskierungseinstellungen vorgenommen werden. Da wir in diesem Artikel über das Verbergen von Tabellennamen sprechen, bleiben wir bei der Option “Hide Rows”.

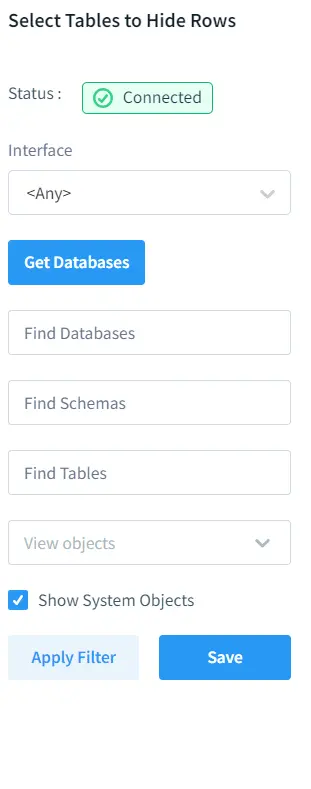

Nach Auswahl von “Hide Row” gelangt man zu den notwendigen Einstellungen, um die Tabellen zu verbergen. Hier verwalten wir die Sichtbarkeit der Tabellennamen, die sich in der Instanz befinden. Dazu verbergen wir die Zeilen des Systemobjekts pg_catalog.pg_class. Um Systemobjekte auswählen zu können, ist es wichtig, das Kontrollkästchen “Systemobjekte anzeigen” zu aktivieren.

Hinweis: Wenn Sie nicht sicher sind, welche Systemobjekttabelle in PgAdmin zur Erstellung der Benutzeroberfläche verwendet wird, ist DataSunrises Data Activity Monitoring (Auditing Service) eine gute Hilfe für Sie. Die unten empfohlenen Einstellungen sollten aktiviert werden, da möglicherweise mehrere Abfragen getestet werden müssen, um die Nachverfolgung nach der Ausführung der Abfragen zu gewährleisten.

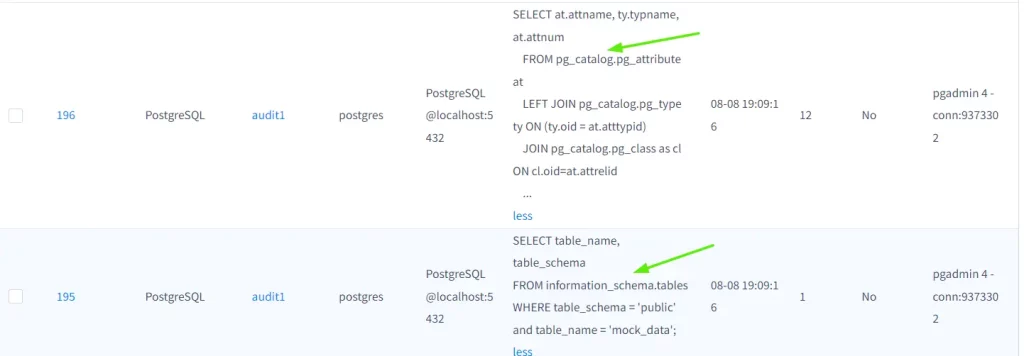

Es werden einige Abfragen zu der tatsächlich ausgeführten Abfrage gestellt. Indem Sie die “ID” der Übersetzung eingeben, können Sie die Details überprüfen, wie die Daten gesammelt und in der Benutzeroberfläche angezeigt werden.

Zusätzlich zur Auswahl von “Alle Zeilen verbergen” ist es auch möglich, nur die relevanten Zeilen zu verbergen, die ein bestimmtes Schlüsselwort enthalten, indem die Bedingung für den Wert der zu verbergenden Spaltenzeilen festgelegt wird.

Wie ich oben bereits erwähnt habe, möchte ich dem Benutzer “developer1” keinen Zugriff auf die Daten der Personalabteilung gewähren. Aber die Daten der IT-Abteilung werden ihm sichtbar sein. Daher filtere ich Tabellennamen heraus, die „it“ enthalten, damit diese Tabellen der IT-Abteilung dem Benutzer „developer1“ angezeigt werden.

Wenn Sie alle oben genannten Einstellungen abgeschlossen haben, klicken Sie auf “Speichern”, um die Regel zu speichern.

Nun wurden alle notwendigen Einstellungen vorgenommen, um die Tabelle zu verbergen, und die Regel ist bereit, angewendet zu werden.

Lassen Sie uns testen und überprüfen, ob die erstellte Maskierungsregel korrekt funktioniert.

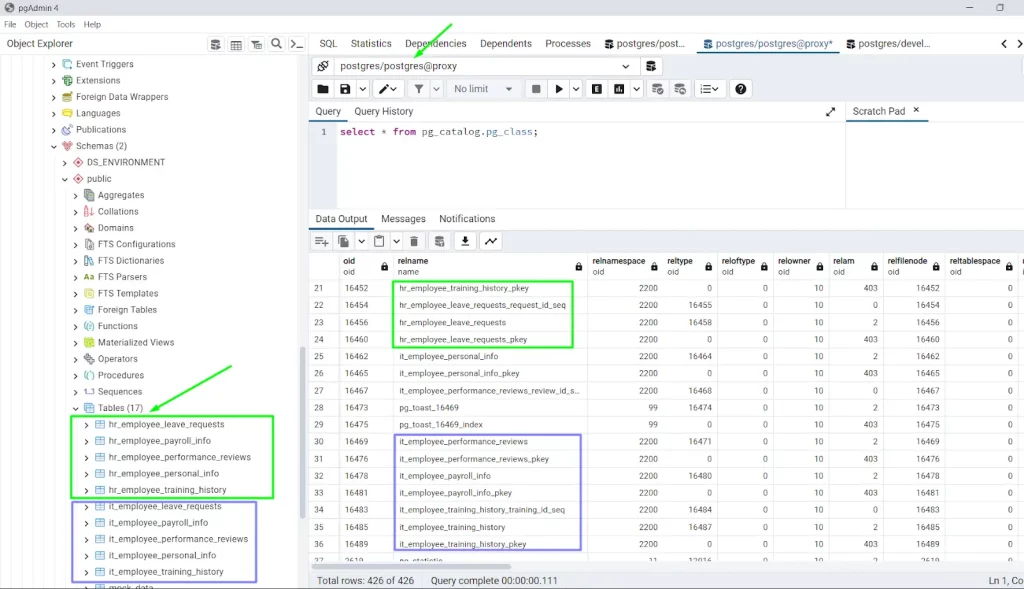

Zum Testen demonstrieren wir die Verwendung von pgadmin. In pgadmin verbinden wir uns über den Proxy mit derselben Datenbank. Zuerst werde ich mich als Benutzer “postgres” verbinden.

Dann testen wir die Maskierungsregel, indem wir die einfache SELECT-Abfrage ausführen.

SELECT * FROM pg_catalog.pg_class;

Nach der Ausführung können Sie die Ausgabetabelle mit den Daten der IT-Abteilung und der Personalabteilung weiterhin im linken Feld sehen. Die Tabellennamen sind ebenfalls noch sichtbar. Der Benutzer “postgres” wurde nämlich nicht als eingeschränkter Datenbankbenutzer ausgewählt.

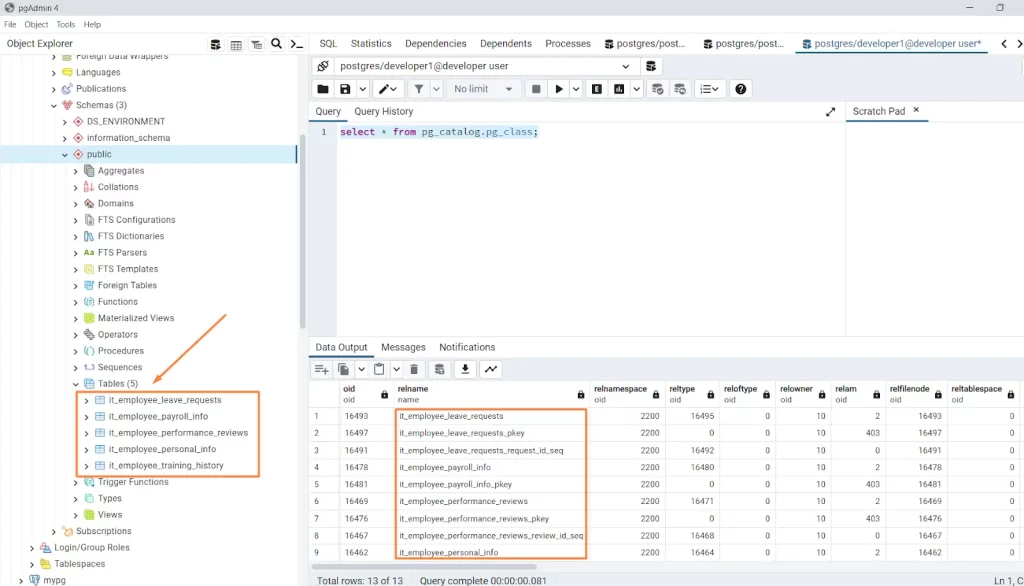

Wenn wir uns als Benutzer “developer1” mit der Datenbank verbinden, werden wir die Zeilen, die sich auf die Personalabteilung beziehen, innerhalb der Tabelle “pg_catalog.pg_class” nicht sehen können, da dieser Benutzer keinen Zugriff auf die Daten der Personalabteilung hat, aber weiterhin Zugriff auf die IT-Daten hat. Ebenso ändert sich die Anzeige der Benutzeroberfläche im linken Bereich. Die Tabellen, die nicht zur IT-Abteilung gehören, werden ausgeblendet.

Auf diese Weise kann “Hide Rows” von der Dynamischen Datenmaskierung verwendet werden, um die Daten, sogar die Systemobjekte wie Tabellennamen, effizient vor unerwünschten Benutzern zu schützen.