Analyse des Benutzerverhaltens

Einführung

Im Jahr 2023 hat der DBIR-Bericht festgestellt, dass 86% der Web-Verletzungen aufgrund gestohlener Anmeldeinformationen aufgetreten sind. Da die Verhinderung von Angriffen ein wesentlicher Aspekt der gesamten Sicherheitsmaßnahmen bleibt, bietet DataSunrise verbesserte Mechanismen zur Überwachung verdächtigen Verhaltens von Datenbanknutzern.

Datenbanken weisen häufig kompromittierte Benutzeranmeldedaten oder infizierte Systeme durch Versuche zur Erhöhung von Privilegien oder den Zugang zu verschiedenen Datenbanken oder Schemas, wie ‘pg_catalog’, auf. Eine häufige Situation ist, wenn ein Benutzer versucht, von einer unbekannten IP-Adresse auf die Datenbank zuzugreifen. Dies deutet häufig auf verdächtige Aktivitäten hin, möglicherweise aufgrund kompromittierter Benutzeranmeldedaten.

Die Aufgabe zur Überwachung verdächtigen Benutzerverhaltens von DataSunrise verwendet maschinelles Lernen (ML) Tools, um das Benutzerverhalten zu überwachen und verdächtige Fälle effektiv zu behandeln. Der maschinelle Lernansatz erleichtert die flexible Einrichtung des Tools, ohne die Notwendigkeit, IP-Sets oder erlaubte Datenbanken und Schemas für bestimmte Benutzer manuell zu konfigurieren. Dies beseitigt die Notwendigkeit, IP-Adressen oder Datenbanken manuell einzurichten.

Audit Datenbankaktivität

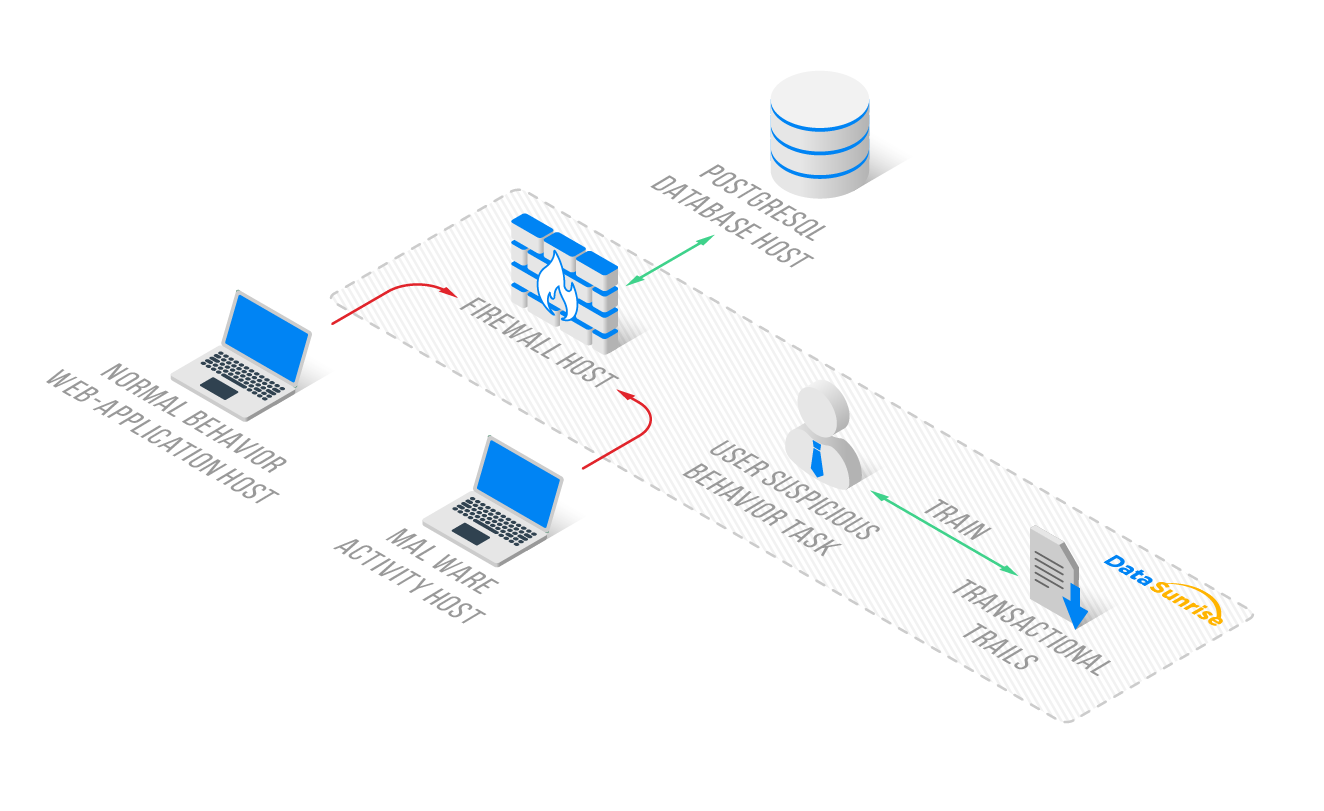

Bevor wir die Verhaltensüberwachung besprechen, sollten wir darauf hinweisen, wie wir die ML-Trainingsdaten sammeln. DataSunrise hat ein Tool namens Audit, das Aktivitäten protokolliert. Sie können die Logs unter Audit → Transactional Trails finden.

Das DataSunrise-Auditing protokolliert Daten, um zu verfolgen, wie Datenbankbenutzer sich normalerweise verhalten und kann auch dabei helfen, alle verdächtigen Aktivitäten zu überwachen.

Die gesammelten Daten sind textbasiert und oft zu umfangreich, um sie ohne spezielle Tools zur Datenanalyse auszuwerten. DataSunrise bietet alles, was Sie zur Verarbeitung großer Datenmengen und zur Schlussfolgerung aus den bereitgestellten Erkenntnissen benötigen.

Um eine Aufgabe zur Überwachung verdächtigen Benutzerverhaltens zu erstellen, benötigen Sie die richtigen Trainingsdaten aus den Transaktionspfaden. Außerdem müssen Sie die Verhaltensanalyseaufgabe innerhalb des richtigen Zeitbereichs ausführen.

Beim ersten Lauf trainiert die Aufgabe das statistische Modell. Spätere Läufe beinhalten die Analyse der Transaktionspfade vom Ende des Trainingsbereichs bis zum Ende der Transaktionspfade.

ML-Tools für die Überwachung des Benutzerverhaltens: Fallstudie

Das Szenario sieht wie folgt aus: Das Unternehmen nutzt eine webbasierte Anwendung mit einer Datenbank zur Verwaltung von Kundendaten. Das Unternehmen wird regelmäßig auf ungewöhnliche Aktivitäten in den Datenbanktabellen prüfen, entweder manuell oder stündlich.

Es gibt drei Hauptphasen zur Implementierung der Analyse des Benutzerverhaltens:

Schritt 1: Erstellen Sie eine Audit-Regel, um Abfragen über den Proxy-Port zur Ressourcendatenbank zu überwachen. Finden Sie eine geeignete Trainingszeitspanne basierend auf den aktiven Regeln für Transaktionspfade. Dies ist ein vorläufiger Schritt, der notwendig ist, um den Trainingsdatensatz bereitzustellen.

In einer typischen DataSunrise-Konfiguration gibt es mehrere Audit-Regeln und umfangreiche Protokolle für Transaktionspfade. Der Benutzer kann also überprüfen, ob die Transaktionspfade für den gewählten Zeitraum nur genehmigte Benutzeraktivitäten anzeigen.

Schritt 2: Erstellen Sie eine Aufgabe zur Bewertung des Nutzerverhaltens mit einer geeigneten Trainingszeitspanne. Richten Sie die Aufgabe ein, um das erste Mal zu laufen, um das statistische Modell zu trainieren.

Schritt 3: Führen Sie einige ungewöhnliche Aktivitäten mit Drittanbieter-Tools wie ‘psql’ oder ‘DBeaver’ aus. Führen Sie dann die Aufgabe erneut manuell für die Analyse aus. Dies hilft sicherzustellen, dass die Regel ordnungsgemäß funktioniert.

Der Host für das Normalverhalten (auf der linken Seite des Bildes) enthält eine Webanwendung. Dieser Host dient in der Regel als Serverinstanz, die über den Firewall-Host (in der Mitte) mit der Datenbank verbunden ist. Wir haben DataSunrise auf dem Firewall-Host installiert und seine Transaktionspfade zeichnen die Datenbankverbindungen über den DataSunrise Proxy Port 5432 auf.

Schritt 1: Audit-Regel für regelmäßige Aktionen

Um eine Audit-Regel zu erstellen, gehen Sie zuerst zur webbasierten Benutzeroberfläche von DataSunrise. Klicken Sie dann auf Audit, danach auf Regeln. Klicken Sie zum Schluss auf + Regel hinzufügen, falls diese noch nicht vorhanden ist.

Sie sollten AuditObject in Systemeinstellungen – Zusätzliche Parameter aktivieren. Die Audit-Regel sollte nur genehmigte Benutzeraktionen zur Schulung verfolgen. Benutzer können dies später immer in den Transaktionspfaden überprüfen.

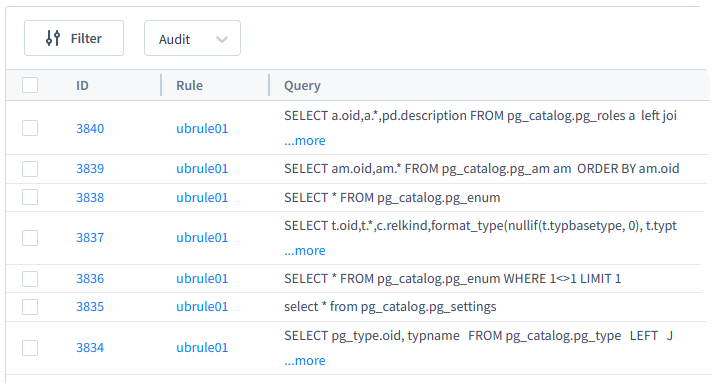

Aktivieren Sie die von Ihnen erstellte Regel. Die Anfragen an die Datenbank sollten in den Ereignissen der Regel erscheinen. Während dieses Schritts analysieren wir die Transaktionspfade und wählen die Zeitspanne der normalen Aktivitätseinträge, die für das Training des verdächtigen Benutzerverhaltens verwendet werden sollen.

Schritt 2: Aufgabe zur Überwachung verdächtigen Benutzerverhaltens

Jetzt, da wir sichergestellt haben, dass die Trainingsdaten vorhanden sind und die Trainingszeitspanne ausgewählt ist, ist es Zeit, eine Aufgabe zur Erkennung verdächtigen Benutzerverhaltens zu erstellen. Um dies zu tun, navigieren Sie zu Konfiguration – Periodische Aufgaben – + Neue Aufgabe.

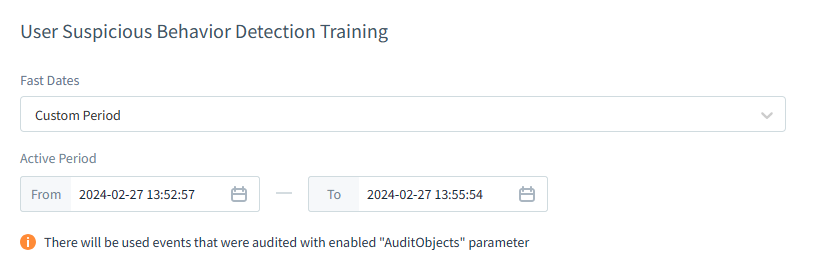

Wählen Sie aus der Liste der Aufgabentypen die Erkennung des verdächtigen Benutzerverhaltens aus. Die einzige erforderliche Einstellung hier ist die Definition des Bereichs der Trainingsdataset-Ereignisse. Darüber hinaus gibt es eine Startup-Frequenzoption für die Aufgabe, aber in unserem Fall, in dem wir die Aufgabe bei Bedarf manuell ausführen, können wir die Frequenz auf den Standardwert (stündlich) belassen.

Unten ist die Einrichtung für die Zeitspanne der neuen Aufgabe zur Erkennung verdächtigen Benutzerverhaltens dargestellt.

Wir definieren die Zeitspanne, während der nur erlaubte Aktivitäten auf allen Proxy-Servern der Datenbankinstanz auftreten. Diese Aktivitäten sind die auf der Whitelist und wir haben die Zeiten des ersten und des letzten Ereignisses während der Analyse in Schritt 1 ausgewählt.

Um das Training des statistischen Modells der Aufgabe zu starten, speichern Sie die Einstellungen. Diese Aktion leitet Sie zum Abschnitt “Periodische Aufgaben” weiter. Navigieren Sie zurück zur Aufgabe zur Erkennung des verdächtigen Benutzerverhaltens, indem Sie auf ihren Namen in der Liste klicken. Drücken Sie dann ‘Ausführen‘, um die Aufgabe auszuführen und ihren Status zu überprüfen.

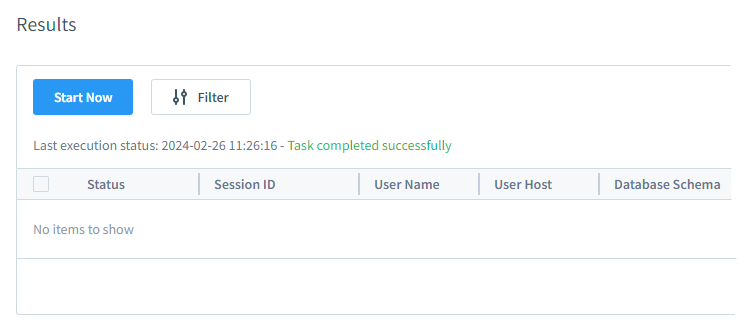

Es sollte keine Fehler geben. Während des ersten Durchlaufs der Aufgabe werden keine verdächtigen Aktivitäten erkannt, da sie sich ausschließlich auf das Training des statistischen Modells konzentriert. Innerhalb des Aufgabendialogs während des Durchlaufs der Aufgabe kann der Benutzer den Trainingsfortschritt in der Statusmeldung beobachten.

Damit ist Schritt 2 abgeschlossen. Wir haben jetzt das trainierte Netzwerk innerhalb der Aufgabe zur Erkennung verdächtigen Benutzerverhaltens und können mit der tatsächlichen Registrierung der Erkennung verdächtigen Verhaltens fortfahren.

Schritt 3: Verdächtige Aktivität und Analyse

Verdächtige Aktivität in unserem Fall beinhaltet Abfragen von einer unerwarteten IP-Adresse (Malware-Aktivitäts-Host) mit Zugriff auf alle Felder der ‘pg_catalog.pg_enum’.

Um eine Verbindung zur beliebigen Datenbank von der verdächtigen IP-Adresse des Malware-Aktivitäts-Hosts herzustellen, wurde der ‘psql’-Befehl von diesem Host verwendet:

/usr/pgsql-13/bin/psql -h 192.168.10.104 -p 5432 -U ubuser01 -d ubdb02 ubdb02=# select * from pg_catalog.pg_enum

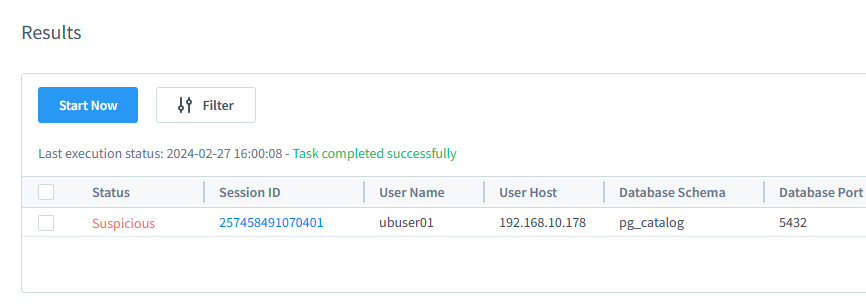

Als Ergebnis erscheint eine einzelne Sitzungswarnung in den Ergebnissen der Aufgabe zur Erkennung verdächtigen Benutzerverhaltens:

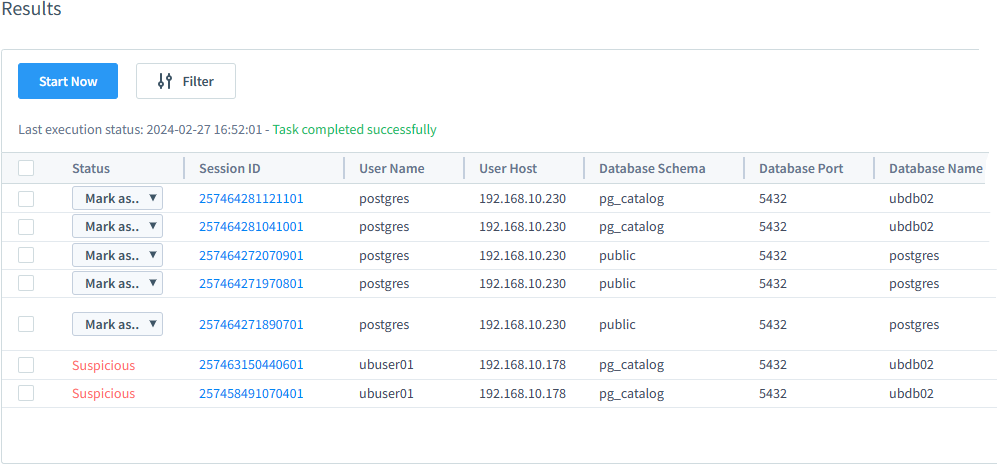

Bitte beachten Sie, dass, wenn der Benutzer des Malware-Aktivitäts-Hosts eine Verbindung zum Proxy mit Software wie DBeaver oder anderer datenbankverwaltender UI-basierter Software herstellt, diese Aktion auch Warnungen auslöst. DBeaver überprüft automatisch die Datenbankstruktur. Es führt Anfragen an Tabellen und Schemata aus, die nicht in den Schulungsdaten vorhanden sind. Das System kann unerwartete Aktivitäten als Ergebnis kennzeichnen.

In diesem Szenario wurden zweimal Datenbankanfragen durch den DataSunrise-Proxy vom Host mit dem normalen Verhalten der Webanwendung gestellt. Anschließend wurde eine Verbindung zur Datenbank mit DBeaver von einer vertrauenswürdigen IP-Adresse hergestellt. DBeaver hat jedoch ungewöhnliche Tabellen und Schemata (pg_catalog) abgefragt. Daher haben wir diese Sitzungen als verdächtigt gekennzeichnet.

Die Aufgabe zur Erkennung verdächtigen Benutzerverhaltens kann Warnmeldungen für alle Proxies der Audit-Regel Datenbankinstanz oder für Regeln und Instanzen erzeugen, falls es viele gibt. Es ist wichtig zu beachten, dass in den Ergebnissen (obige Abbildung), die Datenbank Portnummer den Port des in der Instanzeinrichtung für die geschützte Datenbankverbindung angegebenen Datenbankservers darstellt. Dies ist nicht der Proxy-Port dieser Instanz.

Um zu überprüfen, ob alle Proxies der Instanz Warnungen für verdächtiges Verhalten generieren, sollten Benutzer verdächtige Anforderungen auf allen Proxy-Ports durchführen, sicherstellen, dass sie geprüft werden, und die Aufgabe zur Erkennung verdächtigen Benutzerverhaltens erneut ausführen. Dann klicken Sie auf das Update-Symbol in der Ergebnisauflistung der Aufgabe. Wenn neue Abfragen erscheinen, klicken Sie auf die Sitzungs-ID, um die Proxy-Portnummer zu finden.

Alle Abfragen und die betroffenen Zeilen sind in den Sitzungsdetails verfügbar, wenn sie in der Tabelle der Aufgabenergebnisse angeklickt werden. Weitere Informationen entnehmen Sie bitte der unten stehenden Abbildung.

Fallresultate

Wir können verdächtige Sitzungen erkennen, indem wir ungewöhnliche Abfrageparameter wie IP-Adressen oder Datenbanknamen prüfen. Diese Parameter weichen von der typischen Aktivität ab, die während des Trainings in der Aufgabe zur Erkennung verdächtigen Benutzerverhaltens beobachtet wurde.

Die wichtigsten Schlussfolgerungen aus dem Testfall sind wie folgt:

- Das statistische Modell konzentriert sich auf die Analyse von IP-Adressen, Tabellen, Schemata usw. innerhalb von Abfragen. Es berücksichtigt nicht den Inhalt der Abfragen selbst. Zum Beispiel wird das auf einfachen SELECT-Abfragen trainierte statistische Modell komplexe SELECT-Abfragen oder “SELECT all” Abfragen an dieselbe Tabelle nicht als verdächtig markieren. Dies liegt daran, dass sie von geeigneten IP-Adressen stammen und auf ungewöhnliche Datenbanken gerichtet sind.

- Audit-Regel-Instanzen bestimmen die potenziellen Proxies für die Kennzeichnung eingehender Sitzungen als verdächtig. Es ist von entscheidender Bedeutung, dass der Trainingsdatensatz alle vernünftigen regelmäßigen Sitzungen für alle Proxies abdeckt. Unbekannte Proxy-Sitzungen werden als verdächtig gekennzeichnet.

- Es ist keine spezifische Einrichtung erforderlich, um die Aufgabe zur Erkennung verdächtigen Benutzerverhaltens auf einer bestimmten Audit-Regel zu trainieren. Alle Transaktionsdatensätze im Audit-Trainingssatz werden verwendet, um das Netzwerk zu unterrichten. Diese Datensätze helfen auch dabei, neue Ereignisse zu identifizieren und sie zur weiteren Untersuchung an die Aufgabe zur Erkennung verdächtigen Benutzerverhaltens zu senden.

Fehlerbehebung

Hier gibt es einige Punkte zu beachten:

- Verwenden Sie JVMChecker, um zu überprüfen, ob Java ordnungsgemäß funktioniert (befindet sich unter /opt/datasunrise/bin).

- Nutzen Sie die Logs des Benutzerverhaltens, um zu analysieren, ob die Ausführung der Aufgabe Fehlermeldungen erzeugt hat. Die Aufgabe zur Erkennung verdächtigen Benutzerverhaltens hat eine Protokolldatei für Fehlermeldungen. Sie finden diese unter Systemeinstellungen unter Logging & Logs, dann Logs Type, und schließlich Erkennung verdächtigen Benutzerverhaltens.

- Vergewissern Sie sich, dass die erweiterte Eigenschaft ‘Audit Objects’ aktiviert ist, wenn die Aufgabe zur Erkennung ungewöhnlichen Benutzerverhaltens zum ersten Mal ausgeführt wird.

- Verstehen Sie Ihre Daten. Der Trainingsprozess erfordert eine relativ hohe Menge an Daten in den Audit-Logs. Es ist wichtig, den Textteil der SQL-Anfragen zu analysieren. Das bedeutet, dass es keinen Alarm für ungewöhnliche Tabellen oder Spalten in einer SELECT-Anfrage geben wird, wenn diese an die richtige Datenbank gerichtet wurde, von der richtigen IP und vom richtigen Benutzer und Anwendung gemacht wurde.

- Stellen Sie sicher, dass bei der ersten Ausführung der Aufgabe zur Erkennung des Benutzerverhaltens nur weißgelistete Aktivitäten im Audit Trail enthalten sind. Bei Bedarf kann der Benutzer die Aufgabe zur Erkennung des Benutzerverhaltens problemlos neu erstellen und ihr statistisches Modell erneut trainieren.

Fazit

Die ML-basierte Aufgabe zur Erkennung verdächtigen Benutzerverhaltens hilft dabei, den Datenzugriff zu überwachen, indem automatisch Regeln für verschiedene Benutzer festgelegt werden. Dies spart Zeit und Aufwand, insbesondere bei großen Datensätzen. Die Datenbank-Firewall von DataSunrise nutzt effektiv ML-Tools zur Überwachung des Benutzerverhaltens. Trotz der zugrundeliegenden Komplexität der beteiligten Prozesse bietet die webbasierte Benutzerschnittstelle ein benutzerfreundliches Interface zur Einrichtung von Aufgaben und zur Analyse eingehender Sitzungen.

Die Aufgabe zur Erkennung verdächtigen Benutzerverhaltens ermöglicht es Ihnen, die Transaktionspfade von DataSunrise auf ungewöhnliche Aktivitäten von aktuellen Benutzern zu untersuchen. Dies kann helfen, potenzielle Sicherheitsverletzungen zu identifizieren. Sie können diesen Scan regelmäßig oder manuell durchführen. Dieses Tool ermöglicht es Benutzern, Sitzungen als verdächtig oder normal zu markieren und kleine Änderungen vorzunehmen, um die Benutzeroberfläche zu vereinfachen.

In diesem Artikel haben wir kurz die Einrichtung der Aufgabe zur Erkennung verdächtigen Benutzerverhaltens besprochen. Zögern Sie bitte nicht, unsere Website zu besuchen und eine Online-Demo für eine zusätzliche Diskussion über die Datenbanksicherheitslösungen von DataSunrise anzufordern.