Datengesteuerte Sicherheit: DataSunrise verbessert den Schutz geprüfter Daten

Die Aufgabe der Datenprüfung geht stets der Erfassung der Datenanalyse voraus. Aber wie können wir diesen Prozess vereinfachen? DataSunrise bietet eine Funktion, die rohe Prüfdaten mit datengesteuerten Sicherheitsentscheidungen verbindet: Event-Tagging.

Mit Event-Tagging können Benutzer Ereignisse mit Details über die Daten, auf die die Abfrage zugegriffen hat, kennzeichnen. Dies erleichtert die Analyse. Anstatt alle protokollierten Abfragen zu durchsuchen, können Sie sich auf die Erfassung statistischer Einblicke aus Transaktionsprotokollen konzentrieren.

Über die Verbesserung der protokollierten Daten hinaus verwendet DataSunrise diese zusätzlichen Informationen für dynamische Maskierung, Prüf- und Sicherheitsregeln. Dieser Artikel geht auf zwei Schlüsselfunktionen ein: Event-Tagging und datengesteuerte Regeln. Während wir die dynamische Maskierungsregel genauer untersuchen, gehen wir auch auf den Datenfilter nach Informationstyp für sowohl Prüf- als auch Sicherheitsregeln ein.

Event-Tagging und Informationstypen

Beginnen wir mit den Informationstypen, die Sie in der Datenentdeckung festlegen – ein entscheidender Schritt. DataSunrise verwendet diese Informationstypen, um Daten in den Abfrageergebnissen zu differenzieren.

Informationstypen bieten eine Beschreibung der Daten und helfen Ihnen dabei, spezifische Daten bei der Entdeckung zu lokalisieren. Aber sie tun noch mehr. Dieselben Informationstypen, die in der Datenentdeckung definiert wurden, können verwendet werden, um Daten zu kennzeichnen oder zu markieren, wenn sie in Prüfungsprotokollen protokolliert werden. Anschließend können Sie die Protokolle mit markierten Daten exportieren. Wie bereits erwähnt, kann die dynamische Maskierungsfunktion auch Maskierungsregeln basierend auf diesen Datentypen auslösen.

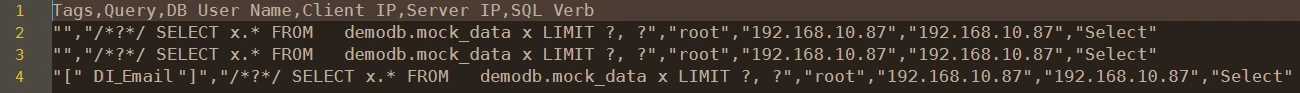

So sehen die markierten Daten im heruntergeladenen CSV-Bericht aus:

Beachten Sie die Zeile mit dem Informationstyp “DI_Email”.

Zusammenfassend lässt sich sagen, dass der richtige Informationstyp für effektives Event-Tagging unerlässlich ist. Im nächsten Abschnitt erklären wir, wie man einen Informationstyp erstellt.

Informationstyp im Überblick

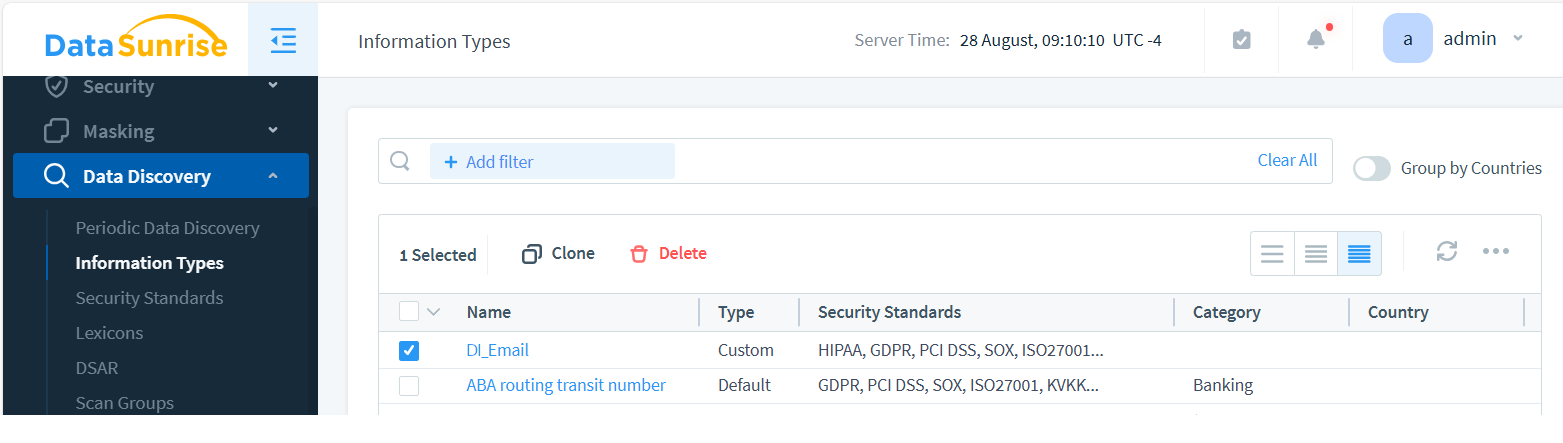

Gehen Sie zur Datenentdeckung und wählen Sie Informationstypen. Hier finden Sie alle verfügbaren Informationstypen in DataSunrise. Beachten Sie, dass viele komplex sind und möglicherweise nicht Ihren spezifischen Anforderungen entsprechen. Deshalb empfehlen wir für diese Diskussion die Erstellung eines einfachen, benutzerdefinierten Informationstyps.

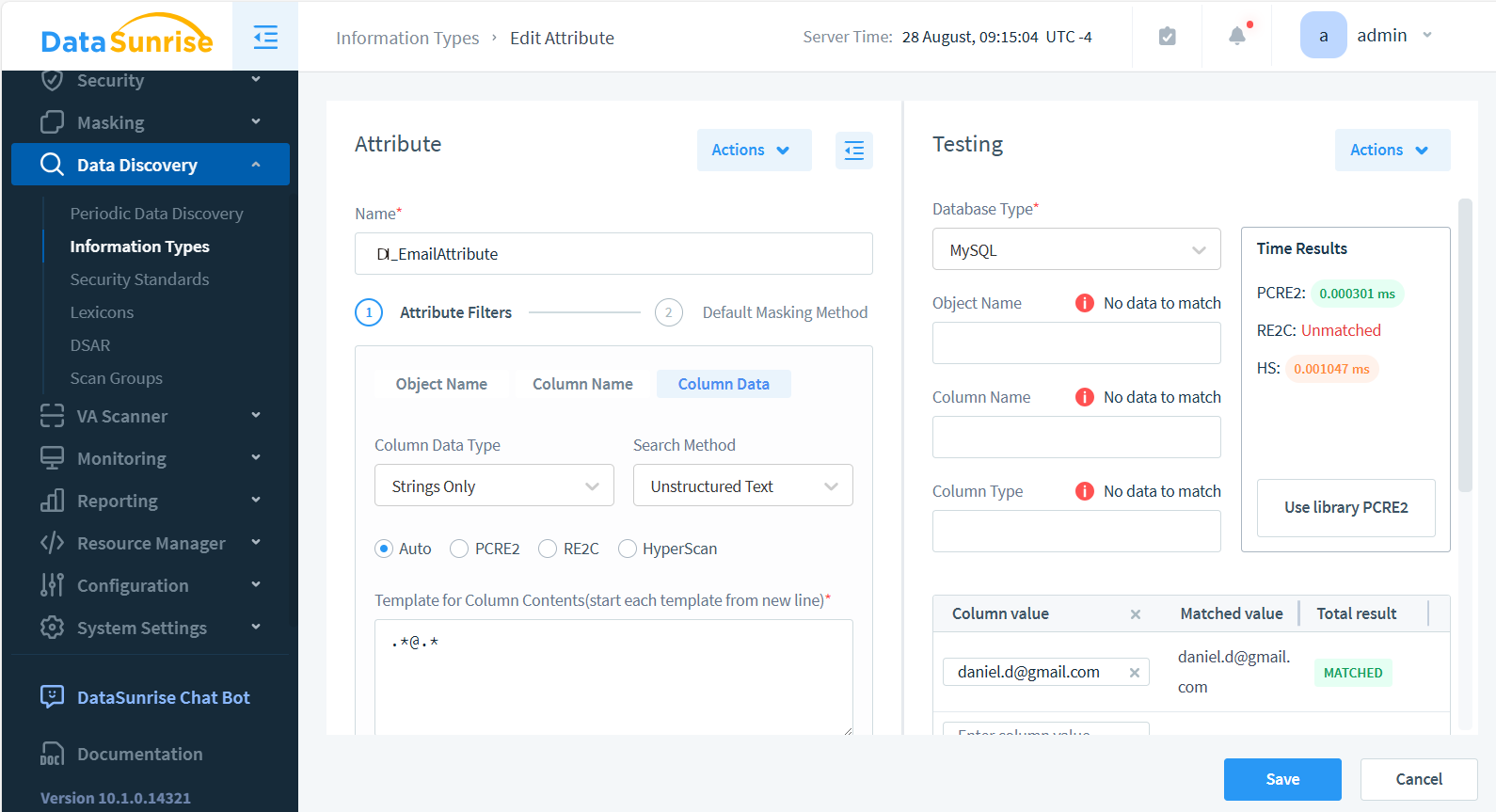

Ein Informationstyp wird durch seine Attribute definiert und kann mehrere Attribute haben. Das Übereinstimmen eines dieser Attribute verknüpft Abfragedaten mit dem Informationstyp. In unserem Beispiel erstellen wir den einfachsten Informationstyp mit nur einem Attribut (DI_EmailAttribut) – Daten in den Abfrageergebnissen, die eine E-Mail-Zeichenkette wie daniel.d@gmail.com enthalten.

Wir gehen hier nicht zu sehr ins Detail. Die Attributkonfiguration ist unten abgebildet:

Beachten Sie, dass Sie die Attributübereinstimmung im rechten Bereich testen können. Zum Beispiel haben wir die Zeichenkette daniel.d@gmail.com gegen den regulären Ausdruck .*@.*, der im Datenattributfilter der Spalte festgelegt ist, getestet.

Das Ergebnis ist, dass wir den benutzerdefinierten Informationstyp DI_Email mit einem regex-basierten Attribut namens DI_EmailAttribut erstellt haben. Dies ist unten dargestellt:

Sobald eine Abfrage den Proxy mit aktiviertem Event-Tagging durchläuft, werden die Daten gekennzeichnet. Diese wertvollen Informationen können dann in Prüfungen, Sicherheitsregeln und dynamischen Maskierungen genutzt werden.

Beachten Sie, dass das Informationstyp-Feature sowohl für die Markierung als auch für die dynamische Maskierung in der datengesteuerten Sicherheit ausschließlich mit datenbasierten Attributen arbeitet.

Event-Tagging in der Prüfung

Schauen wir uns die erste datengesteuerte Sicherheitsfunktion an: Event-Tagging. Mit dieser Funktion können Sie Protokolle der Transaktionspfade mit zusätzlichen Markierungen versehen, die den durch das Prüfereignis betroffenen Informationstyp beschreiben. Dies strafft datengetriebene Entscheidungen bei geprüften Instanzen erheblich und eliminiert die Notwendigkeit für Benutzer, Abfrageergebnisse manuell zu analysieren.

Um das Event-Tagging zu aktivieren, müssen Sie zunächst sicherstellen, dass der Informationstyp korrekt funktioniert. Sie können dies testen, indem Sie eine Datenentdeckungsaufgabe ausführen. Wenn alles in Ordnung ist, können Sie ein Event-Tag erstellen.

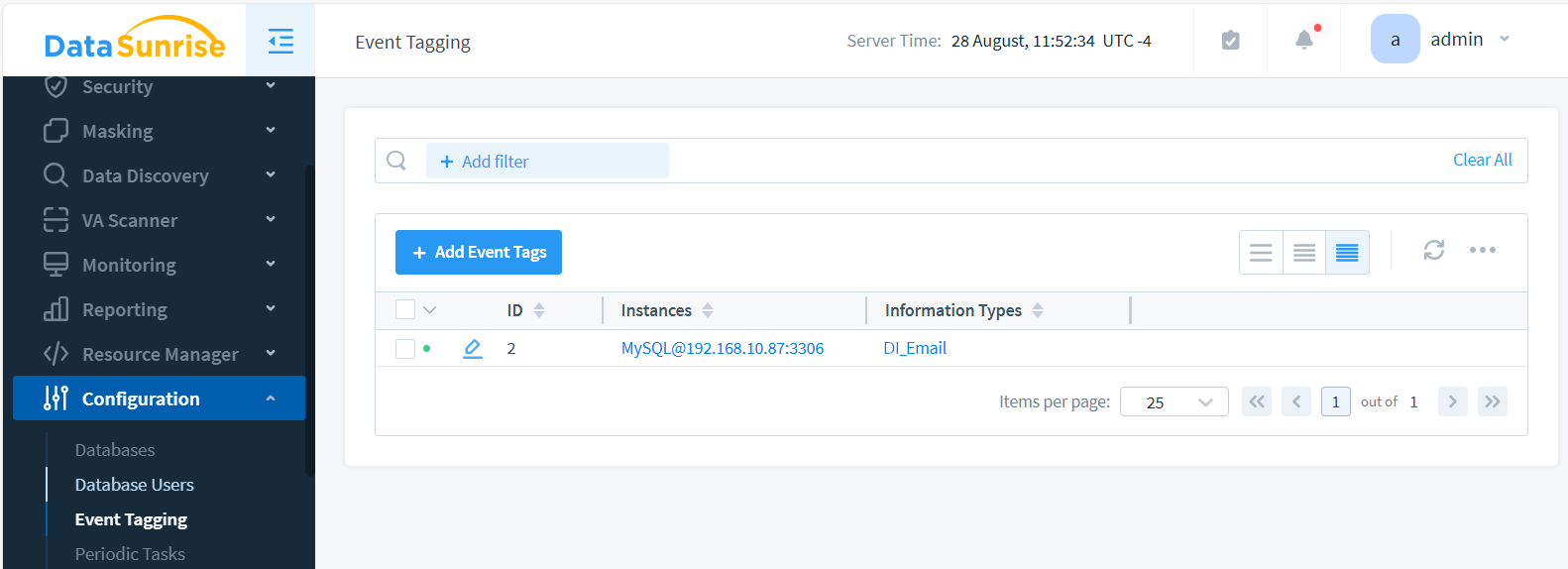

Event-Tagging für die Instanz hinzufügen

Gehen Sie zu Konfiguration > Event-Tagging und klicken Sie auf die Schaltfläche +Event-Tags hinzufügen. Wählen Sie die Kontrollkästchen neben der Datenbankinstanz(en), in der Sie die Daten prüfen möchten, und den Informationstyp aus. Da wir den Informationstyp DI_Email zuvor erstellt haben, verwenden wir ihn, um das Event-Tag zu erstellen. Nach dem Speichern sollte Ihre Liste der Tags folgendermaßen aussehen:

Prüfregel zur Generierung des markierten Prüfprotokolls

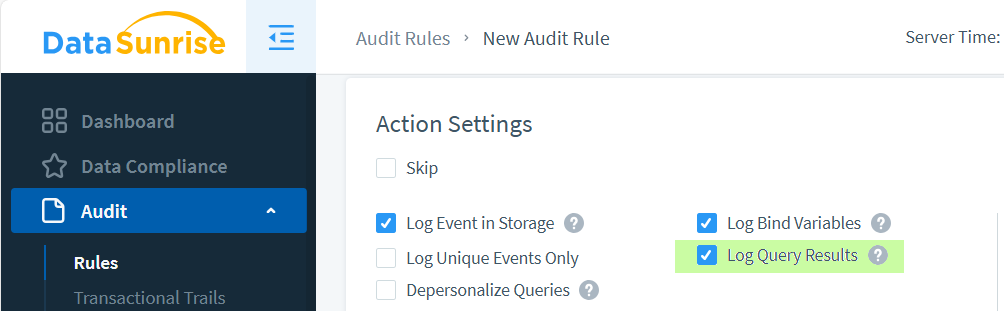

Gehen Sie zu ‘Prüfung’ > ‘Regeln’ > ‘+ Neue Regel hinzufügen’, um eine Prüfregel zu erstellen. Nennen Sie sie ‘EmailPrüfregel’. Aktivieren Sie ‘Abfrageergebnisse protokollieren’ und wählen Sie die Instanz aus, bei der Sie das Event-Tagging zuvor konfiguriert haben.

Wir sind bereit, das Event-Tagging zu testen.

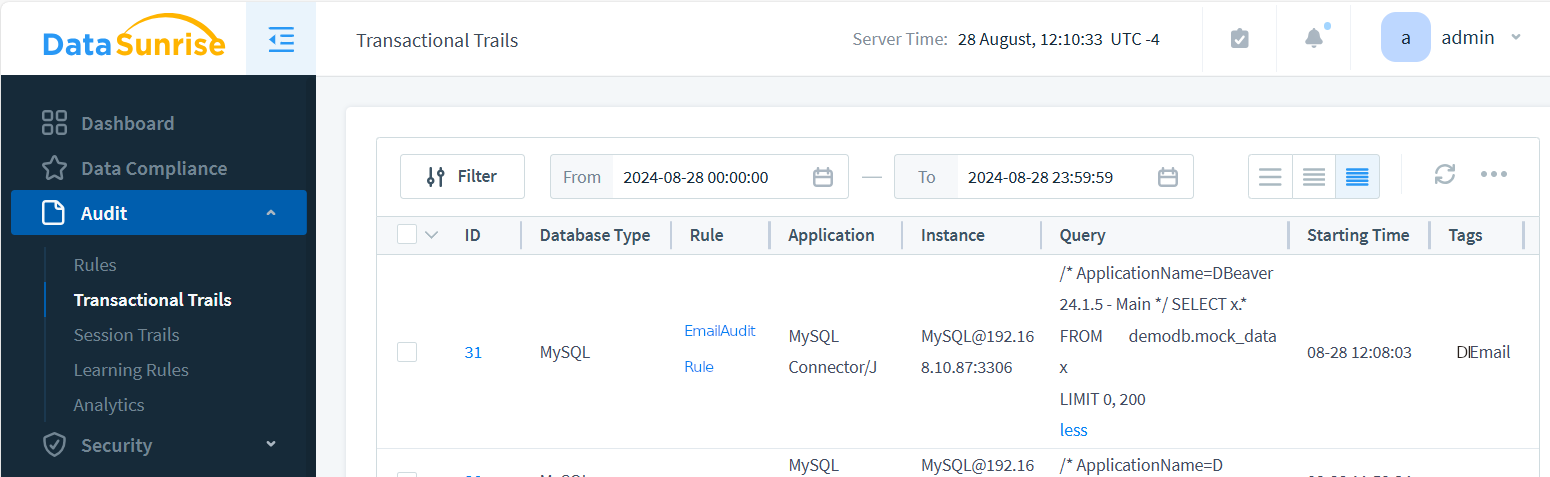

Stellen Sie eine Anfrage für E-Mail-Daten an die Instanz. Wenn die Abfrageergebnisse nun in den Prüfpfaden gespeichert werden, sehen Sie dieses Tag in den Transaktionspfaden:

Das obige Bild zeigt, dass die EmailPrüfregel durch eine SELECT * Abfrage an die Instanz MySQL@192.168.10.87 ausgelöst wurde. Diese Abfrage gab unter anderem E-Mails aus der Tabelle mock_data zurück, sodass das Prüfereignis mit dem von uns erstellten DI_Email-Event-Tag gekennzeichnet wird.

Wichtiger Hinweis: Wenn die unten diskutierte datengesteuerte Maskierungsregel aktiviert ist, wird das Event-Tag das Prüfereignis nicht kennzeichnen.

Maskierung für datengesteuerte Sicherheit

Im vorherigen Kapitel haben wir eine Prüfregel eingerichtet und beobachtet, wie ein Tag einem Ereignis zugewiesen wurde, wenn es unseren benutzerdefinierten Informationstyp DI_Email erfüllt hat. Markierte Daten haben jedoch weitaus wertvollere Anwendungen als einfache Prüfberichte.

Schauen wir uns nun eine weitere Verwendung des Event-Tagging an. Wenn der Informationstyp DI_Email vom Proxy erkannt wird, können Sie verschiedene Regeln konfigurieren, um dies als Eingabe zu verwenden. Prüf-, Sicherheits- und Maskierungsregeln können alle durch diese zusätzlichen Tags ausgelöst oder gefiltert werden. In diesem Abschnitt erklären wir, wie DataSunrise markierte Daten in Echtzeit maskiert und maskierte E-Mails an den Datenbankclient zurückgibt.

Um dies zu erreichen, müssen Sie lediglich eine dynamische Maskierungsregel mit einem Datenfilter in den Maskierungseinstellungen erstellen. Lassen Sie uns die Einzelheiten durchgehen.

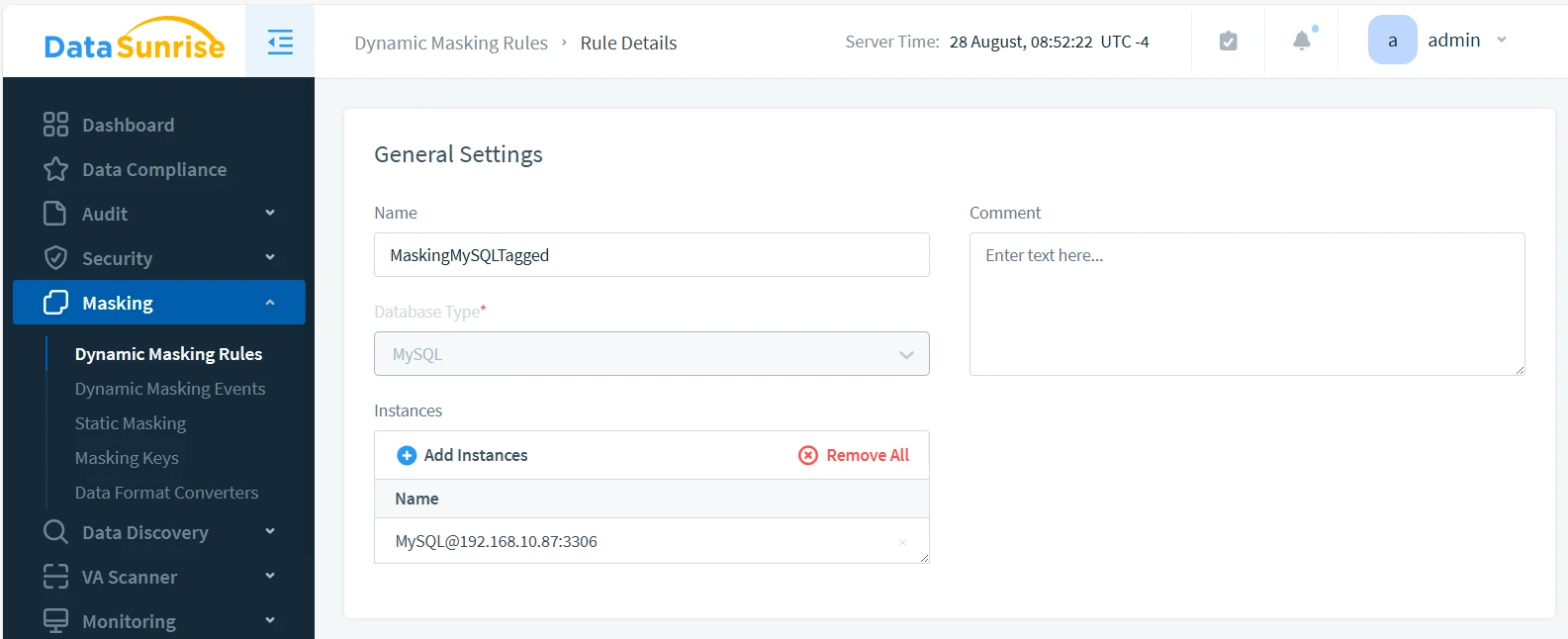

Erstellen Sie die Regel wie gewohnt auf der Seite Maskierung > Dynamische Maskierungsregeln. Wählen Sie die Datenbankinstanz aus, bei der Sie das Event-Tagging eingerichtet haben – in diesem Fall MySQL@192.168.10.87. Aktivieren Sie das Kontrollkästchen ‘Ereignis im Speicher protokollieren’.

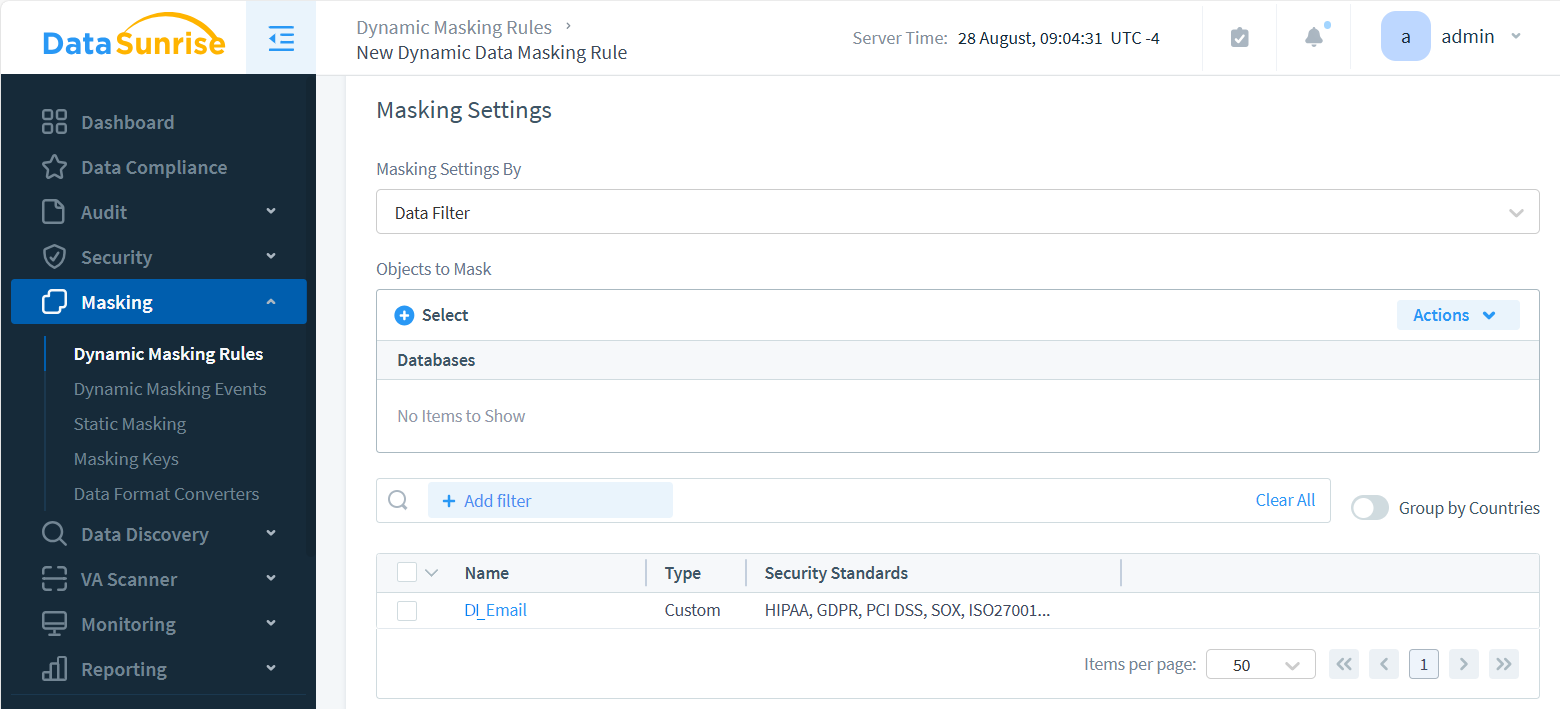

In den unten gezeigten Maskierungseinstellungen haben wir den Maskierungseinstellungen nach Dropdown-Selektor auf Datenfilter eingestellt. Dies ermöglicht uns die Verwendung von Informationstypen für die Maskierung.

Beachten Sie, dass der Objektauswahl-Selektor leer gelassen wurde. Das bedeutet, dass alle Abfrageobjekte von der maskierten Instanz auf eine Übereinstimmung mit dem DI_EmailAttribut geprüft werden. Wenn sie übereinstimmen, maskiert DataSunrise sie. Verwenden Sie den Objektauswahl-Selektor, um spezifische Datenbankobjekte als zusätzliche Bedingungen für Maskierungsoperationen hinzuzufügen.

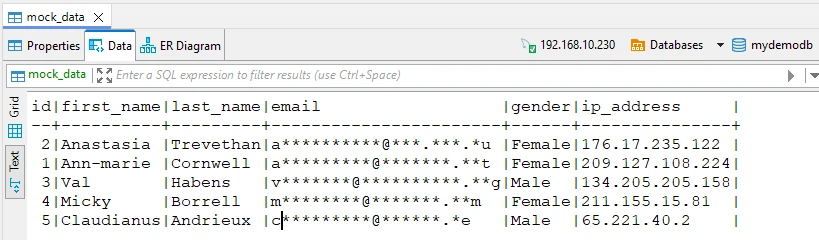

Die unten stehende Illustration zeigt das Ergebnis. Wir haben die Daten über den Proxy mithilfe der DBeaver-Datenbank-Client-Anwendung abgefragt. DataSunrise hat automatisch die E-Mails in der Antwort basierend auf dem im Abfrageergebnis gefundenen Informationstyp maskiert:

Datengesteuerte Sicherheit für Prüf- und Sicherheitsregeln

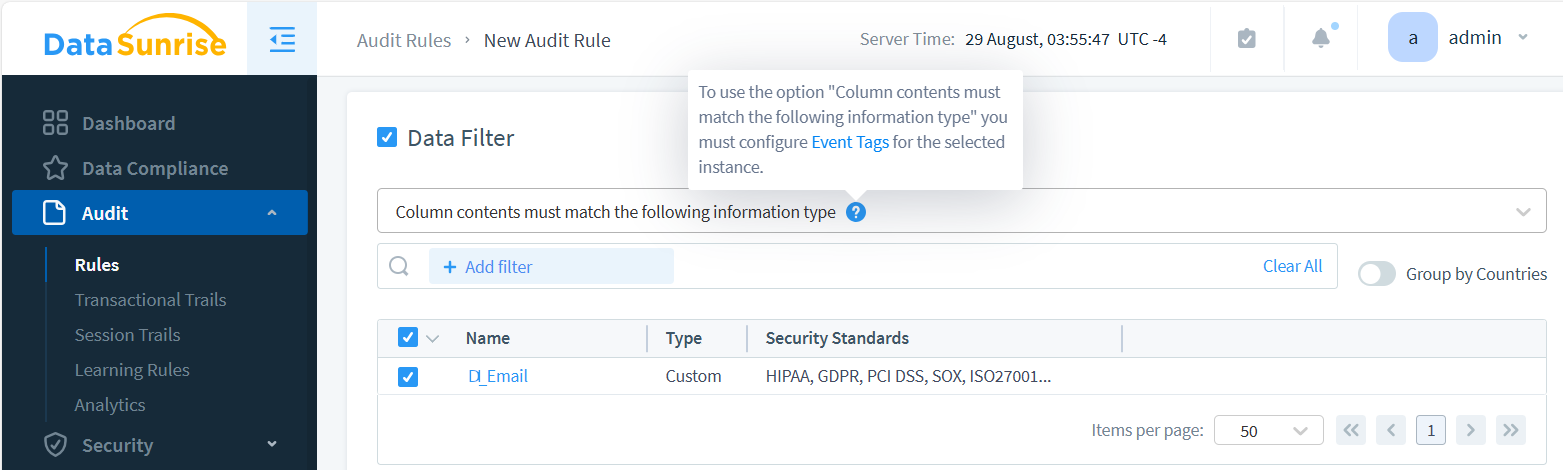

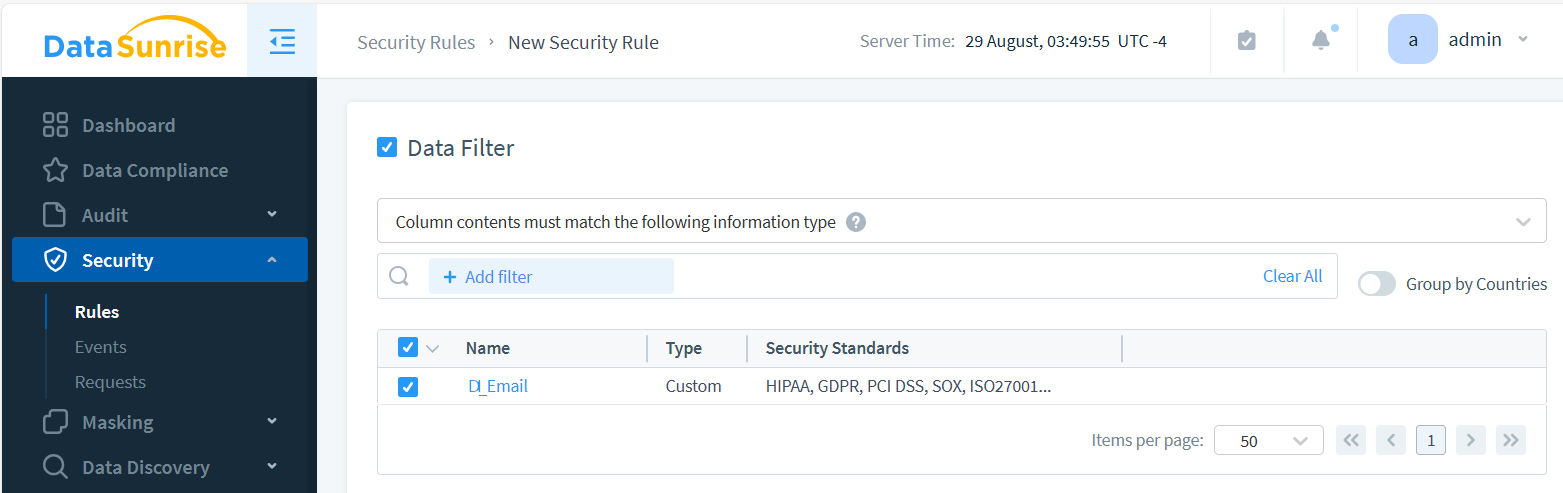

Mit DataSunrise können Sie Informationstypen und Event-Tags in Prüf- und Sicherheitsregeln nutzen, um zu bestimmen, ob eine Abfrage geprüft oder blockiert werden soll. Die unten stehenden Bilder zeigen, wie Sie Datenfilterung sowohl für Prüf- als auch für Sicherheitsregeln einrichten.

Beachten Sie, dass die Option Informationstyp im Abschnitt Datenfilter nicht verfügbar sein wird, wenn das Event-Tagging für die ausgewählte Datenbankinstanz nicht konfiguriert ist. Aktivieren Sie das Kontrollkästchen ‘Ereignis im Speicher protokollieren’ in der Sicherheitsregel, da dies für die datengesteuerte Funktion erforderlich ist.

Fazit

Datengesteuerte Sicherheit beginnt mit der Kennzeichnung von Daten, die vom Proxy aus dem Client-Datenverkehr abgefangen werden. Event-Tagging ermöglicht die Erstellung benutzerfreundlicher Prüfprotokolldateien, die in Ihre Datenpipelines integriert werden können. Mit fortschreitender datengesteuerter Sicherheit nutzt die dynamische Datenmaskierung Informationstyp-Überprüfungen, um Sicherheitsentscheidungen zu treffen, wie z.B. das Maskieren sensibler Daten.

DataSunrise bietet eine umfassende, hochmoderne Datensicherheitslösung, die Compliance, SQL-Injection-Erkennung, Maskierung und Prüfung abdeckt. Zusätzlich umfasst sie Funktionen wie Datenentdeckung, Schwachstellenbewertung und LLM-Datensicherheit. Bereit, das Neueste in der Datensicherheit zu entdecken? Besuchen Sie unsere Website, um eine Online-Demo zu vereinbaren oder laden Sie eine kostenlose zweiwöchige Testversion unserer Datensicherheits-Suite herunter.

Nächste