Wofür wird eine Datenüberprüfung verwendet? Essentiell für die Sicherheit

Fast jede große Organisation hat eine spezielle Abteilung zur Bekämpfung von Bedrohungen der Informationssicherheit. In diesem Artikel besprechen wir, wofür eine Datenüberprüfung verwendet wird, ihren Zweck und ihre Vorteile. In den meisten Fällen muss das Personal der Abteilung die folgenden Aufgaben ausführen:

- Erkennung des Knackens von Benutzerpasswörtern und des Scannens von Netzwerkports.

- Verhinderung von Computervirusinfektionen.

- Erkennung von bösartiger und illegaler Software, die auf den PCs der Mitarbeiter des Unternehmens installiert ist.

- Verhinderung von Internetbetrug.

- Aufdeckung von Fehlern und Problemen im Betriebskreislauf (Prozess) der Informationssysteme.

- Erkennung von Softwarefehlern und Systemstörungen.

- Aufdeckung potenzieller Schwachstellen in Sicherheits- und Datenspeichersystemen, die für Datenverletzungen genutzt werden könnten.

In den meisten Fällen werden all diese oben genannten Maßnahmen zum Schutz vor Hackern von Drittanbietern verwendet. Allerdings können die Bedrohungen durch Insider mindestens genauso gefährlich sein wie Hackerangriffe. Insider-Bedrohungen werden so genannt, weil ihre Quelle eigene Mitarbeiter des Unternehmens oder beauftragte Auftragnehmer sind. In den meisten Fällen von Insider-gesteuerten Vorfällen werden die Datendiebstähle oder Datenlecks über E-Mail, Messenger, soziale Netzwerke, Cloud-Speicher und ähnliche Kanäle durchgeführt.

Es gibt heute viele DLP-Lösungen auf dem Markt zur Kontrolle der Datenleckkanäle. In der Praxis jedoch nutzen die Täter nicht nur E-Mail- und Webanwendungen. Verschiedene Arten von Datenbanken werden heutzutage in Unternehmensumgebungen zur Speicherung sensibler Daten weit verbreitet. Diese DBMS und zugehörigen Anwendungen interagieren über spezifische Protokolle miteinander. Das Problem ist, dass viele DLP-Lösungen nicht in der Lage sind, datenbankspezifischen Datenverkehr zu scannen, daher ist die Verwendung spezieller Software erforderlich.

Überwachung der Datenbankaktivität durch DataSunrise

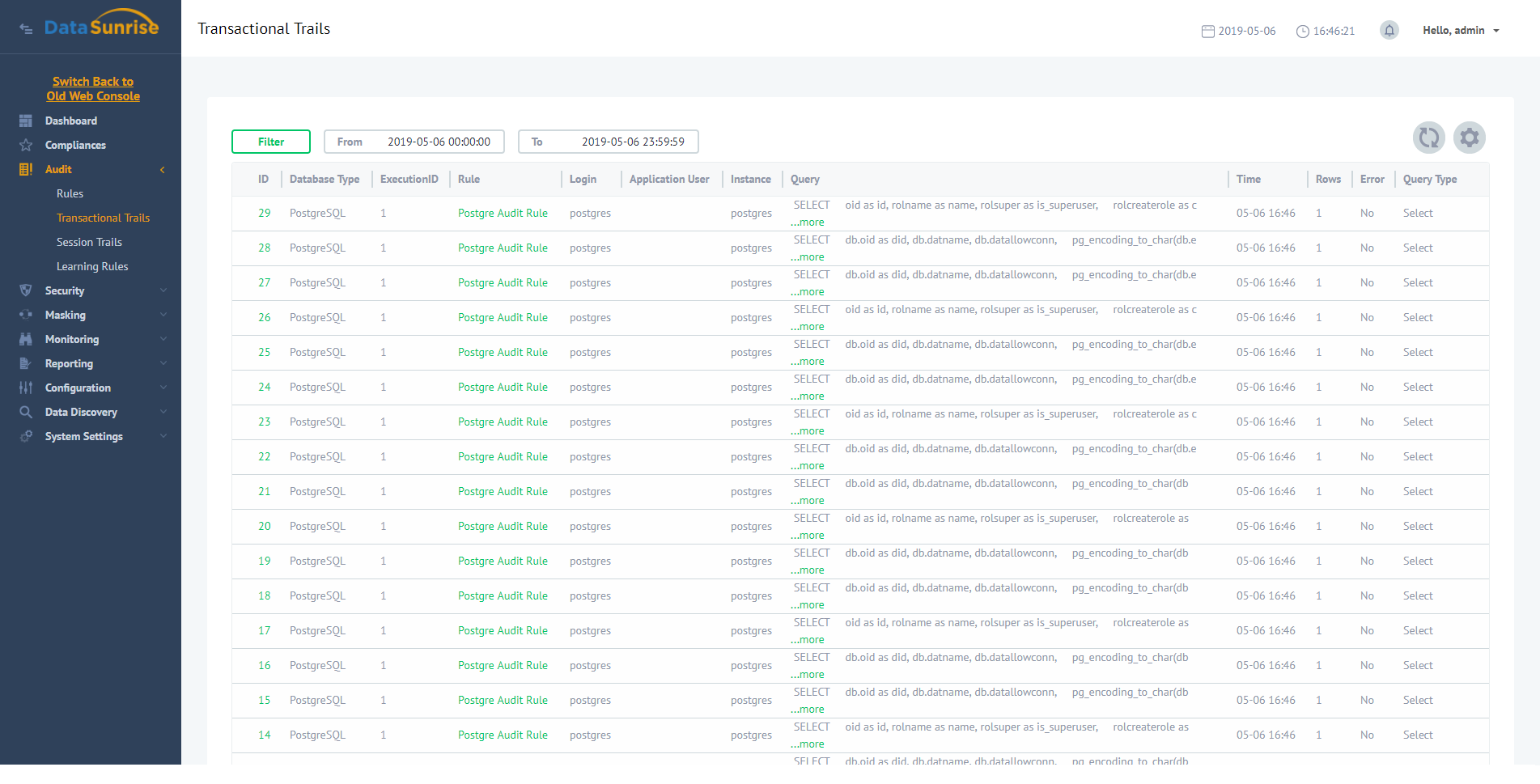

DataSunrise Database Security Suite ist speziell für die Analyse des Datenbankverkehrs entwickelt worden. Die Datenbanküberwachungsfunktionalität führt eine Datenbankprüfung durch. Die Prüfergebnisse können in einer integrierten Datenbank gespeichert oder zur Analyse an externe SIEM-Systeme exportiert werden.

Bei der Durchführung einer Datenbankprüfung sammelt DataSunrise die folgenden Informationen:

Vor allem hilft die Bewertung der Prüfergebnisse, den Urheber eines Datenlecks zu identifizieren und seine Kosten zu bewerten. Aber die Datenbankprüfung ermöglicht es Ihnen auch, Datendiebstahl durch Aufdeckung verdächtiger Benutzeraktivitäten zu verhindern (zum Beispiel Abfragen, die für bestimmte Benutzer untypisch sind, Versuche, auf Datenbankelemente zuzugreifen, die sie nicht sehen dürfen, usw.).

Das DataSunrise-Datenbankprüfungsmodul für die Überwachung der Datenbankaktivitäten enthält auch selbstlernende Algorithmen, die DataSunrise verwendet, um SQL-Abfragen zu protokollieren, die für die betreffende Datenbank typisch sind. Da diese Abfragen normalem Benutzerverhalten ähneln, gelten sie standardmäßig als sicher. Daher können alle anderen Abfragen als verdächtig betrachtet und blockiert oder genauer überprüft werden.

DataSunrise-Datenüberprüfung und SOX-Compliance

Abschnitt 404 von SOX legt die folgenden Anforderungen an die Datenbankprüfung fest:

- 1.1 Überwachung des Datenbankzugriffs durch privilegierte Benutzer und “Tarnkappenbenutzer”.

- 1.2 Überwachen von Änderungen an Berechtigungen.

- 1.3 Überwachung fehlgeschlagener Zugriffsversuche.

Der Abschnitt Systemereignisse von DataSunrise bietet umfassende Protokolle über Datenbankverbindungen, Authentifizierungsversuche, Sicherheitsrichtlinienänderungen, Berechtigungszuweisungen und andere Systemereignisse, die dazu beitragen, das Überschreiten von Befugnissen durch Insider zu verhindern und den Datenschutz und die Governance zu sichern.

- 1.4 Überwachung von Schemaänderungen.

- 1.5 Überwachung des direkten Datenzugriffs.

DataSunrise überwacht kontinuierlich alle Änderungen an den Datenbankinhalten und bietet umfassende Protokolle, die Folgendes enthalten:

- SQL-Code der abgefangenen Abfragen.

- Sitzungsinformationen: Benutzernamen, Client-Anwendungen, Sitzungsdauer, IP-Adressen (Hostnamen), von denen die Abfragen kamen, und so weiter.

- Zielinformationen der Datenbank: Datenbankinstanz, welche die Benutzerabfragen erhalten hat, Anzahl der durch die eingegangene Abfrage betroffenen Datenbankeinträge.

- Datenbankfehler.

DataSunrise-Datenüberprüfung und PCI-DSS

PCI-DSS-Anforderung 10 definiert die Verpflichtungen der betroffenen Organisationen in Bezug auf die Überwachung und Nachverfolgung von Karteninhaberdaten, die Folgendes einschließen:

- 10.1 Implementierung von Prüfpfaden, um alle Zugriffe auf Systemkomponenten jedem einzelnen Benutzer zuzuordnen.

Protokolle enthalten Daten zu allen Aktionen des Benutzers vom Öffnen der Sitzung bis zu deren Schließung, einschließlich der Datenbankelemente, auf die der Benutzer zugegriffen hat.

- 10.2 Implementierung automatisierter Prüfpfade für alle Systemkomponenten zur Rekonstruktion der folgenden Ereignisse:

10.2.1 Prüfung, ob alle individuellen Zugriffe auf Karteninhaberdaten protokolliert werden.

10.2.2 Prüfung, ob alle Aktionen von Personen mit Root- oder Administratorrechten protokolliert werden. - 10.3.1 Prüfung, ob die Benutzeridentifikation in Protokolleinträgen enthalten ist.

10.3.2 Prüfung, ob der Ereignistyp in Protokolleinträgen enthalten ist.

10.3.3 Prüfung, ob Datums- und Zeitstempel in Protokolleinträgen enthalten sind.

10.3.4 Prüfung, ob Erfolgs- oder Fehlschlaganzeigen in Protokolleinträgen enthalten sind.

10.3.5 Prüfung, ob der Ursprung des Ereignisses in Protokolleinträgen enthalten ist.

10.3.6 Prüfung, ob die Identität oder der Name der betroffenen Daten, Systemkomponenten oder Ressourcen in Protokolleinträgen enthalten ist.

Die DAM-Lösung von DataSunrise verfolgt Protokolle aller Datenbankereignisse, einschließlich der Verursacher der Abfragen, detaillierter Sitzungsdaten, Fehlerprotokolle, SQL-Codes der Abfragen, Ergebnisse ihrer Ausführung und aller oben genannten erforderlichen Parameter. Es gibt auch eine Data-Discovery-Funktion, die hilft, sensible Daten wie Kreditkartennummern zu erkennen und zu organisieren.

- 10.5 Sicherung von Prüfpadden, damit sie nicht verändert werden können.

10.5.3 Protokolldateien zu einem zentralen Protokollserver oder einem schwer zu manipulierenden Medium umgehend sichern.

10.5.4 Protokolle für externe Technologien auf einen sicheren, zentralen internen Protokollserver oder ein Medienspeichergerät schreiben.

Prüfprotokolle werden in den angegebenen PostgreSQL-, MySQL-Datenbanken und der integrierten SQLite-Datenbank von DataSunrise gespeichert. Das Speichern von Protokollen in externen Datenbanken mit separaten Authentifizierungsanforderungen ermöglicht es, die oben genannten Anforderungen zu erfüllen und verhindert, dass Angreifer ihre Spuren verfolgen. DataSunrise generiert Prüfberichte im CSV- und PDF-Format. DataSunrise verfügt auch über eine Berichts-Funktionalität, die Informationen zum Datenbankverkehr als Tabellen oder Diagramme anzeigt. Für die Echtzeitanalyse der Ergebnisse der Datenbankprüfung kann DataSunrise dank der Syslog-Protokollunterstützung in nahezu jedes bestehende SIEM-System integriert werden.

- 10.6 Protokolle und Sicherheitsereignisse aller Systemkomponenten überprüfen, um Anomalien oder verdächtige Aktivitäten zu identifizieren. Hinweis: Tools zur Protokollsammlung, -bearbeitung und -alarmierung können verwendet werden, um diese Anforderung zu erfüllen.

Jede Prüfregel von DataSunrise hat eine Option zum Hinzufügen von Abonnenten, die eine Benachrichtigung erhalten, wenn die Regel ausgelöst wird. Richtig konfigurierte Prüfregeln helfen dabei, die oben genannte Anforderung zu erfüllen und sparen den Datenbankadministratoren (DBAs) viel Zeit.

Hinweis: Einige der Unterpunkte der Anforderungen werden nicht erwähnt, da sie Maßnahmen seitens des Produkterwerbers erfordern.

Fazit

Sicherheits- und Prüfeinstellungen von DataSunrise sind hoch skalierbar und benutzerfreundlich. Verbringen Sie etwas Zeit damit, Datenschutz- und Prüfungsrichtlinien richtig zu konfigurieren, dies wird die wichtigsten täglichen Routineprozeduren der Überwachung automatisieren, die erforderlichen Verfahren vereinfachen und die Zeit Ihrer Mitarbeiter sparen.

Die Datenbanküberprüfung hilft sowohl bei der Untersuchung als auch bei der Verhinderung von Datenlecks. Die Datenbankprüfungsfunktionalität von DataSunrise ist daher eine weitere Verteidigungslinie für Ihre wertvollen Informationen.

DataSunrise unterstützt alle gängigen Datenbanken und Data Warehouses wie Oracle, Exadata, IBM DB2, IBM Netezza, MySQL, MariaDB, Greenplum, Amazon Aurora, Amazon Redshift, Microsoft SQL Server, Azure SQL, Teradata und mehr. Sie sind herzlich eingeladen, eine kostenlose Testversion herunterzuladen, wenn Sie es in Ihrer Umgebung installieren möchten. Falls Sie ein Cloud-Benutzer sind und Ihre Datenbank auf Amazon AWS oder Microsoft Azure betreiben, können Sie es aus dem AWS-Marktplatz oder dem Azure-Marktplatz beziehen.