Zweck einer Datenbank-Überwachungsprotokolls

Da die Anzahl der Datenlecks weiter zunimmt, versuchen Regierungsbehörden, kommerzielle Unternehmen, medizinische und Finanzinstitute sowie Bildungsorganisationen ihre sensiblen Daten vor Diebstahl durch Bösewichte zu schützen. Die meisten Branchen müssen die Compliance, Sicherheit und den Betrieb unterstützen. Gesetze und Vorschriften, die die Nutzung elektronischer Aufzeichnungen wie SOX, HIPAA, PCI DSS, GDPR regeln, machen Überwachungsprotokolle zu einem wichtigen Element des Schutzes vor Sicherheitsverletzungen, unterstützen die Einhaltung der Vorschriften und bestehen verschiedene Arten von Prüfungen. Mit anderen Worten, jedes Unternehmen, jede Regierungsbehörde oder Bildungseinrichtung, die mit sensiblen Daten umgeht, wird von der Führung genauer Überwachungsprotokolle profitieren.

Zweck des Datenbank-Überwachungsprotokolls

Die allgemeine Idee der Datenbanküberwachung besteht darin, zu wissen, wer und wann auf Ihre Daten zugegriffen und welche Änderungen daran vorgenommen wurden.

Typischerweise wird die Überwachung für folgende Zwecke verwendet:

- Ermöglichung der Verantwortlichkeit für Aktionen, die in einem bestimmten Schema, einer Tabelle, einer Zeile oder für spezifische Inhalte ausgeführt wurden.

- Verhinderung, dass Datenbankbenutzer aufgrund dieser Verantwortlichkeit unangemessene Aktionen durchführen. Die Implementierung von Überwachungsprotokollen hilft, das Benutzerverhalten zu verbessern, da der Benutzer weiß, dass seine Benutzeraufzeichnungen auf seine Identität zurückverfolgt werden können. Dies hilft, insidergetriebene Datenlecks zu verhindern.

- Untersuchung verdächtiger Aktivitäten und Aufdeckung von Datenlecks. Datenbankprotokolle helfen Ermittlern, den Schuldigen zu finden und solche Vorfälle in Zukunft zu verhindern.

- Erkennung von Eindringversuchen. Überwachungsprotokolle helfen, ein laufendes Datenleck zu identifizieren. Bösewichte arbeiten manchmal lange daran, das Sicherheitssystem zu durchbrechen, oder ein Insider kopiert die sensiblen Daten stückweise. All diese Aktivitäten hinterlassen Spuren.

- Erkennung von Problemen bei der Autorisierung oder Implementierung der Zugriffskontrolle und Unterstützung bei der Neubewertung von Benutzerberechtigungen. Überwachungsprotokolle ermöglichen es Ihnen, den Missbrauch von Zugriffsrechten sowohl durch reguläre als auch privilegierte Benutzer zu identifizieren, wodurch die korrekten Rechte für diese Benutzer bewertet werden können.

- Überwachung und Sammeln von Informationen über spezifische Datenbankaktivitäten. Manchmal können Überwachungsprotokolle nützlich sein, um statistische Informationen zu sammeln.

Wichtige Fragen, die durch Datenbanküberwachung beantwortet werden, sind:

- Wer hat auf sensible Daten in Ihrem System zugegriffen und sie geändert?

- Wann wurden spezifische Datenänderungen vorgenommen?

- Wie hat ein bestimmter Benutzer Zugriff auf diese Daten erhalten?

- Waren diese Änderungen autorisiert?

- Haben privilegierte Benutzer ihre umfangreichen Zugriffsrechte missbraucht?

Theoretisch können all diese Anforderungen entweder mit nativen Datenbanküberwachungsmechanismen oder einer dedizierten Software erfüllt werden. Der Punkt ist jedoch, dass nicht alle Überwachungsprotokolle für die Prüfer gleichermaßen wertvoll sind. Lassen Sie uns eine Weile auf diesem Thema verweilen.

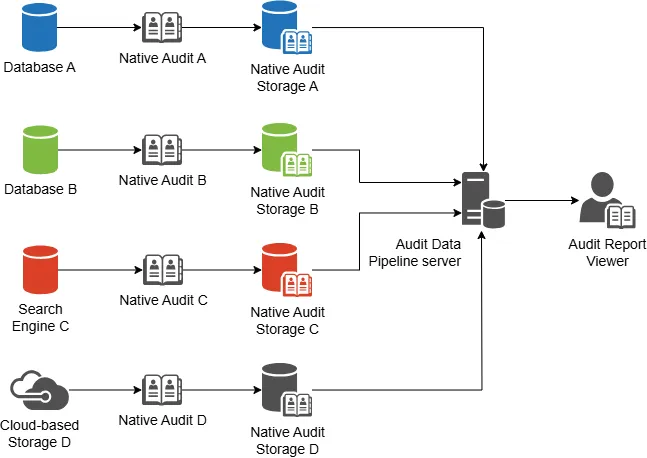

Verwendung integrierter Datenbank-Überwachungsmechanismen

Native Überwachungsfunktionen variieren je nach Datenbank. Um mehrere Datenquellen zu unterstützen, müssen Überwachungsadministratoren verschiedene Arten der Dateneingabe, -transformation und -speicherung umsetzen. Dieser Ansatz kann möglicherweise vorhandene Überwachungsdaten duplizieren.

Das Problem besteht darin, dass es bei Verwendung nativer Überwachungstools zu kompliziert sein kann, bestimmte Informationen über Ereignisse zu finden, die Sie für eine Prüfung benötigen. Zudem sind Protokolle aus nativen Tools nicht für Prüfungszwecke konzipiert. Sie werden für Datenbankadministratoren gesammelt, damit diese über Datenbankfehler und Leistungsprobleme informiert sind.

Herausforderungen für native Überwachung

Wenn Sie nur native Tools zur Überwachung verwenden, werden Sie während der Arbeit auf einige Schwierigkeiten stoßen:

- Nativer Überwachungsfunktionen, die Überwachungsdaten in derselben Datenbank speichern, können dazu führen, dass große Überwachungsprotokollarchive einen erheblichen Teil des Datenbankspeichers verbrauchen.

- Native Tools sammeln Informationen häufig in Formaten, die für Prüfer und Sicherheitsteams nicht leicht lesbar sind, was deren Fähigkeit zur effektiven Analyse der Protokolle behindert. Drittanbieterlösungen bieten häufig anpassbare Berichtsfunktionen zur Lösung dieses Problems.

- Sowohl native als auch Drittanbieterlösungen können eine Überlastung des Datenbankservers verursachen, wodurch die Leistung beeinträchtigt wird. Einige Drittanbietertools wie DataSunrise bieten jedoch konfigurierbare Überwachungssubsysteme, die in verschiedenen Modi betrieben werden können, wodurch Benutzer die Leistungsbeeinträchtigung minimieren oder sogar eliminieren können.

Wenn Sie die Bedürfnisse der Prüfer erfüllen und die Arbeit Ihres Sicherheitsteams vereinfachen müssen, verwenden Sie einfach eine dedizierte unabhängige Software. Es sollte ausreichen, um die kritischsten Fragen zu beantworten, die bei der Durchführung einer Datenüberwachung auftreten.

Anforderungen an eine dedizierte Überwachungsprotokollanwendung

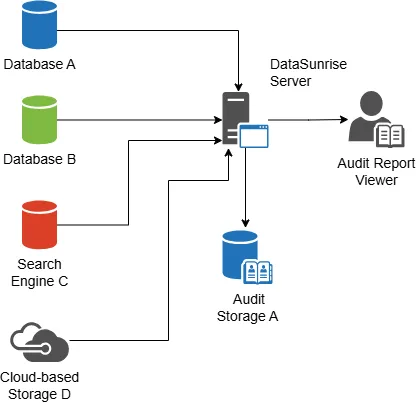

Dedizierte Überwachungslösungen bieten typischerweise einen zentralisierten und einheitlichen Ansatz zur Überwachung aller unterstützten Datenquellen.

Wir machen es einfach, hier sind nur drei wesentliche Anforderungen an eine fortschrittliche Überwachungssoftware:

- Sie sollte privilegierte Benutzer überwachen, die Zugriff auf sensible Daten haben.

- Das Überwachungsprotokoll für diese Daten und Benutzer sollte für den erforderlichen Zeitraum gespeichert und ordnungsgemäße Berichte sollten regelmäßig erstellt werden.

- Ein solches System sollte Mechanismen zur Verhinderung des Zugriffs und zur Alarmierung enthalten, die aktiviert werden, wenn eine unbefugte Aktivität festgestellt wird.

DataSunrise Überwachungslösung

Basierend auf den oben genannten Anforderungen werfen wir einen genaueren Blick auf die Fähigkeiten von DataSunrise.

Das DataSunrise Datenüberwachungskomponente ist in der Lage, ALLE Benutzeraktionen und Abfragen zu überwachen, die an die Ziel-Datenbank gesendet werden. Die Überwachung hängt einfach nicht vom Datenbankbenutzertyp ab. Dadurch können sowohl Abfragen von regulären als auch von privilegierten Benutzern überwacht werden.

DataSunrise speichert seine Überwachungsergebnisse in einer integrierten SQLite-Datenbank oder in einer externen Datenbank wie PostgreSQL, MS SQL Server, Vertica, Redshift, Aurora MySQL, MySQL. Dank DataSunrise’s Report Gen fortschrittlicher Berichterstellungskomponente können Sie Ihre überwachten Daten als anpassbaren Bericht präsentieren, der den Bedürfnissen Ihres Prüfers entspricht. Sie können auch Berichte regelmäßig nach Zeitplan erstellen.

Diese umfassende Suite enthält eine Sicherheitskomponente, die den unbefugten Zugriff auf die Ziel-Datenbank verhindern kann und Sicherheitspersonal oder Administratoren per E-Mail oder Instant Messaging benachrichtigt. Das System kann SQL-Injection in Echtzeit identifizieren und verhindern. Darüber hinaus bietet es sowohl dynamische als auch statische Datenmaskierungstools, um versehentliche Datenlecks durch Insider zu verhindern.

Auf diese Weise kombiniert DataSunrise drei für die Datenbanksicherheit kritische Komponenten. Datenüberwachung zur Überwachung, Datensicherheit zur Zugriffskontrolle und Datenmaskierung für sowohl dynamische als auch statische Datenmaskierung.