DataSunrise Datenbank-Aktivitätsüberwachung für Cloudberry-Datenbank

DataSunrise bietet die Lösung zur Aktivitätsüberwachung für die Cloudberry-Datenbank mit fortschrittlichen Abfrageanalyse-Technologien, die ein Bewusstsein in Echtzeit für alle Datenbankaktivitäten gewährleisten. Dank dessen können Datenbankadministratoren illegale, betrügerische oder unerwünschte Verhaltensweisen leicht durch selbstlernende Analysen identifizieren. Es verfolgt Transaktionen sorgfältig, einschließlich derer von privilegierten Benutzern, um die Sicherheit und Integrität Ihrer Datenbank zu erhalten.

Um Cloudberry-Datenbanktransaktionen zu überwachen, verwendet DataSunrise ausgeklügelte Algorithmen, die den Netzwerkverkehr über mehrere Plattformen analysieren und eine Whitelist typischer Abfragen erstellen. Diese selbstlernenden Algorithmen sparen Administratoren Zeit und vereinfachen die Optimierung der Sicherheitssoftware, was die Gesamteffizienz des Systems erhöht.

Die Überwachungslösung informiert über die Aktionen privilegierter Benutzer wie Superuser, Datenbankadministratoren, Entwickler und andere. Praktische Prüf- und Skip-Regeln straffen die Datenbankverwaltungsprozesse und liefern detaillierte Daten zu Benutzertransaktionen und Konfigurationsänderungen.

Die Aktivitätsüberwachung von Cloudberry hilft Organisationen, regulatorische Vorgaben wie SOX, HIPAA, PCI DSS und andere zu erfüllen.

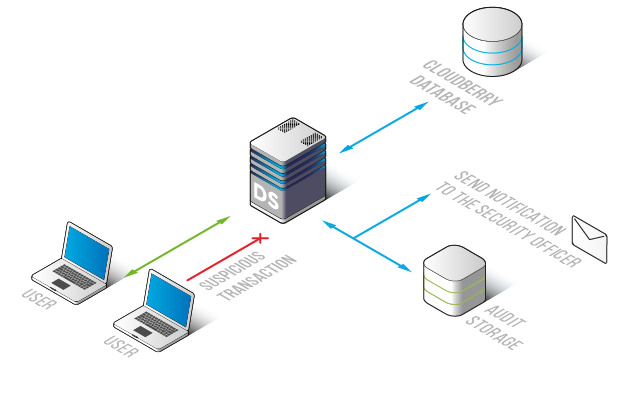

Durch umfassende Verkehrsanalysen erkennt die Aktivitätsüberwachung von Cloudberry untypische Transaktionen, Angriffsversuche, Privilegieneskalation, Brute-Force-Angriffe und unautorisierte Aktionen von privilegierten Benutzern. Jede Prüf-/Skip-Regel kann Benachrichtigungen über SMTP und SNMP auslösen und so ein schnelles Bewusstsein für potenzielle Bedrohungen gewährleisten.

Die Überwachungslösung von Cloudberry hält Sie über verdächtige Vorgänge in Ihrem Unternehmensnetzwerk auf dem Laufenden und stärkt die Datensicherheit.

Überwachungsergebnisse werden sicher in einer ausgelagerten Datenbank gespeichert, um zu verhindern, dass Eindringlinge Spuren böswilliger Aktivitäten löschen. Diese Protokolle sind wesentliche Beweise für illegale Operationen und können in SIEM-Systeme zur Echtzeit-Analyse von Sicherheitsbedrohungen integriert werden.

Protokolle enthalten detaillierte Informationen, einschließlich Abfragecodes, IP-Adressen, Hostnamen, verwendeter Anwendungen, Administrator-Konfigurationsänderungen, Benutzerauthentifizierungsdaten und SQL-Codes der ausgeführten Abfragen.