DataSunrise Datenbank Aktivitätsüberwachung für Cosmos DB für NoSQL

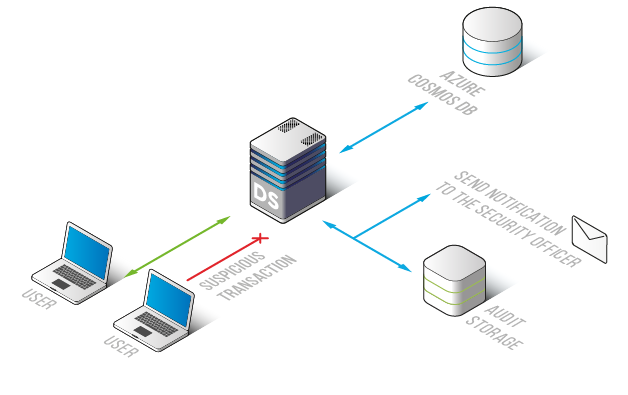

Cosmos DB Aktivitätsüberwachung ermöglicht es, Benutzeraktivitäten und Änderungen in der Datenbank zu sehen. Dank ihr können Sie betrügerische und unerwünschte Benutzeraktionen leicht identifizieren. Aktivitätsüberwachung sammelt Logdateien. Ohne diese können Sie keine Untersuchungen durchführen oder ein geeignetes Sicherheitssystem erstellen.

Privilegierte Benutzer stellen ebenfalls eine Bedrohung für die Integrität und Vertraulichkeit sensibler Daten dar. Mit DataSunrise sehen Sie jeden Schritt der Administratoren, einschließlich Updates der Sicherheitsrichtlinien, Änderungen an Benutzerkonten und Berechtigungen sowie Systemkonfigurationsänderungen. Prüfprotokolle enthalten detaillierte Beschreibungen von Aktivitäten.

Die Aktivitätsüberwachung verfügt über einen Selbstlernmodus, der den eingehenden Verkehr analysiert und typische Abfragen für das bereitgestellte Umfeld identifiziert. Es gibt Warnungen für Administratoren, die es ihnen ermöglichen, schnell zu reagieren und das Risiko von Datenverletzungen zu minimieren. Beim Einrichten von Prüfregeln können Datenbankadministratoren Echtzeit-Benachrichtigungen über SMTP oder SNMP aktivieren, jedes Mal, wenn eine Regel ausgelöst wird.

Cosmos DB Aktivitätsüberwachung erkennt und zeichnet verschiedene Arten von Hackeraktivitäten wie Brute-Force, SQL-Injektionen und andere auf. Cosmos DB Überwachung ist darauf ausgelegt, so einfach wie möglich zu bedienen zu sein und die Serverleistung nicht zu beeinträchtigen. DataSunrise hilft dabei, die Vorschriften und Gesetze im Bereich der Informationssicherheit einzuhalten (SOX, HIPAA, PCI-DSS).

Es unterstützt auch das Syslog-Protokoll und kann in SIEM-Systeme integriert werden. Die importierten Informationen enthalten den Code der Abfragen und Antworten, Sitzungsdaten zu Cosmos DB-Datenbankbenutzern, Informationen zu Anwendungen, die zur Abfrage der Datenbank verwendet werden, IP-Adressen, Hostnamen, Konfigurationsänderungen, einschließlich Regel-Updates, Datenbankfehler, Autorisierungsversuche und mehr.