DataSunrise Datenbankaktivitätsüberwachung für PostgreSQL

DataSunrise bietet für PostgreSQL eine Überwachungslösung mit fortschrittlichen Abfrageanalysetechnologien, die Sie in Echtzeit über alle Datenbankaktivitäten informieren. Die Aktivitätsüberwachung hilft dabei, illegales, betrügerisches oder anderes unerwünschtes Verhalten anhand der Ergebnisse der selbstlernenden Analyse zu identifizieren. Sie verfolgt Transaktionen einschließlich der Aktionen privilegierter Benutzer und unterstützt die Sicherheit der PostgreSQL-Datenbank.

PostgreSQL-Überwachung

Um PostgreSQL-Datenbanktransaktionen zu überwachen, verwendet DataSunrise ausgeklügelte Lernalgorithmen, die den Netzwerkverkehr des Unternehmens über mehrere Plattformen analysieren und eine Whitelist typischer Abfragen erstellen. Selbstlernende Algorithmen sparen Administratoren Zeit und vereinfachen die weitere Optimierung von Sicherheitssoftware.

Die PostgreSQL-Überwachungslösung von DataSunrise hilft Ihnen dabei, sich der Handlungen privilegierter Benutzer wie Superusern, Datenbankadministratoren, Entwicklern, Systemadministratoren, Helpdesk- und ausgelagerten Mitarbeitern bewusst zu sein.

Praktische Prüfungs und Übersprungsregeln vereinfachen die Datenbankverwaltungsprozesse und bieten detaillierte Daten zu Benutzertransaktionen und Konfigurationsänderungen.

Die DataSunrise-Aktivitätsüberwachung für PostgreSQL hilft bei der Erfüllung regulatorischer Vorgaben (SOX, HIPAA, PCI DSS).

Gefahrenerkennung

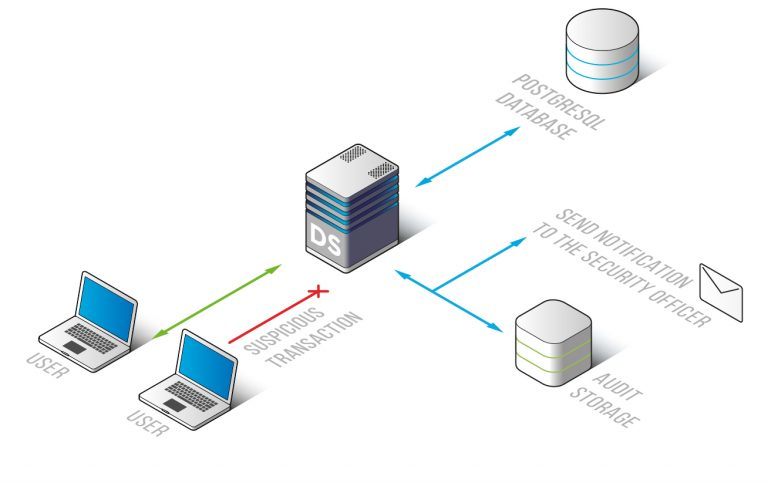

Gemäß den Ergebnissen der Verkehrsanalyse identifiziert DataSunrise untypische Transaktionen, Angriffsversuche, Rechteerweiterungen, Brute-Force-Angriffe und unautorisierte Aktionen privilegierter Benutzer. Jede Audit-/Übersprungsregel hat eine Funktion, um Benachrichtigungen über SMTP und SNMP zu senden.

Die PostgreSQL-Überwachungslösung hält Sie über verdächtige Operationen in Ihrem Unternehmensnetzwerk auf dem Laufenden und trägt zur Aufrechterhaltung der Datenbanksicherheit bei.

PostgreSQL-Überwachung und -Protokollierung

Die aufgezeichneten Überwachungsergebnisse werden in der ausgelagerten Datenbank gespeichert, was die Möglichkeit für einen Eindringling eliminiert, Spuren böswilliger Aktivitäten zu verbergen. Sie können auch als wichtiger Beweis für illegale Operationen verwendet werden. Es besteht die Möglichkeit, sich in ein SIEM-System zu integrieren und eine umfassende Echtzeitinspektion von Sicherheitsbedrohungen zu erhalten.

Protokolle enthalten Codes von Abfragen, IP-Adressen, Hostnamen, verwendete Anwendungen, von Administratoren vorgenommene Einstellungänderungen, Benutzerauthentifizierungsdaten, SQL-Codes ausgeführter Abfragen usw.