Implementierung von ABAC in MySQL: Ein schrittweiser Ansatz zum Schutz der Daten

Einführung

In der heutigen Welt ist es entscheidend, sensible Informationen in Datenbanken sicher aufzubewahren. Attributbasierte Zugriffskontrolle (ABAC) hat sich als eine leistungsfähige Methode herausgestellt, um die Datensicherheit in MySQL zu verbessern. Dieser Artikel erklärt die Grundlagen von ABAC in MySQL, einschließlich Sicherheitsfunktionen und Beispielen zur Funktionsweise.

Was ist ABAC in MySQL?

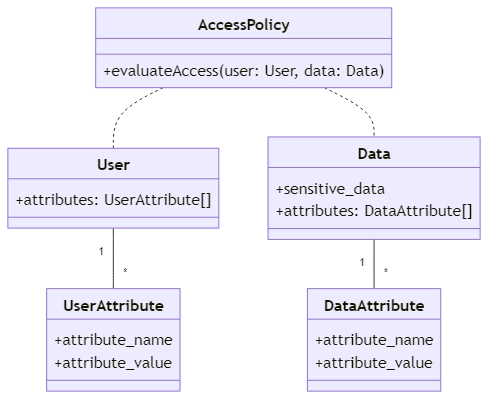

ABAC ist ein Modell, das den Zugriff auf Ressourcen basierend auf den Attributen von Benutzern, Daten und der Umgebung steuert. In MySQL bietet ABAC eine detaillierte Kontrolle über den Datenbankzugriff. Dabei werden Faktoren wie Benutzerrollen, Datensensibilität, Zugriffszeit und Standort berücksichtigt.

ABAC bietet einen flexiblen und dynamischen Ansatz zur Datensicherheit und ermöglicht es Organisationen, granulare Zugriffspolicen basierend auf spezifischen Attributen durchzusetzen.

Sicherheitsaspekte von ABAC in MySQL

ABAC in MySQL behandelt mehrere kritische Sicherheitsaspekte:

- Granulare Zugriffskontrolle: ABAC ermöglicht Administratoren die Kontrolle darüber, wer wann auf spezifische Daten zugreifen kann, basierend auf unterschiedlichen Merkmalen. Dies sorgt für eine präzise Zugriffskontrolle auf Daten.

- Attributbasierte Richtlinien: ABAC-Richtlinien verwenden Attribute, um zu entscheiden, wer auf Informationen zugreifen kann. Diese Attribute können die Rolle einer Person, die Sensibilität der Daten, zeitliche Einschränkungen und andere Faktoren umfassen.

- Dynamische Autorisierung: ABAC ermöglicht die sofortige Bewertung von Zugriffsanforderungen unter Verwendung aktueller Attributwerte, um dynamische und kontextbewusste Zugriffsentscheidungen zu treffen.

- Trennung der Aufgaben: ABAC erzwingt die Trennung von Aufgaben, indem Regeln erstellt werden, die widersprüchliche oder unautorisierte Zugriffe basierend auf Benutzerrollen und Verantwortlichkeiten verhindern.

Implementierung von ABAC in MySQL

Um ABAC in MySQL zu implementieren:

Attribute definieren: Identifizieren Sie die relevanten Attribute für Subjekte, Objekte und die Umgebung. Benutzerattribute wie Rolle, Abteilung und Sicherheitsfreigabe sowie Datenattribute wie Sensibilitätsstufe und Datenbesitzer.

Attributtabellen erstellen: Erstellen Sie Tabellen in MySQL, um die Attributwerte für Subjekte und Objekte zu speichern. Zum Beispiel:

CREATE TABLE user_attributes ( user_id INT, attribute_name VARCHAR(50), attribute_value VARCHAR(100), PRIMARY KEY (user_id, attribute_name) ); CREATE TABLE data_attributes ( data_id INT, attribute_name VARCHAR(50), attribute_value VARCHAR(100), PRIMARY KEY (data_id, attribute_name) );

Zugriffsrichtlinien definieren: Erstellen Sie Zugriffsrichtlinien basierend auf den Attributen. Zum Beispiel, um den Zugriff auf sensible Daten nur Nutzern mit einer spezifischen Rolle und Sicherheitsfreigabe zu gewähren:

SELECT *

FROM sensitive_data

WHERE EXISTS (

SELECT 1

FROM user_attributes ua

WHERE ua.user_id = [current_user_id]

AND ua.attribute_name = 'role'

AND ua.attribute_value = 'manager'

) AND EXISTS (

SELECT 1

FROM user_attributes ua

WHERE ua.user_id = [current_user_id]

AND ua.attribute_name = 'security_clearance'

AND ua.attribute_value = 'top_secret'

);Zugriffskontrolle durchsetzen: Implementieren Sie die Zugriffsrichtlinien in Ihrer Anwendung oder Datenbank-Zugriffsschicht, um ABAC durchzusetzen. Dies kann mithilfe von SQL-Abfragen, gespeicherten Prozeduren oder Anwendungscode erfolgen.

Beispiel für ABAC in MySQL

Betrachten wir ein Beispiel, bei dem wir eine Datenbank mit sensiblen Kundeninformationen haben. Wir möchten sicherstellen, dass nur autorisierte Benutzer mit den entsprechenden Attributen auf bestimmte Daten zugreifen können.

Erstellen Sie zuerst die notwendigen Tabellen:

CREATE TABLE customers ( customer_id INT PRIMARY KEY, name VARCHAR(100), email VARCHAR(100), sensitive_data VARCHAR(100) ); CREATE TABLE user_attributes ( user_id INT, attribute_name VARCHAR(50), attribute_value VARCHAR(100), PRIMARY KEY (user_id, attribute_name) );

Beispieldaten einfügen:

INSERT INTO customers (customer_id, name, email, sensitive_data)

VALUES (1, 'John Doe', 'john@example.com', 'Vertraulich'),

(2, 'Jane Smith', 'jane@example.com', 'Eingeschränkt');

INSERT INTO user_attributes (user_id, attribute_name, attribute_value)

VALUES (1, 'role', 'manager'),

(1, 'security_clearance', 'top_secret'),

(2, 'role', 'employee'),

(2, 'security_clearance', 'confidential');Um sensible Kundendaten basierend auf Benutzerattributen abzurufen:

SELECT c.customer_id, c.name, c.email, c.sensitive_data

FROM customers c

WHERE EXISTS (

SELECT 1

FROM user_attributes ua

WHERE ua.user_id = [current_user_id]

AND ua.attribute_name = 'role'

AND ua.attribute_value = 'manager'

) AND EXISTS (

SELECT 1

FROM user_attributes ua

WHERE ua.user_id = [current_user_id]

AND ua.attribute_name = 'security_clearance'

AND ua.attribute_value = 'top_secret'

);In diesem Beispiel können nur Manager mit einer Top-Secret-Freigabe auf sensible Kundendaten zugreifen. Die Abfrage bewertet dynamisch die Attribute des Benutzers, um die Zugriffsrechte zu bestimmen.

Fazit

Die Implementierung von ABAC in MySQL bietet einen robusten und flexiblen Ansatz zur Verbesserung der Datensicherheit. Organisationen können sensible Informationen schützen, indem sie Attribute verwenden und spezifische Zugriffsregeln für autorisierte Benutzer erstellen. ABAC bietet granulare Kontrolle, dynamische Autorisierung und die Möglichkeit, die Trennung von Aufgaben durchzusetzen. Befolgen Sie die in diesem Artikel beschriebenen Schritte und denken Sie an die Sicherheit, um ABAC erfolgreich in Ihrer MySQL-Datenbank zu verwenden.

DataSunrise bietet hervorragende Tools für das Datenmanagement, wie Sicherheit, Prüfregeln, Maskierung und Compliance. Die Lösungen von DataSunrise können die Implementierung von ABAC in MySQL erheblich ergänzen und verbessern. Für weitere Informationen können Sie die Online-Demo besuchen.