Aktivitätshistorie der Hive-Daten

Einführung

Das Verfolgen der Hive-Datenaktivitätshistorie ist entscheidend für Organisationen, die dieses Data-Warehouse nutzen. Die Überwachung Ihrer Datenaktivitätshistorie hilft dabei, Sicherheitsbedrohungen zu identifizieren und die Einhaltung rechtlicher und regulatorischer Anforderungen sicherzustellen.

Apache Hive, mit seiner verteilten Architektur, die Datenverarbeitung über mehrere Knoten und entfernte Zugangspunkte ermöglicht, bringt einzigartige Sicherheitsüberlegungen in der heutigen hybriden Arbeitsumgebung mit sich. Laut IBMs Forschung verursachen Datenlecks, die Zugangspunkte für Fernarbeit umfassen, zusätzliche durchschnittliche Kosten von 173.074 USD und betonen damit den kritischen Bedarf an umfassender datenprüfung und Überwachung in verteilten Systemen.

Hive stellt eingebaute Werkzeuge bereit, die die Audit-Verfolgung, die Erkennung unbefugter Zugriffe und die regulatorische Konformität erleichtern. Dieser Leitfaden bietet einen schrittweisen Ansatz zur Nutzung dieser Fähigkeiten.

Zugriff auf die Hive-Datenaktivitätshistorie mit nativen Tools

HiveServer2-Protokolle

Die Protokollierung von HiveServer2 ist standardmäßig aktiviert und protokolliert Vorgänge in /var/log/hive/hiveserver2.log. Diese Protokolle erfassen Servervorgänge, Ausführungsdetails von Abfragen und Fehler.

HiveServer2-Protokolle sind der primäre Weg, um die Abfrageaktivität in Hive zu verfolgen. Sie liefern ein detailliertes Protokoll jeder durch Anwendungsklienten ausgeführten Abfrage, zusammen mit Ausführungsdetails und Fehlern. Diese Protokolle sind normalerweise standardmäßig aktiviert und befinden sich in der Regel in /var/log/hive/hiveserver2.log

Standard-Protokollinhalt

HiveServer2-Protokolle liefern detaillierte Betriebsinformationen. Ein typischer Protokolleintrag folgt diesem Muster:

2025-01-22 22:47:47,958 INFO [HiveServer2-Handler-Pool: Thread-2947] parse.ParseDriver: Parsing command: SELECT * from sample_07 LIMIT 7

Wichtige Komponenten:

- Zeitstempel:

2025-01-22 22:47:47,958 - Protokollebene:

INFO - Thread-Info:

[HiveServer2-Handler-Pool: Thread-2947] - Komponente:

parse.ParseDriver - Nachricht: Die eigentlichen Vorgangdetails

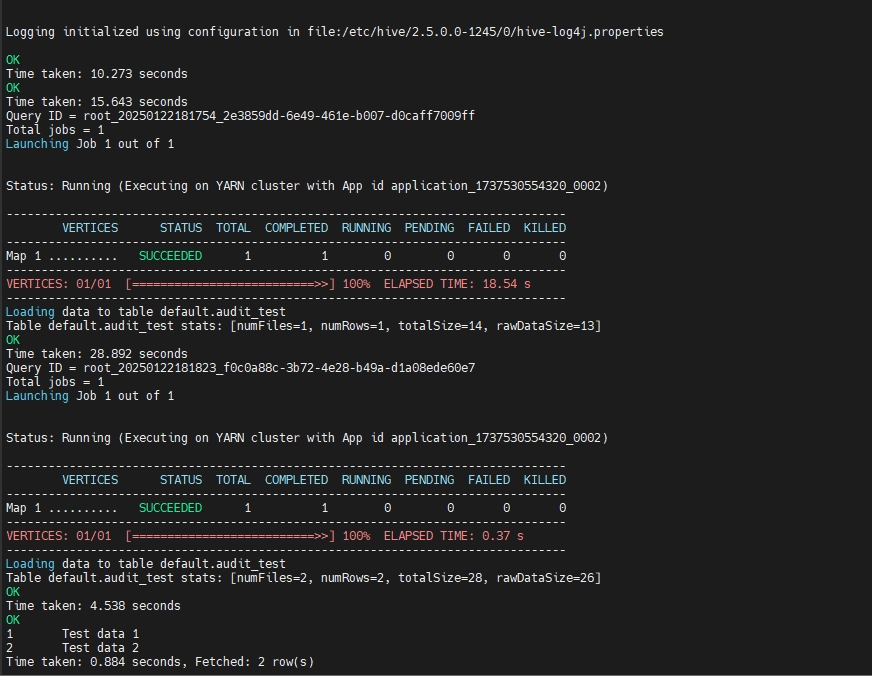

Erzeugen der Hive-Datenaktivitätshistorie mit Testabfragen

Führen Sie Abfragen aus, um Audit-Protokolle mit folgendem Skript zu erstellen:

#!/bin/bash

hive -e "

DROP TABLE IF EXISTS audit_test;

CREATE TABLE audit_test (id INT, data STRING);

INSERT INTO audit_test VALUES (1, 'Test data 1');

INSERT INTO audit_test VALUES (2, 'Test data 2');

SELECT * FROM audit_test;

"

Darüber hinaus könnten Sie unbefugte Zugriffsversuche simulieren, um zu überprüfen, ob Protokolle Sicherheitsereignisse erfassen.

Analyse der Hive-Datenaktivitätshistorie mit Audit-Protokollen

1. Protokolle anzeigen:

Grundlegende Protokollanzeige:

cat /var/log/hive/hiveserver2.log

Nützliche Filterbefehle:

# Protokolle in Echtzeit verfolgen

tail -f /var/log/hive/hiveserver2.log

# Nach spezifischen Abfragen suchen

grep "SELECT" /var/log/hive/hiveserver2.log

# Fehler anzeigen

grep "ERROR" /var/log/hive/hiveserver2.log

2. Protokolleinträge interpretieren:

Protokolle liefern Details wie Zeitstempel, Benutzeraktivitäten und Abfrageausführungen. Die Analyse dieser Protokolle hilft, Anomalien und unbefugte Zugriffe zu erkennen.

Die Protokolle erfassen verschiedene Aspekte der Datenbankaktivität, einschließlich des Abfrageablaufs, Metadatenoperationen, Authentifizierungsereignisse, Sperrmanagement und Leistungskennzahlen. Diese Protokolle werden am häufigsten zur Fehlerbehebung bei Abfragen und zur Überwachung des allgemeinen Serverzustands verwendet und bieten wertvolle Einblicke in die Systemleistung und potenzielle betriebliche Herausforderungen.

Wichtiger Hinweis:

HiveServer2-Protokolle sind nützlich für die Abfrageverfolgung und Fehlerbehebung und ergänzen die Protokolle von Metastore, HDFS und YARN, die sich auf das Ressourcenmanagement und die Ausführung konzentrieren, sowie Rangers sicherheitsfokussierte Audit-Protokolle. Allerdings ist die Protokollierung von HiveServer2 nicht für umfassende Auditzwecke vorgesehen. Für detailliertere und umfangreichere Audit-Anforderungen sollte man Lösungen wie Apache Ranger oder andere spezialisierte Audit-Tools in Betracht ziehen.

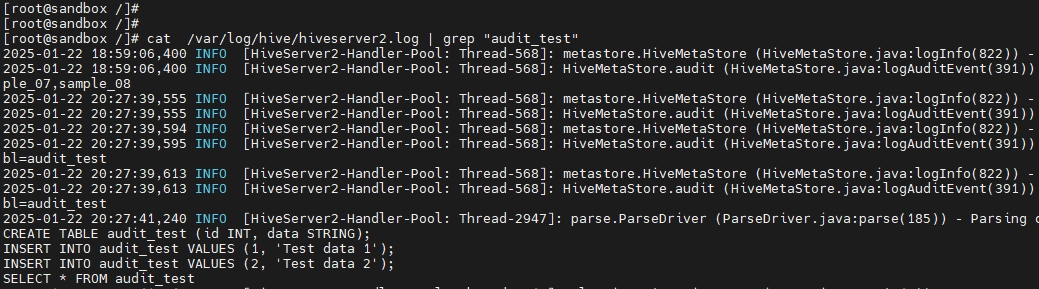

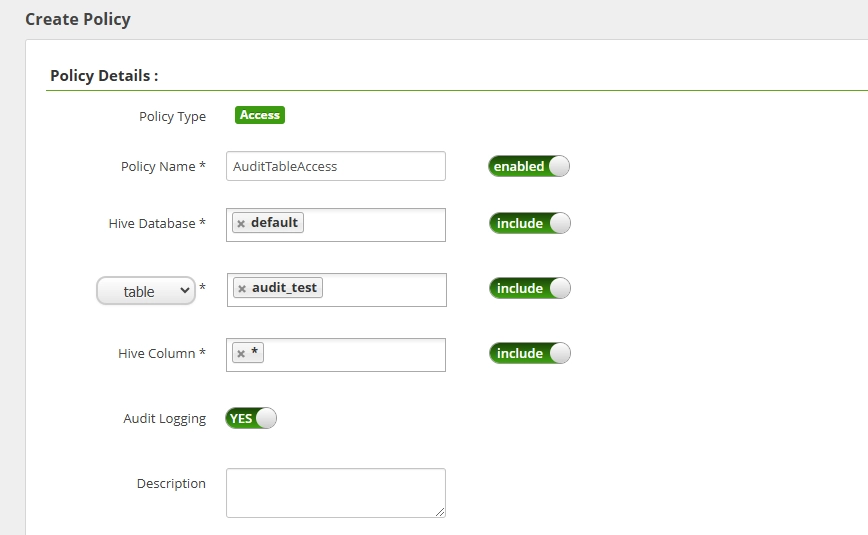

Erweiterung der Genauigkeit der Hive-Datenaktivitätsprotokollierung mit Apache Ranger

Implementieren Sie Ranger-Richtlinien, um eine feingranulare Audit-Kontrolle zu ermöglichen. Beispiel:

Über die Ranger-Admin-Benutzeroberfläche:

- Melden Sie sich bei Ranger Admin (Standardport 6080) an

- Gehen Sie zu Access Manager > Hive-Richtlinien

- Erstellen Sie eine Richtlinie:

- Richtlinienname: AuditTableAccess

- Datenbank:

- Tabelle: audit_test

- Audit-Protokollierung: Aktiviert

Diese Richtlinie ermöglicht die Protokollierung für spezifische Benutzer, die auf die audit_test-Tabelle zugreifen.

Bewährte Methoden für das Audit-Management in Hive

Protokollrotation: Archivieren und rotieren Sie Protokolle regelmäßig, um Speicherprobleme zu vermeiden.

Absicherung der Protokolle: Speichern Sie Protokolle sicher, um unbefugte Änderungen zu verhindern.

Optimierung des Audit-Umfangs: Konzentrieren Sie das Audit auf kritische Aktionen, um die Leistungsbelastung zu minimieren.

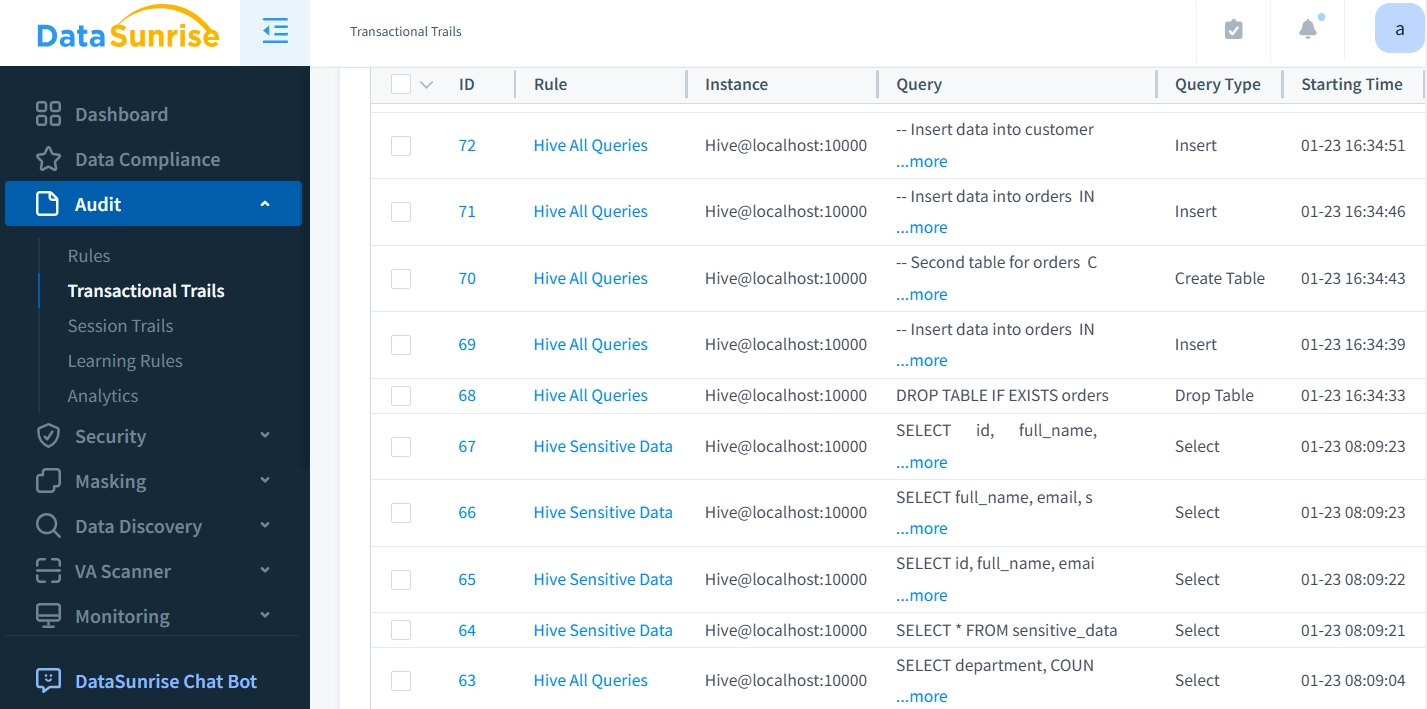

DataSunrise: Verbesserung der Hive-Datenaktivitätsverfolgung

DataSunrise bietet eine umfassende Lösung, die die Einschränkungen der nativen Audit-Tools von Hive überwindet. Es bietet erweiterte Sicherheitsfunktionen, die auf moderne Datenumgebungen zugeschnitten sind.

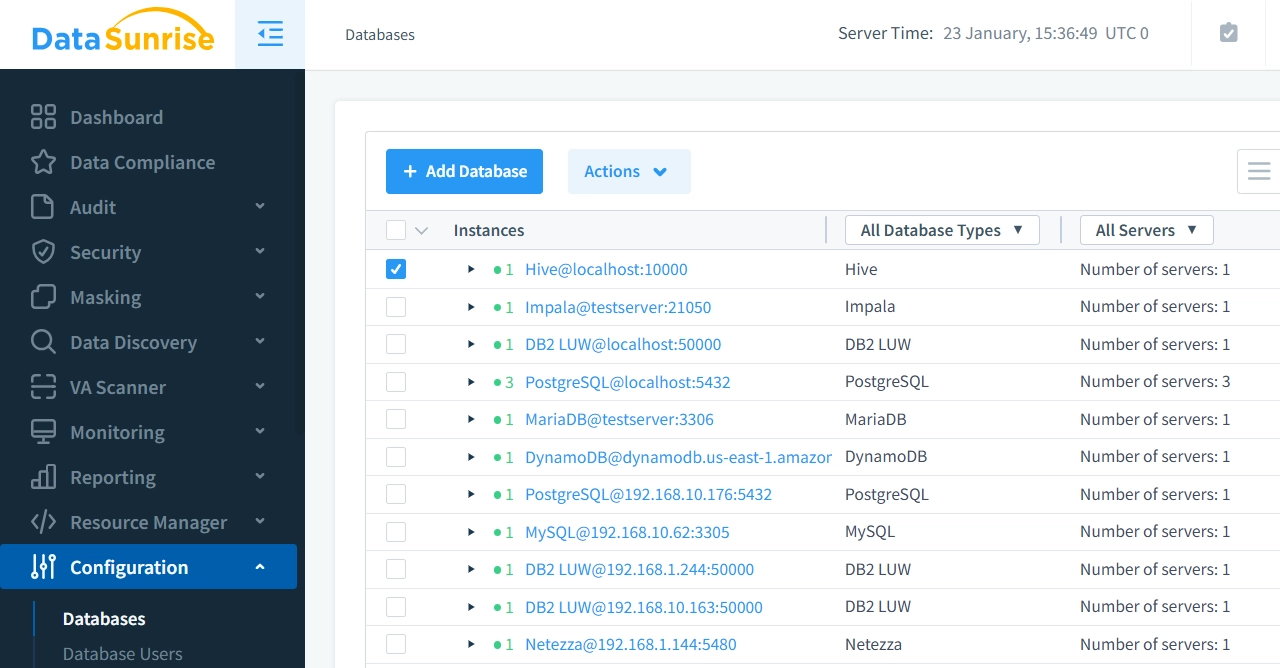

Zentralisiertes Management

DataSunrise bietet ein einheitliches Überwachungs-Dashboard zur Verwaltung mehrerer Datenspeichersysteme, einschließlich Hive und Impala. Mit Unterstützung für über 40 Plattformen vereinfacht es die Administration und verbessert die Reaktionszeiten bei Vorfällen.

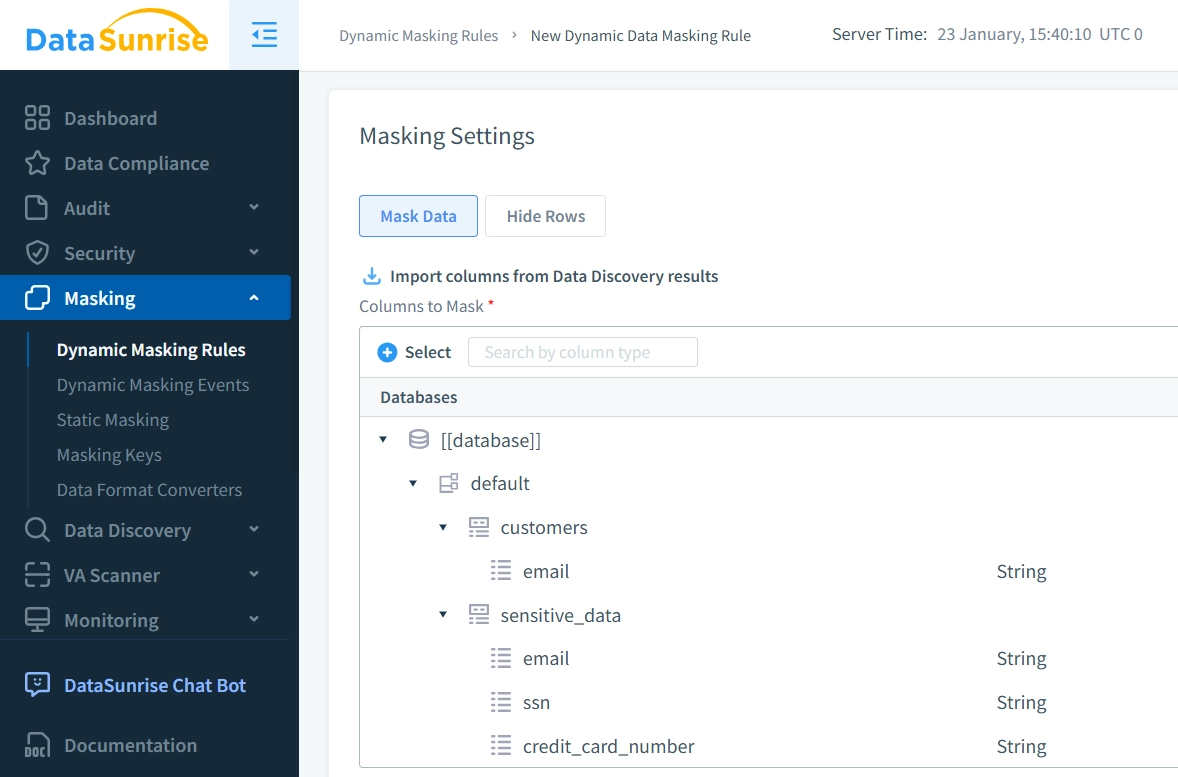

Erweiterte Sicherheitskontrollen

Die Plattform verbessert die Sicherheit von Hive mit Sicherheitsrichtlinien und dynamischer Datenmaskierung, indem sie sensible Daten in Echtzeit basierend auf Benutzerrollen und Zugriffsebenen schützt.

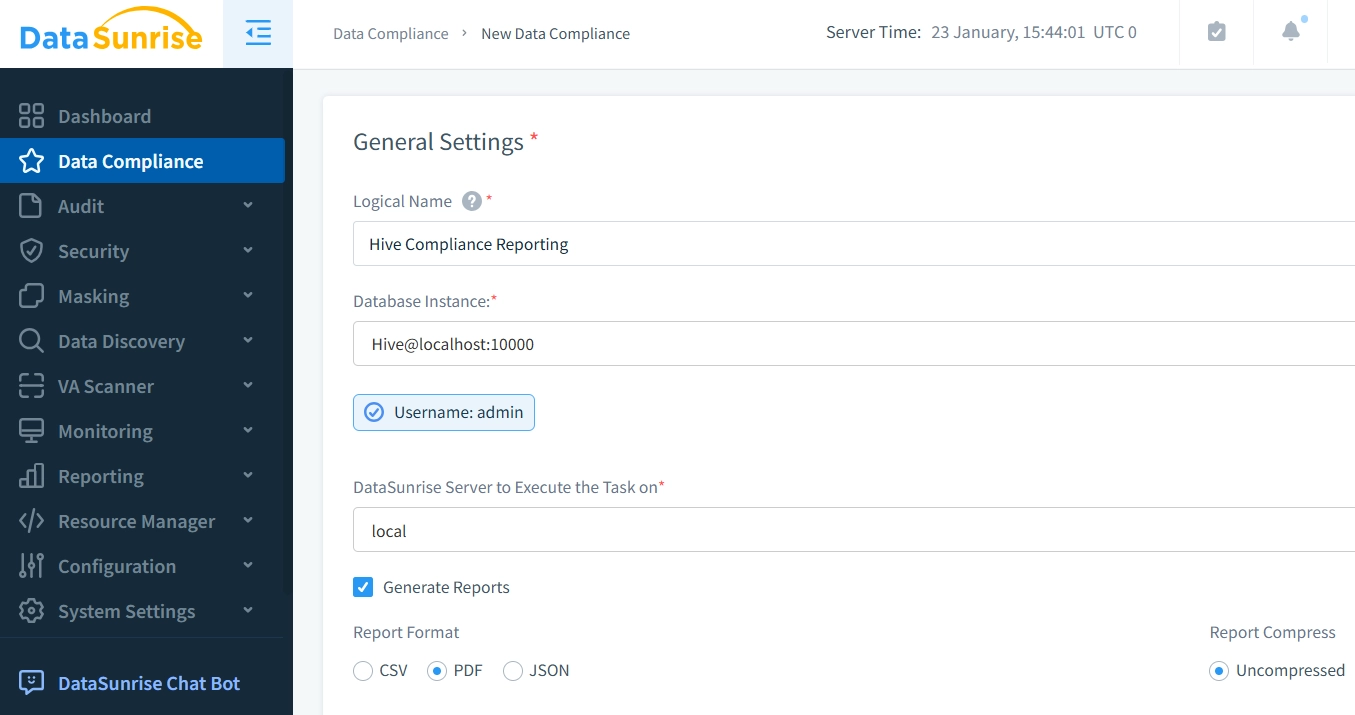

Automatisierung der Compliance

DataSunrise vereinfacht die Einhaltung von Regelwerken wie SOX, GDPR, HIPAA und PCI DSS durch vordefinierte Überwachungsvorlagen und automatisierte Berichterstattung.

Zusätzliche Funktionen

- Echtzeitwarnungen: Sofortige Benachrichtigungen für kritische Sicherheitsereignisse.

- Verhaltensanalytik: KI-gesteuerte Einblicke zur Erkennung verdächtiger Aktivitäten.

- Maschinelles Lernen für Sicherheit: Adaptive Sicherheitsfunktionen, die KI nutzen.

Fazit

Während die nativen Tools von Hive grundlegende Audit-Fähigkeiten bieten, erfordern moderne Umgebungen fortschrittlichere Lösungen. DataSunrise bietet robuste Funktionen, die das Management von Audit-Trails verbessern.

Möchten Sie Ihren Hive-Datenüberprüfungsprozess verbessern? Testen Sie unsere Demo und erleben Sie die Vorteile umfassender Audit-Lösungen.