Amazon Aurora MySQL Datenaktivitätsverlauf

Das Verständnis des Datenaktivitätsverlaufs ist entscheidend für die Aufrechterhaltung der Sicherheit und Integrität sensibler Daten. Amazon Aurora MySQL bietet robuste Auditierungen Funktionen, um Datenbankaktivitäten zu erfassen. Dieser Artikel beleuchtet die nativen Auditfähigkeiten von Amazon Aurora MySQL, demonstriert, wie diese Funktionen konfiguriert und genutzt werden können, und hebt die ergänzenden Vorteile von DataSunrise für die zentrale Datenbanksicherheit hervor.

Nativer Amazon Aurora MySQL Datenaktivitätsverlauf

Hauptmerkmale

Amazon Aurora MySQL’s native Audit Protokollierung verfolgt Datenbankaktivitäten umfassend. Es umfasst detaillierte Ereignisprotokolle für Verbindungen, Abfragen und Tabellenänderungen. Anpassbare Parameter ermöglichen es Benutzern, bestimmte Ereignisse oder Benutzer selektiv zu auditieren. Die Integration mit AWS-Tools erleichtert den Export von Protokollen zu Amazon CloudWatch zur Analyse. Diese Funktionen bieten wesentliche Einblicke in, wer auf Daten zugegriffen oder diese geändert hat, wann Änderungen vorgenommen wurden und welche Abfragen ausgeführt wurden.

Konfigurieren von nativen Auditprotokollen

Um fortgeschrittene Audits zu ermöglichen, folgen Sie diesen Schritten:

1. Erstellen einer benutzerdefinierten DB-Cluster-Parametergruppe

Gehen Sie zur Amazon RDS-Konsole, wählen Sie “Parametergruppen” und erstellen Sie eine neue Parametergruppe. Stellen Sie die Parametergruppenfamilie auf aurora-mysql5.7 oder die relevante Version ein. Geben Sie der Gruppe einen Namen und eine Beschreibung und speichern Sie sie.

2. Zuordnen der Parametergruppe

Wählen Sie im Bereich “Datenbanken” der RDS-Konsole Ihre Aurora-Instanz aus und ändern Sie deren Konfiguration. Unter “Zusätzliche Konfiguration” weisen Sie die zuvor erstellte benutzerdefinierte Parametergruppe zu und übernehmen die Änderungen sofort.

3. Konfigurieren von Auditparametern

Zugriff auf den Bereich “Parametergruppen”, wählen Sie Ihre benutzerdefinierte Gruppe aus und ändern Sie bestimmte Parameter. Schalten Sie server_audit_logging ein und geben Sie Ereignisse wie QUERY_DML, QUERY_DDL, CONNECT für server_audit_events an. Speichern Sie die Änderungen und starten Sie die Datenbank neu, um die Einstellungen zu aktivieren.

4. Konfiguration überprüfen

Führen Sie SHOW VARIABLES LIKE ‘%server_audit%’; in Ihrem MySQL-Client aus, um zu bestätigen, dass die Auditprotokollierung aktiv ist und die ausgewählten Ereignisse verfolgt werden.

Beispiel: Verfolgung von DML-Aktivitäten

Nachdem Sie die Auditprotokolle aktiviert haben, führen Sie typische Datenbankoperationen wie das Erstellen einer Datenbank und Tabelle, das Einfügen, Aktualisieren und Löschen von Datensätzen durch. Zum Beispiel:

CREATE DATABASE audit_test; USE audit_test; CREATE TABLE employees (id INT, name VARCHAR(100)); INSERT INTO employees (id, name) VALUES (1, 'John Doe'); UPDATE employees SET name = 'Jane Doe' WHERE id=1; DELETE FROM employees WHERE id=1;

Greifen Sie auf den Abschnitt “Protokolle” Ihrer Aurora-Instanz in der RDS-Konsole zu, um die entsprechenden Auditprotokolldateien für diese Aktivitäten zu überprüfen.

Vorteile der nativen Auditprotokollierung

Native Auditprotokollierung verbessert die Compliance durch die Erfüllung regulatorischer Anforderungen zur Überwachung des Datenzugriffs, verstärkt die Sicherheit durch die Identifizierung unbefugten Zugriffs oder ungewöhnlicher Aktivitäten und etabliert eine Auditspur für die Benutzerverantwortlichkeit.

Erweiterung der Auditierung mit DataSunrise

Übersicht über DataSunrise

DataSunrise erweitert die Datenbanksicherheit durch eine Suite fortschrittlicher Werkzeuge:

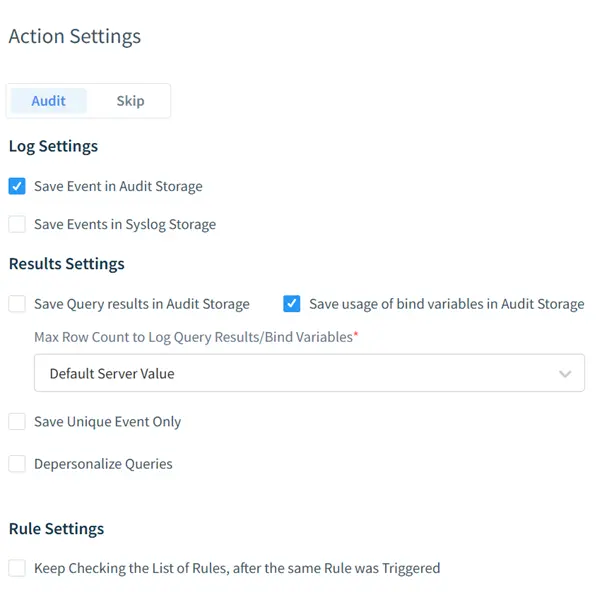

- Audit: Umfassende Aktivitätsprotokollierung zur Überwachung von Datenbankinteraktionen in Echtzeit, die umsetzbare Einblicke in das Benutzerverhalten und Zugriffsverhalten bietet.

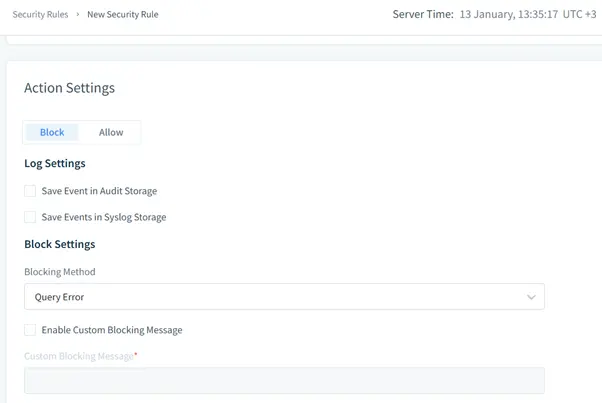

- Sicherheit: Echtzeit Bedrohungserkennung und automatische Reaktionen zur Risikominderung. Es umfasst Funktionen wie Anomalieerkennung und feinkörnige Zugriffskontrollen.

- Maskierung: Dynamische und statische Maskierungsoptionen, um sicherzustellen, dass sensible Daten während der Operationen geschützt bleiben, und unbefugten Zugriff effektiv zu verhindern.

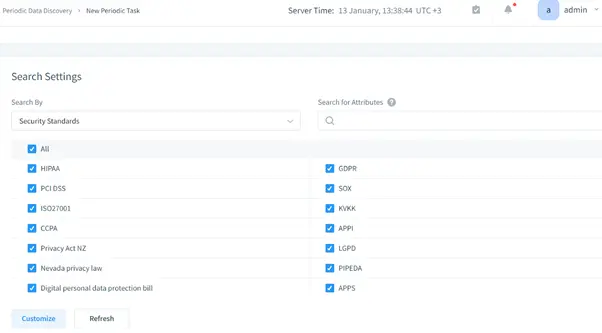

- Datenentdeckung: Fortschrittliche Werkzeuge zur Identifizierung sensibler Daten innerhalb von Datenbanken, um sicherzustellen, dass Organisationen die Compliance aufrechterhalten und das Risiko der Exposition mindern können. Diese Entdeckungstools können Felder wie persönlich identifizierbare Informationen (PII), Finanzdetails und andere regulierte Daten identifizieren.

Fortgeschrittene Fähigkeiten

DataSunrise erweitert die Fähigkeiten der nativen Auditprotokollierung mit zentralisierter Auditierung, Datenmaskierung zum Schutz sensibler Informationen, granularer Zugriffskontrolle durch Sicherheitsregeln und automatischer Entdeckung sensibler Daten.

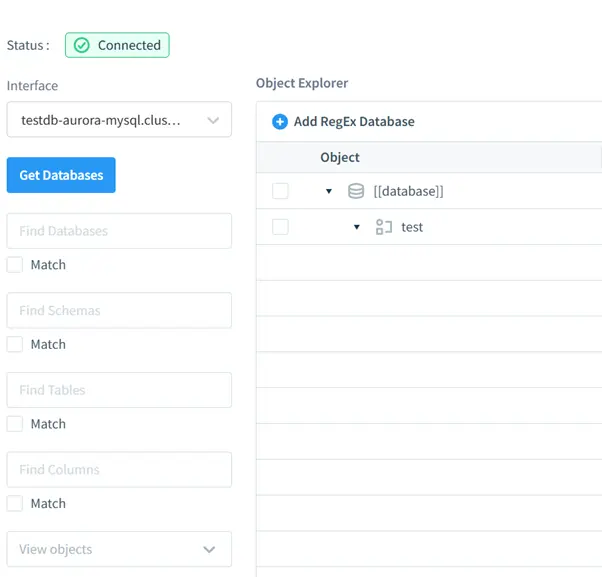

Einrichten von DataSunrise für Aurora MySQL

Starten Sie eine DataSunrise-Instanz auf AWS oder installieren Sie sie auf Ihrem Server. Konfigurieren Sie die Netzwerkeinstellungen, um eine Verbindung zu Ihrer Aurora-Datenbank herzustellen. Melden Sie sich bei der DataSunrise-Weboberfläche an, erstellen Sie neue Audit-Richtlinien, um Ereignisse wie SELECT, INSERT oder DELETE zu protokollieren, und greifen Sie auf den Bereich “Audit-Protokolle” für detaillierte Einblicke zu. Filtern Sie Protokolle nach Ereignistyp, Benutzer oder Zeitraum, um Datenaktivitäten zu analysieren.

Vorteile der Integration von DataSunrise

DataSunrise vereinfacht die Skalierbarkeit zur Verwaltung mehrerer Aurora-Instanzen, reduziert den manuellen Aufwand durch Automatisierung mit vordefinierten Regeln und Vorlagen und unterstützt die Compliance-Berichterstattung für Standards wie GDPR,SOX,PCI DSS und HIPAA. Darüber hinaus stellt das zentrale Management eine konsistente Durchsetzung der Richtlinien in verschiedenen Umgebungen sicher.

Schlussfolgerung

Die nativen Datenaktivitätsverlauf-Funktionen von Amazon Aurora MySQL bieten eine robuste Grundlage für die Verfolgung und Auditierung von Datenbankaktivitäten. Durch die Konfiguration erweiterter Audit-Protokolle können Organisationen die Sicherheit verbessern, Compliance sicherstellen und Verantwortung aufrechterhalten.

DataSunrise ergänzt dieses Ökosystem mit zentralisierter Auditierung, Datenmaskierung und robusten Sicherheitskontrollen und bietet eine umfassende Lösung zum Schutz von Datenbanken. Besuchen Sie unsere Website für eine Online-Demonstration.