Wesentliche Best Practices zur Anwendungssicherheit zum Schutz Ihrer Software und Daten

Einführung

In der heutigen digitalen Welt sind Softwareanwendungen das Lebenselixier vieler Unternehmen. Von Webanwendungen bis hin zu mobilen Apps helfen Softwarelösungen Unternehmen, effizienter zu arbeiten und mehr Kunden zu erreichen. Mit der verstärkten Abhängigkeit von Software steigt jedoch auch das Risiko. Die Anwendungssicherheit schützt Softwarecode und Daten vor Cyberbedrohungen. Wichtig für Organisationen, die Software erstellen oder nutzen.

Warum ist Anwendungssicherheit wichtig?

Anwendungssicherheit ist aus mehreren wesentlichen Gründen wichtig:

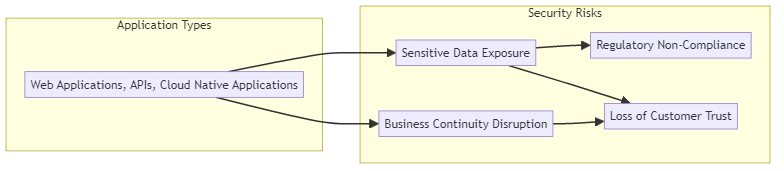

- Schutz sensibler Daten: Anwendungen verarbeiten oft sensible Daten wie Kundeninformationen, Finanzdaten und geistiges Eigentum. Ein Sicherheitsverstoß könnte diese Daten preisgeben und zu Identitätsdiebstahl, finanziellen Verlusten und Reputationsschäden führen.

- Aufrechterhaltung der Geschäftskontinuität: Wenn ein Team gehackte Apps reparieren muss, könnte es gezwungen sein, diese vorübergehend abzuschalten. Diese Ausfallzeiten können den Geschäftsbetrieb stören und zu Einnahmeverlusten führen.

- Einhaltung von Vorschriften: Mehrere Branchen haben Regelungen zum Schutz von Daten, wie etwa die DSGVO in der EU und HIPAA im Gesundheitswesen. Die Nichteinhaltung der Sicherheit von Anwendungen kann zu Nichtkonformität und hohen Geldstrafen führen.

- Erhalt des Kundenvertrauens: Sicherheitsverletzungen können das Vertrauen der Kunden ernsthaft beschädigen. Wenn Kunden nicht das Gefühl haben, dass ihre Daten bei einem Unternehmen sicher sind, könnten sie ihre Geschäfte woanders hin verlagern.

Arten von Anwendungen, die Sicherheit benötigen

Webanwendungssicherheit

Webanwendungen sind Software, die auf einem Webserver ausgeführt wird und über das Internet zugänglich ist. Sie sind einer Reihe von Schwachstellen ausgesetzt, da sie Verbindungen von Clients über unsichere Netzwerke akzeptieren. Webanwendungen, die für das Geschäft wichtig sind und Kundendaten enthalten, sind eine hohe Priorität für Cybersicherheitsprogramme.

OWASP hat eine Liste häufig vorkommender Schwachstellen in Webanwendungen namens OWASP Top 10. Dazu gehören Injection-Angriffe, gebrochene Authentifizierung und die Offenlegung sensibler Daten.

Organisationen können Webanwendungen schützen, indem sie Werkzeuge wie Web Application Firewalls (WAF) verwenden, um Angriffe auf Anwendungsebene zu verhindern.

Die Sicherheit von Websites ist ein entscheidender Aspekt der allgemeinen Anwendungssicherheit. Schwachstellen in Webanwendungen können zu Datenschutzverletzungen, Identitätsdiebstahl und anderen schwerwiegenden Konsequenzen führen. Um eine robuste Web-Sicherheit zu gewährleisten, müssen Entwickler sichere Codierungspraktiken implementieren, Software und Frameworks regelmäßig aktualisieren und gründliche Tests durchführen.

Eingabevalidierung, korrekte Authentifizierungs- und Autorisierungsmechanismen und die Verschlüsselung sensibler Daten sind wesentliche Komponenten der Website-Sicherheit.

Darüber hinaus können die Implementierung von Sicherheitsheadern wie HTTP Strict Transport Security (HSTS) und Content Security Policy (CSP) helfen, gängige webbasierte Angriffe wie Cross-Site Scripting (XSS) und Clickjacking zu mindern. Regelmäßige Sicherheitsüberprüfungen und Penetrationstests können potenzielle Schwachstellen identifizieren, bevor sie von Angreifern ausgenutzt werden.

Indem Organisationen die Website-Sicherheit während des gesamten Entwicklungszyklus priorisieren und über die neuesten Bedrohungen und Best Practices für die Web-Sicherheit informiert bleiben, können sie ihre Webanwendungen und die von ihnen verarbeiteten sensiblen Daten schützen.

API-Sicherheit

Application Programming Interfaces (APIs) ermöglichen die Kommunikation zwischen verschiedenen Softwaresystemen. Sie bilden die Grundlage moderner Mikroservices-Architekturen und ermöglichen das Teilen von Daten und Funktionen zwischen Organisationen.

APIs können jedoch auch ein Sicherheitsrisiko darstellen. Schwachstellen in APIs können sensible Daten preisgeben und wichtige Geschäftsprozesse stören. Zu den häufigsten Sicherheitslücken bei APIs gehören schwache Authentifizierung, übermäßige Datenexposition und fehlende Ratenbegrenzung.

Es gibt spezialisierte Werkzeuge, um Schwachstellen in APIs zu identifizieren und diese in Produktionsumgebungen zu sichern.

Sicherheit Cloud-nativer Anwendungen

Entwickler erstellen cloud-native Anwendungen unter Verwendung von Technologien wie Containern und serverlosen Plattformen. Die Sicherung dieser Anwendungen ist aufgrund ihrer verteilten Natur und der ephemeren Natur ihrer Komponenten komplex.

In Cloud-nativen Umgebungen definieren Entwickler in der Regel die Infrastruktur als Code. Das bedeutet, dass Entwickler nicht nur für die Erstellung sicherer Anwendungscodes, sondern auch für sichere Konfigurationen verantwortlich sind. Das automatisierte Scannen aller Artefakte, insbesondere von Container-Images, ist in allen Entwicklungsphasen entscheidend.

Sicherheitswerkzeuge für Cloud-Anwendungen können Container und serverlose Funktionen überwachen, Sicherheitsprobleme identifizieren und Entwicklern schnell Rückmeldungen geben.

Best Practices zur Anwendungssicherheit

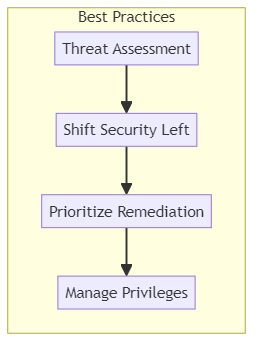

Durchführung einer Bedrohungsanalyse

Das Verständnis der Bedrohungen, denen Ihre Anwendungen ausgesetzt sind, ist der erste Schritt zu einer effektiven Anwendungssicherheit. Überlegen Sie, wie Angreifer Ihre Apps hacken könnten, welche Sicherheitsmaßnahmen Sie bereits haben und wo Sie möglicherweise mehr Schutz benötigen.

Überprüfen Sie, ob Hacker Ihre Website leicht mit SQL-Injection angreifen können, wenn sie wichtige Kundeninformationen enthält. Wenn Ihre Sicherheitsmaßnahmen nicht ausreichen, sollten Sie die Eingabevalidierung in Betracht ziehen oder eine Web Application Firewall verwenden, um den Schutz zu verbessern.

Schieben Sie die Sicherheit nach links

In der Vergangenheit ließen Entwickler Sicherheitstests oft bis zum Ende des Entwicklungsprozesses. Mit dem zunehmenden Tempo der Softwareentwicklung ist dies jedoch nicht mehr machbar. Integrieren Sie Sicherheitstests von Anfang an in den Entwicklungszyklus – Entwickler bezeichnen diesen Prozess als „Sicherheit nach links verschieben“.

Um dies zu erreichen, müssen Sicherheitsteams eng mit den Entwicklungsteams zusammenarbeiten. Sie müssen die Werkzeuge und Prozesse verstehen, die Entwickler verwenden, um die Sicherheit nahtlos zu integrieren. Verwenden Sie automatisierte Sicherheitstest-Tools in der CI/CD-Pipeline, um Entwicklern zu helfen, Probleme schnell zu finden und zu beheben.

Entwickler können beispielsweise den statischen Code jedes Mal analysieren, wenn sie Code einreichen, um sofortiges Feedback zu potenziellen Sicherheitslücken zu erhalten.

Priorisieren Sie Korrekturmaßnahmen

Angesichts der wachsenden Zahl von Schwachstellen ist es für Entwickler nicht immer möglich, jedes einzelne Problem zu adressieren. Priorisierung ist der Schlüssel, um sicherzustellen, dass die kritischsten Schwachstellen zuerst behoben werden.

Eine effektive Priorisierung beinhaltet die Bewertung der Schwere jeder Schwachstelle, oft unter Verwendung des Common Vulnerability Scoring System (CVSS). Berücksichtigen Sie die betriebliche Bedeutung der betroffenen Anwendung.

Ein signifikantes Problem auf einer Website für Kunden ist wichtiger als ein geringfügiges Problem in einem internen Tool.

Verwaltung von Berechtigungen

Das Prinzip der geringsten Privilegien ist ein Eckpfeiler der Anwendungssicherheit. Es besagt, dass Benutzer und Systeme nur die minimalen Zugriffsrechte haben sollten, die notwendig sind, um ihre Funktionen auszuführen.

Die Begrenzung der Berechtigungen ist aus zwei Gründen wichtig. Erstens, wenn ein Angreifer ein Konto mit niedrigen Berechtigungen kompromittiert, hat er nur begrenzte Möglichkeiten, Schaden anzurichten. Zweitens reduziert dies die potenziellen Auswirkungen von Insider-Bedrohungen.

Beispielsweise sollte eine Datenbankanwendung mit den minimalen erforderlichen Berechtigungen ausgeführt werden, um zu funktionieren, anstatt als Superuser. Wenn ein Angreifer die Anwendung kompromittiert, hat er so nur begrenzte Möglichkeiten, mit der Datenbank zu interagieren.

Zusammenfassung und Fazit

Anwendungssicherheit ist eine entscheidende Erwägung in der heutigen digitalen Landschaft. Wenn Sie Websites, APIs oder Cloud-Anwendungen erstellen, ist es wichtig, die Sicherheit Ihres Codes und Ihrer Daten zu priorisieren.

Eine effektive Anwendungssicherheit umfasst das Verständnis der Bedrohungen, denen Sie ausgesetzt sind, die Integration von Sicherheitsmaßnahmen in den Entwicklungsprozess, die Priorisierung von Korrekturmaßnahmen und die Verwaltung von Berechtigungen. Die Befolgung der besten Praktiken hilft Organisationen, das Risiko von Datenverletzungen zu verringern. Es hilft auch dabei, reibungslose Geschäftsabläufe aufrechtzuerhalten.

Darüber hinaus hilft es ihnen, Vorschriften einzuhalten. Schließlich trägt es dazu bei, das Vertrauen ihrer Kunden zu gewinnen.

Bei DataSunrise bieten wir benutzerfreundliche und flexible Werkzeuge für Datenbanksicherheit, Datenentdeckung (einschließlich OCR) und Compliance. Unsere Lösungen können Ihnen helfen, Ihre Anwendungen zu sichern und Ihre sensiblen Daten zu schützen. Kontaktieren Sie unser Team noch heute für eine Online-Demo und erfahren Sie, wie wir Ihnen helfen können, Ihre Anwendungssicherheit zu stärken.

Einige wichtige Erkenntnisse:

- Die Anwendungssicherheit schützt Softwarecode und Daten vor Cyberbedrohungen

- Zu den häufigsten Anwendungstypen, die Sicherheit benötigen, gehören Webanwendungen, APIs und Cloud-nativen Anwendungen

- Entwickler sollten die Sicherheit von Anfang an in den Entwicklungsprozess integrieren.

- Die Priorisierung von Korrekturmaßnahmen ist der Schlüssel zur Behebung der kritischsten Schwachstellen zuerst

- Die Begrenzung von Berechtigungen ist ein wichtiges Prinzip der Anwendungssicherheit

Anwendungssicherheit ist ein komplexes und sich ständig weiterentwickelndes Gebiet. Um Anwendungen und Daten zu schützen, sollten Organisationen über Bedrohungen informiert bleiben, die richtigen Werkzeuge verwenden und bewährte Methoden befolgen.