Athena-Sicherheit

Inhalt:

- Verständnis von Athena

- Überblick über den Athena-Workflow

- Umgang mit neuen Daten in Athena

- Die Sicherheitsperspektive

- Eingebaute AWS-Sicherheitsfunktionen für Athena

- Protokollierung und Überwachung: Spezifisches für Athena

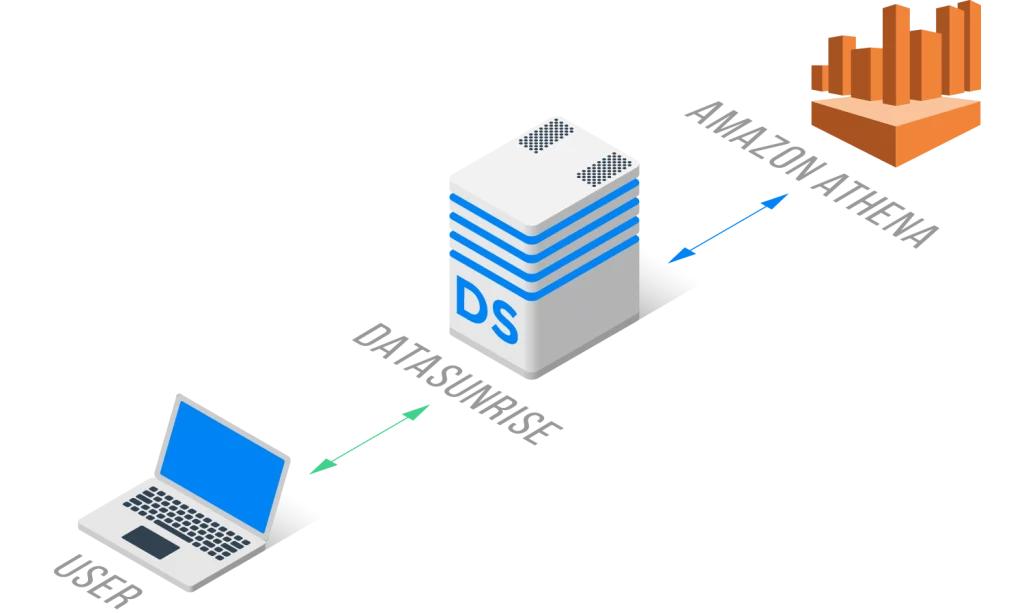

- Verbesserung der Athena-Sicherheit mit DataSunrise

- Wichtige Überlegungen für Athena-Datenbankinstanzen

- Audit und Maskierung von Athena-Abfragen in DataSunrise

- Fazit: Verbesserung der Athena-Sicherheit mit DataSunrise

Verständnis von Athena

Stellen Sie sich ein Szenario vor, in dem Sie Daten aus verschiedenen Logdateien sammeln und in einer Datenbank speichern müssen. Die Herausforderung besteht jedoch in der Vielzahl von Logdateitypen und -formaten – CSV, JSON, TSV und mehr. Wäre es nicht praktisch, einen S3-Bucket zu haben, in dem das einfache Ablegen einer Datei automatisch deren Daten über Standard-SQL-Abfragen zugänglich macht?

Amazon Athena wird als ein serverloser Dienst von Amazon Web Services (AWS) betrachtet. Es ermöglicht Ihnen, Daten, die in Amazon S3 gespeichert sind, mit Standard-SQL-Syntax abzufragen, ohne dass Sie eine Infrastruktur verwalten müssen. Diese serverlose Natur bedeutet, dass Sie keine Server bereitstellen oder verwalten müssen; Sie zahlen nur für die Abfragen, die Sie ausführen.

In diesem Artikel werden wir die eingebauten AWS-Sicherheitsfunktionen und die Art und Weise untersuchen, wie DataSunrise die Sicherheit von Athena weiter verbessern kann.

Überblick über den Athena-Workflow

Wenn Sie eine Tabelle in Athena erstellen, geben Sie den Speicherort der Daten in einem S3-Bucket an, und Athena scannt die Daten, um das Schema und die Metadaten für diese Tabelle zu ermitteln. Dieser Ermittlungsvorgang findet in der Regel statt, wenn Sie eine Abfrage gegen die Tabelle ausführen.

Umgang mit neuen Daten in Athena

Wenn Sie neue Dateien an denselben S3-Speicherort hinzufügen, nachdem die Tabelle erstellt wurde, erstellt Athena nicht automatisch neue Tabellen für jede Datei. Stattdessen erkennt und integriert sie die neuen Dateien automatisch in das Schema der vorhandenen Tabelle, wenn sie dieselbe Struktur (d.h. dieselben Spaltennamen und Datentypen) wie die ursprünglichen Datei(en) haben, die zur Erstellung der Tabelle verwendet wurden.

Die vorhandene Tabelle in Athena stellt alle Datendateien im angegebenen S3-Speicherort als einen einzigen logischen Datensatz dar. Athena behandelt die kombinierten Daten aus all diesen Dateien als Teil derselben Tabelle, wodurch Sie den gesamten Datensatz nahtlos abfragen können, ohne zusätzliche Tabellen erstellen zu müssen.

Wenn die neuen Dateien jedoch ein anderes Schema als die ursprüngliche(n) Datei(en) haben, kann Athena sie möglicherweise nicht automatisch in die vorhandene Tabelle integrieren, und Sie müssen möglicherweise das Tabellenschema manuell aktualisieren oder eine neue Tabelle erstellen, um die neue Dateistruktur aufzunehmen.

Die Sicherheitsperspektive

Eingebaute AWS-Sicherheitsfunktionen für Athena

AWS bietet mehrere integrierte Sicherheitsmaßnahmen zum Schutz Ihrer Athena-Umgebung an. Dazu gehören:

- IAM-Richtlinien: Verwalten Sie Benutzerberechtigungen und kontrollieren Sie den Zugriff auf Athena-Ressourcen.

- Verschlüsselung: Schützen Sie Daten im Ruhezustand mit Amazon S3-Serverseitiger Verschlüsselung oder Clientseitiger Verschlüsselung.

- Netzwerkisolierung: Verwenden Sie Amazon VPC, um Ihre Athena-Netzwerkumgebung zu isolieren.

- Protokollierung und Überwachung: Nutzen Sie AWS CloudTrail und Amazon CloudWatch für die Prüfung und Echtzeitüberwachung von Athena-Aktivitäten.

Diese grundlegenden Funktionen bilden die Grundlage der Athena-Sicherheit und gewährleisten, dass Ihre Daten von Grund auf geschützt sind.

Protokollierung und Überwachung: Spezifisches für Athena

Amazon Athena bietet mehrere integrierte Überwachungs- und Protokollierungsfunktionen als Teil des AWS-Cloud-Ökosystems. Trotz des Vorhandenseins vieler wichtiger Überwachungstools, die Zeilennutzungsdaten bereitstellen, fehlen jedoch datenbankorientierte Sicherheitsregeln, die Entdeckung sensibler Daten, Maskierungs- und Benutzerverhaltensanalysefunktionen, die nativ von DataSunrise bereitgestellt werden. Eingebaute Tools sind zwar entscheidend für die Verbesserung der Sicherheit, erfordern jedoch zusätzliche Datenanalysen und -verarbeitung.

- Abfrageausführungsmetriken: Amazon Athena liefert detaillierte Abfrageausführungsmetriken.

- Integration von AWS CloudWatch Logs: Athena kann Abfrageausführungsprotokolle an Amazon CloudWatch Logs veröffentlichen.

- Integration von AWS CloudTrail: Athena integriert sich in AWS CloudTrail, das einen umfassenden Prüfpfad für API-Aktivitäten und Ressourcennutzung innerhalb Ihres AWS-Kontos bietet.

- Abfragehistorie: Amazon Athena bewahrt eine Abfragehistorie auf, die es Ihnen ermöglicht, Details zu früheren Abfrageausführungen anzuzeigen.

- Amazon S3-Zugriffsprotokolle: Wenn Ihre Athena-Abfragen auf Daten in Amazon S3-Buckets zugreifen, können Sie die S3-Serverzugriffsprotokollierung aktivieren, um S3-API-Anfragen zu verfolgen.

- Kostenexplorer: AWS Cost Explorer ermöglicht es Ihnen, Ihre AWS-Nutzung und -Ausgaben zu visualisieren und zu analysieren, einschließlich der Kosten für Athena-Abfragen.

Verbesserung der Athena-Sicherheit mit DataSunrise

DataSunrise hebt die Athena-Sicherheit auf die nächste Stufe mit seiner Suite von Sicherheitstools, die speziell für Amazon Athena entwickelt wurden. So stärkt DataSunrise die Athena-Sicherheit:

- Echtzeitüberwachung: Überwacht kontinuierlich die Datenbankaktivität, erkennt und alarmiert bei verdächtigen Ereignissen.

- Datenbank-Firewall: Schützt vor SQL-Injektionen und unbefugten Zugriffen und blockiert böswillige Abfragen sofort.

- Entdeckung sensibler Daten: Identifiziert und maskiert sensible Daten, um die Einhaltung gesetzlicher Vorschriften zu gewährleisten.

- Zwei-Faktor-Authentifizierung: Fügt eine zusätzliche Sicherheitsebene für den Datenbankzugriff hinzu.

- Maskierung: Verdeckt spezifische Daten. Um eine der Maskierungstypen zu aktivieren, muss DataSunrise im Proxy-Modus bereitgestellt werden.

Durch die Integration von DataSunrise mit Athena können Organisationen eine robustere Sicherheitslage erreichen.

Wichtige Überlegungen für Athena-Datenbankinstanzen

Bei der Arbeit mit Athena-Datenbankinstanzen ist es entscheidend, Folgendes zu berücksichtigen:

- Abfragezugriffsmanagement: Stellen Sie sicher, dass nur autorisierte Benutzer Abfragen zu sensiblen Daten ausführen können.

- Kostenmanagement: Achten Sie auf Abfragekosten und optimieren Sie Abfragen, um unnötige Ausgaben zu vermeiden.

- Datenklassifizierung: Klassifizieren Sie Daten basierend auf ihrer Sensibilität und wenden Sie entsprechende Sicherheitskontrollen an.

Diese Überlegungen sind besonders wichtig für Athena-Instanzen aufgrund ihrer serverlosen Natur und des direkten Zugriffs auf Daten, die in S3 gespeichert sind.

Da sich der Athena-Dienst von regulären Datenbanken unterscheidet, können einige Unterschiede bei der Integration mit DataSunrise auftreten. Bei der Erstellung einer Instanz für Athena in DataSunrise generiert der Benutzer ein neues SSL-Schlüsselpaar für den Proxy. Bei anderen Datenbanktypen gibt es jedoch eine Option ‘Ohne SSL-Schlüsselgruppe’. Bei der dynamischen Maskierung sind in den Maskierungseinstellungen nur Maskendaten verfügbar. Denken Sie daran, bei Bedarf auf die Dokumentation zu verweisen.

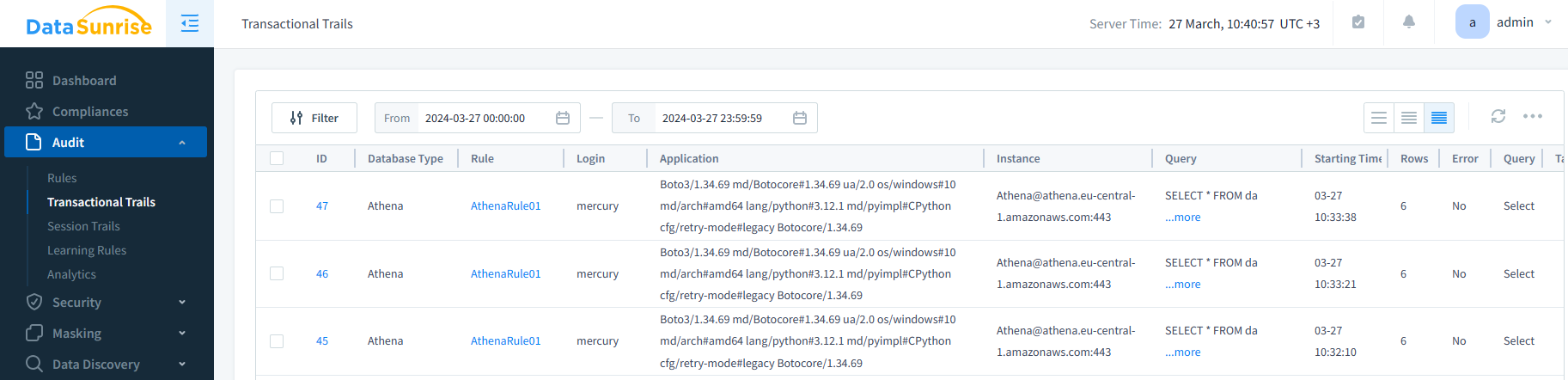

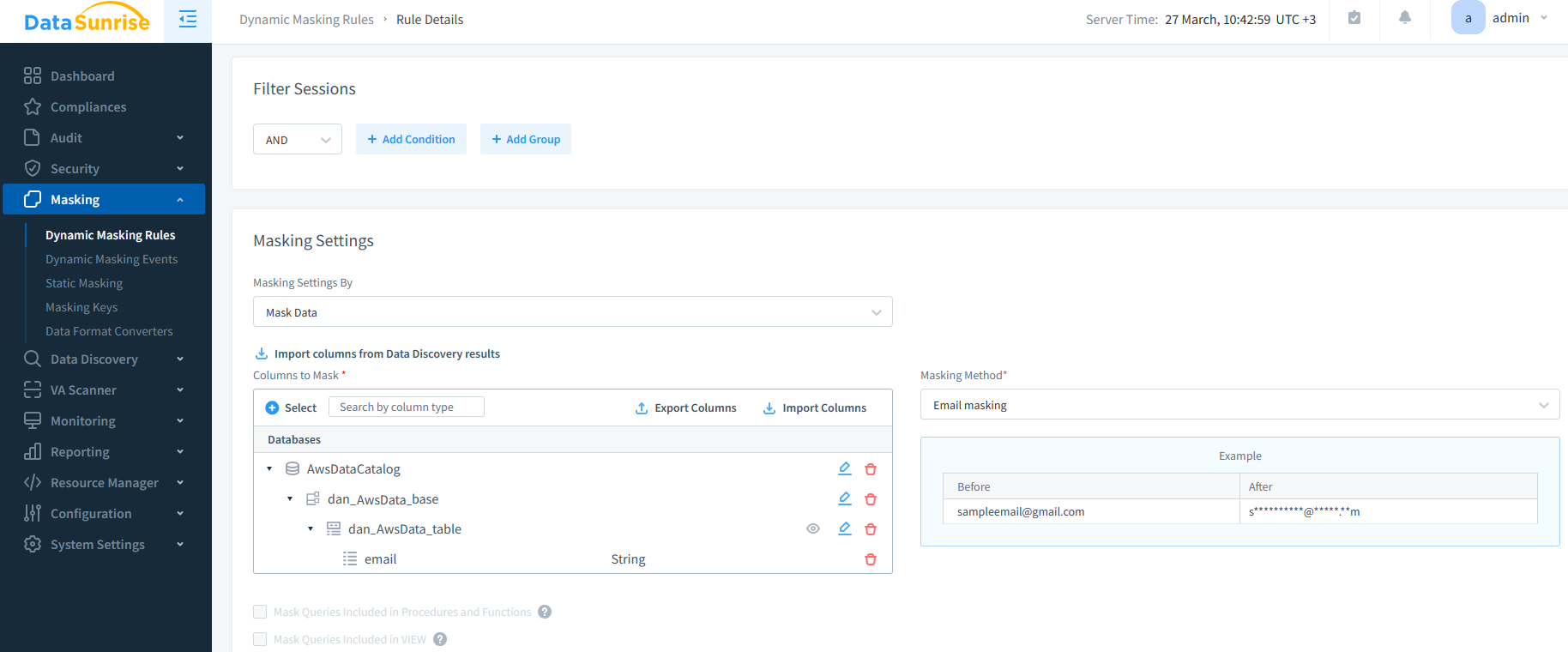

Audit und Maskierung von Athena-Abfragen in DataSunrise

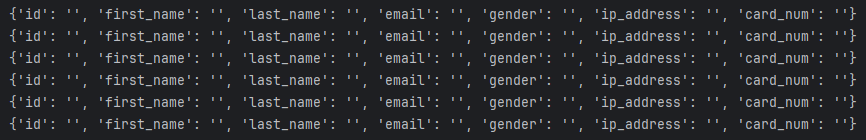

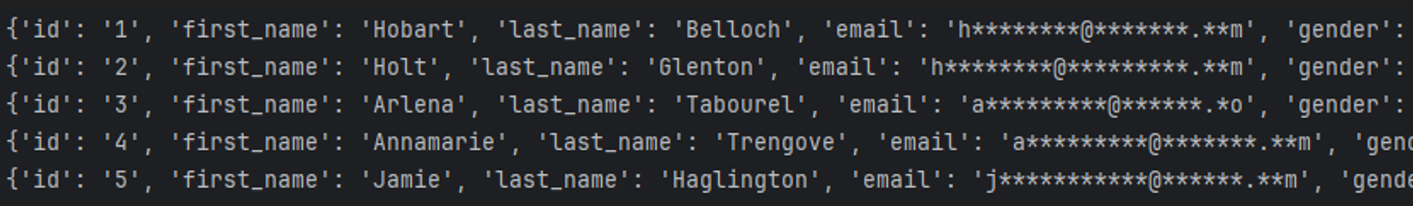

DataSunrise bietet eine flexible und benutzerfreundliche Oberfläche für die Einrichtung von Audit und Maskierungs-Funktionen. Die nachfolgenden Bilder zeigen den DataSunrise-Einrichtungsprozess und die Ergebnisse der Ausführung einer SELECT *-Abfrage.

Abbildung 1: Die Anfragen für eine Tabelle in Athena werden geprüft. Das Prüfregelprotokoll erfasst verschiedene Informationen über die Anfrage, einschließlich ihres Ergebnisses, falls erforderlich.

Abbildung 2: Die Maskierungseinstellungen für den Athena-Dienst werden angezeigt. Beachten Sie die Möglichkeit, die Spalte für die Maskierung und die gewählte Maskierungsmethode anzugeben.

Bei DataSunrise bieten wir beispiellose Flexibilität in der Datenmaskierung und ermöglichen es Ihnen, Ihre Datenschutzstrategien nach Ihren individuellen Anforderungen zu optimieren. Ob einfache Maskierungstechniken zum Verbergen aller Daten mit leeren Zeilen oder zum Beibehalten spezifischer Formate wie E-Mails, während andere Spalten maskiert werden – unsere Plattform befähigt Sie, Ihre Datensicherheitsmaßnahmen präzise und mühelos anzupassen.<\p>

Abbildung 3: Die gesamte Tabelle, die zur Maskierung ausgewählt wurde. Alle Daten im Abfrageergebnis werden durch leere Zeilen ersetzt.

Abbildung 4: Die ‘E-Mail’-Spalte nach der Maskierung. Die ‘E-Mail-Maskierung’-Methode wurde in der DataSunrise Dynamic Masking Regelkonfiguration ausgewählt.

Entdecken Sie die umfassende Funktionalität von DataSunrise, die über die Audit- und Maskierungsfunktionen hinausgeht, mit außergewöhnlicher Abdeckung vieler Datenbanken, einschließlich Athena von AWS. Kontaktieren Sie unser Team noch heute für eine aufschlussreiche Demonstration und entdecken Sie das volle Potenzial der Datensicherheit mit DataSunrise.

Fazit: Verbesserung der Athena-Sicherheit mit DataSunrise

Zusammenfassend lässt sich sagen, dass AWS zwar starke grundlegende Sicherheitsfunktionen für Athena bietet, DataSunrise die Athena-Sicherheit jedoch durch zusätzliche Schutzschichten verbessert. Mit seiner umfassenden Überwachung, Firewall-Fähigkeiten und Verwaltung sensibler Daten sorgt DataSunrise dafür, dass Ihre Cloud-Unternehmensinfrastruktur sicher und konform bleibt. Durch die Kombination der eingebauten Funktionen von AWS und der fortgeschrittenen Tools von DataSunrise können Organisationen eine zuverlässigere und sicherere Umgebung für ihre Daten in Amazon Athena schaffen.