Bewährte Verfahren für die AWS OpenSearch-Protokollierung

Einführung

Alle Unternehmen müssen heutzutage, unabhängig von ihrer Größe, schnell nach großen Datenmengen suchen, diese analysieren und visualisieren können. AWS OpenSearch, vormals bekannt als Amazon Elasticsearch Service, hat sich als leistungsstarke Lösung für diese Bedürfnisse herausgestellt. Große Macht bringt auch große Verantwortung mit sich, insbesondere in Bezug auf Datensicherheit und Compliance. Hier kommt die AWS OpenSearch-Protokollierung ins Spiel, die einen robusten Mechanismus zur Überwachung und Prüfung Ihrer OpenSearch-Domänen bietet.

Dieser Artikel wird sich mit den Feinheiten der AWS OpenSearch-Protokollierung beschäftigen, ihre Bedeutung, Implementierung und bewährte Verfahren untersuchen. Egal, ob Sie erfahren oder neu bei AWS sind, dieser Leitfaden wird Ihnen helfen, die OpenSearch-Protokollierung effektiv zu nutzen.

Was ist AWS OpenSearch?

Bevor wir uns mit der Protokollierung befassen, lassen Sie uns kurz darauf eingehen, was AWS OpenSearch ist. AWS OpenSearch ist ein verwalteter Dienst, der das Bereitstellen, Betreiben und Skalieren von OpenSearch-Clustern in der AWS-Cloud erleichtert. Es bietet eine leistungsstarke Such- und Analysesoftware, die in der Lage ist, große Datenmengen in nahezu Echtzeit zu verarbeiten.

Verständnis der AWS OpenSearch-Protokollierung

Das Wesentliche der OpenSearch-Protokollierung

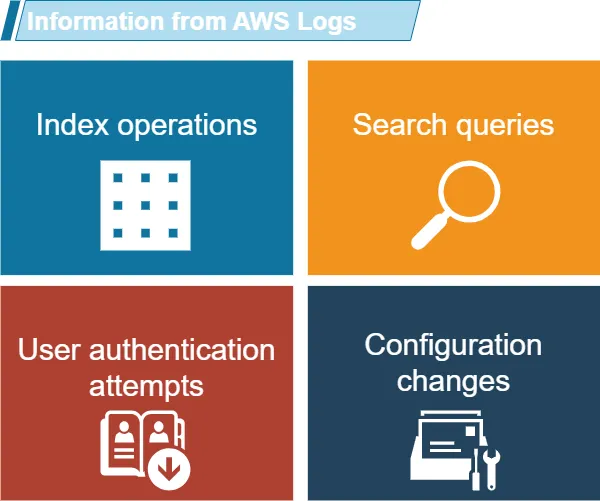

Im Kern ist die AWS OpenSearch-Protokollierung eine Funktion, die es Ihnen ermöglicht, Aktivitäten innerhalb Ihrer OpenSearch-Domänen zu überwachen und zu prüfen. Sie liefert detaillierte Informationen über verschiedene Vorgänge, einschließlich:

Diese Protokollierungsfunktion ist entscheidend für die Aufrechterhaltung der Datensicherheit, die Fehlerbehebung und die Einhaltung verschiedener Vorschriften.

Arten von Protokollen in AWS OpenSearch

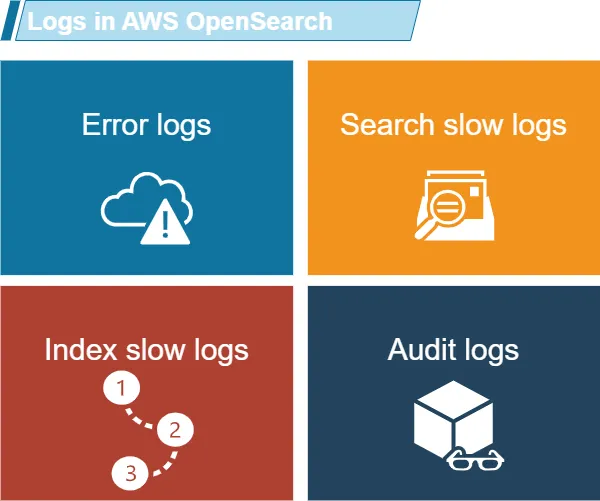

AWS OpenSearch bietet mehrere Arten von Protokollen:

Jede dieser Protokollarten dient einem bestimmten Zweck und liefert Einblicke in verschiedene Aspekte der Leistung und Sicherheit Ihrer OpenSearch-Domäne.

Implementierung der AWS OpenSearch-Protokollierung

Einrichten von Fehlerprotokollen

Fehlerprotokolle sind unerlässlich, um Probleme in Ihrer OpenSearch-Domäne zu identifizieren und zu beheben. So können Sie sie aktivieren:

- Navigieren Sie zur AWS OpenSearch Service-Konsole

- Wählen Sie Ihre Domäne aus

- Klicken Sie auf den Reiter “Protokolle”

- Aktivieren Sie “Fehlerprotokolle” und wählen Sie eine CloudWatch-Protokollgruppe

Beispiel:

aws opensearch update-domain-config --domain-name my-domain --log-publishing-options "ErrorLogEnabled=true,CloudWatchLogsLogGroupArn=arn:aws:logs:us-west-2:123456789012:log-group:/aws/opensearch/domains/my-domain/error-logs"

Nach der Aktivierung könnten Sie Protokolle wie diese sehen:

[2023-07-02T12:00:00,000][ERROR][o.e.b.ElasticsearchUncaughtExceptionHandler] fatal error in thread [main]

java.lang.OutOfMemoryError: Java heap space

Dies weist auf ein potenzielles Speicherproblem hin, das behoben werden muss.

Konfigurieren von langsamen Protokollen

Langsame Protokolle helfen dabei, Leistungsengpässe zu erkennen. So richten Sie sie ein:

- Wählen Sie in der OpenSearch Service-Konsole Ihre Domäne aus

- Gehen Sie zum Abschnitt “Slow logs”

- Aktivieren Sie sowohl Such- als auch Indexierungsslowprotokolle

- Setzen Sie entsprechende Schwellenwerte

Beispielkonfiguration:

PUT _cluster/settings

{

"transient": {

"search.slowlog.threshold.query.warn": "10s",

"search.slowlog.threshold.fetch.warn": "1s",

"indexing.slowlog.threshold.index.warn": "10s"

}

}Dies setzt Warnschwellen für langsame Abfragen und Indexierungsvorgänge.

AWS OpenSearch-Audit-Protokollierung

Die Bedeutung der Audit-Protokollierung

Audit-Protokollierung ist ein kritischer Aspekt der AWS OpenSearch-Protokollierung, insbesondere für die Datensicherheit und -Compliance. Sie liefert eine detaillierte Aufzeichnung der Benutzeraktivitäten und hilft Ihnen dabei zu überwachen, wer wann auf welche Daten zugegriffen hat.

Aktivieren der Audit-Protokollierung

Um die Audit-Protokollierung zu aktivieren:

- Gehen Sie zur AWS OpenSearch Service-Konsole

- Wählen Sie Ihre Domäne und klicken Sie auf “Bearbeiten”

- Aktivieren Sie im Abschnitt “Feingranulare Zugriffssteuerung” die Audit-Protokollierung

- Wählen Sie die Audit-Protokollereignisse, die Sie erfassen möchten

Beispielkonfiguration:

PUT _plugins/_security/api/audit/config

{

"enabled": true,

"audit": {

"enable_rest": true,

"disabled_rest_categories": [

"AUTHENTICATED",

"GRANTED_PRIVILEGES"

],

"enable_transport": true,

"disabled_transport_categories": [

"AUTHENTICATED",

"GRANTED_PRIVILEGES"

],

"resolve_bulk_requests": true,

"log_request_body": true,

"resolve_indices": true,

"exclude_sensitive_headers": true

}

}Diese Konfiguration aktiviert umfassende Audit-Protokollierung und schließt einige weniger kritische Ereignisse aus, um das Protokollvolumen zu reduzieren.

Sicherheit der OpenSearch-Daten

Nutzen von Protokollen zur verbesserten Sicherheit

AWS OpenSearch-Protokollierung spielt eine wesentliche Rolle bei der Aufrechterhaltung der Datensicherheit. Durch die Analyse der Protokolle können Sie:

- Unbefugte Zugriffsversuche erkennen

- Mögliche Datenverluste identifizieren

- Benutzeraktivitäten überwachen

Bewährte Sicherheitsverfahren für OpenSearch

Um die Sicherheitsvorteile der Protokollierung zu maximieren:

- Überprüfen Sie regelmäßig die Audit-Protokolle

- Richten Sie Alarme für verdächtige Aktivitäten ein

- Nutzen Sie Protokolldaten für Compliance-Berichte

Beispiel für die Einrichtung eines Alarms mit CloudWatch:

aws cloudwatch put-metric-alarm \ --alarm-name "UnauthorizedAccessAttempts" \ --alarm-description "Alarm when there are multiple unauthorized access attempts" \ --metric-name "UnauthorizedAccessCount" \ --namespace "AWS/ES" \ --statistic "Sum" \ --period 300 \ --threshold 5 \ --comparison-operator GreaterThanThreshold \ --dimensions Name=DomainName,Value=my-domain \ --evaluation-periods 1 \ --alarm-actions arn:aws:sns:us-west-2:123456789012:SecurityAlerts

Dies richtet einen Alarm ein, der ausgelöst wird, wenn es mehr als 5 unbefugte Zugriffsversuche innerhalb von 5 Minuten gibt.

Erweiterte Protokollierungstechniken

Analyse von Protokollen mit OpenSearch Dashboards

OpenSearch Dashboards (vormals Kibana) bietet leistungsstarke Visualisierungsfunktionen für Ihre Protokolle. So richten Sie es ein:

- Zugriff auf OpenSearch Dashboards über die AWS-Konsole

- Erstellen Sie ein Indexmuster, das zu Ihren Protokolldatensätzen passt

- Erstellen Sie Visualisierungen und Dashboards

Beispiel für eine Abfrage zur Visualisierung langsamer Abfragen:

GET opensearch_dashboards_sample_data_logs/_search

{

"size": 0,

"aggs": {

"slow_queries": {

"range": {

"field": "response.duration",

"ranges": [

{ "from": 1000 }

]

}

}

}

}Diese Abfrage aggregiert alle Anfragen, die länger als 1 Sekunde gedauert haben.

Integration mit AWS CloudTrail

Für ein umfassenderes Audit-Trail integrieren Sie die OpenSearch-Protokollierung mit AWS CloudTrail:

- Aktivieren Sie CloudTrail in Ihrem AWS-Konto

- Konfigurieren Sie CloudTrail zur Protokollierung von OpenSearch-API-Aufrufen

- Analysieren Sie CloudTrail-Protokolle zusammen mit OpenSearch-Protokollen

Fehlerbehebung bei häufigen Protokollierungsproblemen

Fehlende Protokolle

Wenn Sie die erwarteten Protokolle nicht sehen:

- Prüfen Sie, ob die Protokollierung für den spezifischen Protokolltyp aktiviert ist

- Überprüfen Sie die IAM-Berechtigungen für die Protokollzustellung

- Stellen Sie sicher, dass die CloudWatch-Protokollgruppe existiert und die richtigen Berechtigungen hat

Hohe Protokollmengen

Wenn Sie zu viele Protokolle erzeugen:

- Passen Sie die Protokollierungsstufen an (z.B. Schwellenwerte für langsame Protokolle erhöhen)

- Verwenden Sie Protokollfilter, um sich auf wichtige Ereignisse zu konzentrieren

- Verwenden Sie Protokollaggregationstools für eine effiziente Datenanalyse

Beispiel für eine CloudWatch Logs Insights-Abfrage, um Protokollquellen mit hohen Volumina zu identifizieren:

fields @timestamp, @message | stats count(*) as count by bin(30m) | sort count desc | limit 10

Diese Abfrage zeigt die 10 Zeiträume von 30 Minuten mit dem höchsten Protokollvolumen.

Zusammenfassung und Schlussfolgerung

Die AWS OpenSearch-Protokollierung ist ein leistungsstarkes Tool zur Aufrechterhaltung der Sicherheit, Leistung und Compliance Ihrer OpenSearch-Domänen. Sie können viel über Ihre Website oder Ihr System lernen, indem Sie Fehlerprotokolle, langsame Protokolle und Audit-Protokolle verwenden. Diese Protokolle liefern wertvolle Informationen zur Leistung Ihrer Website oder Ihres Systems. Durch die Analyse dieser Protokolle können Sie Probleme identifizieren und Verbesserungen vornehmen, um die Gesamtfunktionalität zu verbessern.

Denken Sie an folgende wichtige Punkte:

- Aktivieren Sie umfassende Protokollierung für Ihre OpenSearch-Domänen

- Überprüfen und analysieren Sie regelmäßig Ihre Protokolle

- Verwenden Sie Protokolle zur Sicherheitsüberwachung und Compliance-Berichterstattung

- Integrieren Sie mit anderen AWS-Diensten wie CloudTrail für einen ganzheitlichen Überblick

- Optimieren Sie Ihre Protokollierungsstrategie, um Einblicke und Ressourcennutzung auszubalancieren

Durch die Befolgung dieser Praktiken können Sie AWS OpenSearch effektiv nutzen und gleichzeitig eine hohe Sicherheit und Leistung sicherstellen.

Für benutzerfreundliche und flexible Tools zur Datenbanksicherheit, Audit und Compliance, sollten Sie die Angebote von DataSunrise in Betracht ziehen. Besuchen Sie unsere Website unter datasunrise.com für eine Online-Demo und um zu erfahren, wie wir Ihre Datenstrategie verbessern können.