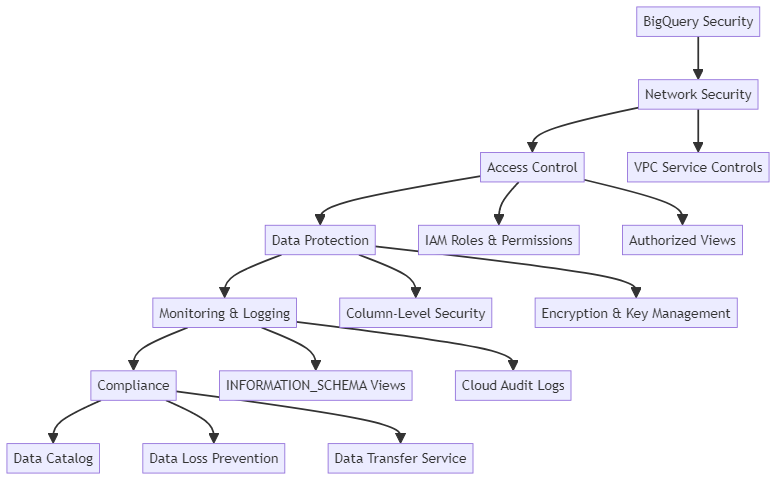

BigQuery Sicherheit

Google BigQuery bietet leistungsstarke Data-Warehousing-Funktionen, aber mit großer Macht kommt große Verantwortung. Die Sicherung Ihrer BigQuery-Umgebung ist entscheidend, um sensible Informationen zu schützen und die Konformität mit Datenschutzbestimmungen aufrechtzuerhalten. Dieser Artikel wird verschiedene Aspekte der BigQuery-Sicherheit untersuchen, von Netzwerk Zugriffskontrollen bis hin zu feingranularen Berechtigungen und Überwachung.

Verständnis der VPC Service Controls

VPC Service Controls fungieren als virtuelle Firewall für Ihre BigQuery-Ressourcen. Sie können Ihre Daten in BigQuery schützen, indem Sie auswählen, welche Netzwerke und IP-Adressen Zugang dazu haben. Dies fügt eine zusätzliche Schutzebene gegen unberechtigte Zugriffsversuche hinzu.

Um VPC Service Controls für BigQuery einzurichten, müssen Sie eine Zugriffslevel-Policy in Ihrer Google Cloud-Konsole erstellen. Diese Richtlinie definiert die IP-Bereiche, die mit Ihren BigQuery-Ressourcen interagieren dürfen. Sobald die Richtlinie vorhanden ist, können Sie einen Service-Perimeter erstellen, der BigQuery als eingeschränkten Service enthält.

Beispielsweise könnten Sie eine Richtlinie erstellen, die nur Zugriff von Ihrem Firmennetzwerk-IP-Bereich zulässt. Dies stellt sicher, dass BigQuery-Abfragen nur innerhalb Ihres Netzwerks ausgeführt werden können, was das Risiko externer Bedrohungen verringert.

Die Implementierung von VPC Service Control erfordert eine sorgfältige Planung. Sie müssen verschiedene Möglichkeiten zur Nutzung von BigQuery berücksichtigen, wie z. B. Vor-Ort-Netzwerke, Cloud-VPNs und andere Google Cloud-Projekte.

Diese Methoden bieten verschiedene Optionen zum Verbinden mit BigQuery. Sie sollten alle verfügbaren Optionen erkunden, um den besten Ansatz für Ihre Bedürfnisse zu ermitteln. Es ist oft hilfreich, mit einem Trockenlauf-Perimeter zu beginnen, um Ihre Konfiguration vor der Durchsetzung zu testen.

Implementierung von IAM-Rollen und Berechtigungen

Identity and Access Management (IAM) ist das Rückgrat der BigQuery-Sicherheit. Es ermöglicht die Kontrolle darüber, wer Zugriff auf Ihre BigQuery-Ressourcen hat und welche Aktionen ausgeführt werden können. Die wichtigste Rolle in BigQuery ist roles/bigquery.admin, die volle Kontrolle über alle BigQuery-Ressourcen in einem Projekt bietet.

Es ist jedoch im Allgemeinen besser, das Prinzip des geringstmöglichen Privilegs zu befolgen und spezifischere Rollen zuzuweisen. Zum Beispiel könnten Sie Datenanalytikern die Rolle bigquery.user geben, die es ihnen ermöglicht, Abfragen auszuführen und Datenbestände zu erstellen, aber nicht bestehende Datenbestandberechtigungen zu ändern.

Hier ist ein Beispiel dafür, wie Sie die BigQuery-CLI verwenden könnten, um einem Benutzer die Rolle bigquery.user zu gewähren:

bq add-iam-policy-binding --member=user:analyst@example.com --role=roles/bigquery.user project-id

Dieser Befehl fügt den angegebenen Benutzer dem Projekt mit der Rolle bigquery.user hinzu.

Die regelmäßige Überprüfung Ihrer IAM-Richtlinien ist wichtig, um sicherzustellen, dass sie weiterhin angemessen sind. Wenn Mitarbeiter ihre Rollen wechseln oder das Unternehmen verlassen, sollten ihre Berechtigungen entsprechend aktualisiert oder widerrufen werden. Sie können das IAM recommender in Google Cloud verwenden, um übermäßige Berechtigungen zu identifizieren und zu entfernen.

Erstellen und Sichern von BigQuery-Ansichten

BigQuery-Ansichten sind ein leistungsstarkes Tool zur Implementierung von Zeilen- und Spaltensicherheit. Sie können virtual Tables verwenden, um Daten zu filtern oder zu ändern, bevor sie den Benutzern angezeigt werden.

Um eine Ansicht in BigQuery zu erstellen, können Sie die folgende SQL-Syntax verwenden:

CREATE VIEW `project.dataset.view_name` AS SELECT column1, column2 FROM `project.dataset.table_name` WHERE condition;

Zum Beispiel könnten Sie eine Ansicht erstellen, die nur Verkaufsdaten für eine bestimmte Region zeigt:

CREATE VIEW `sales.northeast_sales` AS SELECT * FROM `sales.all_sales` WHERE region = 'Northeast';

Gewähren Sie Benutzern Zugriff auf eine bestimmte Ansicht anstatt auf die Tabelle, so dass sie nur die Daten sehen, die mit ihrer Rolle zusammenhängen.

Sie können auch Ansichten verwenden, um komplexere Sicherheitsregeln zu implementieren. Beispielsweise könnten Sie eine Ansicht erstellen, die nur Daten für den aktuellen Benutzer anzeigt:

CREATE VIEW `project.dataset.my_data` AS SELECT * FROM `project.dataset.all_data` WHERE user_email = SESSION_USER();

Diese Ansicht wird automatisch die Daten basierend auf der E-Mail des Benutzers filtern, der die Abfrage ausführt.

Authorisierte Ansichten für den Datenzugriff über Datenbestände hinweg

Mit autorisierten Ansichten in BigQuery können Sie Ansichten in einem Datenbestand erstellen. Diese Ansichten können auf Daten in einem anderen Datenbestand zugreifen. Das System gewährt den Zugriff, auch wenn der Benutzer keine Berechtigung hat, den ursprünglichen Datenbestand einzusehen. Dies ist besonders nützlich für die Implementierung von feingranularen Zugriffskontrollen.

Um eine autorisierte Ansicht einzurichten, erstellen Sie zunächst die Ansicht in einem Datenbestand und gewähren dann dieser Ansicht Zugriff auf den Quelldatenbestand. Hier ist ein Beispiel:

-- Erstelle die Ansicht in Datenbestand A CREATE VIEW `projectA.datasetA.sales_summary` AS SELECT date, SUM(amount) as total_sales FROM `projectB.datasetB.detailed_sales` GROUP BY date; -- Autorisiere die Ansicht, Zugriff auf Daten in Datenbestand B zu haben bq add-iam-policy-binding \ --member=serviceAccount:service-PROJECT_NUMBER@gcp-sa-bigquery.iam.gserviceaccount.com \ --role=roles/bigquery.dataViewer \ projectB:datasetB

Dies erstellt eine Zusammenfassungsansicht in Datenbestand A, die auf detaillierte Verkaufsdaten in Datenbestand B zugreifen kann, ohne den Benutzern direkten Zugriff auf die detaillierten Daten zu geben.

Leistungsfähige autorisierte Ansichten sollten behutsam eingesetzt werden. Jedes Mal, wenn Sie jemandem die Erlaubnis geben, etwas einzusehen, wird Ihr Sicherheitssystem komplizierter. Stellen Sie sicher, dass Sie diese Berechtigungen nachverfolgen und sie häufig überprüfen.

Implementierung von Spaltensicherheit

Die Spaltensicherheit in BigQuery ermöglicht es Ihnen, den Zugriff auf bestimmte Spalten innerhalb einer Tabelle einzuschränken. Dies ist besonders nützlich, wenn man mit sensiblen Informationen wie persönlich identifizierbaren Informationen umgeht.

Zur Implementierung der Spaltensicherheit können Sie die Funktion “Policy Tags” von BigQuery verwenden. Zuerst erstellen Sie eine Taxonomie von Policy Tags, dann wenden Sie diese Tags auf bestimmte Spalten an. Schließlich gewähren Sie Benutzern oder Gruppen Zugriff auf bestimmte Policy Tags.

Hier ist ein Beispiel dafür, wie Sie möglicherweise ein Policy Tag mit der BigQuery Data Policy API erstellen könnten:

POST https://datacatalog.googleapis.com/v1/projects/{project}/locations/{location}/taxonomies

{

"displayName": "Sensitive Data",

"description": "Tags for sensitive data columns",

"activatedPolicyTypes": ["FINE_GRAINED_ACCESS_CONTROL"]

}

Sie können Kategorien und Labels, die Sie erstellen, auf Spalten in Ihrer BigQuery-Konfiguration verwenden. Sie können ebenfalls den Zugriff mit IAM-Regeln steuern.

Spaltensicherheit kann Ihren Datenschutz erheblich verbessern, fügt aber auch Komplexität zu Ihrem Datenmodell hinzu. Es ist wichtig, eine klare Strategie zu haben, welche Spalten Schutz benötigen und wie der Zugriff auf diese Spalten verwaltet wird.

Überwachung und Protokollierung in BigQuery

Effektive Sicherheit besteht nicht nur in der Prävention; sie beinhaltet auch die Erkennung und Reaktion. BigQuery bietet starke Protokollierungs- und Überwachungsfähigkeiten, die Ihnen helfen, die Nutzung zu verfolgen und potenzielle Sicherheitsprobleme zu identifizieren.

Sie können die INFORMATION_SCHEMA-Ansichten von BigQuery verwenden, um Metadaten über Ihre BigQuery-Ressourcen abzufragen. Beispielsweise könnten Sie alle in den letzten Tag ausgeführten Abfragen mit folgendem Befehl anzeigen:

SELECT * FROM `region-us`.INFORMATION_SCHEMA.JOBS_BY_PROJECT WHERE creation_time == TIMESTAMP_SUB(CURRENT_TIMESTAMP(), INTERVAL 1 DAY) AND job_type = 'QUERY' ORDER BY creation_time DESC;

Diese Abfrage gibt spezifische Details über jeden Job aus. Sie enthält den Benutzer, der den Job ausgeführt hat, den verwendeten Abfragetext und das Datenvolumen, das verarbeitet wurde.

Zusätzlich zu den INFORMATION_SCHEMA-Ansichten können Sie auch Cloud Audit Logs verwenden, um BigQuery-Aktivitäten zu verfolgen. Cloud Audit Logs erfassen eine Vielzahl von Ereignissen, darunter die Erstellung und Löschung von Datenbeständen, Tabelleaktualisierungen und Abfragedurchführungen. Sie können diese Logs zur langfristigen Aufbewahrung in Cloud Storage oder BigQuery exportieren.

Implementierung von GCP Org Richtlinien

GCP-Organisationsrichtlinien bieten eine zentralisierte Möglichkeit, Sicherheitskontrollen in Ihrer gesamten Google Cloud-Organisation zu verwalten. Sie können diese Regeln verwenden, um sicherzustellen, dass BigQuery sicher ist, indem Sie beispielsweise sicherstellen, dass alle Tabellen einen Verschlüsselungsschlüssel haben.

Um eine Org-Richtlinie einzurichten, verwenden Sie die GCP-Konsole oder das gcloud-Kommandozeilen-Tool. Zum Beispiel, um zu erfordern, dass alle BigQuery-Datenbestände regionsbeschränkt sind:

gcloud resource-manager org-policies enable-enforce \ constraints/bigquery.restrictDatasetLocation \ --organization=ORGANIZATION_ID

Diese Regel stellt sicher, dass alle neuen Datenbestände einen aufgeführten Standort haben. Sie verhindert die versehentliche Erstellung von Datenbeständen, die mehrere Regionen umfassen. Sie verhindert auch die Verletzung von Datenresidenzregeln.

Org-Richtlinien können ein mächtiges Werkzeug für die Durchsetzung von einheitlichen Sicherheitspraktiken in Ihrer Organisation sein. Organisationen sollten sie jedoch sorgfältig einführen, da übermäßig restriktive Richtlinien legitime Arbeiten behindern können. Es ist oft hilfreich, mit Audit-only-Richtlinien zu beginnen, bevor man sie durchsetzt.

Umgang mit Permission Denied-Fehlern

Selbst bei starker Sicherheit können Benutzer immer noch “Permission Denied”-Fehler erhalten, wenn sie versuchen, auf BigQuery-Ressourcen zuzugreifen. Ein häufiger Fehler ist “permission bigquery.datasets.update denied on dataset”.

Dieser Fehler tritt häufig auf, wenn ein Benutzer versucht, einen Datenbestand zu ändern, für den er nicht über ausreichende Berechtigungen verfügt. Um dies zu beheben, müssen Sie dem Benutzer die Rolle bigquery.dataEditor (oder eine benutzerdefinierte Rolle mit entsprechenden Berechtigungen) für den Datenbestand gewähren.

Sie können dies mit dem bq-Kommandozeilen-Tool tun:

bq add-iam-policy-binding \ --member=user:username@example.com \ --role=roles/bigquery.dataEditor \ project:dataset

Geben Sie Benutzern oder Servicekonten nur die geringste erforderliche Berechtigung, um das Prinzip der geringstmöglichen Berechtigung zu befolgen.

Bei der Behebung von Berechtigungsproblemen ist es oft hilfreich, den IAM Policy Troubleshooter in der Google Cloud-Konsole zu verwenden. Dieses Tool kann Ihnen helfen, zu verstehen, warum ein Benutzer eine bestimmte Berechtigung hat oder nicht hat.

Erweiterte BigQuery-Sicherheitstechniken

Für komplexere Sicherheitsanforderungen bietet BigQuery mehrere erweiterte Funktionen. Eine solche Funktion ist die Möglichkeit, benutzerdefinierte Funktionen (UDFs) zur Implementierung dynamischer Datenmaskierung zu verwenden.

Zum Beispiel könnten Sie eine UDF erstellen, die E-Mail-Adressen maskiert:

CREATE FUNCTION `project.dataset.mask_email`(email STRING) RETURNS STRING AS ( CASE WHEN email IS NULL THEN NULL ELSE CONCAT(LEFT(email, 1), '***@', SPLIT(email, '@')[OFFSET(1)]) END );

Sie können diese Funktion dann in Ansichten oder Abfragen verwenden, um automatisch E-Mail-Adressen für Benutzer zu maskieren, die die Vollwerte nicht sehen sollten.

Eine weitere erweiterte Technik ist die Nutzung der GROUP BY ALL-Funktion von BigQuery für den Zugriff auf aggregierte Daten. Diese Funktion ermöglicht die Erstellung von Zusammenfassungsansichten, die Daten nach nicht-aggregierten Spalten gruppieren. Dies vereinfacht den Zugriff auf aggregierte Daten, ohne dass einzelne Datensätze angezeigt werden.

CREATE VIEW `project.dataset.sales_summary` AS SELECT DATE_TRUNC(date, MONTH) as month, SUM(amount) as total_sales FROM `project.dataset.detailed_sales` GROUP BY ALL;

Diese Ansicht wird automatisch alle neuen Spalten anzeigen, die der Tabelle detailed_sales hinzugefügt werden. Diese Funktion erleichtert die Verwaltung der Tabelle in der Zukunft.

Verschlüsselung und Schlüsselmanagement

BigQuery verschlüsselt automatisch alle Daten im Ruhezustand, aber für zusätzliche Sicherheit können Sie kundenspezifisch verwaltete Verschlüsselungsschlüssel (CMEK) verwenden. Mit CMEK verwalten Sie Ihre eigenen Verschlüsselungsschlüssel mit dem Cloud Key Management Service (KMS).

Um CMEK mit BigQuery zu verwenden, erstellen Sie zuerst einen Schlüsselring und einen Schlüssel in KMS und geben dann diesen Schlüssel an, wenn Sie einen Datenbestand erstellen:

bq mk --dataset \ --default_kms_key projects/[KEY_PROJECT_ID]/locations/[LOCATION]/keyRings/[KEYRING_NAME]/cryptoKeys/[KEY_NAME] \ [PROJECT_ID]:[DATASET]

Die Nutzung von CMEK gibt Ihnen mehr Kontrolle über Ihre Datenverschlüsselung, es kommen jedoch auch zusätzliche Managementverantwortlichkeiten dazu. Sie müssen sicherstellen, dass Ihre Schlüssel ordnungsgemäß gesichert sind und dass Sie Prozesse für Schlüsselrotation und -wiederherstellung haben.

Daten-Governance und Compliance

Effektive Daten-Governance ist entscheidend, um die Einhaltung von Vorschriften wie DSGVO, HIPAA, und CCPA aufrechtzuerhalten. BigQuery bietet mehrere Funktionen zur Unterstützung der Daten-Governance:

- Datenkatalog: Dieser vollständig verwaltete, skalierbare Metadatenverwaltungsdienst kann Ihnen helfen, Ihre BigQuery-Datenbestände zu entdecken, zu verstehen und zu verwalten.

- Datenverlustprävention (DLP): Sie können Cloud DLP verwenden, um Ihre BigQuery-Tabellen auf sensible Informationen zu überprüfen und automatisch geeignete Kontrollen anzuwenden.

- BigQuery Data Transfer Service: Dieser Dienst hilft Ihnen dabei, regelmäßige Datenbeladungen von verschiedenen Quellen einzurichten und zu verwalten. Er stellt sicher, dass Ihre Daten aktuell und korrekt bleiben.

Bei der Implementierung von Daten-Governance in BigQuery ist es wichtig, den gesamten Datenlebenszyklus von der Aufnahme bis zur Löschung zu berücksichtigen. Sie sollten klare Richtlinien für die Datenaufbewahrung, Zugriffskontrolle und Datenqualitätsmanagement haben.

Fazit

Die Sicherung von BigQuery erfordert mehrere Sicherheitsebenen, einschließlich Netzwerksteuerungen und Berechtigungen mit IAM-Rollen und autorisierten Ansichten. Durch die Verwendung von Policy Tags und Überwachung/Protokollierung können Sie Ihre BigQuery-Umgebung sicherer machen.

Vergessen Sie nicht, dass Sicherheit ein fortwährender Prozess ist. Überprüfen Sie regelmäßig Ihre Sicherheitseinstellungen, überwachen Sie ungewöhnliche Aktivitäten und halten Sie sich über die neuesten BigQuery-Sicherheitsfunktionen auf dem Laufenden, um Ihre Daten zu schützen. Durch die Anwendung der richtigen Methoden können Sie das Beste aus BigQuery herausholen und gleichzeitig Datensicherheit und Compliance gewährleisten.

Wenn Ihre Nutzung von BigQuery wächst, sollten Sie in Betracht ziehen, automatisierte Sicherheitschecks und Compliance-Audits zu implementieren. Tools wie das Cloud Security Command Center können Ihnen helfen, zu sehen, wie sicher Ihre Google Cloud-Umgebung ist, einschließlich BigQuery.

Schließlich vergessen Sie nicht den menschlichen Aspekt der Sicherheit. Regelmäßige Schulungen Ihres Teams über Best Practices für BigQuery-Sicherheit und die spezifischen Richtlinien Ihres Unternehmens sind entscheidend. Die Förderung einer Kultur der Sicherheitsbewusstsein hilft allen, Daten sicher zu halten.

Nächste