Cassandra Audit Trail: Sichern Sie Ihre Datenbank mit fortschrittlicher Überwachung

Datensicherheit und Compliance sind kritische Anliegen für moderne Datenbanken, insbesondere wenn sensible Daten verwaltet werden. Das Cassandra Audit Trail, eingeführt in Apache Cassandra 4.0, bietet eine robuste Lösung für die Protokollierung und Überwachung von Datenbankaktivitäten. Diese Funktion ermöglicht es Organisationen, regulatorische Anforderungen zu erfüllen, die Datenintegrität sicherzustellen und die Gesamtsicherheit zu erhöhen, ohne die Leistung zu beeinträchtigen.

In diesem Artikel werden wir das native Cassandra Audit Trail untersuchen, Python-basierte Beispiele zum Einrichten und Analysieren von Audit-Protokollen bereitstellen und kurz die Vorteile der Verwendung von DataSunrise für zentralisiertes Auditing besprechen.

Natives Cassandra Audit Trail

Übersicht über Audit-Protokollierung

Die native Audit-Protokollierungsfunktion von Apache Cassandra zeichnet alle Datenbankaktivitäten auf Knotenbasis auf. Sie erfasst Ereignisse wie CQL-Anfragen, Authentifizierungsversuche und Autorisierungsüberprüfungen. Einige wichtige Highlights umfassen:

- Konfigurierbare Grenzwerte: Begrenzte Nutzung des Heap-Speichers und des Speicherplatzes, um Leistungsengpässe zu vermeiden.

- Dateibasierte Protokolle: Protokolle werden als dateibasierte Aufzeichnungen in einem lokalen Dateisystemverzeichnis gespeichert.

- Geringe Latenz: Minimaler Einfluss auf die Betriebslatenz der Datenbank.

- Anpassbare Einstellungen: Konfigurierbar über die Datei cassandra.yaml oder nodetool-Befehle.

- Umfassende Protokollierung: Einschließlich erfolgreicher und fehlgeschlagener Operationen.

Konfiguration der Audit-Protokollierung

Um die Audit-Protokollierung in Cassandra zu aktivieren, ändern Sie die Datei cassandra.yaml im Abschnitt audit_logging_options:

audit_logging_options: enabled: true logger: - class_name: FileAuditLogger audit_logs_dir: /cassandra/audit/logs included_keyspaces: my_keyspace excluded_keyspaces: system, system_schema included_categories: AUTH, DDL, DML roll_cycle: HOURLY

Nach der Konfiguration starten Sie den Cassandra-Knoten neu, um die Änderungen anzuwenden. Alternativ können Sie die Protokollierung dynamisch mit nodetool aktivieren:

$ nodetool enableauditlog --included-categories AUTH,DDL --included-keyspaces my_keyspace

Anzeige von Audit-Protokollen

Je nach verwendetem Logger können die Protokolle direkt als Klartext eingesehen oder mit dem Tool auditlogviewer konvertiert werden:

$ auditlogviewer /cassandra/audit/logs --roll_cycle HOURLY

Jeder Protokolleintrag enthält Informationen wie Keyspace, Operationstyp, Benutzer, Quell-IP und Zeitstempel.

Python-basierte Analyse von Audit-Protokollen

Verbindung zu Cassandra herstellen

Um mit Cassandra in Python zu interagieren, verwenden Sie die Bibliothek cassandra-driver:

from cassandra.cluster import Cluster

# Verbindung zum Cassandra-Cluster herstellen

cluster = Cluster(['127.0.0.1'])

session = cluster.connect()

# Keyspace festlegen

session.set_keyspace('my_keyspace')Daten einfügen und auditieren

Fügen Sie Beispieldaten ein, um Audit-Protokolle zu generieren:

# Tabelle erstellen und Daten einfügen

session.execute("""

CREATE TABLE IF NOT EXISTS audit_test (

id UUID PRIMARY KEY,

name TEXT,

age INT

)""")

import uuid

session.execute("INSERT INTO audit_test (id, name, age) VALUES (%s, %s, %s)", (uuid.uuid4(), 'Alice', 30))Protokolle analysieren

Verwenden Sie Python, um Audit-Protokolle zu parsen und zu analysieren:

import os

# Verzeichnis mit Audit-Protokollen

log_dir = "/cassandra/audit/logs"

# Protokolldateien lesen und verarbeiten

for log_file in os.listdir(log_dir):

with open(os.path.join(log_dir, log_file), 'r') as file:

for line in file:

if 'INSERT INTO' in line:

print("Audit-Protokolleintrag:", line)Verwendung von DataSunrise für Cassandra-Auditing

Konfiguration von DataSunrise

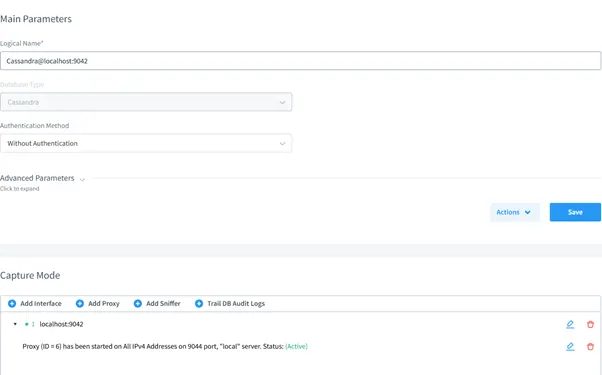

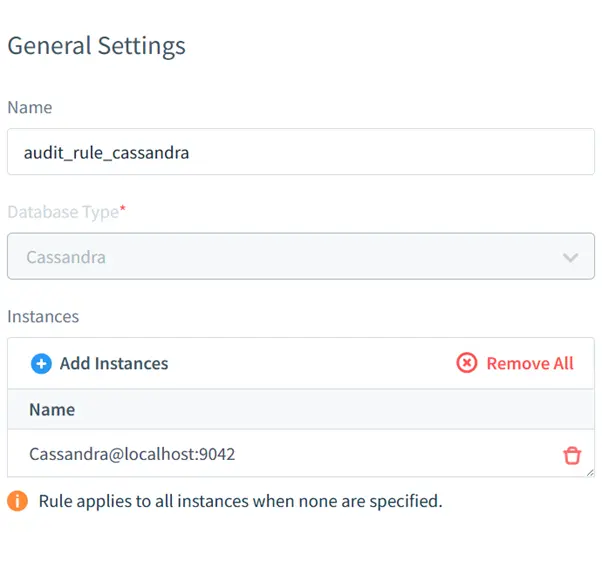

DataSunrise bietet eine fortschrittliche Sicherheitslösung, die das Auditing für Cassandra vereinfacht. Um das Auditing mit DataSunrise einzurichten:

- Instanz erstellen: Verwenden Sie die DataSunrise-Benutzeroberfläche, um eine Cassandra-Datenbankinstanz hinzuzufügen.

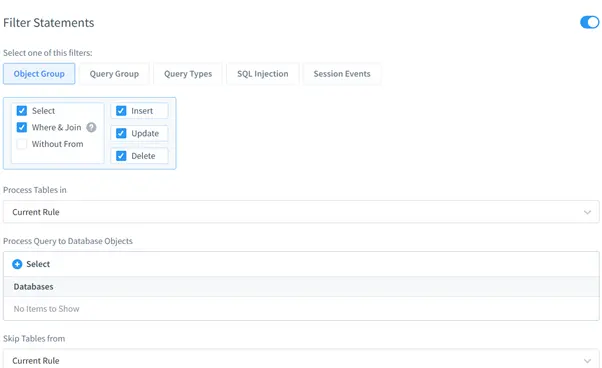

- Auditing aktivieren: Navigieren Sie zum Auditing-Bereich und aktivieren Sie Regeln zur Überwachung von Keyspaces und Operationen.

- Filter setzen: Spezifizieren Sie Filter für sensible Datenkategorien, Benutzer oder Operationen.

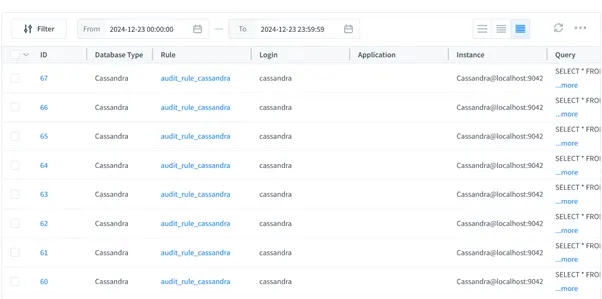

Ergebnis der Auditregel-Ausführung

Die Audit-Protokolle in DataSunrise zeigen die Ergebnisse der angewendeten Auditregeln an, sodass Benutzer die erfassten Daten direkt anzeigen und analysieren können. Diese Protokolle können auch für eine vertiefte Analyse und Berichterstellung exportiert werden.

Vorteile von DataSunrise

- Zentrale Steuerung: Verwaltung von Auditregeln über mehrere Datenbanken hinweg.

- Compliance-gerecht: Vorgefertigte Vorlagen für die Einhaltung gesetzlicher Vorschriften.

- Anpassbare Berichte: Erstellung detaillierter Berichte, die auf die Bedürfnisse der Organisation zugeschnitten sind.

- Leistungsoptimierung: Entlastung der Datenbank durch Verlagerung der Audit-Verarbeitung.

Fazit

Das Cassandra Audit Trail ist eine leistungsstarke Funktion zur Protokollierung und Überwachung von Datenbankaktivitäten und sorgt so für Compliance und erhöhte Sicherheit. Während die native Protokollierung sehr leistungsfähig ist, bieten Tools wie DataSunrise erweiterte Funktionen für die zentrale Verwaltung und tiefgehende Analyse.

Ob Sie sich für die native Protokollierung oder eine Lösung wie DataSunrise entscheiden, die Implementierung einer robusten Audit-Strategie ist entscheidend für den Schutz sensibler Daten. Besuchen Sie die DataSunrise-Website, um unsere Sicherheitswerkzeuge zu erkunden und einen Online-Demonstration zu planen.

Nächste