Cloud-Sicherheit

Inhalte:

- Bewältigung der Herausforderungen in der Cloud-Sicherheit

- Geteilte Verantwortung: Sicherstellung der Cloud-Sicherheit

- Innovative Ansätze zur Cloud-Sicherheit

- DataSunrise: Verbesserung der Cloud-Sicherheit

- Sicherung der Daten während der Übertragung

- Sicherstellung der Verschlüsselung: SSL-Schlüssel für Frontend- und Backend-Verbindungen

- Erforschung von SSL-Algorithmen: Verbesserung der Sicherheitsmaßnahmen

- Schlussfolgerung

Bewältigung der Herausforderungen in der Cloud-Sicherheit

Stellen Sie sich ein Szenario vor, in dem jedes einzelne Datenstück, das Sie online speichern oder teilen, für unautorisierten Zugriff und potenzielle Missbrauch anfällig ist. In der heutigen digitalen Ära, die von Cloud-Systemen dominiert wird, ist dieses Szenario nicht nur eine Möglichkeit, sondern eine reale Sorge. Cloud-Computing bietet immense Vorteile in Bezug auf Bequemlichkeit und Konnektivität, bringt aber auch erhebliche Sicherheitsherausforderungen mit sich.

Die Sicherung von cloudbasierten Systemen dreht sich um den Schutz von Daten während der Übertragung und im Ruhezustand. Verschlüsselung ist der Schlüssel, um unberechtigten Zugriff während der Kommunikation und Speicherung zu verhindern. Doch je mehr Cloud-Lösungen übernommen werden, desto komplexer wird das Management der Sicherheit. Bedrohungen entwickeln sich schnell weiter und drängen sowohl Anbieter als auch Nutzer dazu, wachsam zu bleiben und die Verteidigungsmaßnahmen zu verstärken.

Cloud-Sicherheit umfasst verschiedene Richtlinien, Technologien und Kontrollmaßnahmen. Es liegt in der gemeinsamen Verantwortung der Anbieter und Nutzer, die Integrität, Vertraulichkeit und Verfügbarkeit der Daten zu bewahren. Datenbankadministratoren müssen kontinuierlich Anstrengungen unternehmen, um neue Schwachstellen und aufkommende Bedrohungen zu bekämpfen.

Regulatorische Institutionen haben in den letzten Jahren mehrere Standards eingeführt und überprüft, um sich an den sich entwickelnden Markt anzupassen und neue regulatorische Rahmenbedingungen zu schaffen. Es ist jedoch wichtig, sicherzustellen, dass der von Ihnen genutzte Dienst konform mit den Vorschriften ist. Was noch wichtiger ist: Kunden behalten weiterhin die Verantwortung für die Datenspeicherung in der cloudbasierten Infrastruktur. DataSunrise bietet in solchen Fällen Werkzeuge zur Verbesserung der Datensicherheit an.

Geteilte Verantwortung: Sicherstellung der Cloud-Sicherheit

Geteilte Verantwortung im Cloud-Computing ist entscheidend, da Cloud-Services an Popularität gewinnen. Es klärt die Sicherheitsverpflichtungen zwischen Anbietern und Nutzern. Anbieter sichern die Infrastruktur, während Nutzer Daten, Anwendungen und Zugriffskontrollen schützen. Dieser kollaborative Ansatz gewährleistet umfassende Sicherheit auf allen Ebenen der Cloud-Dienste und passt sich an die sich entwickelnden Bedrohungen und Vorschriften an.

Diese Liste umfasst die bekanntesten allgemeinen Cloud-Plattformen, die Datenspeicherdienste anbieten:

Microsoft Azure (Geteilte Verantwortung in der Cloud)

Amazon Web Services (Modell der geteilten Verantwortung)

Google Cloud (Geteilte Verantwortung und gemeinsames Schicksal bei Google Cloud)

IBM Cloud (Geteilte Verantwortung für die Nutzung von IBM Cloud-Produkten)

Oracle Cloud Infrastructure (iaas, saas)

Digital Ocean (Modell der geteilten Verantwortung)

Alibaba Cloud (Modell der geteilten Sicherheitsverantwortung)

Jede dieser Plattformen bietet eine Vielzahl von Diensten, einschließlich Datenspeicheroptionen für Unternehmen jeder Größe. Sie bieten sowohl Infrastruktur als Dienstleistung (IaaS) als auch Plattform als Dienstleistung (PaaS) Lösungen an, mit einer Reihe von Preismodellen, einschließlich kostenloser Stufen und Guthaben für neue Nutzer. Für spezifische Beschreibungen der geteilten Verantwortung können Sie ihre offiziellen Websites besuchen. Die obige Liste enthält die Links.

Innovative Ansätze zur Cloud-Sicherheit

Manchmal bieten Datendienste eine verbesserte geteilte Verantwortung an, wie im Fall von Snowflake. Diese Plattform nutzt große allgemeine Cloud-Plattformen im Hintergrund und operiert auf dem Plattformkonzept. Begrenztes Infrastrukturmanagement erhöht Snowflakes Verantwortung für die Wartung der Sicherheit. AWS, Azure und Google Cloud sind beliebte Plattformen. Sie bieten IaaS- und PaaS-Lösungen an, die den Nutzern mehr Kontrolle über ihre virtuelle Infrastruktur und Anwendungen geben. Folglich genießen Nutzer auf diesen Plattformen eine größere Autonomie, tragen jedoch auch mehr Verantwortung für die Konfiguration und Sicherung ihrer Umgebungen, einschließlich der Verwaltung von Zugriffskontrollen, Netzwerksicherheit und Datenverschlüsselung.

Verständnis für das Modell der geteilten Verantwortung von Snowflake

Einige Dienstanbieter bauen ihre eigene Cloud-Infrastruktur nicht auf. Stattdessen verlassen sie sich auf die Sicherheitsmodelle der allgemeinen Cloud-Plattformen. Zum Beispiel läuft Neo4j auf Google Cloud und Amazon Web Services. Dies bedeutet im Wesentlichen, dass Dienste wie Neo4j Aura auf die geteilte Verantwortung von Google Cloud und Amazon Web Services angewiesen sind.

Sicherheit von Cloud-Daten für graphbasierte Anwendungen | Neo4j Cloud Security

Das Konzept der geteilten Verantwortung erstreckt sich auf Cloud-Subsysteme oder -Dienste wie Athena (zum Abfragen von S3 mit SQL) und Lambda (zur Codeausführung als Reaktion auf Auslöser). Bei Lambda ist die Sicherung des Codes gegen Schwachstellen und die sorgfältige Verwaltung der Funktionsberechtigungen entscheidend. Der Nutzer trägt Schlüsselverantwortung bei der Kontrolle des Zugriffs auf Abfragedaten für Athena und der Sicherung der S3-Buckets, in denen Daten gespeichert werden und von denen aus sie abgerufen werden.

Spezifische cloudbasierte Produkte können ein präziseres Modell der geteilten Verantwortung haben, ohne die Notwendigkeit einer Matrix, die alle Varianten von IaaS, PaaS und SaaS enthält. Zum Beispiel implementiert VMware Cloud auf AWS ein Modell der geteilten Verantwortung in einer einzigen Tabelle. Es ist wichtig, die allgemeine Regel zu beachten: Je enger die Funktionalität und je spezifischer die cloudbasierte Lösung, desto weniger Verantwortung fällt auf den Nutzer.

DataSunrise: Verbesserung der Cloud-Sicherheit

DataSunrise hilft auf verschiedene Weise, Daten beim Arbeiten mit Cloud-Anbieter SaaS, IaaS und PaaS zu schützen:

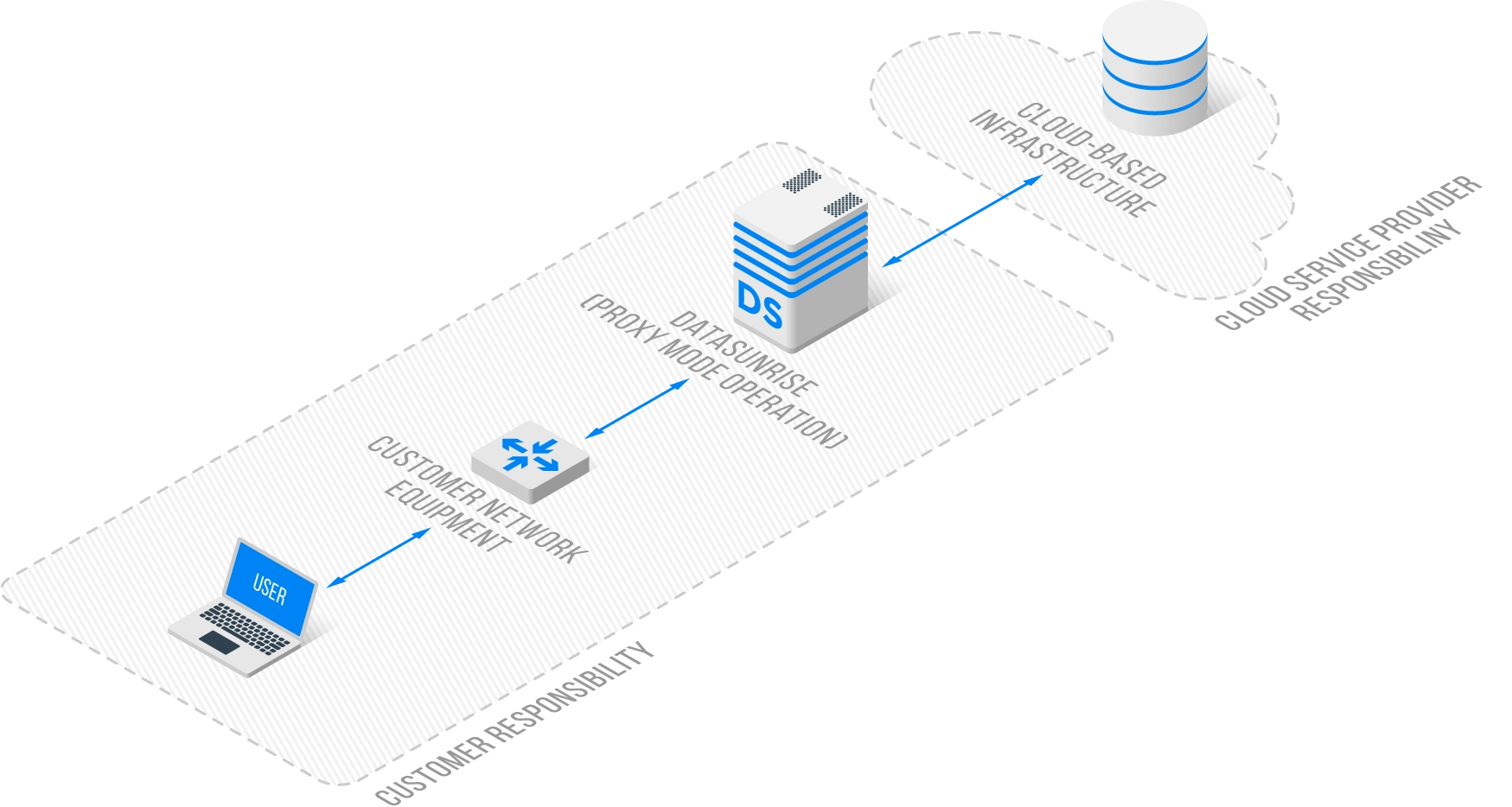

Daten-Schutz und Firewall: DataSunrise fungiert als Proxy zwischen Benutzern und dem Server und gewährleistet die Integrität und Vertraulichkeit der Daten, indem es sowohl vor internen als auch externen Bedrohungen schützt.

Kontinuierliches Audit: Es führt kontinuierliche Audits der Datenbankaktivität durch, was entscheidend für die Untersuchung potenzieller Datenlecks ist und sicherstellt, dass alle Zugriffe und Aktionen überwacht werden.

Dynamische Datenmaskierung: DataSunrise bietet dynamische Datenmaskierung, die sensible Daten in Echtzeit maskiert, um sicherzustellen, dass unbefugte Benutzer keine sensiblen Informationen einsehen können, selbst wenn sie Zugriff auf die Datenbank haben.

24/7 Überwachung verdächtiger Aktivität: Das System bietet eine durchgehende Überwachung der Datenbankaktivität, um sicherzustellen, dass alle verdächtigen Verhaltensweisen erkannt werden und sofort darauf reagiert werden kann.

Daten-Compliance: DataSunrise hilft Organisationen dabei, verschiedene regulatorische Standards zu erfüllen wie PCI-DSS, SOX und HIPAA, was entscheidend für die Gewährleistung von Datensicherheit und -schutz ist.

Nicht-intrusive Bereitstellung: Die von DataSunrise bereitgestellten Lösungen können bestehenden Architekturen, Datenbanken oder Anwendungen hinzugefügt werden, ohne dass wesentliche Änderungen erforderlich sind, was eine nahtlose Integration von Sicherheitsmaßnahmen ermöglicht. DataSunrise ist sicher für die bestehende Datenbank in einem der drei möglichen Betriebsmodi (Sniffer, Proxy und Audit).

Echtzeit-Bedrohungswarnungen und Abonnenten: Es stellt Echtzeit-Warnungen für Bedrohungen wie SQL-Injection, unbefugte Zugriffsversuche, DDOS und Brute-Force-Angriffe bereit.

Authentifizierung: Dieses Merkmal fügt zusätzliche Sicherheitsschichten hinzu, indem Benutzeridentitäten verifiziert werden. Authentifizierung in Verbindung mit TLS-Unterstützung gewährleistet die Sicherheit der Daten, während sie die Schnittstellenteile der Architektur passieren oder über das Internet übertragen werden.

Offensichtlich sind die meisten der oben genannten Funktionen bei jeder Datenbank üblich, egal ob sie cloud-basiert ist oder nicht. Die Besonderheiten der Cloud-Infrastruktur liegen im Fernzugriff und der Fernspeicherung. Die entscheidenden Fragen lauten: Sind meine Daten sicher gespeichert? Werden meine Daten sicher übertragen?

Sicherung der Daten während der Übertragung

Cloud-basierte Lösungen benötigen einen Schutz der Daten während der Übertragung. Dies bedeutet, dass sensible Informationen verschlüsselt werden müssen, um Abfangversuche zu verhindern und Vertraulichkeit sowie Integrität zu gewährleisten. Dieser Schutz ist entscheidend für die Einhaltung der Datenschutzbestimmungen und den Aufbau von Vertrauen bei den Kunden, die eine sichere Verwaltung ihrer Daten erwarten. Darüber hinaus hilft die Sicherung der Daten bei der Übertragung, potenzielle Datenverletzungen und Cyberangriffe zu verhindern, die erhebliche finanzielle und reputationsbezogene Konsequenzen für Organisationen haben können.

DataSunrise gewährleistet die Verschlüsselung der Daten, die zwischen dem Client und dem Server übertragen werden, und bietet einen gesicherten Kanal für die Datenübertragung, der unbefugten Zugriff oder Abhören verhindert.

Sicherstellung der Verschlüsselung: SSL-Schlüssel für Frontend- und Backend-Verbindungen

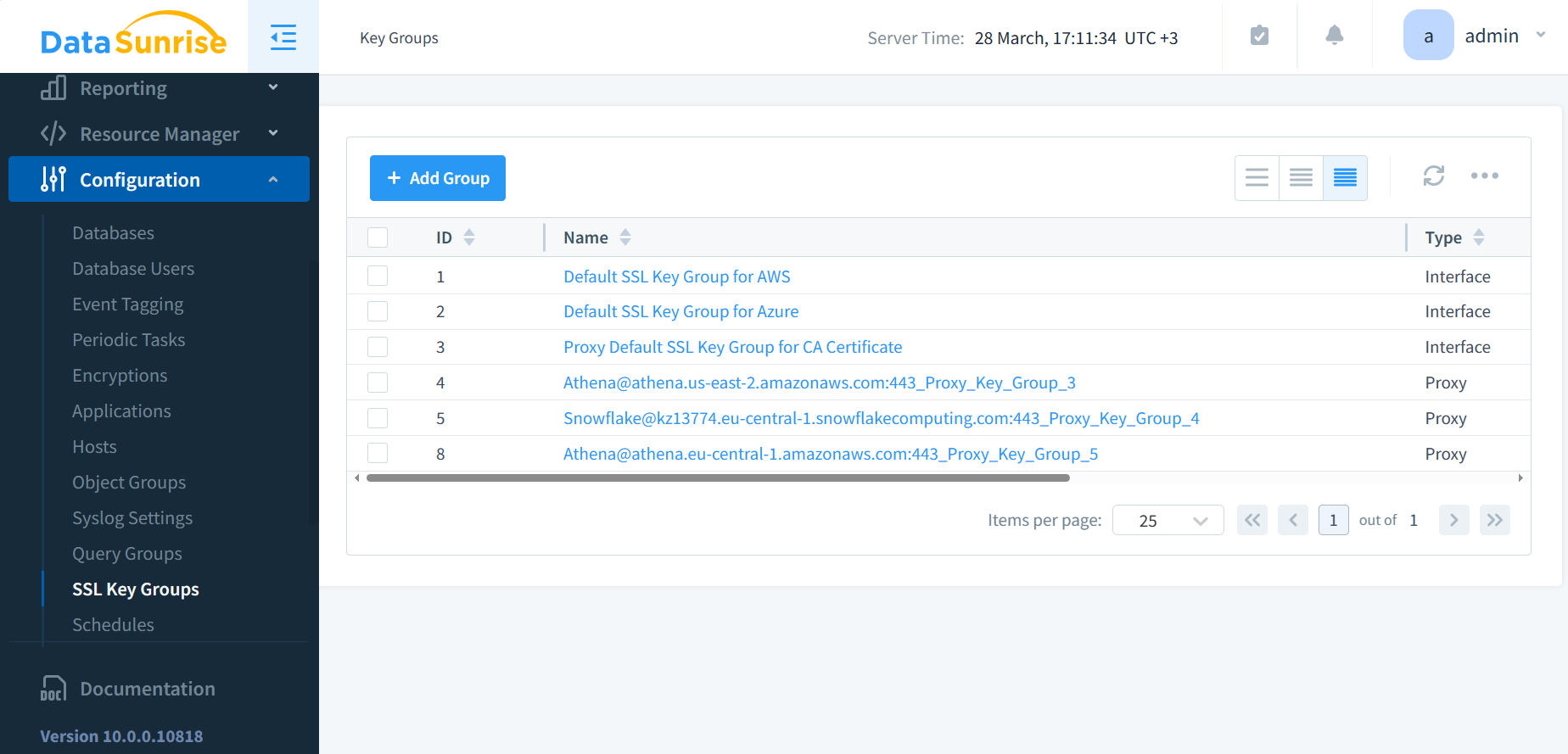

DataSunrise verwendet SSL-Schlüsselgruppen zur Speicherung von SSL-Zertifikaten und privaten Schlüsseln. Gruppen enthalten zudem andere Parameter zur Verwaltung von SSL-Verbindungen. Dadurch kann DataSunrise alle Gruppenelemente als eine Einheit behandeln. SSL-Schlüsselgruppen erleichtern die Verwaltung von Verschlüsselungsschlüsseln und Zertifikaten. Sie gewährleisten sichere Kommunikation zwischen Clients und Datenbanken.

Abbildung 1: SSL-Schlüsselgruppen. DataSunrise verbessert die Cloud-Sicherheit, indem es Daten während der Übertragung schützt. Wenn Sie Datenbankinstanzen in der DataSunrise-Konfiguration erstellen, haben Benutzer die Möglichkeit, neue SSL-Schlüssel zu erstellen oder vorhandene für die Kommunikation mit neuen Proxys für diese Instanzen wiederzuverwenden.

Die zwei Schlüsseltypen, Interface und Proxy, dienen innerhalb des Sicherheitsrahmens von DataSunrise unterschiedlichen Zwecken:

Interface Schlüssel: Dieser Schlüssel dient für eine spezifische Netzwerkschnittstelle innerhalb von DataSunrise. Sie verwenden ihn zur Identifizierung und Verwaltung der Netzwerkschnittstellenkonfigurationen, die DataSunrise für die Kommunikation mit der Datenbankinstanz verwendet. Der Interface-Schlüssel stellt sicher, dass die korrekten Netzwerkeinstellungen angewendet werden, wenn DataSunrise mit der Datenbank interagiert, was IP-Adressen, Ports und andere Netzwerkparameter einschließen kann.

Proxy Schlüssel: Der Proxy-Schlüssel ist für die Proxy-Funktionalität von DataSunrise bestimmt, die als Zwischeninstanz zwischen Client und Datenbank fungiert. Dieser Schlüssel stellt sicher, dass der Proxy den Datenbankverkehr sicher handhaben und inspizieren kann, Sicherheitsregeln anwenden kann, Auditing durchführt und möglicherweise Abfragen modifiziert.

Die Verwendung separater Schlüssel für Schnittstellen und Proxys ermöglicht es DataSunrise, Netzwerkschnittstellen und Proxy-Instanzen klar zu verwalten und bietet eine granulare Kontrolle über unterschiedliche Aspekte der Verwaltung und Sicherheit des Datenbankverkehrs.

Erforschung von SSL-Algorithmen: Verbesserung der Sicherheitsmaßnahmen

Die SSL-Schlüsselgruppen für Proxy-Schlüssel umfassen die Felder „Diffie Hellman Parameter“ und „Elliptic Curve Diffie Hellman Parameter“. Diese Felder unterstützen unterschiedliche Arten von Verschlüsselungsalgorithmen, die von Clients verwendet werden, die sich mit dem Proxy verbinden. Diffie-Hellman (DH) und Elliptic Curve Diffie-Hellman (ECDH) sind Schlüsselaustauschprotokolle, die eine sichere Kommunikation über ein öffentliches Netzwerk ermöglichen. Sie ermöglichen die Erstellung eines gemeinsamen Geheimnisses zwischen zwei Parteien, ohne dass es über das Netzwerk übertragen wird. Die Einbeziehung dieser Parameter in die SSL-Schlüsselgruppen ermöglicht es DataSunrise, eine breite Palette von Clients, die diese Verschlüsselungsmethoden verwenden, zu berücksichtigen und so Kompatibilität und sichere Verbindungen sicherzustellen.

Einige SSL-Typen verwenden keine DH- oder ECDH-Parameter. Diese Typen verlassen sich auf andere Schlüsselaustauschmethoden. Beispiele dafür sind RSA- oder vorab geteilte Schlüsselmechanismen. Wenn Ihre Anwendungen oder SSL-Konfigurationen diese Suiten nicht verwenden, benötigen Sie keine DH- oder ECDH-Parameter.

Die HTTPS-Verbindung mit Port 11000 für die DataSunrise Web-Benutzeroberfläche verwendet TLSv1.2. Diese Version des SSL/TLS-Protokolls sichert die Übertragung von Daten zwischen dem Webbrowser des Clients und der DataSunrise-Webkonsole. Benutzer haben die Möglichkeit, DataSunrise entweder mit einem selbstsignierten Zertifikat oder einem Zertifikat einer Zertifizierungsstelle (CA) zu konfigurieren, um eine sichere HTTPS-Verbindung über den Port 11000 aufzubauen.

Schlussfolgerung

Zusammenfassend erfordert die Navigation durch das komplexe Umfeld der Cloud-Sicherheit einen proaktiven Ansatz und ein klares Verständnis der geteilten Verantwortlichkeiten. Mit zunehmender Cloud-Akzeptanz steigt auch der Bedarf an robusten Sicherheitsmaßnahmen. Die Zusammenarbeit zwischen Anbietern und Nutzern bleibt entscheidend, um die Integrität, Vertraulichkeit und Verfügbarkeit von Daten zu gewährleisten. Lösungen wie DataSunrise bieten umfassenden Schutz gegen sich entwickelnde Bedrohungen und betonen die entscheidende Rolle von Sicherheitstechnologien beim Schutz von Cloud-Umgebungen. Mit Sorgfalt und Innovation können Organisationen ihre Abwehrmaßnahmen stärken und Risiken mindern, was Vertrauen und Belastbarkeit im Bereich der Cloud-Sicherheit fördert.

Um mehr über die Lösungen von DataSunrise zu erfahren und sie in Aktion zu sehen, laden wir Sie ein, mit unserem Team für ein Online-Meeting und eine Live-Demo in Kontakt zu treten. Erfahren Sie aus erster Hand, wie DataSunrise Ihre Cloud-Sicherheitsstrategie verbessern kann.