Daten-Audit-Trails

Einführung

Laut der Umfrage gaben 36% der Teilnehmer zu, Daten durch Missbrauch kompromittiert zu haben. Angesichts zunehmender Cyberbedrohungen und strengerer Vorschriften ist der Schutz sensibler Informationen von größter Bedeutung. Hier kommt der Daten-Audit-Trail ins Spiel – ein mächtiges Werkzeug im Arsenal der Datensicherheit.

Wussten Sie, dass menschliches Versagen 88% der Datenschutzverletzungen verursacht? Diese erstaunliche Statistik unterstreicht die Bedeutung der Überwachung und Nachverfolgung von Datenzugriffen und -änderungen. Tauchen wir ein in die Welt der Daten-Audit-Trails und erkunden wir, wie sie Ihre wertvollen Informationen schützen können.

Was ist ein Daten-Audit-Trail?

Ein Daten-Audit-Trail ist eine Aufzeichnung von Aktivitäten im Zusammenhang mit Daten. Er zeigt, wer auf die Daten zugegriffen hat, welche Änderungen vorgenommen wurden und wann Informationen gelöscht wurden. Er wirkt wie ein digitaler Fußabdruck und ermöglicht es Organisationen nachzuverfolgen, wer was, wann und wo getan hat. Dieses wertvolle Werkzeug hilft, die Integrität der Daten zu gewährleisten, verdächtiges Verhalten zu erkennen und die Einhaltung verschiedener Vorschriften sicherzustellen.

Ansätze zur Implementierung von Daten-Audit-Trails

Nutzenspezifische Datenbanktools

Viele Datenbankverwaltungssysteme verfügen über eingebaute Auditierungsmöglichkeiten. Diese nativen Tools bieten grundlegende Funktionen zur Nachverfolgung von Datenänderungen und Benutzeraktivitäten. Während sie für kleine Operationen gut funktionieren, fehlen ihnen oft erweiterte Funktionen. Sie bieten auch keine zentrale Verwaltung für komplexere Umgebungen.

Drittanbieter-Lösungen

Für umfassendere Auditierungsmöglichkeiten greifen Organisationen oft auf Tools von Drittanbietern zurück. Diese Lösungen, wie DataSunrise, bieten erweiterte Funktionen und zentrale Kontrolle über mehrere Datenbanken und Plattformen hinweg. Sie bieten eine einfache Möglichkeit zur Verwaltung von Audit-Trails und erleichtern so die Überwachung und Analyse von Datenaktivitäten im gesamten System.

Beispiel: Audit-Trail in MongoDB (nur Enterprise)

Voraussetzungen

- MongoDB Enterprise Advanced auf Ihrem Windows-Computer mit MongoDBCompass installiert.

- Administrative Zugriffsrechte auf Ihre MongoDB-Instanz

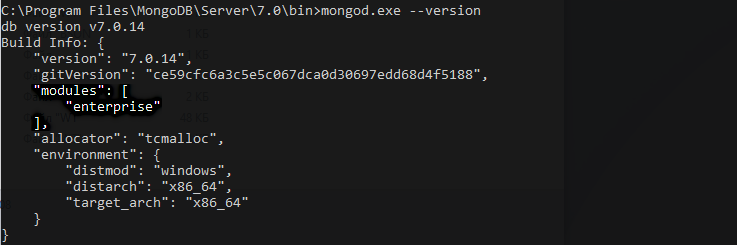

Überprüfen Sie die MongoDB-Version mit dem Befehl:

C:\Program Files\MongoDB\Server\7.0\bin\mongod.exe --version

Schritt 1: Auditierung aktivieren

- Stoppen Sie den MongoDB-Dienst, falls er läuft. Öffnen Sie die Eingabeaufforderung als Administrator.

- Wechseln Sie in das MongoDB-Bin-Verzeichnis (meine Version ist 7.0):

cd C:\Program Files\MongoDB\Server\7.0\bin

- Starten Sie MongoDB mit aktiviertem Audit:

mongod.exe --dbpath "C:\Program Files\MongoDB\Server\7.0\data\db" --auditDestination file --auditFormat JSON --auditPath "C:\Program Files\MongoDB\Server\7.0\data\db\auditLog.json"

Dieser Befehl startet MongoDB mit aktiviertem Audit, wobei die Audit-Protokolle im JSON-Format unter C:\Program Files\MongoDB\Server\7.0\data\db\auditLog.json gespeichert werden. Es ist vorzuziehen, MongoDB als eigenständigen Prozess statt als Dienst auszuführen, insbesondere für Fehlerbehebung. Dieser Befehl erstellt die JSON-Datei automatisch und zeigt Fehler direkt in der Administrationskonsole an, von der der Prozess gestartet wurde. Beim Bearbeiten der mongod.cfg-Datei kann jede Beschädigung einen 1053-Fehler beim Starten des MongoDB-Dienstes verursachen und wenig nützliche Informationen für die Diagnose liefern. Der eigenständige Prozessansatz bietet sofortiges, detailliertes Feedback und erleichtert die Identifizierung und Behebung von Konfigurationsproblemen.

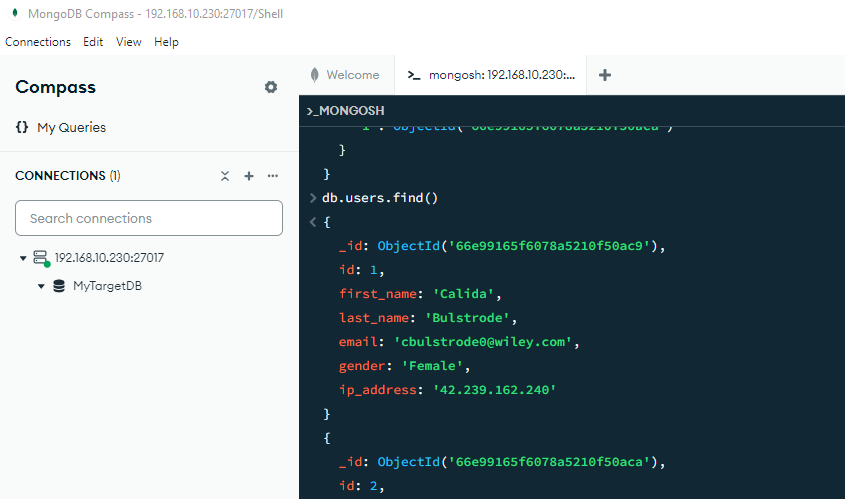

Schritt 2: Mit MongoDB verbinden

- Öffnen Sie MongoDB Compass.

- Verbinden Sie Compass mit Ihrem zuvor gestarteten MongoDB-Server.

Schritt 3: Einige Abfragen ausführen

Führen wir ein paar Operationen aus, um Audit-Ereignisse zu generieren:

- Erstellen Sie eine neue Datenbank und eine Sammlung:

use testdb

db.createCollection("users")- Fügen Sie ein Dokument ein:

db.users.insertOne({ name: "John Doe", email: "john@example.com" })- Lesen Sie das Dokument:

db.users.find({ name: "John Doe" })- Aktualisieren Sie das Dokument:

db.users.updateOne({ name: "John Doe" }, { $set: { age: 30 } })- Löschen Sie das Dokument:

db.users.deleteOne({ name: "John Doe" })Schritt 4: Audit-Protokolle anzeigen

- Öffnen Sie die Audit-Log-Datei (…auditLog.json) in einem Texteditor.

- Sie werden JSON-Einträge für jede Operation sehen. Hier ist ein Beispiel dafür, wie eine Insert-Operation aussehen könnte:

...

{

"atype": "createIndex",

"ts": {

"$date": "2024-09-18T11:46:49.405+01:00"

},

"uuid": {

"$binary": "wfbprwUVStKz8Ll/JJ7q4A==",

"$type": "04"

},

"local": {

"ip": "127.0.0.1",

"port": 27017

},

"remote": {

"ip": "127.0.0.1",

"port": 49853

},

"users": [],

"roles": [],

"param": {

"ns": "testdb.users",

"indexName": "_id_",

"indexSpec": {

...Die standardmäßige Audit-Konfiguration von MongoDB erfasst eine breite Palette von Operationen, ohne jegliche Filterung umzusetzen. Erwähnenswert ist, dass find() Operationen nicht in den Protokolldateien enthalten sind, da MongoDBs eingebautes Auditsystem darauf fokussiert ist, Datenänderungsevents (Erstellen, Aktualisieren, Löschen) und administrative Aktionen aufzuzeichnen anstatt Leseoperationen. Außerdem enthalten die Audit-Protokolle keine Details zu den tatsächlich geänderten Daten, sondern nur Metadaten über die Operationen selbst. Diese Einschränkungen sind absichtlich und sollen die Balance zwischen Sicherheitsbedürfnissen und Leistungsanforderungen aufrechterhalten. Organisationen, die umfassendere Audits benötigen, einschließlich der Protokollierung von Lesevorgängen oder Datenebenen-Details, können diese Einschränkungen mit Drittanbieter-Lösungen wie DataSunrise umgehen.

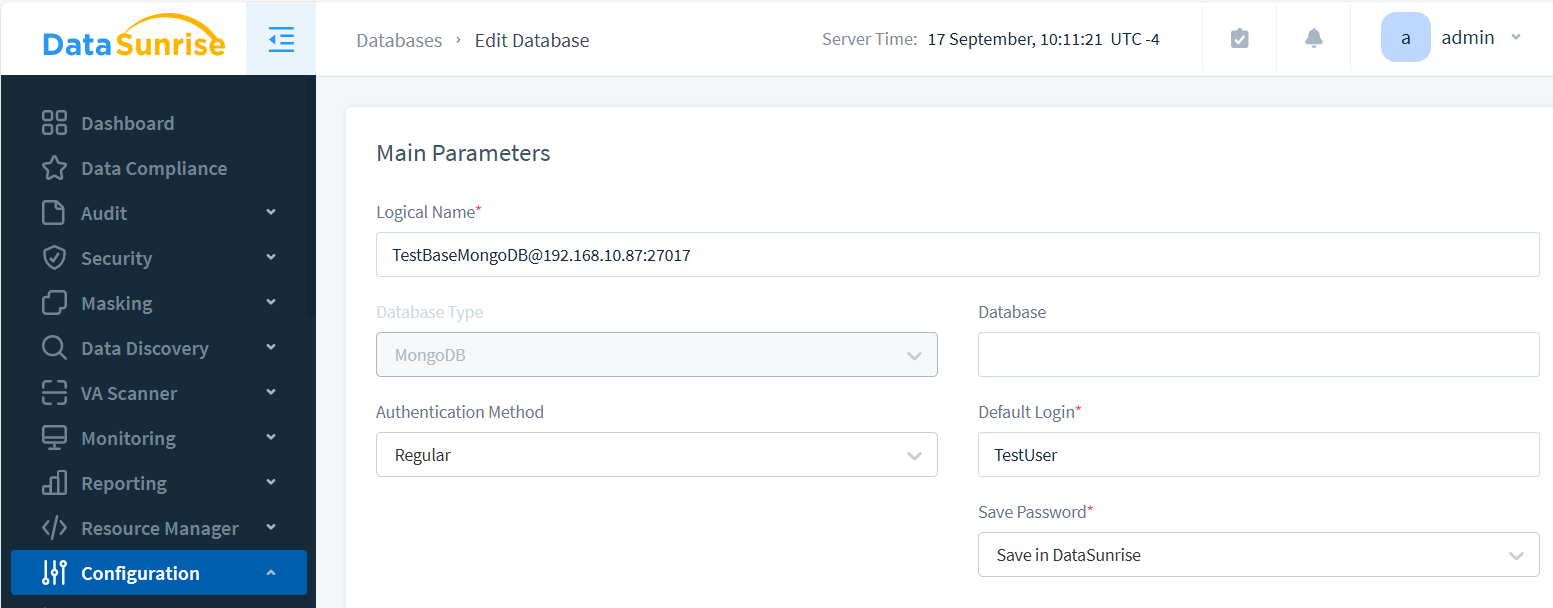

Erstellung einer DataSunrise-Instanz und Ansicht der Audit-Trails

Angenommen, DataSunrise ist bereits installiert, hier ein kurzer Leitfaden zur Erstellung einer Instanz und Ansicht der Audit-Trails:

- Melden Sie sich bei der DataSunrise-Weboberfläche an.

- Navigieren Sie zum Abschnitt “Instanzen” und klicken Sie auf “+ Neue Instanz hinzufügen.”

- Wählen Sie Ihren Datenbanktyp und geben Sie Verbindungsdetails an.

- Erstellen und konfigurieren Sie Auditregeln basierend auf Ihren Sicherheitsanforderungen.

- Speichern und aktivieren Sie die Regel. Erstellen Sie Testdaten und fragen Sie diese ab.

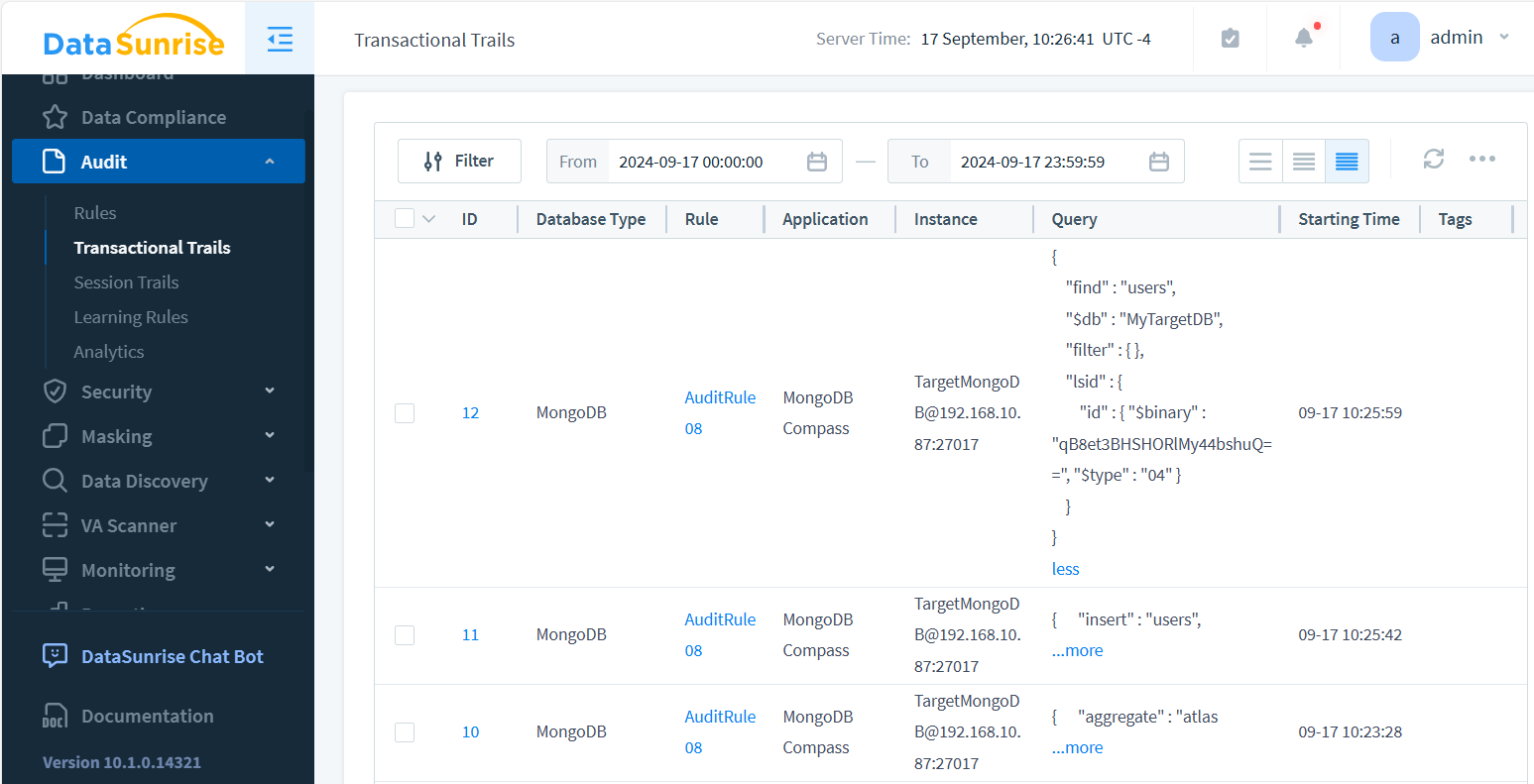

Um Audit-Trails anzuzeigen, gehen Sie zum Abschnitt “Audit – Transaktions-Trails” in der DataSunrise-Web-UI.

Vorteile der Verwendung von DataSunrise zur zentralen Audit-Kontrolle

DataSunrise bietet mehrere Vorteile für die Verwaltung von Daten-Audit-Trails:

- Einheitliche Verwaltung: Audit-Regeln über mehrere Datenbanken von einer einzigen Schnittstelle aus steuern.

- Erweiterte Filterung: Spezifische Ereignisse oder Muster in den Audit-Protokollen leicht finden.

- Echtzeit-Benachrichtigungen: Richten Sie Benachrichtigungen für verdächtige Aktivitäten oder Richtlinienverstöße ein.

- Unterstützung bei der Einhaltung von Vorschriften: Berichte zur Einhaltung von Vorschriften wie GDPR oder HIPAA erstellen.

- Skalierbarkeit: Audit-Trails für groß angelegte Datenbankumgebungen effizient verwalten.

Die Bedeutung eines einheitlichen Ansatzes zur Nachverfolgung von Datenaktivitäten

Ihre Daten können sich an verschiedenen Orten befinden, wie z.B. On-Premises-Datenbanken oder Cloud-Diensten. Es könnte sogar eine Mischung aus beidem sein. Daher ist es wichtig, einen konsistenten Audit-Trail zu gewährleisten.

DataSunrise bietet eine einzige, einheitliche Methode zur Nachverfolgung der Datenaktivitätsgeschichte über verschiedene Plattformen hinweg. Diese Konsistenz gewährleistet:

- Vereinfachtes Compliance-Management

- Einfachere Erkennung von Anomalien und potenziellen Sicherheitsbedrohungen

- Vereinfachte Berichts- und Analyseprozesse

- Reduzierter Schulungs- und Wartungsaufwand

Wichtige Merkmale effektiver Daten-Audit-Trails

Umfassende Abdeckung

Ein effektiver Audit-Trail sollte alle relevanten Dateninteraktionen erfassen, einschließlich Lese-, Schreib- und Löschoperationen. Er sollte auch Metadaten wie Zeitstempel, Benutzeridentitäten und Quell-IP-Adressen protokollieren.

Fälschungssichere Aufzeichnungen

Um die Integrität zu gewährleisten, müssen Audit-Protokolle vor unbefugten Änderungen geschützt werden. Sichere Speicherung und kryptografische Techniken gewährleisten die Authentizität der Audit-Trail-Einträge.

Granulare Kontrollen

Organisationen sollten in der Lage sein, ihre Audit-Policen fein abzustimmen. Dies umfasst die Möglichkeit, sich auf bestimmte Datenbanken, Tabellen oder sogar einzelne Felder mit sensiblen Informationen zu konzentrieren.

Leistungsoptimierung

Obwohl gründliche Auditierung wichtig ist, sollte sie die Datenbankleistung nicht erheblich beeinträchtigen. Fortgeschrittene Lösungen wie DataSunrise bieten optimierte Audit-Mechanismen, um den Overhead zu minimieren.

Nutzung von Audit-Trails für Sicherheit und Compliance

Erkennung von verdächtigem Benutzerverhalten

Durch die Analyse von Audit-Trails können Organisationen ungewöhnliche Muster oder Aktivitäten identifizieren, die auf eine Sicherheitsbedrohung hinweisen könnten. Beispiele dafür sind:

- Übermäßige fehlgeschlagene Anmeldeversuche

- Ungewöhnliche Datenzugriffsmuster außerhalb der normalen Arbeitszeiten

- Großflächige Datenexporte oder -änderungen

Sicherstellung der Einhaltung gesetzlicher Vorschriften

Viele Branchen unterliegen strengen Datenschutzvorschriften. Audit-Trails spielen eine entscheidende Rolle bei der Einhaltung dieser Vorschriften, indem sie:

- Nachweise für Zugangskontrollen und Datenhandhabungsverfahren liefern

- Historische Aufzeichnungen für die Untersuchung von Sicherheitsvorfällen bereitstellen

- Dokumentationen für Audits und Bewertungen liefern

Forensische Analyse und Vorfallsreaktion

Im Falle eines Datenschutzvorfalls oder Sicherheitsvorfalls dienen Audit-Trails als wertvolle Ressource für:

- Rekonstruktion der Ereigniskette, die zum Vorfall führte

- Identifizierung des Umfangs und der Auswirkungen des Vorfalls

- Unterstützung rechtlicher Verfahren oder interner Disziplinarmaßnahmen

Best Practices für die Implementierung von Daten-Audit-Trails

- Klare Ziele definieren: Bestimmen Sie, welche Daten und Aktivitäten basierend auf Ihren Sicherheits- und Compliance-Anforderungen auditiert werden müssen.

- Prinzip der minimalen Rechte: Beschränken Sie die Benutzerzugriffsrechte, um das Risiko unbefugter Datenänderungen zu verringern.

- Regelmäßige Überprüfung: Analysieren Sie die Audit-Protokolle regelmäßig, um potenzielle Sicherheitsprobleme oder Verbesserungsbereiche zu identifizieren.

- Aufbewahrungsrichtlinie: Legen Sie eine klare Aufbewahrungsfrist für Audit-Trails fest, um die Speicherkosten und Compliance-Anforderungen abzuwägen.

- Mitarbeiterschulung: Schulen Sie die Mitarbeiter über die Bedeutung von Daten-Audit-Trails und ihre Rolle bei der Aufrechterhaltung der Datensicherheit.

- Kontinuierliche Verbesserung: Aktualisieren und verfeinern Sie regelmäßig Ihre Audit-Policen, um neuen Bedrohungen und gesetzlichen Änderungen zu begegnen.

Schlussfolgerung

Daten-Audit-Trails sind unerlässlich, um die Sicherheit und Integrität sensibler Informationen zu gewährleisten. Sie bieten Einblicke in Benutzeraktivitäten, helfen, verdächtiges Verhalten zu erkennen und unterstützen Compliance-Bemühungen. Durch die Implementierung eines robusten Audit-Trail-Systems können Organisationen ihre Datenschutzstrategien erheblich verbessern.

Während native Datenbanktools grundlegende Auditierungsfunktionen bieten, ermöglichen Drittanbieter-Lösungen wie DataSunrise eine umfassendere und zentralisierte Kontrolle. Diese fortschrittlichen Tools ermöglichen es Organisationen, einen einheitlichen Ansatz zur Nachverfolgung von Datenaktivitäten über verschiedene Umgebungen hinweg zu implementieren, was die Verwaltung vereinfacht und die allgemeine Sicherheitslage verbessert.

Da Cyberbedrohungen sich weiterentwickeln, müssen Organisationen die Bedeutung effektiver Daten-Audit-Trails erkennen. Durch die Verwendung von Best Practices und starken Tools können Organisation