Umfassender Leitfaden zur Datenprüfung für Amazon Aurora: Sicherheit, Compliance und Best Practices

Einführung

In diesem Artikel werden wir die wesentlichen Aspekte der Datenprüfung für Amazon Aurora untersuchen, mit einem Fokus auf Drittanbieter-Prüfungslösungen, der Einrichtung von DataSunrise für Prüfungen und der Überprüfung von Abfragen mit Python.

Amazon Aurora, eine beliebte relationale Datenbank-Engine, treibt unzählige Anwendungen an. Datenprüfungen sind eine wichtige Praxis, um die Sicherheit der Datenbank zu wahren, das Benutzerverhalten zu überwachen und die Compliance sicherzustellen.

Native Datenprüfung für Amazon Aurora

Die nativen Überwachungs- und Prüfungsfunktionen der Amazon Aurora-Datenbankaktivität (DAM) und deren Einschränkungen umfassen:

Datenbankprotokolle

Aurora kann verschiedene Protokolle wie Fehlerprotokolle, langsame Abfrageprotokolle und allgemeine Protokolle generieren.

Einschränkung: Diese Protokolle können sehr ausführlich sein und die Leistung beeinträchtigen, wenn sie ausgiebig aktiviert sind.

AWS CloudTrail

Protokolliert API-Aufrufe und Verwaltungsereignisse für Aurora. Für Echtzeit-Benutzeraktivität siehe Database Activity Streams.

Einschränkung: Konzentriert sich auf Verwaltungsaktionen, nicht auf eine detaillierte Abfrageniveau-Prüfung.

Performance Insights

Stellt Leistungsüberwachung und Abfrageanalyse bereit.

Einschränkung: Mehr auf Leistungsmetriken fokussiert als auf umfassende Prüfungen.

Erweiterte Aurora-Prüfung

Ermöglicht die selektive Prüfung von Datenbankereignissen.

Einschränkung: Möglicherweise werden nicht alle Abfragedetails oder Ergebnisse erfasst. Erfasst keine Abfrageergebnisse.

Erwägen Sie Drittanbieter-Prüfungslösungen

- Tools wie DataSunrise bieten umfassendere Prüfungsfunktionen.

- Können Abfragen, Ergebnisse und Parameter ohne Änderungen an den Anwendungen erfassen.

- Bieten flexiblere Filter- und Speicheroptionen.

Für eine gründliche Prüfung ist es am besten, eine Kombination aus den eingebauten Tools von Aurora und einer Drittanbieter-Lösung zu verwenden.

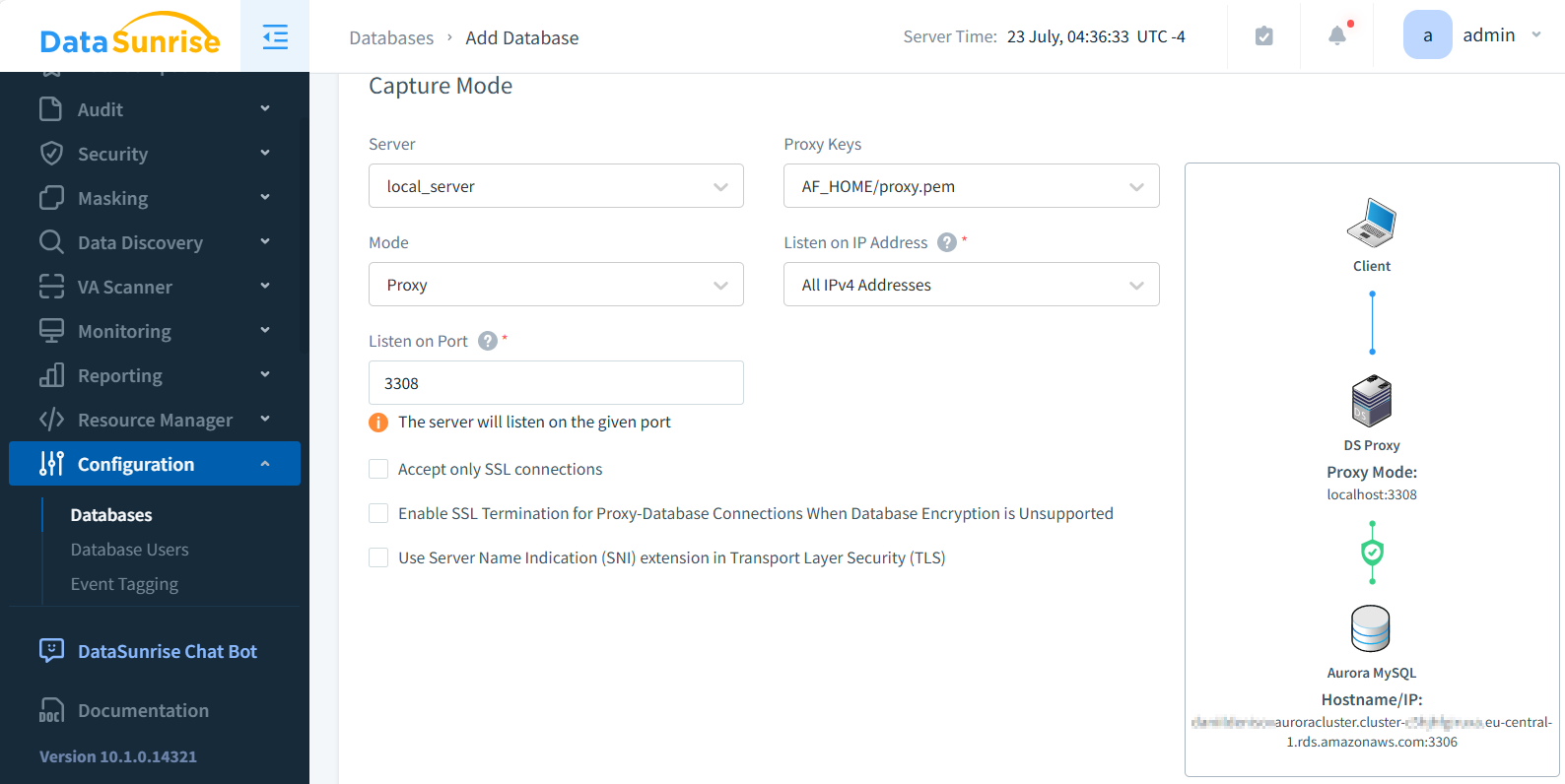

Erstellen einer DataSunrise-Instanz zur Prüfung von Aurora

Die Erstellung einer Instanz in DataSunrise ist ein einfacher Prozess. Navigieren Sie zu Konfiguration > Datenbanken und füllen Sie das Formular mit den entsprechenden Anmeldeinformationen aus, die Sie aus der Aurora-Konsole in AWS erhalten haben.

Stellen Sie sicher, dass Sie die Proxy-Portnummer notieren; sie kann sich vom Standard-MySQL-Port unterscheiden.

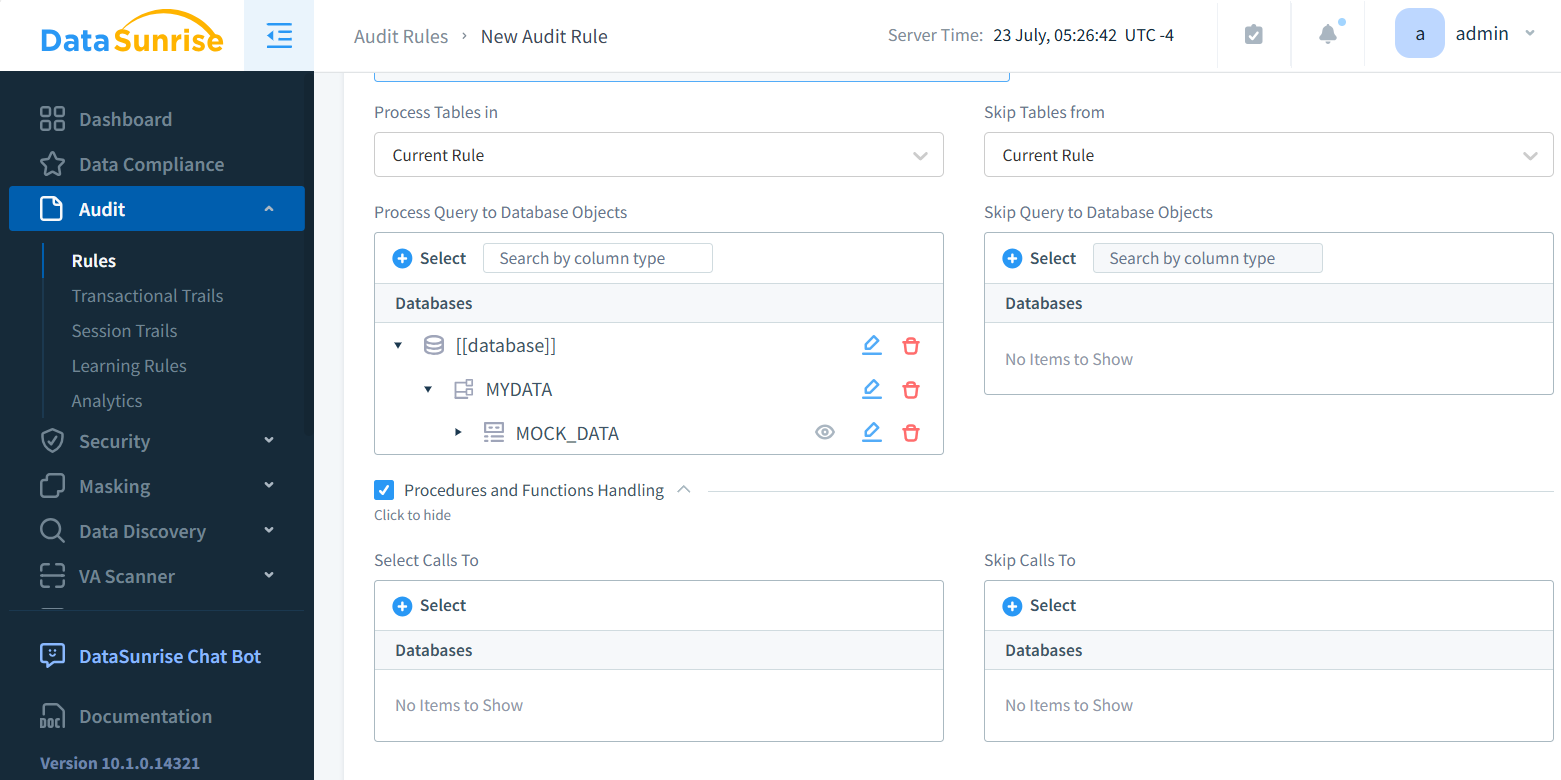

Erstellen einer Prüfregel in DataSunrise

Zugriff auf den Abschnitt Prüfregeln

- Melden Sie sich beim DataSunrise-Dashboard an.

- Navigieren Sie zum Abschnitt “Prüfregeln”.

- Klicken Sie auf “Neue Regel erstellen”.

Definieren der Regelparameter

- Wählen Sie Ihre Aurora-Datenbank als Zielinstanz und Datenbankobjekte aus.

- Wählen Sie die zu überwachenden Prüfereignisse (z.B. SELECT, INSERT, UPDATE, DELETE).

- Geben Sie Bedingungen oder Filter für die Regel an.

- Richten Sie bei Bedarf Alarme und Benachrichtigungen ein.

Testen und Aktivieren der Regel

Wir verwenden Python (siehe unten), um sicherzustellen, dass die Regel wie erwartet funktioniert.

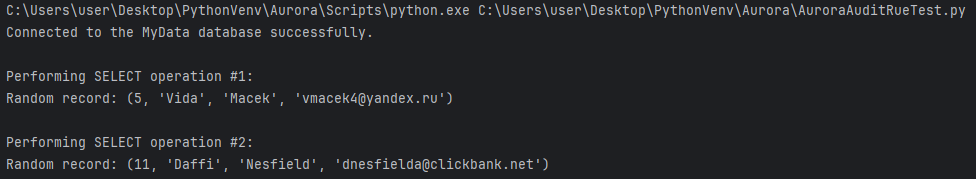

Überprüfen von Abfragen aus Python

Die Vielseitigkeit von Python macht es zu einer ausgezeichneten Wahl für das Testen von Datenbankabfragen. Lassen Sie uns untersuchen, wie man mit Python einfache SELECT-Abfragen gegen Ihre geprüfte Aurora-Datenbank testet.

import pymysql

import time

# Datenbankverbindungsdetails

DB_CONFIG = {

'host': 'your-aurora-endpoint',

'port': 3308,

'user': 'your-username',

'password': 'your-password',

'database': 'MyData'

}

def execute_query(connection, query):

with connection.cursor() as cursor:

cursor.execute(query)

return cursor.fetchall()

def main():

try:

connection = pymysql.connect(**DB_CONFIG)

print("Erfolgreich mit der MyData-Datenbank verbunden.")

for i in range(10): # Führen Sie 10 SELECT-Operationen durch

print(f"\nDurchführen der SELECT-Operation #{i+1}:")

select_query = "SELECT * FROM MOCK_DATA ORDER BY RAND() LIMIT 1"

results = execute_query(connection, select_query)

if results:

print("Zufälliger Datensatz:", results[0])

else:

print("Keine Daten in der Tabelle gefunden.")

time.sleep(1) # Eine Sekunde zwischen den Abfragen warten

except pymysql.MySQLError as e:

print(f"Fehler beim Verbinden mit der Datenbank: {e}")

finally:

if connection:

connection.close()

print("\nDatenbankverbindung geschlossen.")

if __name__ == "__main__":

main()Dieses Skript führt zu folgender Ausgabe:

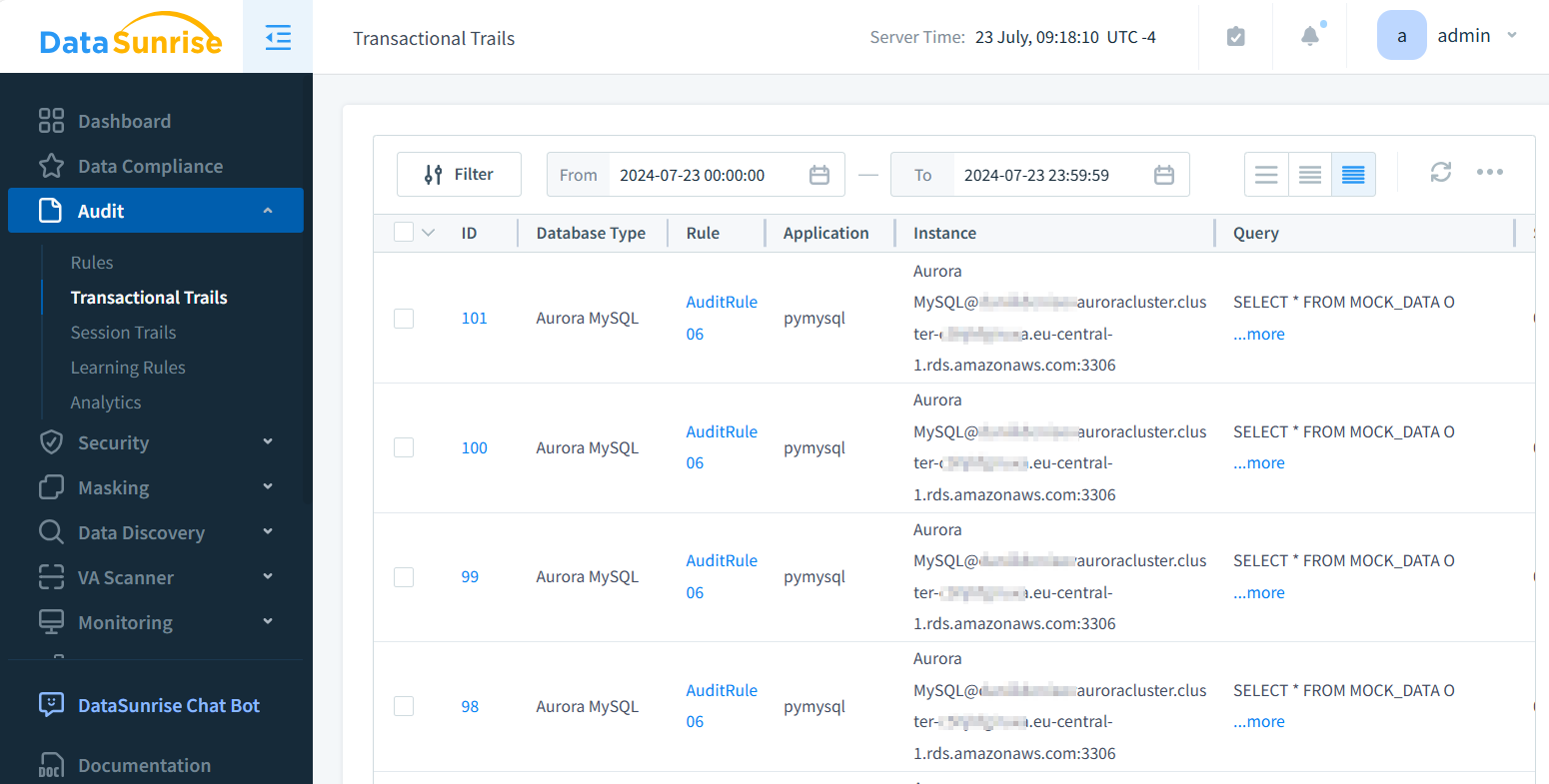

Analyse der Prüfprotokolle

Überprüfen Sie nach dem Ausführen dieser Abfragen Ihre DataSunrise-Prüfprotokolle. Sie sollten Einträge für jede Operation sehen, einschließlich Details wie Zeitstempel, Benutzer und Abfrageinhalt.

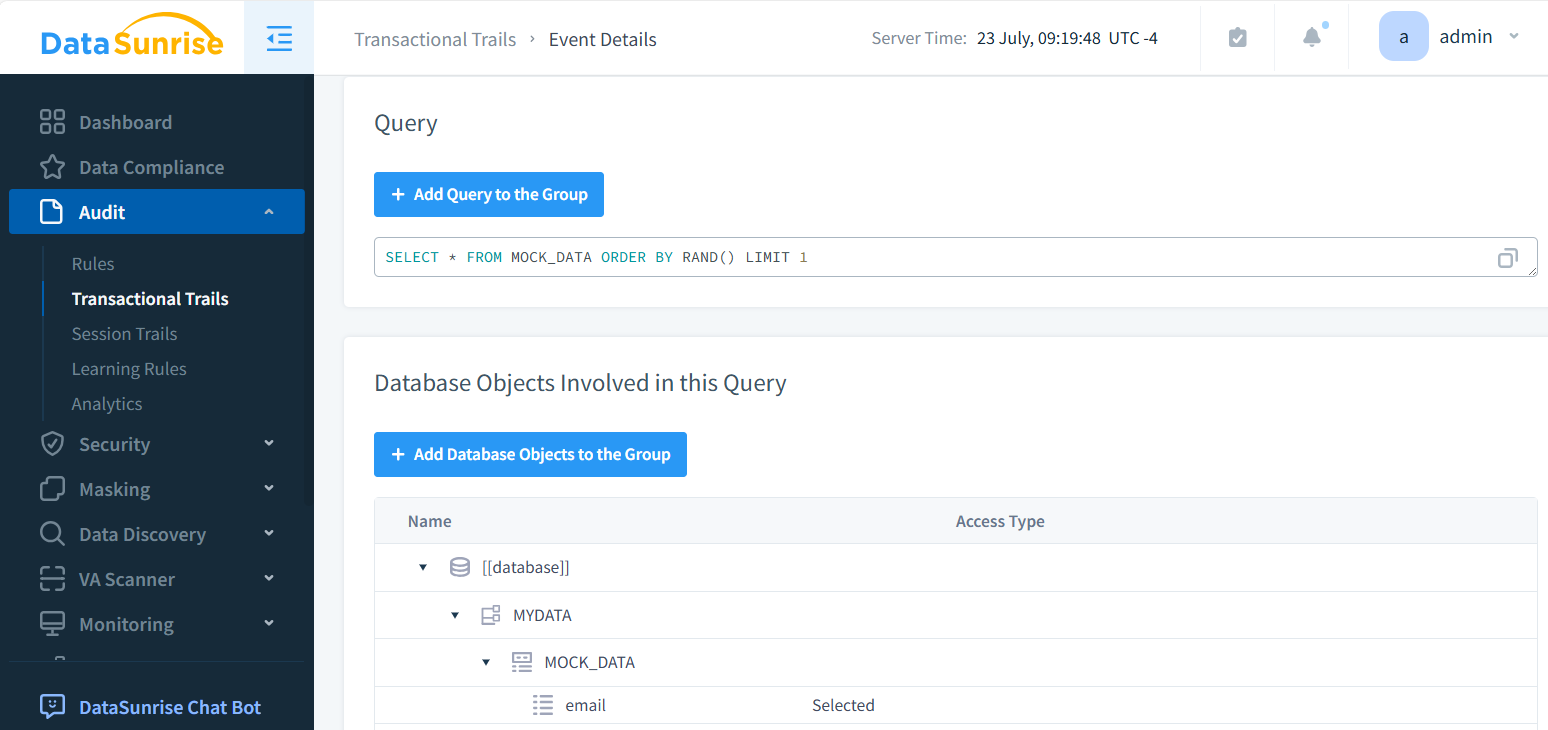

Die folgende Abbildung zeigt die Transaktionsspuren, die eine interaktive Ansicht bieten, bei der jedes Ereignis für detailliertere Informationen anklickbar ist.

Beachten Sie, dass die Anwendung die pymysql Python-Bibliothek ist. Das Klicken auf ein Ereignis zeigt umfassende Transaktionsdetails. Abfrageergebnisse können erfasst werden, aber Vorsicht—dies könnte schnell den Speicherplatz auf dem DataSunrise-Server-System erschöpfen.

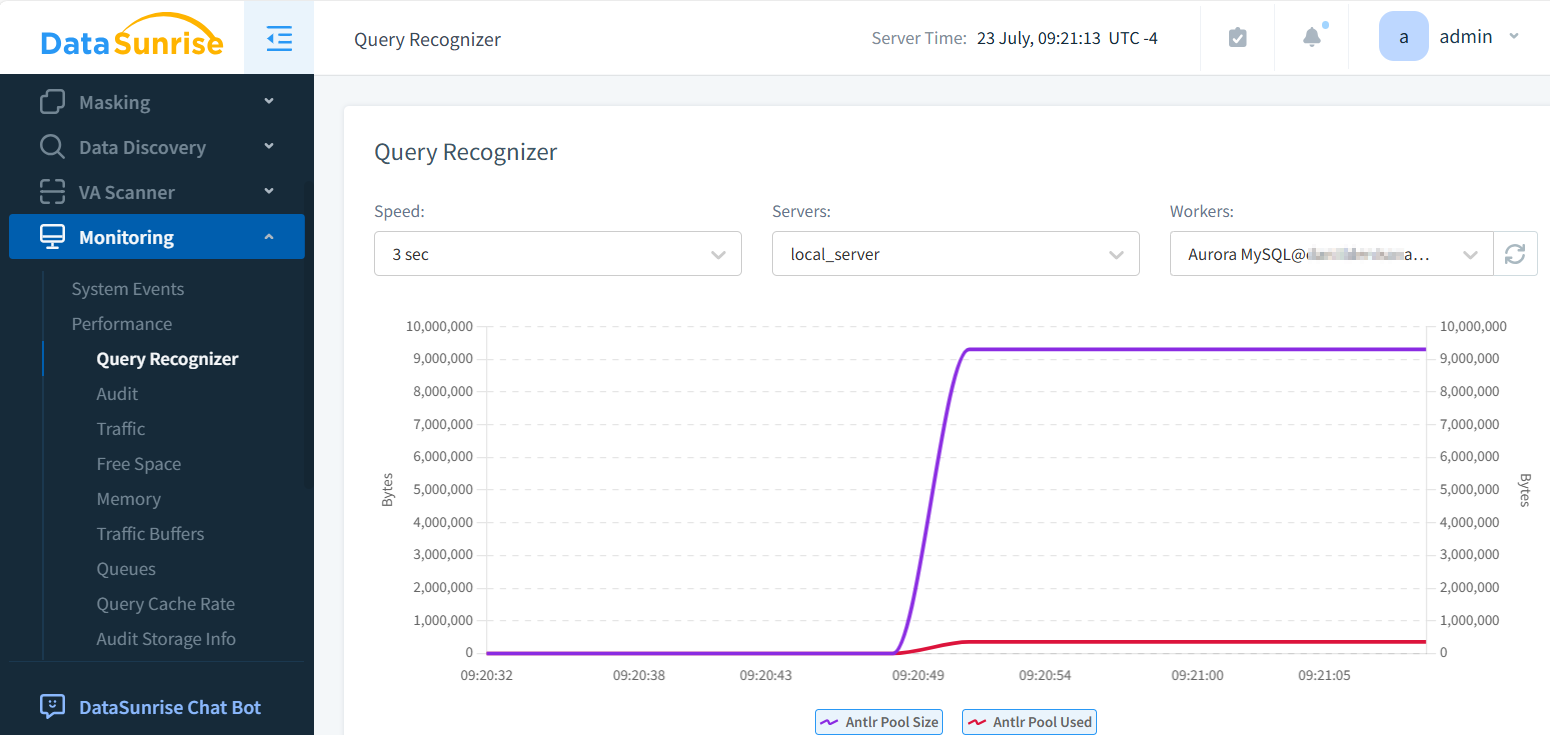

Die eingebauten Überwachungstools von DataSunrise ermöglichen eine präzise Bewertung der Serverleistung. Die folgende Abbildung zeigt wichtige Antlr-Parameter:

Best Practices für die Datenprüfung

Automatisierung

Verwenden Sie automatisierte Tools zur Analyse von Protokollen, um verdächtige Aktivitäten zu erkennen und Alarme auszulösen. Dies spart Zeit und verbessert die Reaktionszeiten.

Prinzip des minimalen Zugriffs

Implementieren Sie das Prinzip des minimalen Zugriffs. Benutzer sollten nur Zugriff auf die Daten haben, die sie für ihre Rolle benötigen.

Datenklassifizierung

Klassifizieren Sie Ihre Daten basierend auf Sensibilität. Wenden Sie strengere Prüfvorschriften auf sensiblere Informationen an.

Herausforderungen bei der Datenprüfung

Leistungsbeeinträchtigung

Umfangreiche Prüfungen können die Leistung der Datenbank beeinträchtigen. Finden Sie ein Gleichgewicht zwischen Sicherheit und Effizienz. Wählen Sie den richtigen Betriebsmodus von DataSunrise aus.

Datenvolumen

Mit dem Wachstum Ihrer Datenbank wächst auch das Volumen der Prüfprotokolle. Implementieren Sie effiziente Speicher- und Analyse-Strategien.

Zusammenfassung und Schlussfolgerung

Die Datenprüfung für Amazon Aurora ist eine entscheidende Komponente der Datenbanksicherheit und Compliance. Durch den Einsatz von Drittanbieter-Lösungen wie DataSunrise können Sie robuste Prüfprozesse implementieren, die über die nativen Fähigkeiten hinausgehen. Denken Sie an diese wichtigen Punkte:

- Drittanbieter-Lösungen bieten erweiterte Funktionen, Compliance-Unterstützung und benutzerfreundliche Schnittstellen.

- Die Einrichtung von DataSunrise umfasst die Bereitstellung einer Instanz und die Konfiguration von Prüfregeln.

- Python ist ein leistungsstarkes Werkzeug zum Testen von Datenbankabfragen und zur Validierung von Prüfprozessen.

- Regelmäßige Überprüfungen, Automatisierung und die Einhaltung von Best Practices sind unerlässlich für eine effektive Prüfung.

DataSunrise bietet benutzerfreundliche und flexible Tools für die Datenbanksicherheit, einschließlich Prüfung, Maskierung und Datengenerierungsfunktionen. Unsere Lösungen sind so konzipiert, dass sie den komplexen Sicherheitsbedürfnissen moderner Unternehmen gerecht werden. Besuchen Sie unsere Website und probieren Sie unsere Online-Demo aus, um aus erster Hand zu erfahren, wie DataSunrise Ihre Datenbanksicherheit verbessern kann.