Daten-Audit in PostgreSQL

Einführung: Die wachsende Notwendigkeit eines effektiven Daten-Audits

Die Bedeutung von Daten-Audits kann nicht genug betont werden, insbesondere für Branchen, die strengen Sicherheitsstandards unterliegen, wie Finanzen, Gesundheitswesen und E-Commerce. Mit Richtlinien wie GDPR und HIPAA müssen Organisationen robuste Audit-Funktionen sicherstellen, um sensible Daten zu schützen und die Compliance aufrechtzuerhalten. Ohne ordnungsgemäße Audits riskieren Unternehmen hohe Geldstrafen und einen Reputationsverlust, insbesondere angesichts zunehmender Bedrohungen aus dem Internet. Um diesen Sicherheitsanforderungen gerecht zu werden und teure Verstöße zu vermeiden, sind umfassende Audit-Mechanismen unerlässlich.

Wussten Sie, dass laut einem Bericht von IBM die weltweiten Durchschnittskosten für eine Datenpanne im Jahr 2024 um 10% auf den höchsten Gesamtwert von 4,88 Millionen Dollar gestiegen sind? Diese ernüchternde Realität unterstreicht die Bedeutung robuster, umfassender Audit-Trails.

Datenbank-Audits sind ein Eckpfeiler für die Überwachung von Benutzeraktivitäten, das Erkennen verdächtiger Verhaltensweisen und die Einhaltung von Compliance-Vorgaben. PostgreSQL ist ein weithin vertrauenswürdiges Datenbanksystem, das für seine Zuverlässigkeit bekannt ist und wesentliche Audit-Funktionen bietet, die grundlegende Compliance-Anforderungen abdecken. In diesem Artikel zeigen wir Ihnen Schritt für Schritt, wie Sie ein grundlegendes Daten-Audit in PostgreSQL mit diesen eingebauten Funktionen konfigurieren können. Außerdem werden wir alternative Werkzeuge und Ansätze für weitergehende Anforderungen an das Daten-Audit in PostgreSQL erkunden.

Daten-Audit in PostgreSQL mit nativen Funktionen

PostgreSQL bietet mehrere eingebaute Optionen zum Auditieren von Datenbankaktivitäten. Diese Funktionen sind vielseitig, erfordern jedoch möglicherweise manuelle Konfigurationen für fortgeschrittene Anwendungsfälle. Im Folgenden skizzieren wir eine der einfachsten und am häufigsten verwendeten Methoden: das Protokollieren von SQL-Abfragen mit dem Parameter log_statement.

Verwendung der PostgreSQL-Protokollierung (log_statement)

Eine der einfachsten Methoden, Datenbankaktivitäten in PostgreSQL zu auditieren, besteht darin, das Protokollieren von Abfragen zu aktivieren. Mit dem Parameter log_statement können Sie die ausgeführten SQL-Abfragen auf der Datenbank erfassen, die dann in einer Protokolldatei zur Analyse gespeichert werden können.

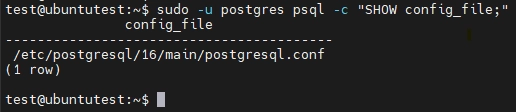

1. Finden Sie die PostgreSQL-Konfigurationsdatei

Um das Protokollieren von Abfragen zu aktivieren, müssen Sie die Konfigurationsdatei postgresql.conf ändern. Wenn Sie unsicher sind, wo sich diese Datei befindet, können Sie ihren Pfad mit folgendem Befehl herausfinden:

sudo -u postgres psql -c "SHOW config_file;"Dieser Befehl gibt den Speicherort der Konfigurationsdatei aus, z. B.:

/etc/postgresql/16/main/postgresql.conf

Stellen Sie sicher, dass Sie die erforderlichen Berechtigungen haben, um diese Datei zu bearbeiten. Wenn Sie einen nicht standardmäßigen Superuser-Account verwenden, ersetzen Sie "postgres" im Befehl durch Ihren Benutzernamen.

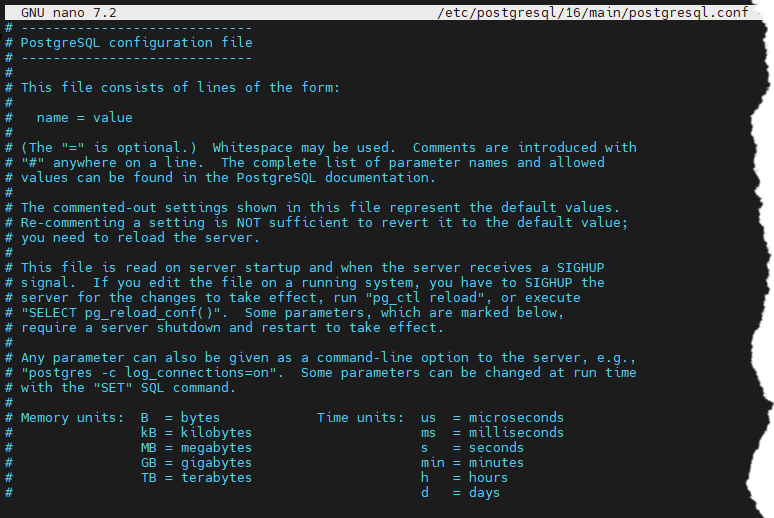

2. Konfigurieren Sie postgresql.conf

Sobald Sie die Datei postgresql.conf gefunden haben, öffnen Sie sie in einem Texteditor (z. B. nano oder vim) und fügen Sie die folgenden Zeilen hinzu oder ändern Sie diese, um das Auditieren zu ermöglichen:

# Protokollieren von SQL-Anweisungen aktivieren

log_statement = 'all' # Optionen: 'none', 'ddl', 'mod', 'all'

# Protokollieren der Dauer jeder abgeschlossenen Anweisung

log_duration = on

# Detaillierte Statistiken für SQL-Anweisungen protokollieren (Parsing, Planung, Ausführung)

log_statement_stats = on

# Protokollieren, wann eine neue Verbindung hergestellt wird

log_connections = on

# Protokollieren, wann eine Verbindung beendet wird

log_disconnections = on

# Abfragen protokollieren, die länger als 1000 ms dauern (bei Bedarf anpassen)

log_min_duration_statement = 1000

# Protokolldatei-Verzeichnis und -Benennung konfigurieren

log_directory = '/var/log/postgresql'

log_filename = 'postgresql-%Y-%m-%d_%H%M%S.log'

# Optional: Drehung der Protokolldateien bei Erreichen von 10MB

log_rotation_size = 10MB

Verständnis der PostgreSQL log_statement Optionen

Der Parameter log_statement steuert, welche Arten von SQL-Anweisungen protokolliert werden. Abhängig von Ihren Anforderungen können Sie eine der folgenden Optionen auswählen:

none: Es werden keine SQL-Anweisungen protokolliert. Dies ist die Standardeinstellung.ddl: Protokolliert Data Definition Language (DDL)-Anweisungen wieCREATE,ALTERundDROP. Nützlich zum Verfolgen von Schemaänderungen.mod: Protokolliert DDL-Anweisungen und Datenändernde (DML)-Anweisungen wieINSERT,UPDATEundDELETE. Ideal zum Überwachen von Datenänderungen, ohne jede Abfrage zu protokollieren.all: Protokolliert alle SQL-Anweisungen, einschließlichSELECT. Am besten für umfassende Audits, kann jedoch große Protokolldateien erzeugen.

3. PostgreSQL neu starten, um die Änderungen anzuwenden

Nach Änderungen an der Datei postgresql.conf starten Sie PostgreSQL neu, damit die neuen Einstellungen wirksam werden

# Für Linux-Systeme

sudo systemctl restart postgresql

# Für macOS mit Homebrew

brew services restart postgresql

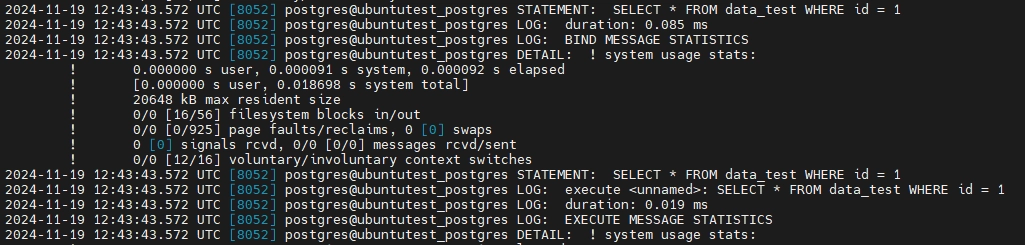

4. Überprüfen Sie die PostgreSQL-Protokolle

Nachdem die Änderungen angewendet wurden, können Sie einige SQL-Abfragen in Ihrer Datenbank ausführen und zum im log_directory (z. B. /var/log/postgresql) angegebenen Verzeichnis navigieren, um die in .log-Dateien aufgezeichneten Abfragen zu sehen.

Um die neuesten Protokolleinträge anzuzeigen, verwenden Sie den folgenden Befehl:

tail -f /var/log/postgresql/postgresql-*.logWenn Sie den Speicherort der Protokolldatei in den Einstellungen angepasst haben, ersetzen Sie den Standardpfad durch den von Ihnen konfigurierten Protokolldateipfad.

Dies wird Echtzeit-Protokolle der ausgeführten Abfragen anzeigen, zusammen mit deren Ausführungszeiten, Verbindungsereignissen und eventuellen Fehlern. Beispielsweise wird im untenstehenden Screenshot die Abfrage SELECT * FROM data_test WHERE id = 1 erfolgreich protokolliert, wobei die Anweisung selbst, die Dauer der Ausführung und weitere zusätzliche Informationen angezeigt werden.

Über die Grundlagen hinaus: Fortgeschrittenes Daten-Audit in PostgreSQL

Während PostgreSQL grundlegende Audit-Funktionen durch seine nativen Protokollierungsfunktionen bietet, sind diese Fähigkeiten oft begrenzt, was erweiterte Filter, Sitzungsverfolgung und objektbezogene Überwachung angeht. Das Handling großer Datenmengen oder zusätzlicher Parameter kann ebenfalls zu Leistungseinbußen führen. Um anspruchsvolleren Audit-Anforderungen gerecht zu werden, können Benutzer auf benutzerdefinierte Lösungen wie Audit-Tabellen und Trigger oder Erweiterungen wie pgAudit zurückgreifen. Diese Ansätze hängen jedoch immer noch von PostgreSQLs Protokollierungsrahmen ab, was bei wachsenden Datenbanken schwierig zu skalieren und zu verwalten sein kann.

DataSunrise für PostgreSQL-Audits: Eine umfassende Lösung

Für Unternehmen, die robustere und skalierbarere Lösungen benötigen, schließen Drittanbieter-Tools wie DataSunrise diese Lücken problemlos. Diese Lösungen verbessern nicht nur die Audit-Funktionalität, sondern bieten auch erweiterte Funktionen wie Echtzeitwarnungen, Datenmaskierung und Compliance-Berichterstattung und liefern eine umfassende und effiziente Alternative, die auf moderne Anforderungen an die Datensicherheit zugeschnitten ist.

Hier ist ein kurzer Überblick darüber, wie Sie ein ähnliches Setup wie ‘log_statement = all’ mit DataSunrise erreichen können:

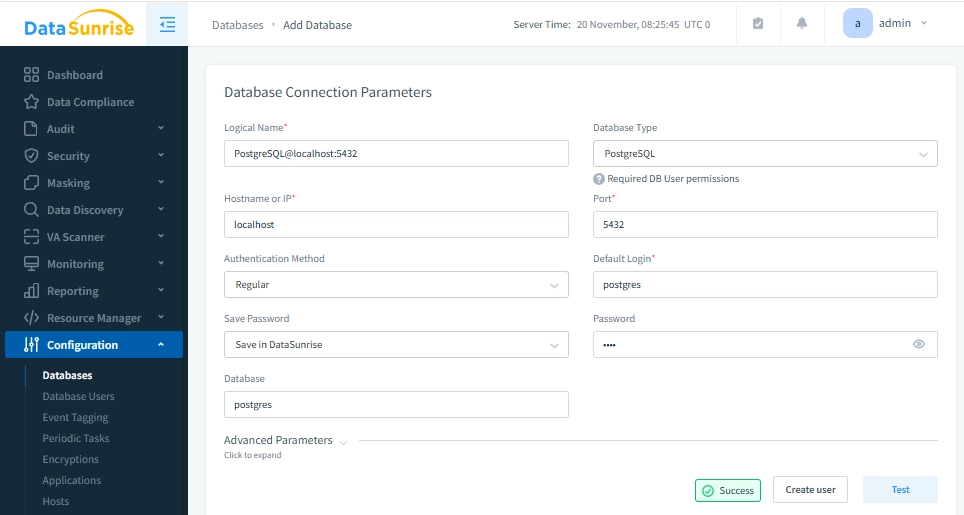

1. Verbindung einer Datenbankinstanz mit DataSunrise

Richten Sie eine PostgreSQL-Instanz in DataSunrise ein, indem Sie Verbindungsdetails (Host, Port, Benutzername, Passwort, Datenbank) angeben. Dies ermöglicht die Überwachung und das Auditieren aller Datenbank-Interaktionen.

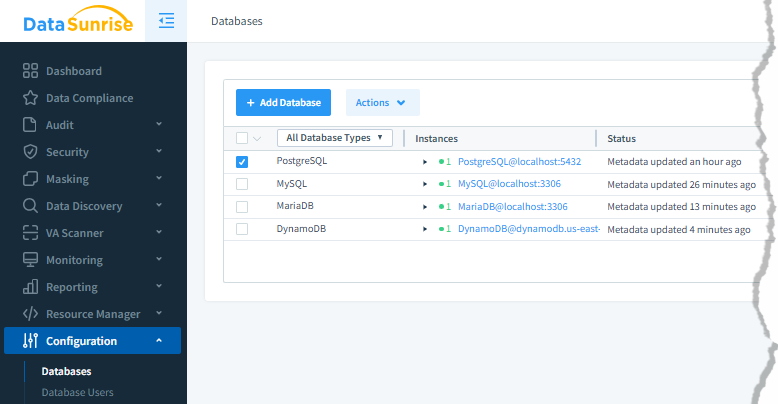

Sobald die Verbindung hergestellt ist, erscheint Ihre neu hinzugefügte Datenbankinstanz in der Liste. Sie können mehrere PostgreSQL-Datenbanken oder sogar verschiedene Arten von Datenbanken verbinden, da DataSunrise eine breite Palette von Datenbankplattformen unterstützt.

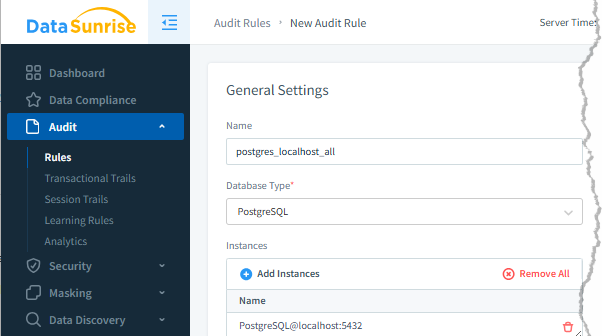

2. Einrichten einer Auditregel

In DataSunrise können Sie ähnliche der log_statement = all Konfiguration in der vorherigen Sektion eine Regel konfigurieren, um alle Abfragen zu protokollieren, oder mehrere Filter einrichten, um verschiedene Aktionen zu verfolgen.

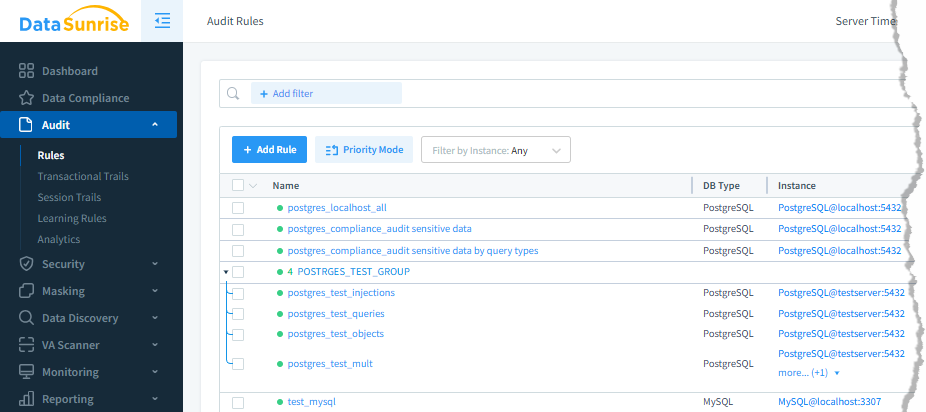

Sie können mehrere Regeln mit verschiedenen Filtern erstellen und verwalten, sie nach Bedarf aktivieren oder deaktivieren – alles über eine einfache und komfortable Benutzeroberfläche.

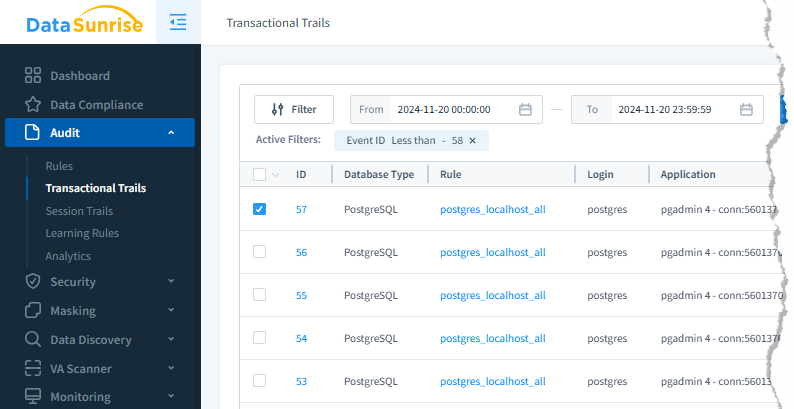

3. Überprüfen der Audit-Trails

Sobald die Regeln aktiv sind, können Sie auf die Audit-Logs zugreifen, um detaillierte Aktivitätsberichte zu überprüfen, einschließlich des Nutzers, der die Aktion durchgeführt hat, und eventueller Änderungen. Filter erleichtern das Suchen und Überwachen spezifischer Ereignisse.

Hauptvorteile der Implementierung umfassender Unternehmenslösungen

Umfassende Audit-Optionen: Definieren Sie genaue Regeln zur Überwachung bestimmter Datenbankaktionen (z. B. SELECT, DDL), die weit mehr Flexibilität bieten als PostgreSQLs native Protokollierung.

Regulatorische Compliance: Generieren Sie automatisierte Berichte, um Standards wie GDPR, HIPAA und PCI DSS zu erfüllen und die Einhaltung sicherzustellen.

Benutzerfreundliche Oberfläche: Vereinfacht das Auditieren mit einem intuitiven Dashboard, das die Einrichtung, Konfiguration und Protokollverwaltung erleichtert.

Verbesserte Datensicherheit: Schützen Sie sensible Informationen mit erweiterten Funktionen wie Datenmaskierung und Verschlüsselung.

Echtzeit-Warnungen: Erhalten Sie sofortige Benachrichtigungen bei verdächtigen Aktivitäten, die schnelle Reaktionen auf potenzielle Bedrohungen ermöglichen.

Detaillierte Berichte: Greifen Sie auf maßgeschneiderte, tiefgehende Berichte zu, um bessere Einblicke in die Datenbankaktivitäten und Sicherheit zu erhalten.

Skalierbarkeit: Passen Sie sich leicht wachsenden Geschäftsanforderungen mit unternehmenstauglichen Audit-Funktionen an.

Schlussfolgerung

Das Daten-Audit in PostgreSQL ist entscheidend, um Daten zu schützen und die Einhaltung von Vorschriften sicherzustellen. Während PostgreSQL native Audit-Funktionen bietet, bieten umfassendere Lösungen wie DataSunrise erweiterte Funktionen in einer flexiblen, funktionsreichen Umgebung für umfassendes Datenbank-Aktivitäts-Monitoring.

Effektives Daten-Audit ist ein kontinuierlicher Prozess und kein einmaliger Aufwand. Kontinuierliche Überwachung, regelmäßige Aktualisierung der Strategien und die Nutzung der richtigen Werkzeuge sind entscheidend, um eine sichere und konforme Datenbankumgebung aufrechtzuerhalten.

DataSunrise bietet benutzerfreundliche und vielseitige Werkzeuge für das Daten-Audit in PostgreSQL sowie für die Datenbanksicherheit, Datenmaskierung, Datenerkennung und viele andere. Entdecken Sie unsere Lösungen mit einer Online-Demo, um zu sehen, wie sie Ihre Audit-Fähigkeiten verbessern können.