Datenbankprüfung für IBM DB2

Die Sicherheit von Datenbanken ist wichtiger denn je geworden. Organisationen erleben durchschnittlich 28 Datenpannen pro Jahr, die Millionen an Schäden und Reputationsverlust kosten. Dies macht eine ordnungsgemäße Datenbankprüfung unverzichtbar, insbesondere für robuste Systeme wie IBM DB2.

Verständnis der Datenschutzrisiken bei IBM DB2-Verbindungen

Wenn Benutzer eine Verbindung zu IBM DB2 herstellen, sind sie verschiedenen Datenschutzrisiken ausgesetzt. Unbefugte Zugriffsversuche können sensible Daten gefährden. SQL-Injection-Angriffe können Schwachstellen in Datenbankabfragen ausnutzen. Zudem könnten böswillige Insider ihre Privilegien missbrauchen, um auf eingeschränkte Informationen zuzugreifen oder diese zu ändern.

Native Prüftools in IBM DB2

Die nativen Prüffunktionen von DB2 bieten eine Grundlage für die Sicherheitsüberwachung. Die db2audit-Funktion verfolgt verschiedene Aktivitäten:

- Authentifizierungsereignisse erfassen alle Anmeldeversuche und Nutzerdetails

- Zugriff auf Datenbankobjekte protokolliert, wer wann auf welche Daten zugegriffen hat

- Anweisungsereignisse protokollieren SQL-Abfragen und Datenbankänderungen

- Kontextänderungen verfolgen Privilegieneskalationen und Rollenwechsel

Um db2audit zu aktivieren, nutzen Datenbankadministratoren einfache Befehle. Die Protokolldaten werden im Binärformat gespeichert, um eine bessere Leistung und Sicherheit zu gewährleisten. Regelmäßige Wartung stellt sicher, dass die Protokolldateien keinen übermäßigen Speicherplatz verbrauchen.

Erweiterte Prüfungen mit IBM DB2-Erweiterungen

Über die grundlegenden Prüfungen hinaus bietet DB2 erweiterte Funktionen. Das System führt kumulative Statistiken zu Datenbankoperationen. Diese Statistiken helfen dabei, ungewöhnliche Muster oder potenzielle Sicherheitsbedrohungen zu identifizieren.

Sitzungsaudits durch Anwendungen bieten eine weitere Kontrolle. Anwendungen können benutzerdefinierte Prüfpfade mithilfe der integrierten Funktionen von DB2 implementieren. Dieser Ansatz ermöglicht eine detaillierte Verfolgung geschäftsspezifischer Operationen.

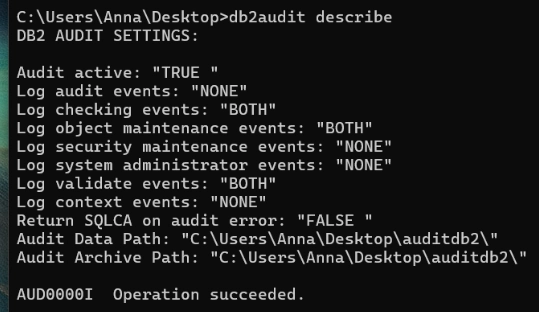

db2audit start Db2describe

Das Ergebnis sieht wie folgt aus:

Sie können die Konfiguration mit dem ‘config’-Befehl ändern:

db2audit config

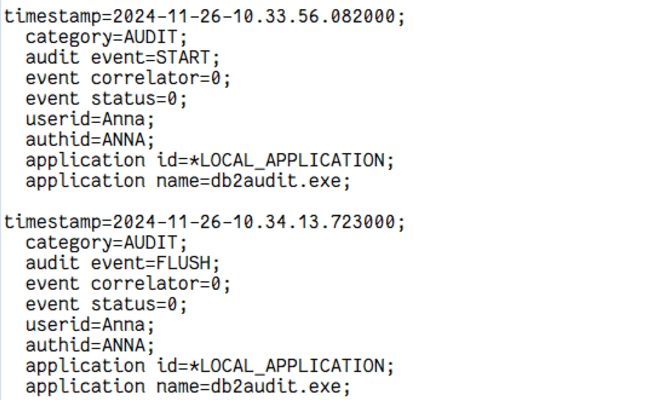

Um Protokolldateien aus dem Binärformat zu extrahieren, verwenden Sie einen Befehl wie diesen:

db2audit extract file audit.out from files db2audit.instance.log.0.20241126102141

Compliance-Anforderungen und Drittanbieter-Lösungen

Die Einhaltung gesetzlicher Vorschriften wie HIPAA oder GDPR erfordert umfassende Prüfungen. Native Tools allein bieten möglicherweise nicht genügend Abdeckung. Hier sind spezialisierte Drittanbieter-Lösungen wertvoll.

Drittanbieter-Audit-Tools bieten:

- Echtzeit-Überwachung von Datenbankaktivitäten

- Automatisierte Compliance-Berichterstattung

- Erweiterte Bedrohungserkennung

- Zentrale Auditverwaltung über mehrere Datenbanken hinweg

Umsetzung effektiver Datenbank-Prüfstrategien

Eine erfolgreiche Implementierung eines Prüfverfahrens erfordert sorgfältige Planung. Organisationen sollten:

- Klare Ziele der Audits basierend auf Compliance-Anforderungen festlegen. Identifizieren Sie spezifische Vorschriften wie GDPR, HIPAA oder SOX. Berücksichtigen Sie auch interne Sicherheitsrichtlinien und wichtige Unternehmensdaten, die überwacht werden müssen. Diese Aufgabe umfasst die Kartierung der Datenbankobjekte, Benutzeraktionen und Systemereignisse, die überwacht werden müssen, um diese Anforderungen zu erfüllen.

- Angemessene Prüfeinstellungen konfigurieren, indem sie granulare Kontrollen für die Datenerfassung festlegen, einschließlich Benutzerzugriffsmuster, privilegierte Operationen, Schemaänderungen und Datenänderungen. Dies bedeutet, das richtige Gleichgewicht zwischen enger Überwachung und kontinuierlichem Systembetrieb zu finden. Es ist wichtig, alle kritischen Ereignisse zu erfassen.

- Verfahren zur Überprüfung der Prüfprotokolle einrichten, einschließlich regelmäßiger Protokollanalysepläne, Verantwortlichkeiten des Personals und standardisierter Prüfprotokolle. Organisationen sollten klare Arbeitsabläufe für die Untersuchung verdächtiger Ereignisse und die Dokumentation von Ergebnissen entwickeln, zusammen mit Richtlinien zur Speicherung von Prüfaufzeichnungen.

- Automatisierte Benachrichtigungen für verdächtige Aktivitäten implementieren mithilfe intelligenter Überwachungssysteme, die Sicherheitsbedrohungen in Echtzeit erkennen und relevanten Personen mitteilen können. Dies umfasst die Einrichtung von Schwellenwert-basierenden Benachrichtigungen, Verhaltensanalyseregeln und Notfallreaktionsverfahren für verschiedene Arten von Sicherheitsereignissen.

- Die Integrität des Prüfpfads aufrechterhalten durch Implementierung von Kontrollen zur Verhinderung von Manipulationen an Prüfprotokollen, Sicherstellung ordnungsgemäßer Sicherungsverfahren und Etablierung von Nachweisketten. Dies umfasst die Verwendung sicherer Speicherlösungen, Implementierung von Zugriffskontrollen für Protokolldaten und regelmäßige Überprüfung der Vollständigkeit und Genauigkeit der Prüfaufzeichnungen.

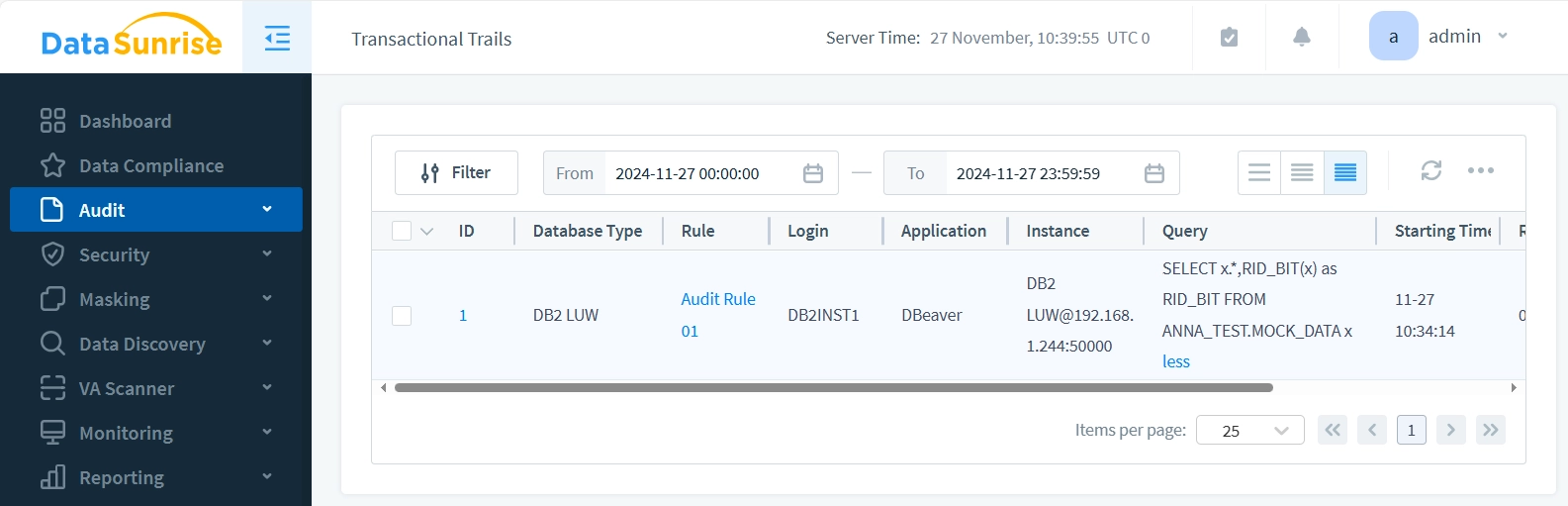

Erhöhte Sicherheit mit DataSunrise

DataSunrise bietet leistungsstarke IBM DB2-Prüffunktionen durch innovative Proxy-Technologie. Die Lösung überwacht Datenbanksitzungen umfassend durch spezialisierte Komponenten.

Hauptmerkmale von DataSunrise umfassen:

- Echtzeit-Aktivitätsüberwachung, die sofortige Sichtbarkeit von Datenbankvorgängen, Benutzeraktionen und Systemereignissen bietet. Dies ermöglicht Administratoren die Verfolgung und Reaktion auf potenzielle Sicherheitsvorfälle in Echtzeit.

- Detaillierte Sitzungs- und Transaktionsverfolgung, die umfassende Informationen über Datenbankabfragen, Benutzersitzungen und Datenänderungen erfasst. Dies umfasst Zeitstempel, Benutzer-IDs, Abfragetypen und betroffene Datenobjekte für vollständige Prüfpfade.

- Automatisierte Compliance-Berichterstattung, um Organisationen bei der Einhaltung von Vorschriften wie GDPR, HIPAA und SOX zu unterstützen. Das System erstellt automatisch formatierte Berichte auf Basis vordefinierter Vorlagen und kann regelmäßige Compliance-Bewertungen planen.

- Erweiterte Bedrohungserkennung, die maschinelles Lernen und Verhaltensanalysen verwendet, um verdächtige Muster, unbefugte Zugriffsversuche und potenzielle Datenlecks zu identifizieren. Das System kann Anomalien im Benutzerverhalten und Datenbankzugriffsmuster erkennen, um Sicherheitsvorfälle zu verhindern.

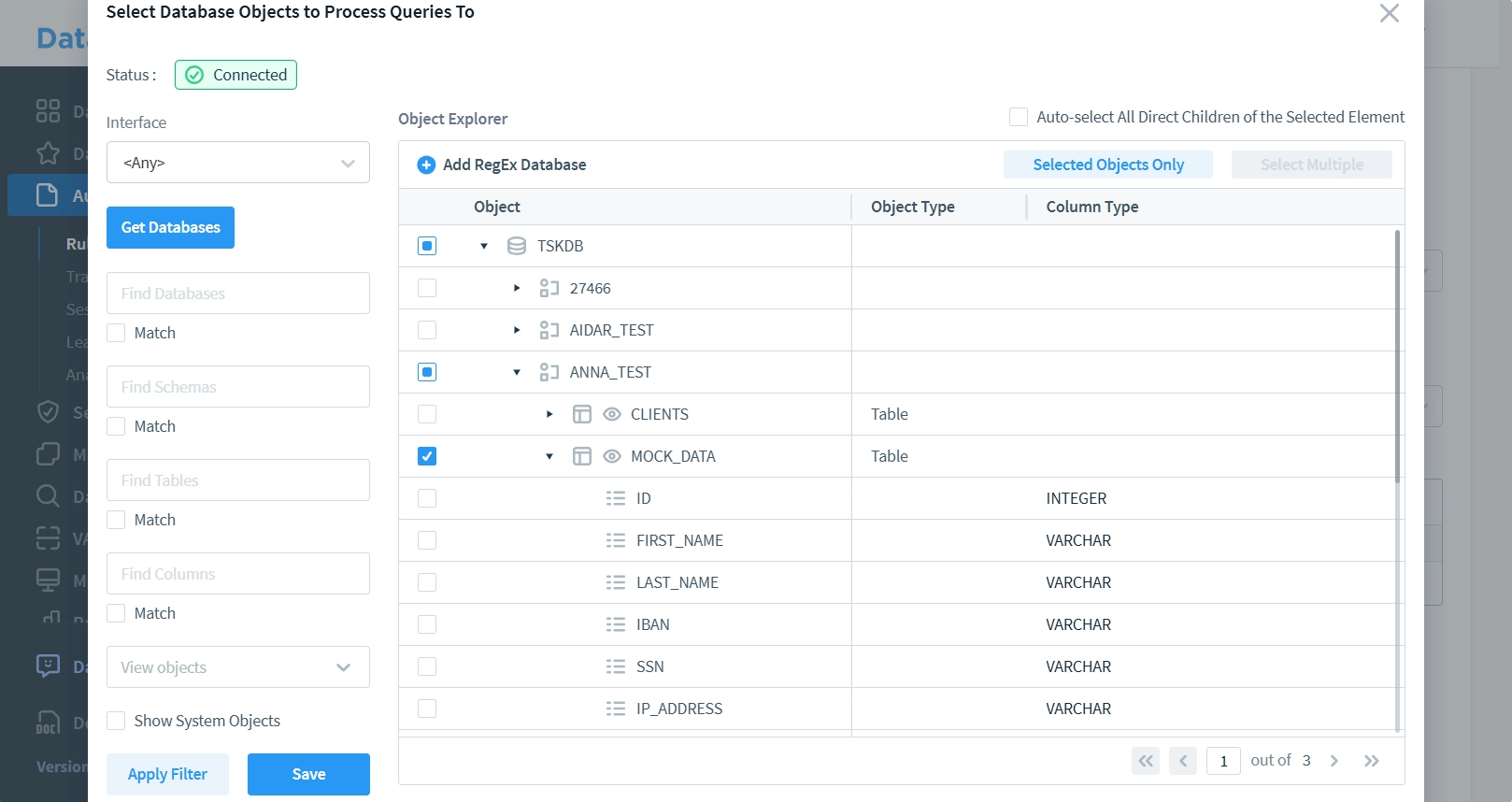

- Erstellung benutzerdefinierter Audit-Regeln, die es Organisationen ermöglichen, spezifische Überwachungskriterien basierend auf ihren individuellen Sicherheitsanforderungen zu definieren. Administratoren können spezifische Regeln zur Verfolgung bestimmter Datenbankobjekte, Benutzeraktionen oder Datenzugriffsmuster festlegen. Sie können flexible Bedingungen und Benachrichtigungsauslöser verwenden.

Zusammenfassung und Empfehlungen

Datenbankprüfungen bleiben entscheidend für den Schutz sensibler Informationen. IBM DB2 bietet robuste native Tools, aber deren Kombination mit spezialisierten Lösungen gewährleistet eine umfassende Sicherheitsabdeckung.

Organisationen sollten sowohl native als auch Drittanbieter-Prüflösungen implementieren. Dieser Ansatz bietet den stärksten Schutz vor neuen Bedrohungen und hilft gleichzeitig, die Einhaltung gesetzlicher Vorschriften zu gewährleisten.

DataSunrise führt die Branche in Datenbanksicherheit an. Unsere hochmodernen Tools umfassen fortschrittliche Aktivitätsüberwachung, Schwachstellenbewertung sowie statische und dynamische Datenmaskierung. Erleben Sie die Leistungsfähigkeit eines umfassenden Schutzes Ihrer Datenbanken – besuchen Sie noch heute unsere Website für eine Online-Demo.