Umfassendes Datenbank-Audit im Percona Server für verbesserte Sicherheit und Compliance

Einführung

In diesem Artikel werden wir das Datenbank-Audit für Percona Server (MySQL) untersuchen, wobei der Schwerpunkt auf Daten- und Abfrage-Audits liegt und wie Tools wie DataSunrise Ihre allgemeine Datenbanksicherheitsstrategie verbessern können.

Wussten Sie, dass aktuelle Berichte zur Cybersicherheit zeigen, dass Bedrohungsakteure effektive Datendiebstahlmethoden wie Business Email Compromise (BEC) bevorzugen? Dieser Trend hebt schlecht verwaltete Daten als Hauptziel hervor. Solche alarmierenden Erkenntnisse unterstreichen die kritische Bedeutung eines robusten Datenbank-Audits.

Percona MySQL Audit-Funktionen

Natives Audit-Plugin

Percona Server für MySQL wird mit einem integrierten Audit-Plugin geliefert, das grundlegende Audit-Funktionen bietet. Dieses Plugin ermöglicht es Ihnen, verschiedene Datenbankereignisse und Benutzeraktivitäten zu verfolgen.

Um das Audit-Plugin zu aktivieren, können Sie folgenden Befehl verwenden:

INSTALL PLUGIN audit_log SONAME 'audit_log.so'; Check if the plugin is active: SELECT * FROM information_schema.PLUGINS WHERE PLUGIN_NAME LIKE '%audit%';

Sobald es aktiviert ist, können Sie das Plugin mit Systemvariablen konfigurieren, zum Beispiel:

SET GLOBAL audit_log_file = '/var/log/mysql/audit.log'; SET GLOBAL audit_log_policy = 'ALL';

Die erste (audit_log_file) ist nur lesbar, wenn Sie Percona Server mit Docker-Image einrichten. Diese Einstellungen definieren den Speicherort der Protokolldatei und die Audit-Richtlinie.

Sie können sie wie folgt anzeigen:

SHOW GLOBAL VARIABLES LIKE 'audit_log_file'; SHOW GLOBAL VARIABLES LIKE 'audit_log_policy'; SHOW GLOBAL VARIABLES LIKE 'general_log'; SHOW GLOBAL VARIABLES LIKE 'general_log_file';

Abfrageprotokollierung

Percona Server unterstützt auch die Abfrageprotokollierung, die nützlich sein kann, um die Leistung der Datenbank zu überwachen und Probleme zu beheben.

Um die Abfrageprotokollierung zu aktivieren:

SET GLOBAL general_log = 'ON';

Dies protokolliert alle ausgeführten Abfragen in die angegebene Datei.

Natives Daten-Audit im Percona Server

Die Audit-Funktionen von Percona Server sind nicht so fortschrittlich wie andere Tools. Sie bieten jedoch dennoch wertvolle Informationen über Benutzeraktionen und Überwachung der Datenbankaktivitäten.

Verfolgen von Benutzeranmeldungen

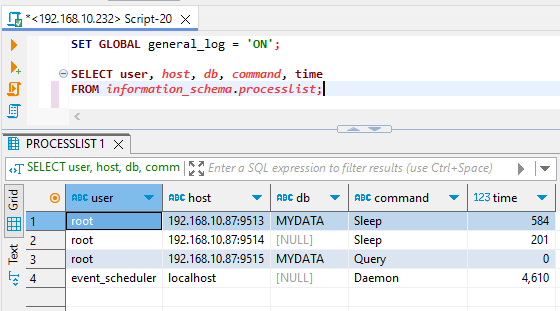

Um Benutzeranmeldungen zu verfolgen, können Sie die folgende SQL-Abfrage verwenden:

SELECT user, host, db, command, time FROM information_schema.processlist WHERE command = 'Connect';

Diese Abfrage zeigt aktive Verbindungen zur Datenbank an. Der ‘Connect’-Zustand ist sehr kurzlebig und erscheint nur kurzzeitig, wenn eine Verbindung hergestellt wird. Versuchen Sie diesen Befehl, um alle Zustände anzuzeigen:

SELECT user, host, db, command, time

FROM information_schema.processlist;

Die meisten aktiven Verbindungen befinden sich in anderen Zuständen wie ‘Sleep’, ‘Query’ oder ‘Idle’.

Überwachung des Tabellenzugriffs

Um den Zugriff auf Tabellen zu überwachen, können Sie Trigger verwenden:

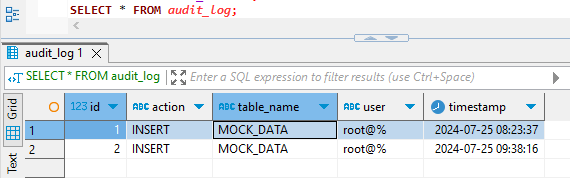

CREATE TABLE audit_log ( id INT AUTO_INCREMENT PRIMARY KEY, action VARCHAR(50) NOT NULL, table_name VARCHAR(50) NOT NULL, user VARCHAR(100) NOT NULL, timestamp TIMESTAMP DEFAULT CURRENT_TIMESTAMP );

CREATE TRIGGER audit_MOCK_DATA AFTER INSERT ON MOCK_DATA

FOR EACH ROW

INSERT INTO audit_log (action, table_name, user)

VALUES ('INSERT', 'MOCK_DATA', CURRENT_USER());

INSERT INTO MOCK_DATA (id, first_name, last_name, email) VALUES

(21, 'L1', 'R1', 'lrtthr@umich.edu');

SELECT * from MOCK_DATA md;

SELECT * FROM audit_log;Dieser Code erstellt eine Tabelle, die vom Trigger verwendet wird. Ein Trigger namens ‘audit_MOCK_DATA’ wird erstellt, der Daten in die audit_log-Tabelle einfügt. Dieser Trigger protokolliert INSERT-Operationen auf der angegebenen Tabelle.

Erweiterung der Audit-Fähigkeiten mit DataSunrise

Während native Tools grundlegende Audit-Funktionen bieten, benötigen viele Organisationen umfassendere Lösungen. Hier kommen spezialisierte Tools wie DataSunrise ins Spiel.

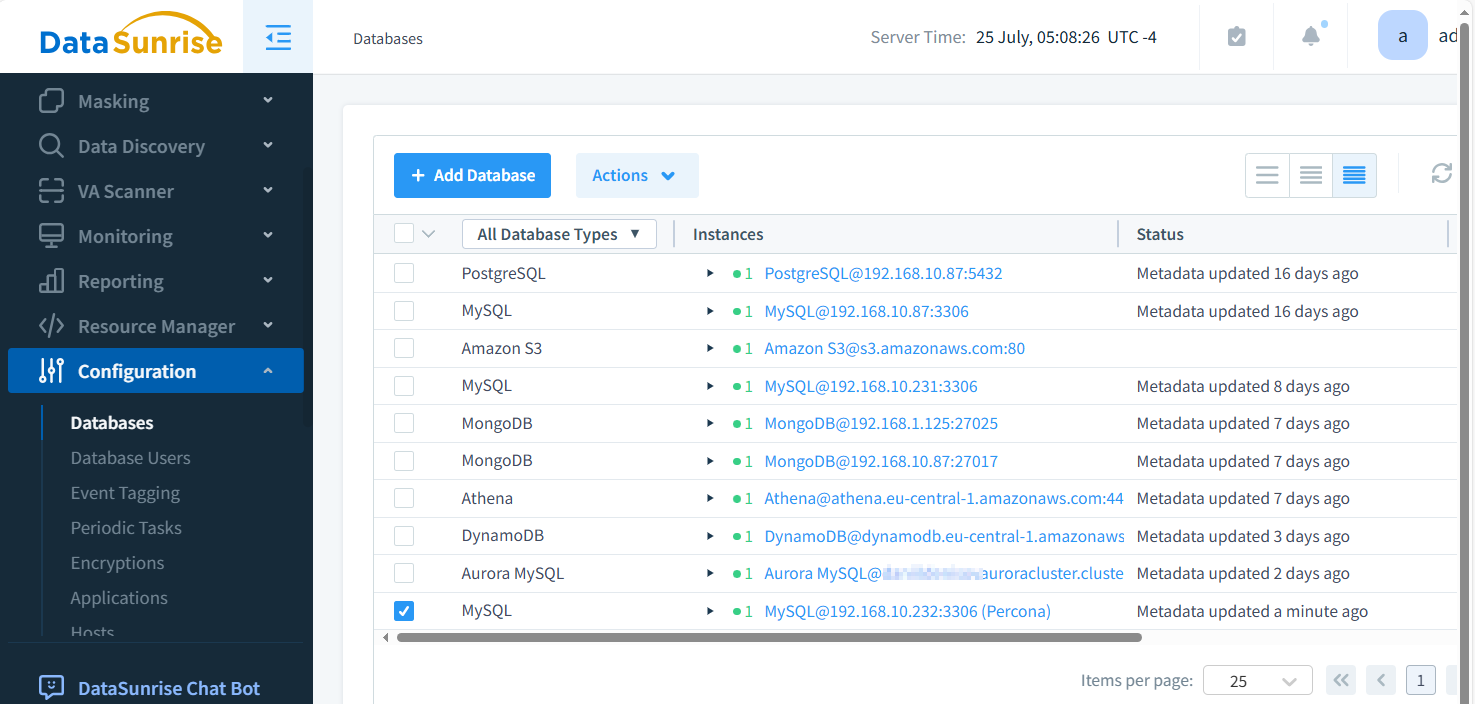

Erstellung einer DataSunrise-Instanz

Um DataSunrise für das Percona MySQL-Auditing einzurichten:

- Laden Sie DataSunrise herunter und installieren Sie es auf Ihrem Server.

- Starten Sie die DataSunrise-Konsole und navigieren Sie zum Abschnitt “Instanzen”.

- Klicken Sie auf “Neue Instanz hinzufügen” und wählen Sie “Percona MySQL” als Datenbanktyp aus.

- Geben Sie Ihre Verbindungsdetails zum Percona Server ein und speichern Sie die Konfiguration.

In der folgenden Abbildung finden Sie die Percona MySQL-Instanz am unteren Ende der Liste.

Detaillierte Ereignisbeschreibungen für das Daten-Audit

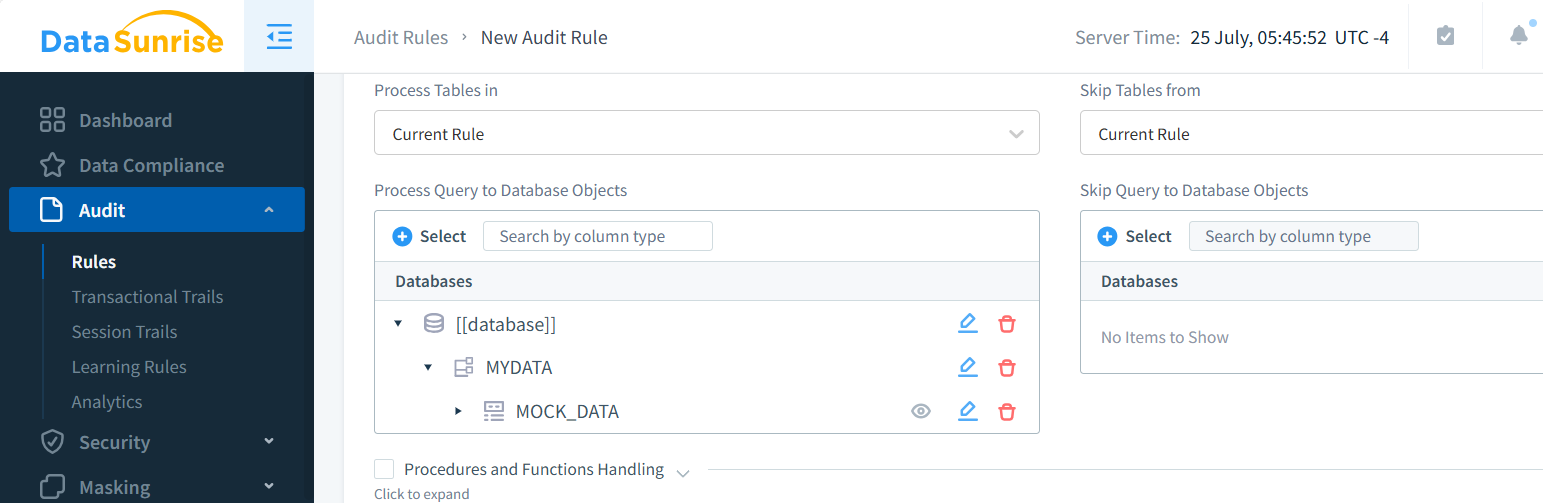

DataSunrise bietet granulare Kontrolle über Audit-Ereignisse. Um detaillierte Ereignisbeschreibungen aufzurufen:

- Gehen Sie in der DataSunrise-Konsole zum Abschnitt “Audit”.

- Erstellen Sie eine neue Audit-Regel, indem Sie auf “+ Regel hinzufügen” klicken.

- Wählen Sie Ihre Percona MySQL-Instanz aus.

- Wählen Sie die zu überwachenden Ereignisse und Datenbankobjekte aus und konfigurieren Sie weitere Parameter. Speichern Sie die Regel.

Die Regelkonfiguration ist wirklich einfach und unkompliziert.

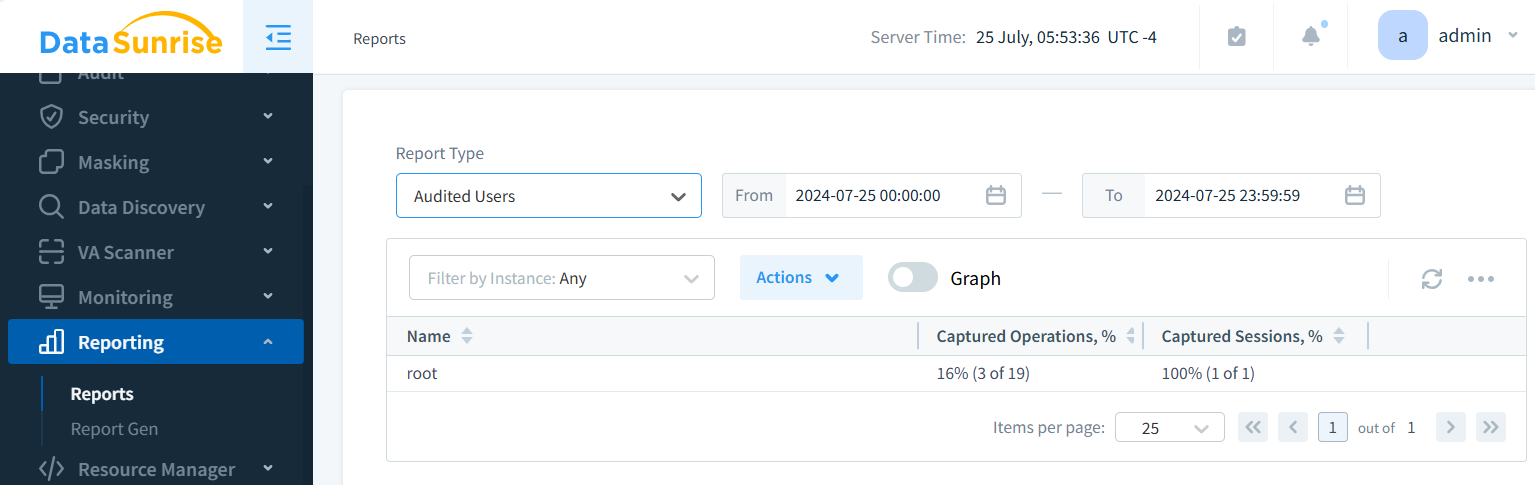

DataSunrise ermöglicht Ihnen die Verfolgung einer Vielzahl von Ereignissen, darunter:

- SELECT-, INSERT-, UPDATE- und DELETE-Operationen

- Ausführungen von gespeicherten Prozeduren

- Benutzerauthentifizierungsversuche

- Schemaänderungen

- Rechteänderungen

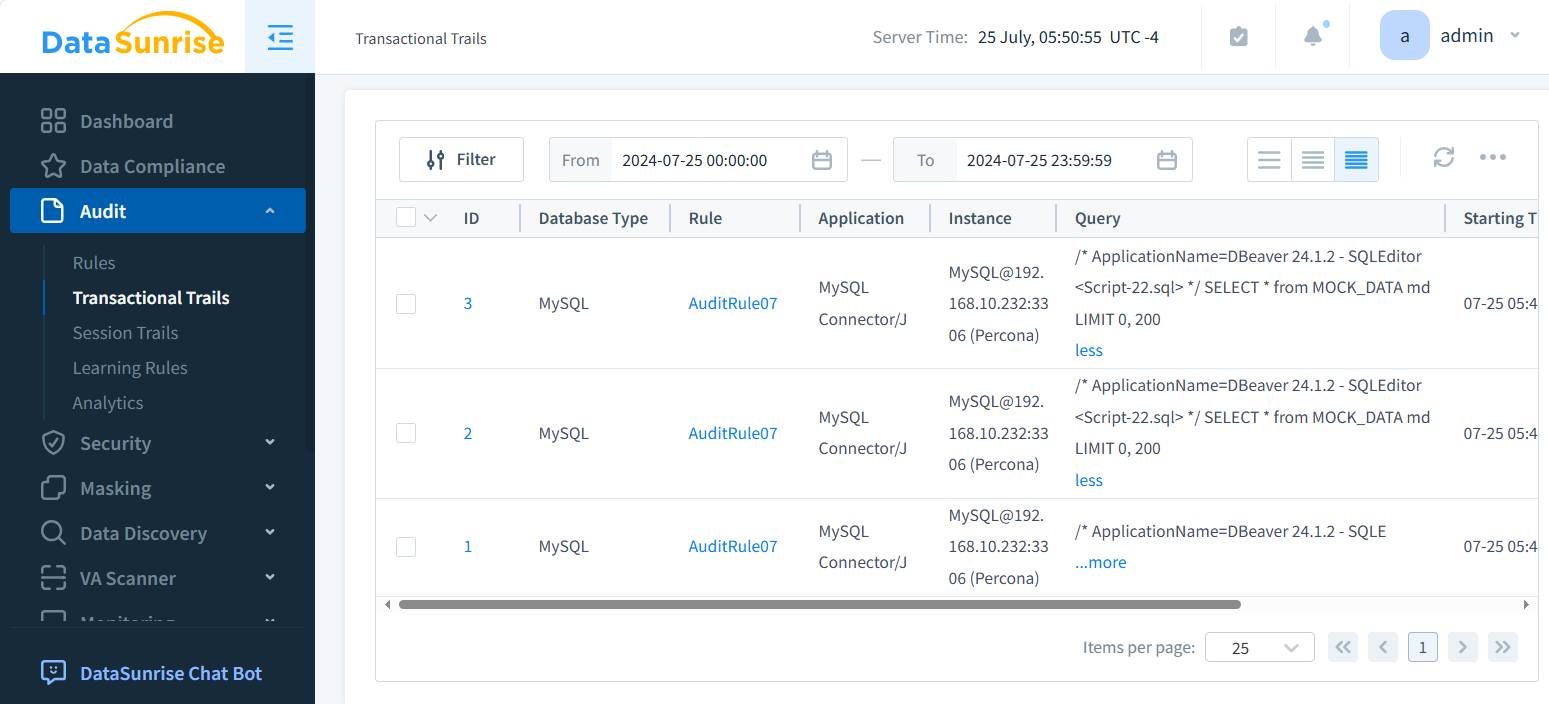

Die Abbildung unten zeigt Transaktionale Trails. Jedes Ereignis ist interaktiv und bietet wertvolle Einblicke in Regeln und Datenbanken in Ihren Datenbeständen. Klicken Sie auf einen Trail, um detaillierte Informationen über Ihr gesamtes Datenökosystem zu erkunden.

Vorteile eines erweiterten Datenbank-Audits

Die Implementierung einer robusten Datenbank-Audit-Lösung bietet zahlreiche Vorteile:

- Verbesserte Sicherheit: Durch die Überwachung des Benutzerverhaltens und der Datenbankaktivitäten können Sie potenzielle Sicherheitsbedrohungen schnell erkennen und darauf reagieren.

- Compliance: Viele Branchen erfordern detaillierte Audit-Trails. Erweitertes Auditing hilft, regulatorische Anforderungen wie GDPR, HIPAA und PCI DSS zu erfüllen.

- Leistungsoptimierung: Die Analyse von Abfragemustern kann helfen, Engpässe zu identifizieren und die Datenbankleistung zu optimieren.

- Forensische Analyse: Im Falle eines Sicherheitsvorfalls liefern detaillierte Audit-Protokolle wertvolle Informationen zur Untersuchung und Wiederherstellung.

Best Practices für das Datenbank-Audit

Um die Effektivität Ihrer Datenbank-Audit-Strategie zu maximieren:

- Definieren Sie klare Audit-Richtlinien, die auf die Sicherheitsziele Ihrer Organisation abgestimmt sind.

- Überprüfen und analysieren Sie regelmäßig Audit-Protokolle auf verdächtige Aktivitäten.

- Implementieren Sie Echtzeitbenachrichtigungen für kritische Ereignisse.

- Stellen Sie sicher, dass ordnungsgemäße Zugriffskontrollen für die Audit-Protokolle selbst implementiert sind.

- Testen Sie regelmäßig Ihre Audit-Mechanismen, um sicherzustellen, dass alle relevanten Daten erfasst werden.

Fazit

Datenbank-Auditing ist ein wesentlicher Bestandteil einer umfassenden Sicherheitsstrategie für Percona Server Umgebungen. Während native Tools grundlegende Funktionen bieten, bieten spezialisierte Lösungen wie DataSunrise robustere und flexiblere Auditing-Optionen.

Durch die Implementierung eines gründlichen Datenbank-Audits können Sie die Sicherheit verbessern, die Compliance sicherstellen und wertvolle Einblicke in Ihre Datenbankoperationen gewinnen. Denken Sie daran, dass effektives Auditing nicht nur darin besteht, Daten zu sammeln – es geht darum, diese Daten zu nutzen, um fundierte Entscheidungen zu treffen und Ihre wertvollen Informationsressourcen zu schützen.

DataSunrise bietet benutzerfreundliche und flexible Tools zur Datenbanksicherheit, einschließlich umfassender Audit-Funktionen, Datenmaskierung und Datenentdeckung. Um zu erfahren, wie DataSunrise die Sicherheit Ihres Percona Servers verbessern kann, besuchen Sie unsere Website für eine Online-Demo und entdecken Sie die Leistungsfähigkeit des erweiterten Datenschutzes.

Nächste