Datenbanküberprüfung für ScyllaDB

Einführung

In einer datengetriebenen Welt kämpfen Organisationen heute mit Petabytes an Daten. Folglich war die Notwendigkeit, diese Daten effizient zu speichern und zu verwalten, noch nie so groß. Führende IT-Unternehmen konkurrieren ständig darum, die nahtlosesten und skalierbarsten Lösungen zur Verwaltung großer Mengen unstrukturierter Daten, wie Nachrichten, Protokolle oder Sensordaten, zu entwickeln. Eine der beliebtesten Optionen für verteilte Datenspeicherung ist Apache Cassandra, eine NoSQL-Datenbank, die für ihre Skalierbarkeit und Fehlertoleranz bekannt ist.

Jedoch ist ein neuer Konkurrent aufgetaucht: ScyllaDB. ScyllaDB, das verspricht, Cassandra sowohl in Bezug auf Geschwindigkeit als auch Skalierbarkeit zu übertreffen, gewinnt aufgrund seiner leistungsstarken Fähigkeiten und Enterprise-Funktionen, einschließlich nativer Datenbanküberprüfung, an Aufmerksamkeit. In diesem Artikel werden wir die nativen Überprüfungsmöglichkeiten von ScyllaDB untersuchen und wie sie genutzt werden können, um Sicherheit, Compliance und operative Transparenz zu verbessern.

Was ist Datenbanküberprüfung?

Datenbanküberprüfung bezieht sich auf den Prozess der Nachverfolgung und Aufzeichnung verschiedener Datenbankaktivitäten, wie Anmeldevorgänge, ausgeführte Abfragen und Datenänderungen. Diese Überprüfung dient mehreren Zwecken, einschließlich:

- Regulatorische Compliance: Sicherstellung, dass die Datenbankoperationen Industriestandards und gesetzlichen Anforderungen entsprechen.

- Sicherheitsüberwachung: Erkennung und Verhinderung unbefugten Zugriffs oder verdächtiger Aktivitäten.

- Datenintegrität: Aufrechterhaltung der Konsistenz und Genauigkeit der Daten durch umfassende Nachverfolgung.

- Schutz sensibler Daten: Maskieren oder Protokollieren des Zugriffs auf sensible Informationen, um Lecks zu verhindern.

Während Datenbanküberprüfung eine gängige Praxis in relationalen Datenbankverwaltungssystemen (RDBMS) ist, ist sie in NoSQL-Systemen wie ScyllaDB weniger verbreitet. ScyllaDB bietet jedoch in seiner Enterprise Edition native Überprüfungsfunktionen, die auf die Bedürfnisse sicherheitsbewusster Unternehmen zugeschnitten sind.

Native Datenbanküberprüfung in ScyllaDB

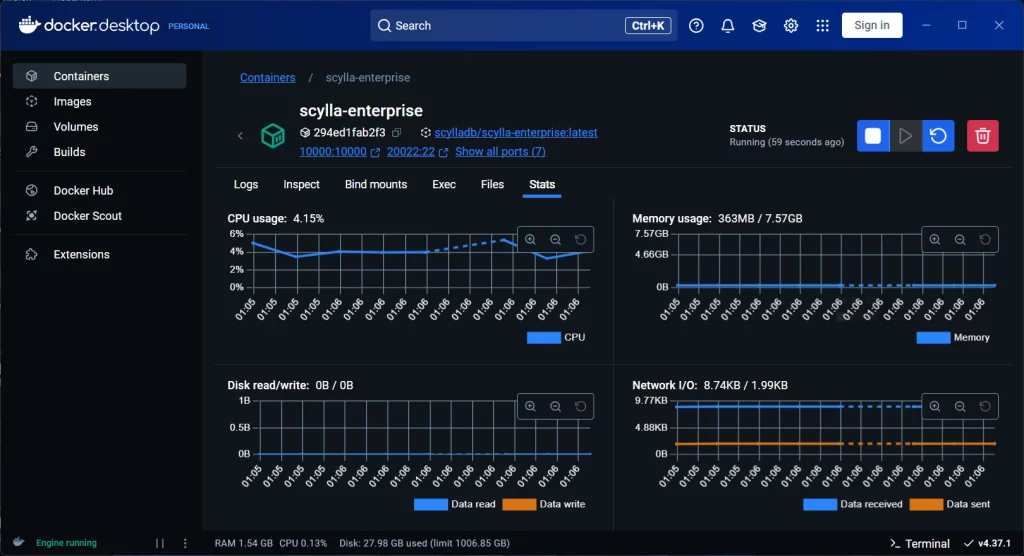

Die native Datenbanküberprüfung in ScyllaDB ist als Teil der Enterprise Edition verfügbar. Sie bietet eine leistungsstarke Methode zum Protokollieren und Überwachen von Datenbankaktivitäten, um sicherzustellen, dass sensible Daten geschützt sind und Compliance-Anforderungen erfüllt werden.

Standardmäßig ist die Datenbanküberprüfung in ScyllaDB deaktiviert. Um die Überprüfung zu aktivieren, müssen Administratoren die ScyllaDB-Konfigurationsdatei (scylla.yaml) ändern und angeben, welche Ereignisse protokolliert werden sollen und wo die Überprüfungsprotokolle gespeichert werden sollen.

Konfigurieren der Datenbanküberprüfung in ScyllaDB

Hier sind die Schritte, um die Überprüfung in ScyllaDB zu aktivieren und zu konfigurieren:

- Zugriff auf die ScyllaDB-Instanz: Verbinden Sie sich zuerst mit dem ScyllaDB-Container oder der Instanz, in der Ihre ScyllaDB-Instanz ausgeführt wird. Dies kann typischerweise über Docker oder direkt auf einem Server, der ScyllaDB hostet, erfolgen.

- Bearbeiten der Konfigurationsdatei: Öffnen Sie die Konfigurationsdatei

scylla.yaml, in der Sie die Überprüfung aktivieren und anpassen können.

docker exec -it <container_id> /bin/bash

nano /etc/scylla/scylla.yamlSuchen Sie in der Konfigurationsdatei nach den folgenden Parametern und passen Sie sie Ihren Bedürfnissen an:

audit: Setzen Sie diesen Parameter auftable, um die Protokollierung in einer speziellen Tabelle zu aktivieren.audit_categories: Geben Sie die Arten von Datenbankoperationen an, die protokolliert werden sollen. Sie können Kategorien wieDCL(Data Control Language),DDL(Data Definition Language) undAUTH(Authentifizierungsbezogene Ereignisse) einschließen.audit_keyspaces: Definieren Sie die Keyspaces, für die Sie Überprüfungsprotokolle sammeln möchten. Wenn Sie beispielsweise einen Keyspace namensmy_keyspaceerstellt haben, geben Sie diesen hier an.

Beispielkonfiguration:

audit: "table"

audit_categories: "DCL, DDL, AUTH"

audit_keyspaces: "my_keyspace"- Speichern und Neustarten von ScyllaDB: Nach den Änderungen in der Konfiguration speichern Sie die Datei und starten Sie ScyllaDB neu, um die neuen Einstellungen zu übernehmen.

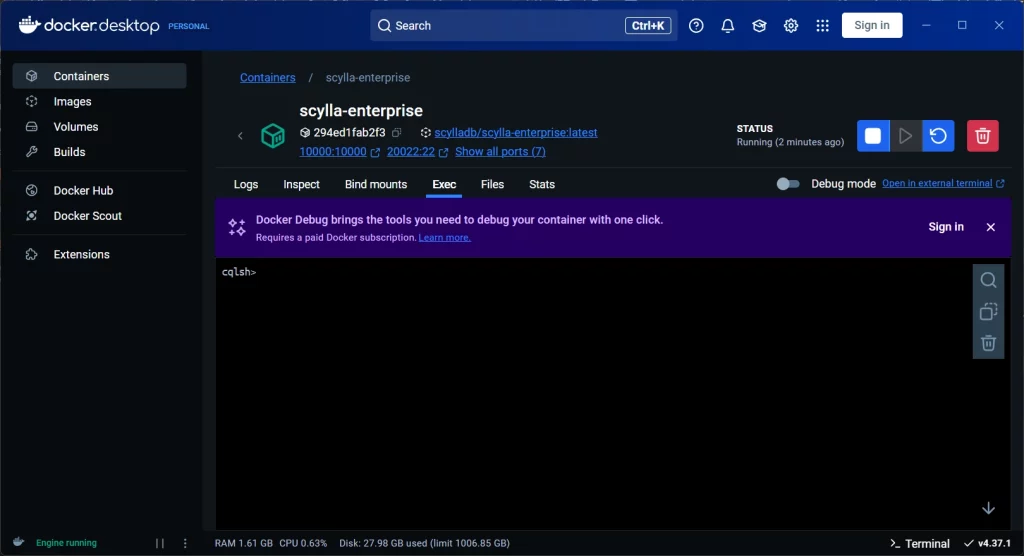

docker exec -it <container_id> supervisorctl restart scylla- Überprüfen der Konfiguration: Sobald die Änderungen angewendet wurden, können Sie überprüfen, ob die Überprüfung funktioniert, indem Sie sich mit cqlsh verbinden und einige Datenbankoperationen ausführen, wie das Erstellen oder Löschen von Tabellen.

Beispiel für das Erstellen einer Testtabelle:

CREATE TABLE my_keyspace.users (

user_id UUID PRIMARY KEY,

first_name TEXT,

last_name TEXT,

email TEXT,

date_of_birth DATE

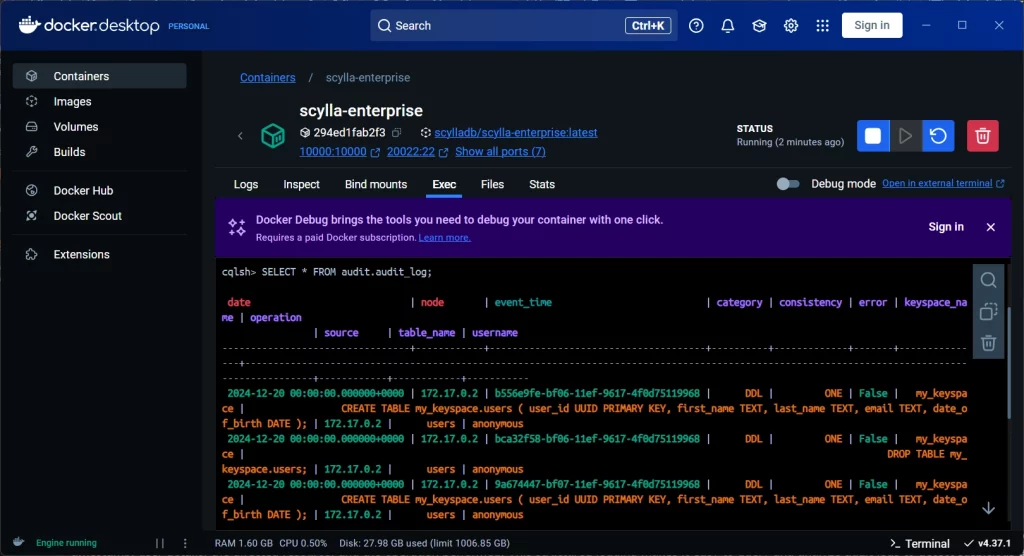

);Nach der Ausführung einiger Abfragen können Sie die Überprüfungsprotokolle abfragen, um zu überprüfen, ob die Operationen aufgezeichnet werden.

Überprüfungskategorien und Anpassung

ScyllaDBs Überprüfungsfunktionen bieten Flexibilität bei der Auswahl der Datenbankoperationen, die Sie protokollieren möchten. Die verfügbaren Überprüfungskategorien umfassen:

- DCL (Data Control Language): Beinhaltet Befehle im Zusammenhang mit Datenbankberechtigungen und Zugriffssteuerung, wie

GRANTundREVOKE. - DDL (Data Definition Language): Verfolgt Schemaänderungen, wie

CREATE,ALTERundDROP-Befehle. - AUTH (Authentifizierung und Autorisierung): Protokolliert Ereignisse im Zusammenhang mit der Benutzerauthentifizierung und -autorisierung, wie Anmeldeversuche und Berechtigungsänderungen.

Diese Kategorien können basierend auf den Bedürfnissen der Organisation angepasst werden. Zum Beispiel, wenn Sie nur Schemaänderungen prüfen müssen, können Sie die audit_categories nur auf DDL setzen.

Überprüfungstabellenstruktur

Überprüfungsprotokolle in ScyllaDB werden in einer speziellen Tabelle gespeichert, die Sie in der Konfigurationsdatei angeben. Das Standardschema für die Überprüfungstabelle umfasst typischerweise Spalten für den Ereignistyp, den Zeitstempel, Benutzerdetails, die betroffene Ressource und die durchgeführte Operation. Diese strukturierte Protokollierung erleichtert die Abfrage und Analyse von Überprüfungsprotokollen, um verdächtige Aktivitäten oder Compliance-Verstöße zu erkennen.

Integration mit DataSunrise

Für Unternehmen, die erweiterte Datenbanksicherheitsfunktionen benötigen, bietet die Integration von ScyllaDB mit DataSunrise Database Security einen zusätzlichen Schutz. DataSunrise bietet umfassende Datenbanküberwachung, Überprüfung und Echtzeit-Bedrohungserkennung, um sicherzustellen, dass kritische Daten geschützt sind.

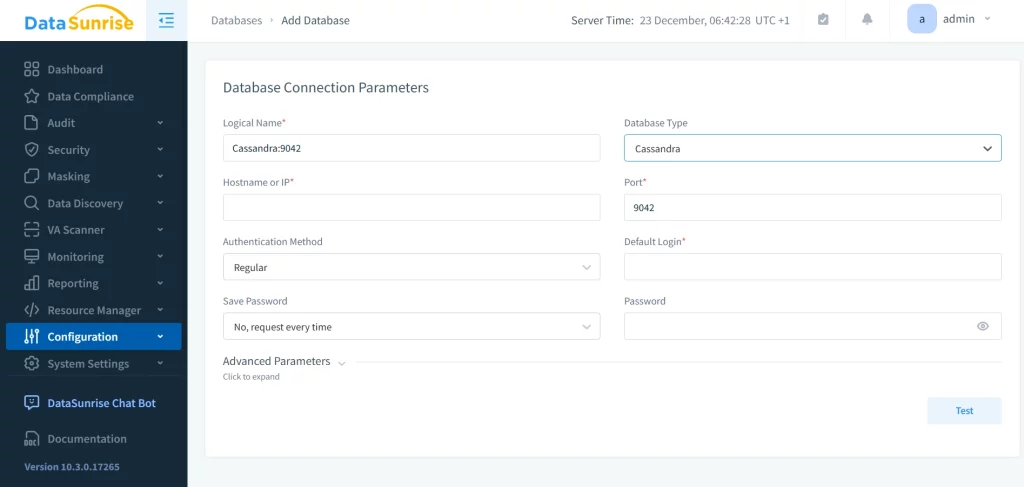

Hinzufügen der ScyllaDB-Datenbank zu DataSunrise

Um ScyllaDB in DataSunrise zu integrieren, folgen Sie diesen Schritten:

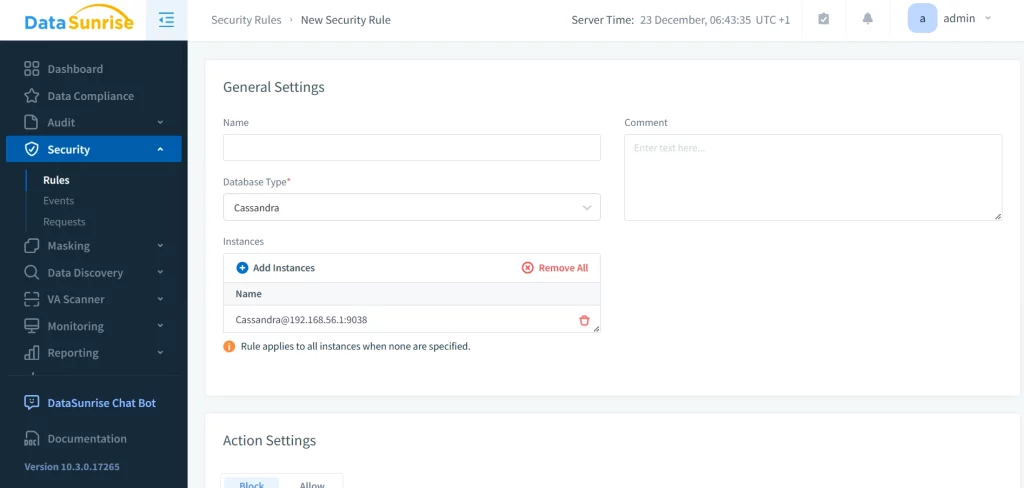

- Hinzufügen der ScyllaDB-Instanz: Öffnen Sie die DataSunrise-Verwaltungskonsole und fügen Sie Ihre ScyllaDB-Instanz hinzu, indem Sie die erforderlichen Verbindungsdetails (z.B. IP-Adresse, Port, Anmeldeinformationen) angeben.

- Sicherheitsregeln für ScyllaDB erstellen: DataSunrise ermöglicht es Ihnen, Sicherheitsregeln zu erstellen, die auf ScyllaDB zugeschnitten sind. Diese Regeln können verwendet werden, um Zugriffsmuster zu überwachen, Alarme für verdächtige Aktivitäten zu setzen und sicherzustellen, dass die Datenschutzvorschriften eingehalten werden.

Dieser kurze Überblick hebt nur einige der Fähigkeiten der DataSunrise Database Security-Toolkette hervor. Wenn Sie eine detailliertere Überprüfung der für Ihre Bedürfnisse am relevantesten Funktionen wünschen, können Sie eine personalisierte Online-Demo vereinbaren. Alternativ können Sie das Tool selbst erforschen, indem Sie die Testversion herunterladen.

Fazit

Die nativen Datenbanküberprüfungsfunktionen von ScyllaDB in der Enterprise Edition bieten ein wesentliches Werkzeug für Organisationen, die sichere, konforme und transparente Datenbankoperationen aufrechterhalten müssen. Durch Aktivieren und Anpassen der Überprüfung können Administratoren sicherstellen, dass kritische Datenbankaktivitäten nachverfolgt und protokolliert werden, um Sicherheits- und Compliance-Anforderungen zu unterstützen.

Während sich ScyllaDB weiterentwickelt, werden seine Überprüfungsfunktionen wahrscheinlich noch robuster, was Organisationen dabei helfen wird, ihre Daten besser zu schützen und den Anforderungen moderner Compliance- und Sicherheitsstandards gerecht zu werden.