Datenbanküberwachung für Impala

Einführung: Die Bedeutung erweiterter Überwachungstools

Bevor wir beginnen, die spezifischen Details der Datenbanküberwachung für Impala zu erkunden, ist es wichtig, zunächst die breitere Landschaft der Datenmissbräuche und der Risiken der Cybersicherheit zu verstehen, die sich weiterhin rasant entwickeln. Allein im Jahr 2024 haben sich die Herausforderungen der Cybersicherheit verschärft, wobei die weltweiten Kosten durch Cyberkriminalität bis 2025 voraussichtlich 10,5 Billionen Dollar übersteigen werden. Darüber hinaus ergaben Forschungen von Ponemon im Jahr 2024, dass 55% der Bedrohungen für die Datensicherheit durch unvorsichtige oder nachlässige Mitarbeiter verursacht werden, was die kritische Notwendigkeit robuster automatisierter Überwachungs- und Sicherheitstools unterstreicht, um solche Risiken zu mindern.

Apache Impala und Datenintegrität

Da Organisationen weiterhin massive Datenmengen sammeln, speichern und analysieren, wird die Sicherung dieser Daten zur höchsten Priorität. Apache Impala als eines der führenden verteilten SQL-Engines spielt eine zentrale Rolle bei der Handhabung von großangelegten Datenabfragen und Analysen in Echtzeit über riesige Datensätze. Allerdings macht der schiere Umfang und die Komplexität dieser Operationen Impala-Bereitstellungen besonders anfällig für Sicherheitsrisiken, insbesondere wenn es darum geht, die Datenintegrität zu gewährleisten und Compliance-Anforderungen zu erfüllen.

Überblick über die Impala-Protokollierung

Impala bietet verschiedene Protokollierungsmechanismen, um Systemereignisse und Benutzeraktivitäten zu verfolgen und damit sowohl betriebliche Überwachungs- als auch Überwachungsbedürfnisse zu unterstützen. Dieser Artikel untersucht die eingebauten Protokollierungsfunktionen von Impala, wobei der Schwerpunkt auf impalad-Protokollen und Überwachungsprotokollen liegt, die für die Zwecke der Überwachung und Compliance am nützlichsten sind.

Primäre Daemons und ihre Protokolle

Die Architektur von Impala umfasst mehrere Daemons, die jeweils für spezielle Funktionen verantwortlich sind und entsprechende Protokolle erzeugen:

impalad-Protokolle: Generiert vom Kerndaemon, der für die Abfrageausführung verantwortlich ist. Diese Protokolle umfassen abfragerelevante Systemereignisse und sind somit für die betriebliche Überwachung und Fehlersuche entscheidend.catalogd-Protokolle: Erfassen Metadatenverwaltungsaktivitäten wie das Laden und Aktualisieren. Nützlich zur Fehlerbehebung bei metadatenbezogenen Leistungsproblemen.statestored-Protokolle: Dokumentieren Cluster-Koordinierungsaktivitäten wie Mitgliedschaftsänderungen und Heartbeat-Nachrichten. Diese Protokolle helfen, die Cluster-Gesundheit zu überwachen und Kommunikations- oder Failover-Probleme zu lösen.

Weitere Informationen zu diesen Protokollen und Protokollstufen finden Sie auf dieser offiziellen Dokumentationsseite.

Dateisystemprotokolle

Impala kann auf verschiedenen Speichersystemen wie HDFS oder Kudu arbeiten. Diese Systeme erzeugen ihre eigenen Protokolle, die Speicher- und Zugriffsmuster, Fehler und Leistungskennzahlen erfassen. Obwohl diese Protokolle zusätzliche Einblicke bieten können, erfordern deren Konfiguration und Analyse eine plattformspezifische Einrichtung.

Datenbanküberwachung für Impala mit integrierten impalad-Protokollen

Für die Zwecke dieses Artikels konzentrieren wir uns auf die für die Überwachung am relevantesten Impala-Protokolle:

impalad-Systemprotokolle: Automatisch vom Kerndaemon zur Abfrageausführung generiert.impalad-Überwachungsprotokolle: Erfordern eine explizite Konfiguration beim Start, bieten aber mehr Informationen über Abfragedetails.

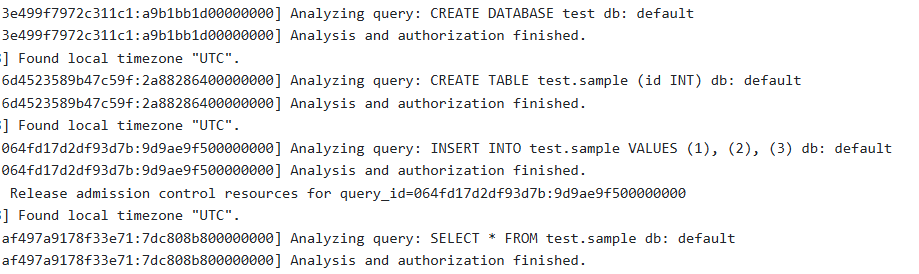

impalad-Systemprotokolle

Standardmäßig sind diese Protokolle bereits aktiviert, wobei ihre Stufe üblicherweise auf ALL gesetzt ist, was bedeutet, dass das System auch Informationen wie Systemstatus, Verbindungen und SQL-Abfragen sammelt.

(Weitere Protokollstufen sind ERROR, DEBUG, INFO und OFF; für mehr Informationen darüber können Sie die Dokumentation zu Rate ziehen)

impalad-Systemprotokoll-Einschränkungen

Obwohl Impalas Systemprotokolle bereits standardmäßig SQL-Abfragen erfassen, liefern sie nicht viele nützliche Informationen für Überwachungszwecke. Die Protokolle konzentrieren sich hauptsächlich auf die Aufzeichnung der Ausführung von Abfragen, ohne detaillierte Einblicke in Benutzeraktivitäten oder sicherheitsrelevante Ereignisse zu bieten, die für Überwachungen wertvoll sein könnten.

Impala-Überwachungseinrichtung

Impala’s Systemprotokolle bieten grundlegende Informationen zu Abfrageausführungen, Verbindungen und Systemereignissen, aber sie fehlen die detaillierten Audit-Trails, die für Compliance und Sicherheitsüberwachung notwendig sind. Um diese zu erhalten, müssen Sie separate, auf Überwachung spezialisierte Protokolle konfigurieren. Für detailliertere Anleitungen zur Konfiguration von Überwachungsprotokollen verweisen Sie auf die offizielle Impala-Überwachungsdokumentation.

Ändern der Impala-Startflags

Bevor Sie Impalas Überwachungsprotokolle aktivieren, ist es entscheidend, die impalad-Startflags anzupassen, um sicherzustellen, dass die Funktionen zur Protokollierung von Überwachungsaktivitäten aktiviert sind. Konkret müssen Sie die folgenden Flags setzen:

--audit_event_log_dir=/var/lib/impala/audit

--max_audit_event_log_file_size=5000

--max_audit_event_log_files=10

Sobald impalad mit diesen Flags gestartet wird, generiert das System Überwachungsprotokolle für Abfragen am angegebenen Ort.

Überprüfung der Konfiguration

Sie können überprüfen, ob die Überwachungsprotokollkonfiguration erfolgreich angewendet wurde, indem Sie in das angegebene Verzeichnis navigieren:

ls -la /var/lib/impala/log/audit

Testen der Überwachungsprotokolle

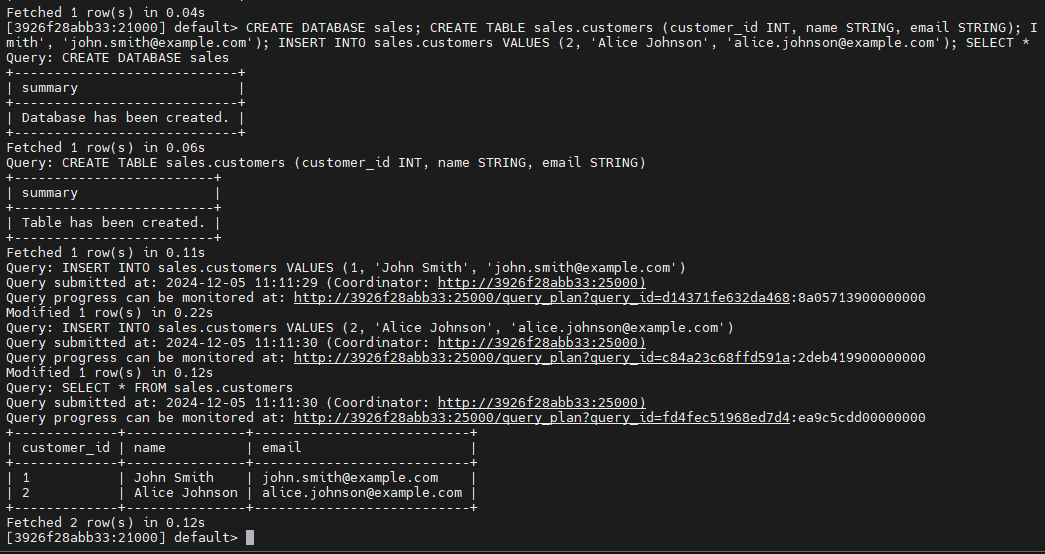

Um sicherzustellen, dass die Protokolle wie erwartet funktionieren, führen Sie einige Testabfragen durch, zum Beispiel:

CREATE DATABASE sales;

CREATE TABLE sales.customers (customer_id INT, name STRING, email STRING);

INSERT INTO sales.customers VALUES (1, 'John Smith', 'john.smith@example.com')

INSERT INTO sales.customers VALUES (2, 'Alice Johnson', 'alice.johnson@example.com');

SELECT * FROM sales.Customers;

Ansicht der Protokolle

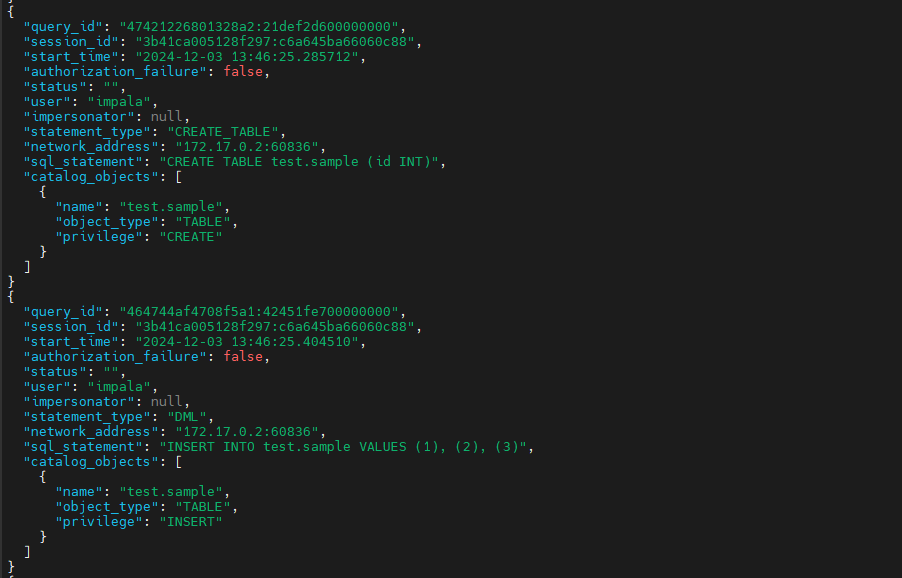

Im Gegensatz zu Systemprotokollen werden Impalas Überwachungsprotokolle im JSON-Format generiert, was sie leichter lesbar und verarbeitbar macht. Sie können jq verwenden, um Protokolle basierend auf bestimmten Kriterien, wie Abfragen, die auf einer bestimmten Tabelle ausgeführt wurden, zu filtern:

jq '.[] | select(.sql_statement | test("sales.customers"))' /var/lib/impala/audit/impala_audit_event_log_1.0*

Zusammenfassung: Impala-Systemprotokolle vs. Überwachungsprotokolle

Für Überwachungszwecke bietet Impala hauptsächlich zwei Arten von Protokollen: Systemprotokolle (impalad-Protokolle) und Überwachungsprotokolle, die jeweils einen unterschiedlichen Zweck erfüllen.

| Systemprotokolle | Überwachungsprotokolle |

|---|---|

| Erfassen grundlegender Systeminformationen wie Verbindungen und ausgeführte SQL-Abfragen. | Erfassen detaillierte Benutzeraktionen, einschließlich SQL-Anweisungen, Benutzerinformationen, Zeitstempel und Sitzungsdetails. |

| Fehlen detaillierte Benutzeraktivitäten oder Sicherheitsdaten, nicht für Überwachung oder Compliance konzipiert. | Ausgerichtet auf Sicherheitsüberwachung und Compliance, im JSON-Format gespeichert. |

| Im Klartext gespeichert. | Im strukturierten JSON-Format gespeichert, leichter für Überwachungszwecke zu verarbeiten. |

| Konzentrieren sich auf Systemoperationen und Fehlersuche. | Konzentrieren sich auf Benutzeraktionen, Sicherheit und Compliance. |

Einschränkungen

Sowohl System- als auch Überwachungsprotokolle haben Einschränkungen:

- Systemprotokolle: Verfolgen die Ausführung von Abfragen und grundlegende Systemereignisse, aber es fehlen Sicherheitsdetails und Benutzerkontext. Das Klartextformat macht die Analyse kompliziert.

- Überwachungsprotokolle: Erfassen detaillierte Benutzeraktivitäten, jedoch nur für erfolgreich analysierte SQL-Operationen, missing system events und non-SQL-Aktivitäten. Obwohl sie im JSON-Format gespeichert sind, benötigen sie dennoch zusätzliche Werkzeuge für eine effiziente Filterung und Analyse.

Datenbanküberwachung für Impala verbessern: DataSunrise-Lösungen

Im Gegensatz zu den eingebauten Protokollierungs- und Überwachungsfähigkeiten von Impala bietet DataSunrise eine ausgefeilte, skalierbare Lösung, die auf moderne Compliance, Echtzeitüberwachung und erweiterte Sicherheitsbedürfnisse zugeschnitten ist. Durch die Einführung von DataSunrise können Organisationen ihre Überwachungsstrategien verbessern und gleichzeitig optimale Leistung beibehalten und strenge regulatorische Anforderungen erfüllen.

Hauptmerkmale von DataSunrise

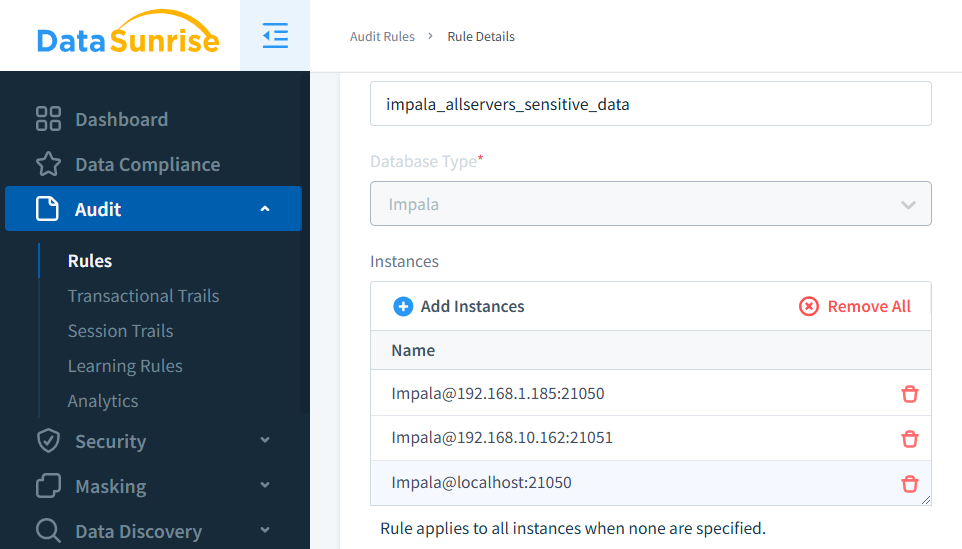

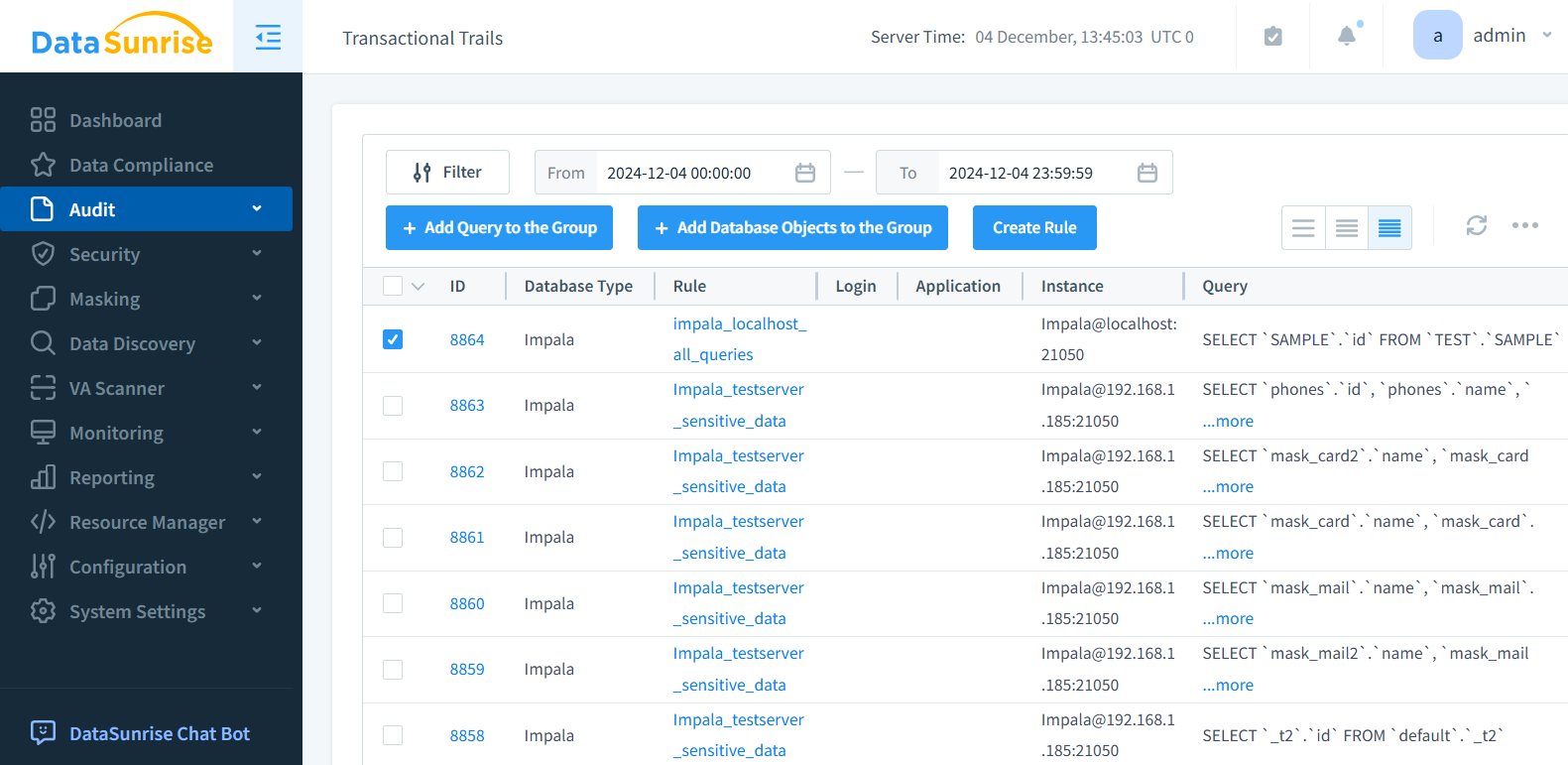

Echtzeitüberwachung: Verfolgen Sie Datenbankaktivitäten, Benutzerinteraktionen und Systemereignisse in Echtzeit. Administratoren können Anomalien proaktiv erkennen und auf potenzielle Bedrohungen sofort reagieren, was zu besseren Sicherheitsmaßnahmen beiträgt.

Umfassende Überwachungsprotokollierung: Zeichnen Sie detaillierte Protokolle von Benutzeraktivitäten auf, einschließlich SQL-Abfragen, Sitzungsdetails und Systemereignissen. Jeder Eintrag erfasst kritische Informationen wie Zeitstempel, Benutzeridentitäten, Abfragetext und betroffene Datenbankobjekte für einen vollständigen Überwachungsnachweis.

Erweiterte Bedrohungserkennung: Nutzen Sie Machine Learning und Benutzerverhaltensanalysen, um verdächtige Muster, unbefugte Aktionen oder potenzielle Verstöße zu erkennen. Diese Einblicke befähigen Organisationen, ihre Datenbanksicherheit effektiv zu verstärken.

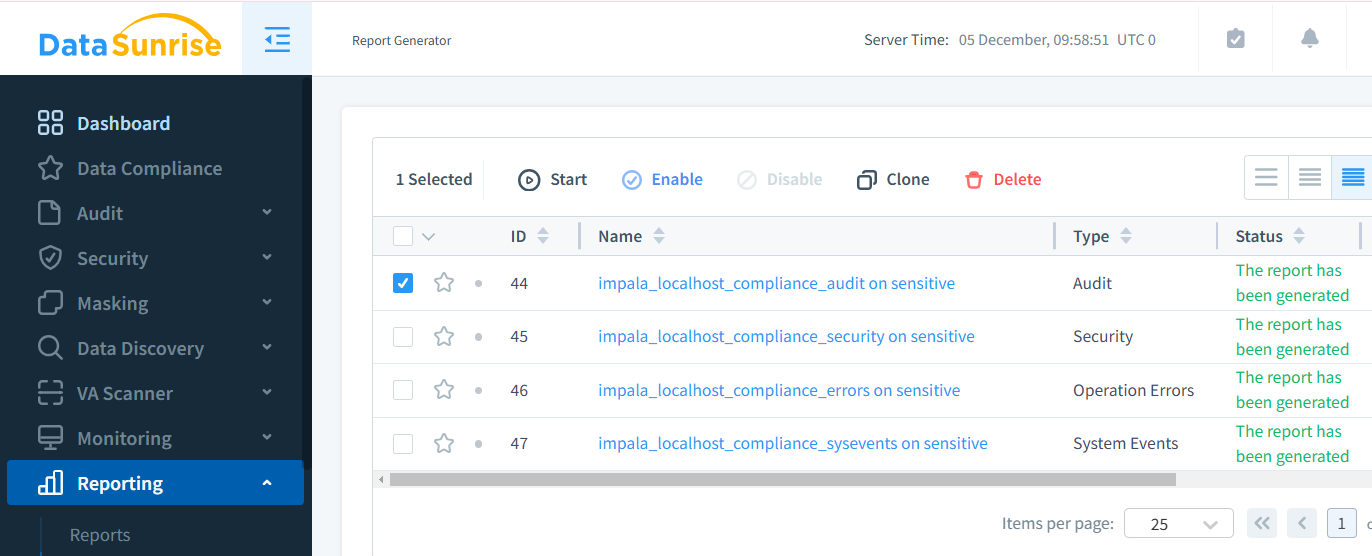

Automatisierte Compliance-Berichterstellung: Vereinfachen Sie die Compliance durch das Erstellen von Berichten für Standards wie GDPR, HIPAA und PCI DSS. Mit geplanten Bewertungen und Berichtsvorlagen wird die Einhaltung der Vorschriften effizienter und weniger ressourcenintensiv.

Anpassbare Überwachungsregeln: Definieren Sie präzise Überwachungsregeln, die auf die Bedürfnisse der Organisation zugeschnitten sind. DataSunrise ermöglicht die Verfolgung spezifischer Benutzeraktivitäten oder den Zugriff auf sensible Daten mit flexiblen Bedingungen und Benachrichtigungen, wodurch Compliance- und Sicherheitspraktiken optimiert werden.

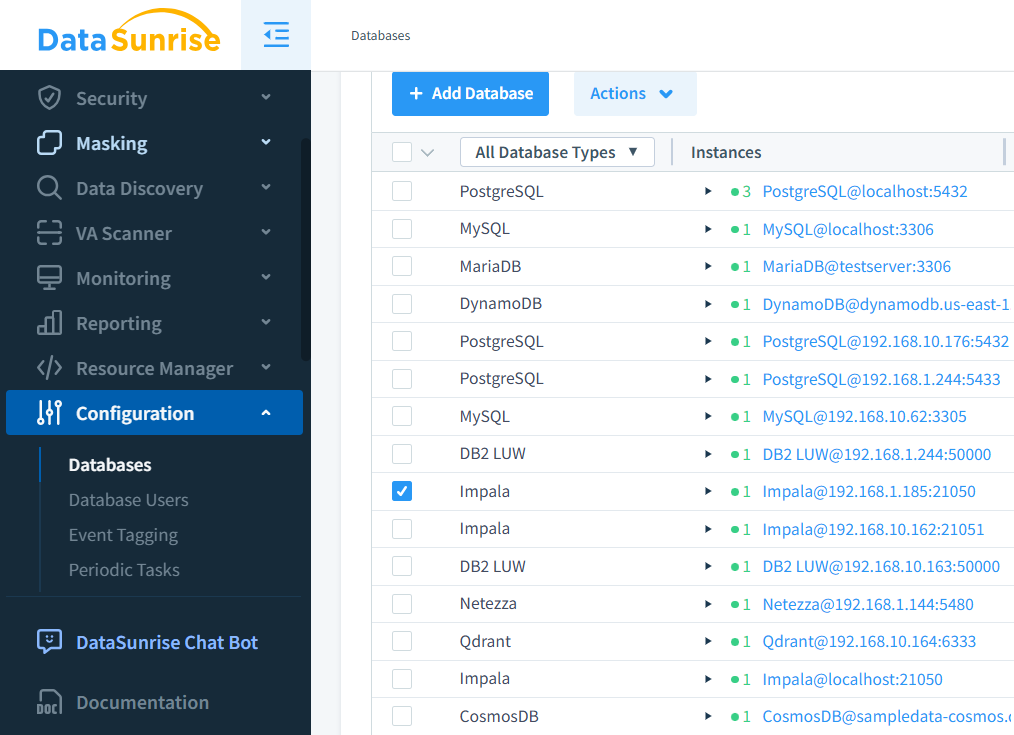

Plattformübergreifende Datenbankunterstützung: Mit Unterstützung für über 40 Plattformen, einschließlich Impala, bietet DataSunrise ein konsistentes Überwachungs- und Datenbanksicherheitsframework in unterschiedlichen Umgebungen, was es zu einer robusten und vielseitigen Wahl für Unternehmen macht.

Fazit: Erhöhen Sie Ihre Datenbanküberwachung für Impala mit DataSunrise

Durch das Upgrade auf DataSunrise wird eine überlegene Datenbanküberwachung für Impala gewährleistet, indem erweiterte Tools für Überwachung, Sicherheit und Compliance integriert werden. Mit plattformübergreifender Unterstützung, einem umfangreichen Funktionsumfang und flexiblen Bereitstellungsoptionen befähigt DataSunrise Organisationen, in einem sich entwickelnden regulatorischen Umfeld voraus zu bleiben und gleichzeitig ihre Datenbanken zu schützen.

Erleben Sie den Unterschied, indem Sie noch heute eine Online-Demo vereinbaren und entdecken Sie, wie DataSunrise die Überwachung und Sicherheit Ihrer Impala-Umgebung neu definieren kann.