Datenüberprüfung in ScyllaDB

Einleitung

In der heutigen datengetriebenen Welt stehen Unternehmen vor der Herausforderung, enorme Datenmengen zu verwalten. Um die Geschäftsbeständigkeit zu gewährleisten, benötigen sie leistungsfähige und skalierbare Werkzeuge, die in der Lage sind, große Datensätze zu handhaben. ScyllaDB, bekannt für seine Hochleistungsfähigkeiten, zeichnet sich als Tool aus, das bei der Verwaltung großer Datenmengen mit niedriger Latenz und hohem Durchsatz hervorragend ist. Zudem hat sich ScyllaDB durch die effiziente Nutzung moderner Hardware als überzeugende Alternative zu Apache Cassandra etabliert.

Während eine Datenüberprüfung in großflächigen Datenbanken zweifelsohne herausfordernd ist, ist sie ein entscheidender Aspekt der Datenbanksicherheit. Insbesondere bezieht sich die Datenüberprüfung auf den Prozess des Nachverfolgens, Überprüfens und Protokollierens von Datenbankaktivitäten, einschließlich Datenänderungen, Sicherheitszugriff und Systemanomalien. Solche Prüfungen bieten Unternehmen mehrere Vorteile, darunter die Erleichterung von Sicherheitsuntersuchungen, die Gewährleistung der Einhaltung gesetzlicher Vorschriften, die Überwachung der Leistung und die Behebung von Problemen. Daher ist für Unternehmen, die ScyllaDB nutzen, die Implementierung eines effektiven Datenüberprüfungsmechanismus noch kritischer.

Wenn es um Datenüberprüfungen in ScyllaDB geht, stehen eine Vielzahl von Lösungen zur Verfügung, die von nativen Audit-Funktionen bis hin zu fortgeschrittenen Drittanbieter-Tools reichen, die erweiterte Sicherheits- und Überwachungsfunktionen bieten. Dieser Artikel untersucht, wie Datenüberprüfungen in ScyllaDB implementiert werden können, wie die Sicherheit mit Drittanbieter-Tools verbessert werden kann und welche bewährten Methoden zur Einrichtung eines optimalen Datenüberprüfungssystems existieren.

Was ist Datenüberprüfung?

Die Datenüberprüfung umfasst das systematische Nachverfolgen und Aufzeichnen jedes Ereignisses oder jeder Änderung innerhalb einer Datenbank. Dazu gehören Aktivitäten wie wer auf die Daten zugriff, welche Änderungen vorgenommen wurden und wann diese Änderungen auftraten. Das Hauptziel der Datenüberprüfung ist es, Transparenz, Sicherheit und Verantwortlichkeit in Datenverwaltungssystemen sicherzustellen.

In ScyllaDB, einer verteilten NoSQL-Datenbank, liegt der Schwerpunkt der Datenüberprüfung typischerweise auf der Nachverfolgung von Lese-/Schreiboperationen, Benutzerzugriffsprotokollen, Konfigurationsänderungen und Systemfehlern. Diese Prüfungen sind entscheidend für Unternehmen, die regulatorische Compliance-Anforderungen erfüllen müssen (z.B. DSGVO oder HIPAA), um bösartige Aktivitäten zu identifizieren, die Datenintegrität sicherzustellen oder Benutzerverhalten zu überwachen. Ohne eine robuste Überprüfung wird es schwierig, Probleme wie Datenverstöße, unbefugten Zugriff oder unerwartete Datenänderungen zu erkennen.

Darüber hinaus bietet ein umfassendes Datenüberprüfungssystem nicht nur wertvolle Einblicke, sondern stärkt auch Ihre gesamte Datenbanksicherheitslage. Zusätzlich hilft es Unternehmen, Leistungsmetriken zu verfolgen, die entscheidend sind, um Probleme zu diagnostizieren, Systemkonfigurationen zu optimieren und die Betriebseffizienz zu verbessern.

Implementierung der nativen Datenüberprüfung in ScyllaDB

ScyllaDB bietet ein natives Audit-Protokollierungssystem, das für die Überwachung von Datenbankzugriffen und -operationen auf niedriger Ebene ausgelegt ist. Während es grundlegende Audit-Funktionen bietet, könnten erweiterte Funktionen wie regelbasierte Überprüfungen, verbesserte Sicherheit und detaillierte Protokollierung fehlen, die für komplexe Prüfungsanforderungen erforderlich sind.

Aktivieren und Konfigurieren der Audit-Protokollierung in ScyllaDB

Um die native Audit-Protokollierung in ScyllaDB zu aktivieren und zu konfigurieren, führen Sie die folgenden Schritte aus:

- Bearbeiten Sie die Konfigurationsdatei: Öffnen Sie die

scylla.yaml-Konfigurationsdatei und passen Sie die folgenden Parameter an:

audit: Setzen Sie dies auftable, um die Protokollierung in eine spezifische Tabelle zu aktivieren.audit_categories: Geben Sie die Arten von Datenbankoperationen an, die geprüft werden sollen, wieDCL,DDLundAUTH.audit_keyspaces: Definieren Sie die Keyspaces, für die Sie Audit-Protokolle sammeln möchten.

Beispielkonfiguration:

audit: "table" audit_categories: "DCL, DDL, AUTH" audit_keyspaces: "my_keyspace"

ScyllaDB neu starten: Starten Sie ScyllaDB neu, nachdem Sie die Konfiguration aktualisiert haben, um die Änderungen zu übernehmen.

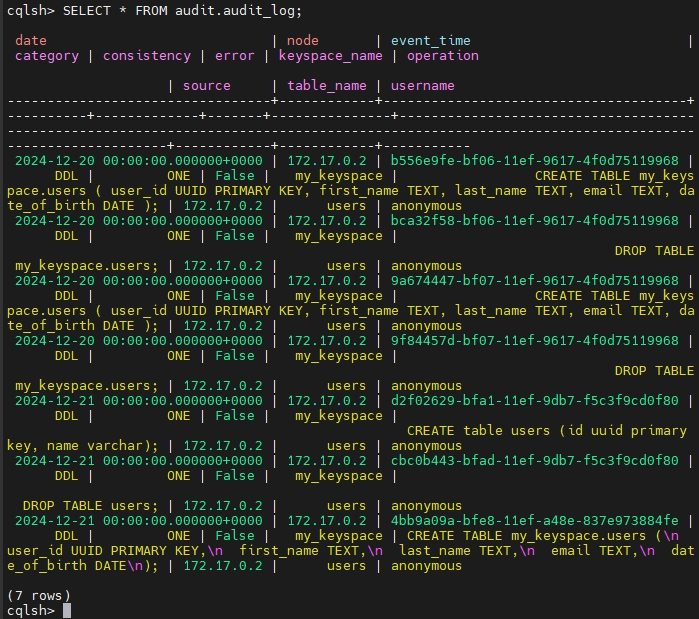

Konfiguration überprüfen: Führen Sie Datenbankoperationen aus (z.B. Erstellen oder Löschen von Tabellen) und fragen Sie die Audit-Protokolle ab, um zu bestätigen, dass die Operationen aufgezeichnet werden.

Audit-Kategorien und Anpassung

Die Audit-Funktion von ScyllaDB ermöglicht es Ihnen, auszuwählen, welche Datenbankoperationen protokolliert werden sollen. Die verfügbaren Audit-Kategorien umfassen:

- DCL (Data Control Language): Protokolliert Befehle, die mit Datenbankberechtigungen und Zugriffskontrolle in Zusammenhang stehen, wie

GRANTundREVOKE. - DDL (Data Definition Language): Verfolgt Schemaänderungen, wie

CREATE,ALTERundDROP-Befehle. - AUTH (Authentifizierung und Autorisierung): Protokolliert Ereignisse im Zusammenhang mit Benutzerauthentifizierung und -autorisierung, wie Login-Versuche und Berechtigungsänderungen.

Diese Kategorien können basierend auf den spezifischen Bedürfnissen Ihrer Organisation angepasst werden.

Struktur der Audit-Tabelle

Audit-Protokolle in ScyllaDB werden in einer speziellen Tabelle gespeichert, die in der Konfigurationsdatei angegeben ist. Die Tabelle enthält typischerweise Spalten für den Ereignistyp, den Zeitstempel, Benutzerinformationen, die betroffene Ressource und die durchgeführte Operation. Diese strukturierte Protokollierung erleichtert die einfache Abfrage und Analyse von Audit-Protokollen, um verdächtige Aktivitäten oder Verstöße gegen die Vorschriften zu erkennen.

ScyllaDB + DataSunrise: Erweiterte Sicherheit und Überwachung

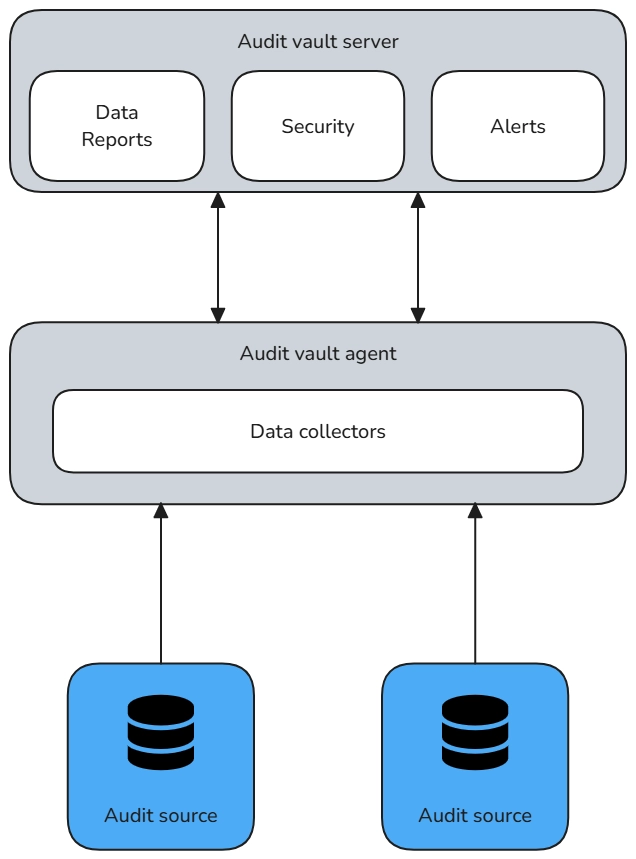

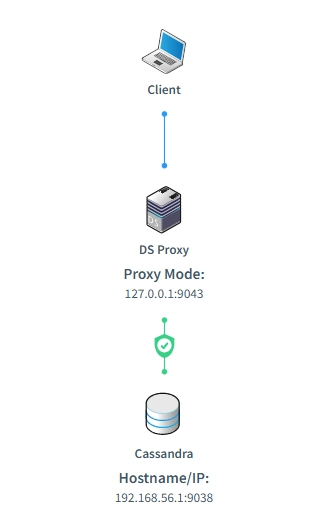

Während native Lösungen für grundlegende Audit-Aufgaben ausreichend sein mögen, benötigen Unternehmen in der Regel robustere und skalierbare Lösungen. DataSunrise ist eine ausgezeichnete Möglichkeit, die Funktionalität von ScyllaDB zu erweitern. Insbesondere kann DataSunrise als Datenbankproxy dienen und Ihrer ScyllaDB-Instanz eine zusätzliche Sicherheitsebene bieten.

Umfassende Überwachung der Datenbankaktivität für ScyllaDB

DataSunrise bietet fortschrittliche Überwachungsfunktionen für ScyllaDB, die es Unternehmen ermöglichen, Datenbankaktivitäten in Echtzeit zu verfolgen und zu analysieren. Dazu gehören die Überwachung von Lese-/Schreiboperationen, Benutzerzugriffsprotokollen und Systemleistungsmetriken. Durch die Integration von DataSunrise mit ScyllaDB können Unternehmen tiefere Einblicke in ihre Datenbankoperationen gewinnen, wodurch sie Probleme effektiver identifizieren und beheben können.

Erhöhte Sicherheit mit dem DataSunrise-Datenbankproxy

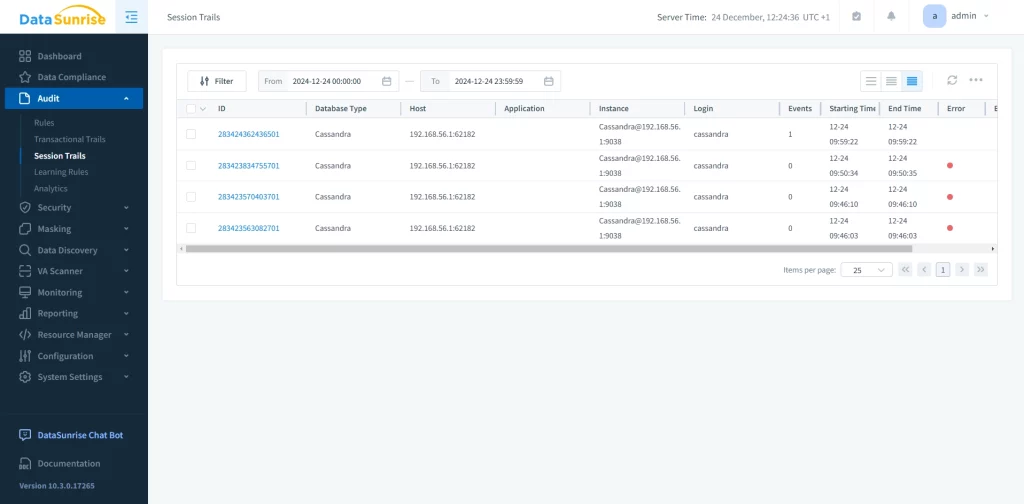

DataSunrise bietet erweiterte Sicherheitsfunktionen. Als Datenbankproxy positioniert sich DataSunrise zwischen Ihrer ScyllaDB-Instanz und den Benutzern oder Anwendungen, die darauf zugreifen. Diese Zwischenschicht bietet erweiterte Sicherheitskontrollen, einschließlich Verschlüsselung, IP-Filterung und detaillierter Zugriffskontrollen.

Mit dem Proxy an Ort und Stelle kann DataSunrise alle Zugriffe auf ScyllaDB überwachen und sicherstellen, dass nur autorisierte Benutzer mit der Datenbank interagieren. Es werden auch Login-Sitzungen aufgezeichnet, sodass Sie nicht nur Datenoperationen, sondern auch Benutzer-Authentifizierungsereignisse, Login-Versuche und Sitzungsinformationen überprüfen können.

Wir können Abfragen an die Datenbank mit einem Abfragefehler blockieren. Wenn wir eine solche Regel in DataSunrise aktivieren, erhalten wir einen Fehler „Abfrage ist blockiert“, wann immer wir versuchen, eine Verbindung zur Datenbank herzustellen, da jeder große Datenbankclient eine Reihe von Abfragen direkt nach dem Herstellen einer Verbindung ausführt, um die Metadaten über die Datenbank zu erhalten. Hier ist die Fehlermeldung, die ich nach dem Versuch, die Verbindung mit der aktivierten Regel herzustellen, erhalten habe:

com.datastax.oss.driver.api.core.AllNodesFailedException: Konnte keinen Kontaktpunkt erreichen, stellen Sie sicher, dass Sie gültige Adressen angegeben haben (zeigt die ersten 1 Knoten, verwenden Sie getAllErrors() für mehr): Node(endPoint=192.168.56.104/ :9042, hostId=null, hashCode=7a541097): [java.lang.IllegalArgumentException: [s1|control|id: 0x3973db9b, L:/192.168.56.1:54683 - R:/192.168.56.104:9042] Protokollinitialisierungsanfrage, Schritt 3 (QUERY (SELECT cluster_name FROM system.local)): Server antwortete mit unerwartetem Fehlercode [PROTOCOL_ERROR]: Die Abfrage ist blockiert]

Wichtige Funktionen der DataSunrise-Sicherheitsintegration:

- Echtzeit-Zugriffskontrolle: Definieren Sie Regeln, die den Zugriff auf ScyllaDB basierend auf IP-Adresse, Benutzerrollen oder Authentifizierungs-Credentials einschränken.

- Sitzungsprotokollierung: Verfolgen Sie jede Login-Sitzung, um zu identifizieren, wer auf die Datenbank zugegriffen hat, wann und wie lange.

- Prüfung von Login-Ereignissen: Protokollieren Sie sowohl erfolgreiche als auch fehlgeschlagene Login-Versuche, um unbefugten Zugriff oder Brute-Force-Angriffe zu erkennen.

- Verschlüsselung: Sichern Sie alle Daten, die durch den DataSunrise-Proxy gehen, mit Verschlüsselung, um eine sichere Kommunikation zwischen Benutzern und ScyllaDB zu gewährleisten.

Die Proxy-Funktionalität von DataSunrise verbessert nicht nur die Überwachung, sondern auch die Gesamtsicherheit und macht es zu einer idealen Wahl für Organisationen, die sowohl erweiterte Überwachungs- als auch robuste Sicherheitsfunktionen benötigen.

Bewährte Praktiken zur Implementierung von Datenüberprüfungen

- Klare Audit-Ziele definieren: Definieren Sie vor der Einrichtung eines Auditsystems Ihre Ziele klar. Prüfungen Sie für Compliance, Sicherheit oder Leistungsüberwachung? Dies wird Ihre Konfiguration und Werkzeugauswahl leiten.

- Audit-Protokolle regelmäßig überprüfen: Planen Sie regelmäßige Überprüfungen der Audit-Protokolle, um Anomalien zu identifizieren, Benutzerverhalten zu verfolgen und die Einhaltung von Vorschriften sicherzustellen.

- Überwachung automatisieren: Verwenden Sie Tools wie DataSunrise, um die Überwachung und Alarmierung zu automatisieren, und verringern Sie den manuellen Aufwand zur Nachverfolgung von Datenbankaktivitäten.

- Audit-Protokolle sichern: Stellen Sie sicher, dass die Audit-Protokolle sicher gespeichert und nur für autorisiertes Personal zugänglich sind. Verschlüsseln Sie Protokolle bei Bedarf, um unbefugten Zugriff zu verhindern.

- Testen und Validieren: Testen Sie Ihr Auditsystem regelmäßig, um sicherzustellen, dass es korrekt funktioniert und alle erforderlichen Daten erfasst.

Fazit

In der Welt verteilter Datenbanken spielt die Datenüberprüfung eine entscheidende Rolle bei der Sicherstellung von Transparenz, Sicherheit und Compliance. Während ScyllaDB grundlegende Audit-Funktionalität bietet, können Drittanbieter-Tools wie DataSunrise Ihre Überwachungs- und Sicherheitsfähigkeiten erheblich verbessern. Mit fortschrittlichen Funktionen wie der Echtzeit-Ereignisverfolgung, Sitzungsprotokollierung und einem Sicherheits-Proxy bietet DataSunrise eine umfassende Lösung für ScyllaDB-Benutzer, die ein robustes und skalierbares Überwachungssystem benötigen.

Durch die Befolgung bewährter Praktiken und den Einsatz der richtigen Werkzeuge können Organisationen ein hohes Maß an Leistung, Sicherheit und Compliance aufrechterhalten, sicherstellen, dass ihre Daten sicher bleiben, und ihre Operationen transparent halten. Ob Sie darauf abzielen, die Sicherheit zu verbessern, die Leistung zu überwachen oder Compliance-Standards zu erfüllen, die Implementierung eines soliden Datenüberprüfungssystems ist entscheidend für die Aufrechterhaltung der Kontrolle über Ihre Datenumgebung.