Data Scrambling

Einführung

In der heutigen datengetriebenen Welt ist der Schutz sensibler Informationen von größter Wichtigkeit. Datenverstöße und unbefugter Zugriff auf vertrauliche Daten können schwerwiegende Folgen für Einzelpersonen und Organisationen haben. Hier kommt das Data Scrambling ins Spiel.

Data Scrambling ist eine Technik, die verwendet wird, um sensible Daten zu verschleiern, während ihr Format und ihre Struktur erhalten bleiben. Dieser Artikel erklärt die Grundlagen des Data Scrambling, verschiedene Techniken und Tipps zur Implementierung in Ihrer Organisation.

Was ist Data Scrambling?

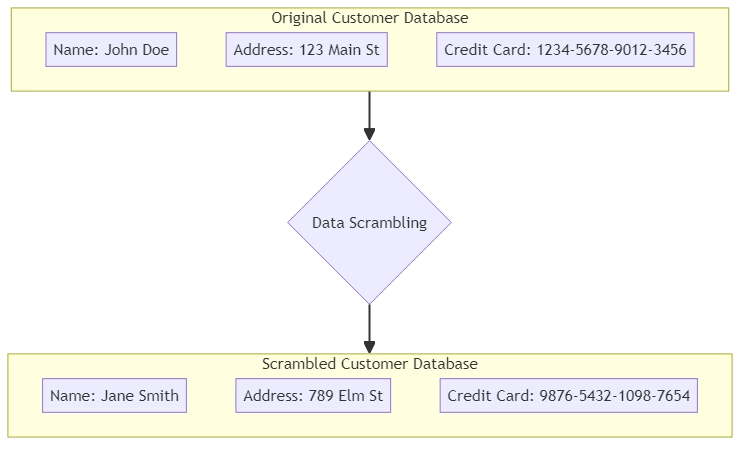

Data Scrambling, auch bekannt als Datenmaskierung, ersetzt sensible Informationen durch gefälschte Daten, um die Privatsphäre zu schützen. Das Ziel ist es, die Originaldaten zu schützen und gleichzeitig ihre Nutzbarkeit für Test-, Entwicklungs- oder Analysezwecke zu erhalten. Verschlüsselte Daten ähneln den Originaldaten und sind in nicht-produktiven Umgebungen nutzbar.

Stellen Sie sich beispielsweise eine Datenbank mit Kundendaten vor. Sie können Data-Scrambling-Techniken anwenden, anstatt echte Namen, Adressen und Kreditkartennummern zu Testzwecken zu verwenden.

Diese Methoden ersetzen die sensiblen Daten durch zufällig generierte Werte, die die Originalinformationen nachahmen.

Warum ist Data Scrambling wichtig?

Data Scrambling spielt eine entscheidende Rolle beim Schutz sensibler Informationen und bei der Einhaltung von Datenschutzbestimmungen. Hier sind einige wichtige Gründe, warum Data Scrambling unerlässlich ist:

- Schutz sensibler Daten: Durch das Ersetzen sensibler Daten durch fiktive Werte hilft Data Scrambling, den unbefugten Zugriff auf vertrauliche Informationen zu verhindern. Selbst wenn die verschlüsselten Daten in die falschen Hände geraten, geben sie keine echten sensiblen Details preis.

- Einhaltung von Vorschriften: Viele Branchen unterliegen strengen Datenschutzvorschriften wie GDPR, HIPAA oder PCI-DSS. Data Scrambling hilft Organisationen, diese Vorschriften einzuhalten, indem die sensiblen Daten vor der Verwendung für Tests, Entwicklung oder Analysen pseudonymisiert werden.

- Ermöglichung realistischer Tests und Entwicklung: Verschlüsselte Daten ähneln den Originaldaten. Entwickler und Tester können sie verwenden, um mit Daten zu arbeiten, die den Produktionsdaten ähnlich sind. Dies sorgt dafür, dass Tests genauer sind und das Risiko von Problemen bei der Bereitstellung der Anwendung in der Produktion verringert wird.

- Erleichterung des Datentauschs: Data Scrambling ermöglicht es Organisationen, Daten mit externen Parteien wie Partnern oder Anbietern zu teilen, ohne das Risiko einer Preisgabe sensibler Informationen. Benutzer können die verschlüsselten Daten zur Zusammenarbeit oder Analyse verwenden und gleichzeitig die Vertraulichkeit der Originaldaten aufrechterhalten.

Verschlüsselungstechniken

Es gibt verschiedene Techniken des Data Scrambling, jede mit ihren eigenen Stärken und Anwendungsfällen. Lassen Sie uns einige gängige Verschlüsselungstechniken erkunden:

1. Substitution

Bei der Substitution ersetzen wir sensible Daten durch Zufallswerte aus einem Satz oder Muster. Zum Beispiel können Sie Namen durch erfundene Namen aus einer Liste ersetzen. Ebenso können Sie Kreditkartennummern durch Zahlen ersetzen, die echten Kreditkartennummern ähneln.

Beispiel:

Originaldaten: John Doe, 1234-5678-9012-3456 Verschlüsselte Daten: Jane Smith, 9876-5432-1098-7654

2. Shuffling

Shuffling beinhaltet das Umordnen der Reihenfolge von Datenwerten innerhalb einer Spalte oder über mehrere Spalten hinweg. Diese Technik erhält die ursprüngliche Datenverteilung, bricht jedoch die Beziehung zwischen verschiedenen Spalten. Shuffling ist nützlich, wenn die einzelnen Werte in jeder Spalte keine Rolle spielen. Hauptsache ist die Erhaltung der Gesamtunsicherheit der Werte-Kombination.

Beispiel: Originaldaten:

Name Alter Gehalt John Doe 35 50000 Jane Doe 28 60000

Verschlüsselte Daten (Alter und Gehaltsspalten vertauscht):

Name Alter Gehalt John Doe 28 60000 Jane Doe 35 50000

3. Verschlüsselung

Verschlüsselung verwandelt sensible Daten in ein unlesbares Format unter Verwendung eines Verschlüsselungsalgorithmus und eines geheimen Schlüssels. Sie können die verschlüsselten Daten nur mit dem entsprechenden Entschlüsselungsschlüssel wieder in ihre ursprüngliche Form zurückbringen. Verschlüsselung bietet ein hohes Maß an Sicherheit, kann jedoch die Leistung beeinträchtigen und erfordert ein sicheres Schlüsselmanagement.

Beispiel:

Originaldaten: John Doe Verschlüsselte Daten: a2VsZmF0aG9uIGRvb3IgZ

4. Tokenisierung

Tokenisierung ersetzt sensible Daten durch einen zufällig generierten Token oder Identifikator. Das System speichert die sensiblen Daten sicher in einer separaten Datenbank oder einem Tresor. Der Benutzer verwendet dann den Token, um bei Bedarf die Originalinformationen abzurufen. Unternehmen verwenden Tokenisierung häufig, um Kreditkartennummern und andere sensible Finanzdaten zu schützen.

Beispiel:

Originaldaten: 1234-5678-9012-3456 Verschlüsselte Daten: TOKEN-1234

5. Maskierung

Drei gängige Maskierungstechniken umfassen die Zeichenmaskierung, die teilweise Maskierung und die reguläre Ausdrucksmaskierung. Die Zeichenmaskierung ersetzt Zeichen durch ein Symbol. Die teilweise Maskierung zeigt nur einen Teil der Daten an. Die reguläre Ausdrucksmaskierung ersetzt Daten basierend auf einem Muster.

Beispiel:

Originaldaten: 1234-5678-9012-3456 Maskierte Daten: XXXX-XXXX-XXXX-3456

Best Practices für Data Scrambling

Um Data Scrambling in Ihrer Organisation effektiv umzusetzen, beachten Sie die folgenden bewährten Verfahren:

- Identifizieren Sie sensible Daten: Führen Sie eine umfassende Prüfung Ihrer Datenumgebung durch, um sensible Datenkomponenten zu identifizieren, die einer Verschleierung bedürfen. Berücksichtigen Sie rechtliche und regulatorische Anforderungen sowie die internen Datenklassifizierungspolitiken Ihrer Organisation.

- Wählen Sie geeignete Verschlüsselungstechniken: Wählen Sie die passendste Methode, um Daten je nach Datentyp und Verwendungszweck zu verschlüsseln. Berücksichtigen Sie Faktoren wie Datenformat, Komplexität und das erforderliche Sicherheitsniveau.

- Erhalten Sie die Datenkonsistenz: Stellen Sie sicher, dass die verschlüsselten Daten die referentielle Integrität und Konsistenz über verwandte Tabellen und Systeme hinweg beibehalten. Verwenden Sie konsistente Verschlüsselungstechniken und Samenwerte, um konsistente verschlüsselte Daten zu erzeugen.

- Schützen Sie Verschlüsselungsalgorithmen und -schlüssel: Sichern Sie die verwendeten Algorithmen, Regeln und Verschlüsselungsschlüssel für Data Scrambling. Speichern Sie diese sicher und beschränken Sie den Zugang darauf auf befugtes Personal.

- Testen und validieren Sie verschlüsselte Daten: Untersuchen Sie sorgfältig die verschlüsselten Daten, um sicherzustellen, dass sie den erforderlichen Format-, Qualitäts- und Gleichmäßigkeitsstandards entsprechen. Stellen Sie sicher, dass die verschlüsselten Daten keine vertraulichen Informationen enthalten und für den beabsichtigten Zweck geeignet sind.

- Richten Sie Zugriffskontrollen ein: Verwenden Sie strenge Kontrollen und Überwachung, um unbefugten Zugriff auf sensible und verschlüsselte Daten zu verhindern. Überprüfen und aktualisieren Sie regelmäßig Zugriffsgenehmigungen.

- Dokumentieren und pflegen Sie Verschleierungsprozesse: Dokumentieren Sie den Prozess der Datenintegration, einschließlich der Menge der beteiligten Daten und spezifischer Konfigurationen oder Richtlinien. Pflegen Sie die Versionskontrolle und halten Sie die Dokumentation aktuell.

Fazit

Data Scrambling ist eine nützliche Methode zum Schutz sensibler Daten. Es ermöglicht die Nutzung der Daten für Tests, Entwicklungen und Analysen. Durch das Ersetzen sensibler Daten durch fiktive, aber realistische Daten können Organisationen vertrauliche Informationen schützen, Datenschutzbestimmungen einhalten und sicheren Datenaustausch erleichtern.

Beim Einsatz von Data Scrambling ist es wichtig, die richtigen Techniken für Ihre Daten und Bedürfnisse auszuwählen. Um sicherzustellen, dass Ihr Data-Scrambling-Prozess effektiv und sicher ist, befolgen Sie bewährte Verfahren. Halten Sie die Daten konsistent, schützen Sie Algorithmen und Schlüssel und richten Sie Zugriffskontrollen ein. Dies wird dazu beitragen, die Sicherheit Ihrer Daten zu gewährleisten.

Durch die Integration von Data Scrambling in Ihren Datenschutzplan können Sie die Nutzbarkeit und den Datenschutz der Daten in Einklang bringen. Dies hilft Ihrer Organisation, Daten zu nutzen und gleichzeitig das Vertrauen der Kunden und Stakeholder zu bewahren.

Nächste