Datenprüfung für Impala

Einführung

Bevor wir uns mit den speziellen Aspekten der Datenprüfung in Impala beschäftigen, ist es wichtig, zunächst den breiteren Kontext der Datenprüfung und Compliance im Allgemeinen zu betrachten. Datenprüfung ist im Wesentlichen der Prozess der systematischen Überwachung und Aufzeichnung von Datenbankaktivitäten, die die Datenintegrität, Vertraulichkeit und Verfügbarkeit beeinträchtigen. Es geht darum, detaillierte Aufzeichnungen über Benutzeraktionen und Systemereignisse zu erstellen und zu pflegen, einschließlich der Ausführung von Abfragen, Schemaänderungen und Datenzugriffsmustern. Dies beinhaltet sowohl erfolgreiche als auch gescheiterte Authentifizierungsversuche, DDL-Operationen und bestimmte Datenzugriffsereignisse basierend auf konfigurierten Prüfvorschriften und Compliance-Anforderungen zu erfassen.

In der heutigen Datenlandschaft, in der Unternehmen groß angelegte verteilte Systeme betreiben, spielt die Prüfung eine entscheidende Rolle in der Datenbanksicherheit und Governance. Laut dem Thales 2024 Data Threat Report sind etwa 70 % der Unternehmen nicht in der Lage, mehr als 50 % ihrer sensiblen Daten zu klassifizieren, was den kritischen Bedarf für robuste Prüfungs- und Data-Governance-Maßnahmen hervorhebt. Darüber hinaus hatten Organisationen, die Compliance-Prüfungen bestanden haben, in nur 21 % der Fälle eine Verletzungshäufigkeit, wobei nur 3 % eine Verletzung in den letzten 12 Monaten gemeldet hatten, was die Effektivität ordnungsgemäßer Prüfungs- und Compliance-Maßnahmen demonstriert.

Prüfung in Apache Impala

Impala, als verteilte SQL-Abfragemaschine für Apache Hadoop, bietet einzigartige Herausforderungen und Chancen für die Protokollierung und Überwachung der Compliance. Da es über verteilte Cluster arbeitet und groß angelegte Datenverarbeitung durchführt, erfordert Impala robuste Prüfungsmechanismen, um die Ausführung von Abfragen, die Ressourcennutzung und die Datenzugriffsmuster über seine verteilte Architektur hinweg zu verfolgen. Zu verstehen, wie die Verwaltung und Implementierung von Prüfprotokollierung in Impala effektiv erfolgt, ist für Organisationen entscheidend, die Compliance einhalten müssen, während sie die Leistung der verteilten SQL-Verarbeitung nutzen.

Das Verständnis der integrierten Protokollierungsfähigkeiten von Impala bietet eine Grundlage, um grundlegende Prüfungsanforderungen anzugehen. In diesem Kontext werden wir untersuchen, wie auf diese Protokolle zugegriffen werden kann und welche Arten von Informationen sie für Prüfungszwecke liefern können.

Zugriff auf grundlegende Datenprüfung für Impala mit impalad-Protokollen

Bevor man sich mit erweiterten Prüfungsfähigkeiten auseinandersetzt, ist es hilfreich, zu verstehen, wie Impala von Haus aus grundlegende Protokollierungsfunktionen bietet. Die Protokolle von Impala, die sowohl über die Weboberfläche als auch über das Dateisystem zugänglich sind, bieten eine grundlegende Möglichkeit, Aktivitäten wie die Ausführung von SQL-Abfragen und Systemereignisse zu überwachen.

Zugriff auf Protokolle über die Weboberfläche

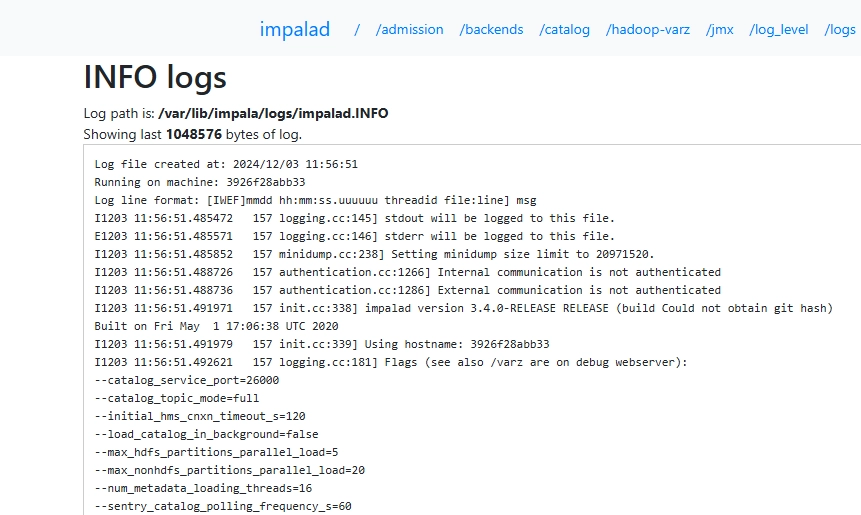

Nachdem Impala gestartet wurde, können Sie zur impalad Weboberfläche navigieren und auf die Protokolle im Abschnitt /logs zugreifen:

https://<ip_address>:25000/logs

Diese Oberfläche bietet eine zentrale Ansicht der Systemprotokolle, einschließlich SQL-Abfragen, Verbindungsdetails und interner Ereignisse.

Zugriff auf Protokolle über die Befehlszeile

Protokolle sind auch an dem im log_path konfigurierten Ort zugänglich. Sie können auf impalad.INFO zugreifen, indem Sie zur Protokolldatei navigieren und Linux-Systemtools wie cat oder grep verwenden:

cat /var/lib/impala/logs/impalad.INFO

Diese Datei enthält gemischte Protokolle, einschließlich Systemmeldungen, Dienststatusberichte und in der Datenbank ausgeführte SQL-Abfragen.

Beispiel: Protokollierung von SQL-Abfragen

Sie können das Protokollierungsverhalten in Aktion beobachten, indem Sie einige grundlegende SQL-Abfragen ausführen. Beginnen Sie damit, die Impala-Shell zu betreten und einige einfache Abfragen auszuführen:

CREATE DATABASE test;

CREATE TABLE test.sample (id INT);

INSERT INTO test.sample VALUES (1), (2), (3);

SELECT * FROM test.sample;

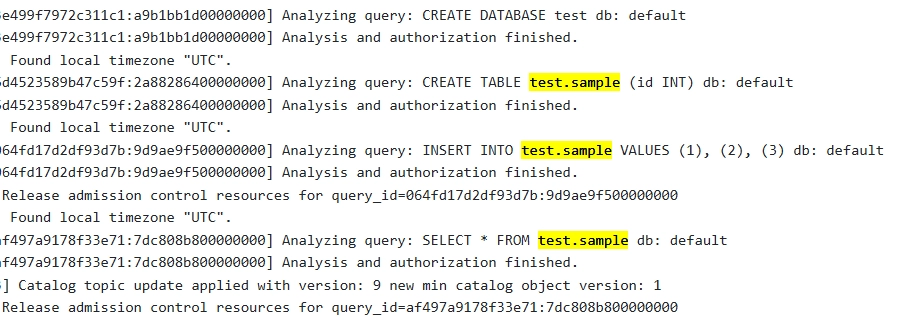

Überprüfung der Protokolle in der Weboberfläche

Öffnen Sie die Weboberfläche, können Sie die Suchfunktion (z. B. Strg+F) verwenden, um nach protokollierten Abfragen wie Abfragen auf der Tabelle test.sample zu suchen.

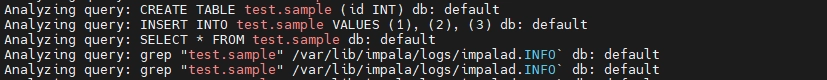

Überprüfung der Protokolle über die Befehlszeile

Ähnlich können Sie Abfragen direkt aus der Protokolldatei mit Systemdiensten wie grep filtern. Unten ist ein Beispiel für das Filtern von Abfragen auf der Tabelle ‘test.sample’:

grep "test.sample" /var/lib/impala/logs/impalad.INFO

Verständnis der Protokolldetails

Standardmäßig protokolliert Impala alles auf dem Protokollierungslevel ALL. Dies beinhaltet:

- Systemereignisse und Statusmeldungen

- Verbindungs- und Sitzungsdetails

- Ausführungen von SQL-Abfragen

Protokollierungsstufen

Impala unterstützt verschiedene Protokollierungsstufen (z. B. INFO, WARN, ERROR, ALL), die konfiguriert werden können, um die Ausführlichkeit der Protokolle zu steuern. Auf dem ALL-Level sind die Protokolle umfassend und schließen SQL-Abfragen ein, bieten jedoch immer noch nur grundlegende Informationen. Weitere Informationen zur Systemprotokollierung und den Protokollstufen finden Sie in der offiziellen Dokumentation zu diesem Thema.

Relevanz für die Prüfung

Die Standardprotokolle sind nützlich für:

- Die Verfolgung der Abfrageausführung zum Debuggen oder zur Fehlerbehebung.

- Die Überwachung von Verbindungen und Sitzungsaktivitäten.

- Die Beobachtung des allgemeinen Systemverhaltens.

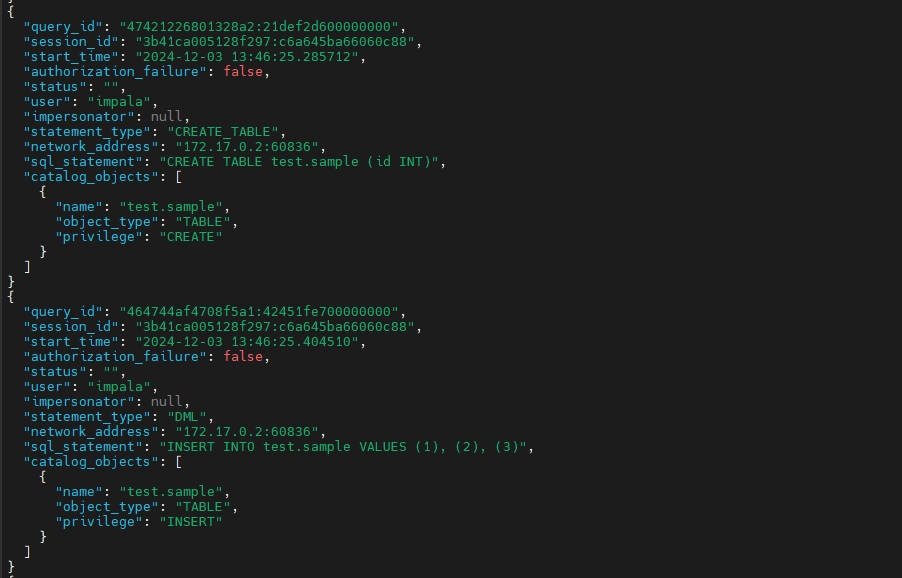

Separate Prüfungsprotokolle in Impala

Es ist auch erwähnenswert, dass Impala die Funktionalität bietet, separate Prüfungsprotokolle zu generieren, die speziell für die detaillierte Nachverfolgung und Compliance-Zwecke entwickelt wurden. Diese Prüfungsprotokolle können aktiviert werden, indem impalad mit spezifischen Flags gestartet wird. Für detailliertere Informationen können Sie die offizielle Dokumentation von Impala konsultieren.

Informationen, die in Prüfungsprotokollen erfasst werden

Diese Prüfungsprotokolle bieten im Vergleich zu Systemprotokollen detailliertere Spuren von Benutzeraktivitäten. Außerdem werden im Gegensatz zu Systemprotokollen Prüfungsprotokolle im JSON-Format gespeichert, wodurch sie mit Tools wie jq abfragbar sind, um die Lesbarkeit der Ausgabe zu verbessern.

jq '.[] | select(.sql_statement | test("test.sample"))' /var/lib/impala/audit/impala_audit_event_log_1.0*

Begrenzungen der Datenprüfung für Impala mit Standardprotokollen:

Während Impalas Standard-System- und Prüfungsprotokolle nützliche Einblicke bieten können, haben beide bestimmte Begrenzungen, die sie als langfristige Lösungen für umfassende Prüfung und Überwachung weniger geeignet und skalierbar machen. Diese umfassen:

Keine native Abfrage- oder Filterunterstützung: Standardprotokolle können nicht mit SQL abgefragt oder gefiltert werden oder eingebauten Filtermechanismen verwenden. Diese Begrenzung verlangt die Nutzung von externen Tools wie

jqoder Systemdiensten zur Ansicht und Analyse, was Workflows komplizieren und die nahtlose Integration mit anderen Systemen erschweren kann.Begrenzte Granularität: Das standardmäßige Protokollierungssystem erfasst alle Ereignisse sehr allgemein, ohne die Möglichkeit, spezifische Prüfungsregeln zu definieren. Dadurch wird die Verfolgung benutzerspezifischer Aktivitäten oder die Überwachung von Änderungen an sensiblen Daten weniger effizient.

Speicher- und Leistungsüberlastung: Kontinuierliche Protokollierung auf einem detaillierten Level kann insbesondere in stark frequentierten Umgebungen zu einem erheblichen Speicherverbrauch und einer Leistungsminderung führen, was ein sorgfältiges Ressourcenmanagement und eine regelmäßige Protokolldrehung erfordert.

DataSunrise: Verbesserte Datenprüfung für Impala

Während Impalas native Protokollierung den grundlegenden Bedarf an Datenprüfungen für Impala abdeckt, heben seine Einschränkungen den Bedarf nach spezialisierten Prüflösungen hervor, insbesondere in großen Unternehmensumgebungen. DataSunrise behebt diese Begrenzungen durch umfassende Überwachungs- und Analysemöglichkeiten und bietet verbesserte Abfragbarkeit, granulare Kontrolle und optimiertes Ressourcenmanagement.

Vorteile von DataSunrise für die Impala-Prüfung

- Einfache Implementierung: Schnelle Bereitstellungsoptionen und eine intuitive Benutzeroberfläche bedeuten eine schnellere Wertschöpfung als die Konfiguration nativer Protokolle. Teams können die Überwachung von Datenbankaktivitäten mit minimalem Einrichtungsaufwand starten.

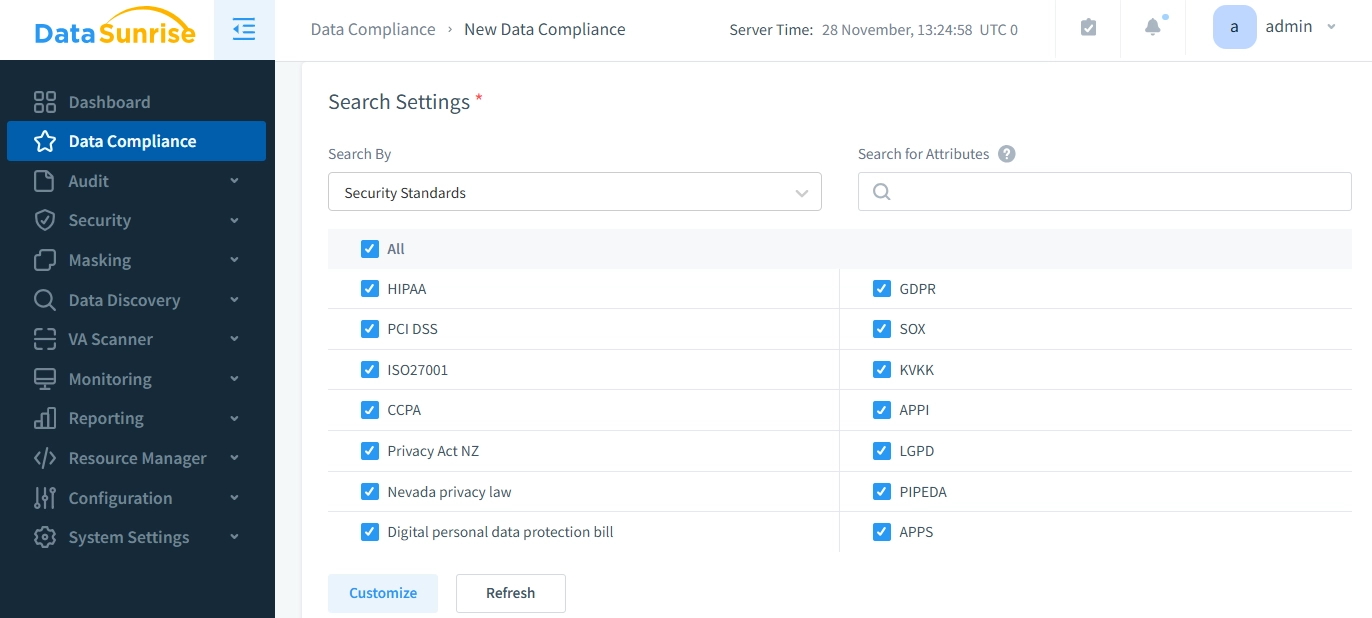

- Automatisierte Compliance: DataSunrise rationalisiert Prüfprozesse durch Automatisierung von Compliance-Berichtswesen und Überwachungsaufgaben. Diese Automatisierung reduziert den manuellen Aufwand erheblich im Vergleich zur traditionellen Protokollanalyse.

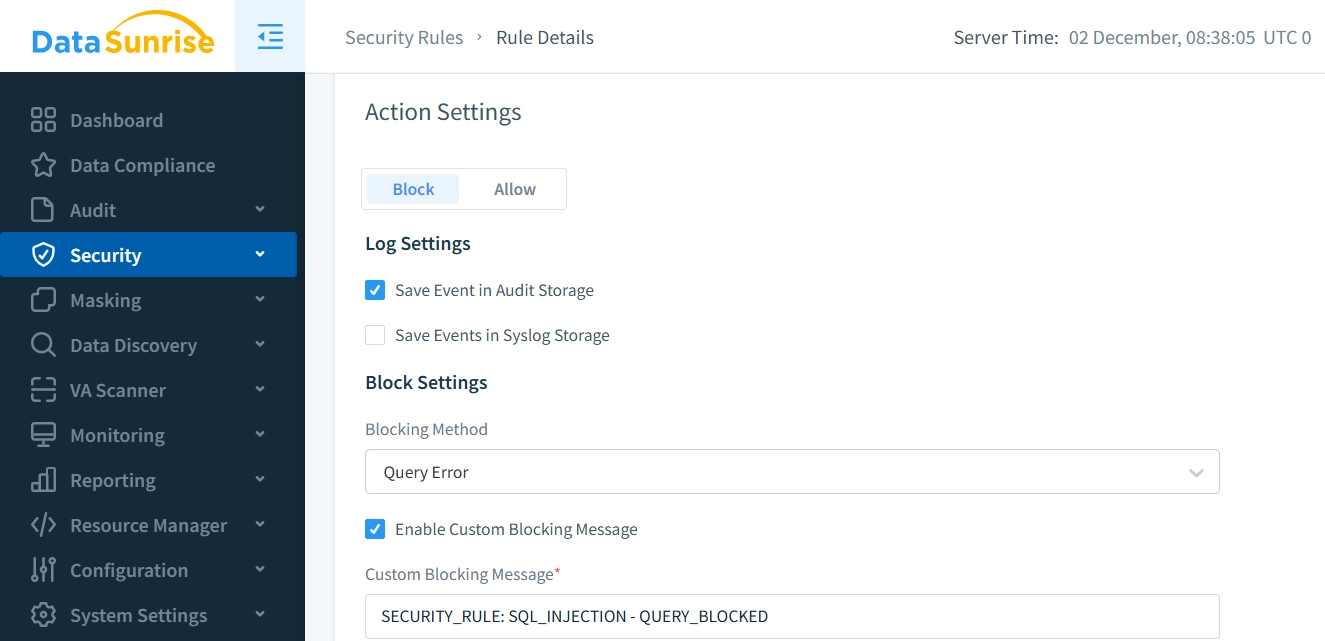

- Erweiterte Sicherheitstools: DataSunrise geht über die bloße Protokollierung und Prüfung hinaus und bietet anspruchsvolle Funktionen wie sofortige Benachrichtigungen, hochgradig anpassbare Sicherheitspolitiken und Musteranalysen für Sicherheitsbedrohungen.

- Plattformübergreifende Integration: Mit Unterstützung für über 40 Datenbanksysteme neben Impala ermöglicht DataSunrise standardisierte Überwachung von Datenbankaktivitäten in verschiedenen Datenbankumgebungen.

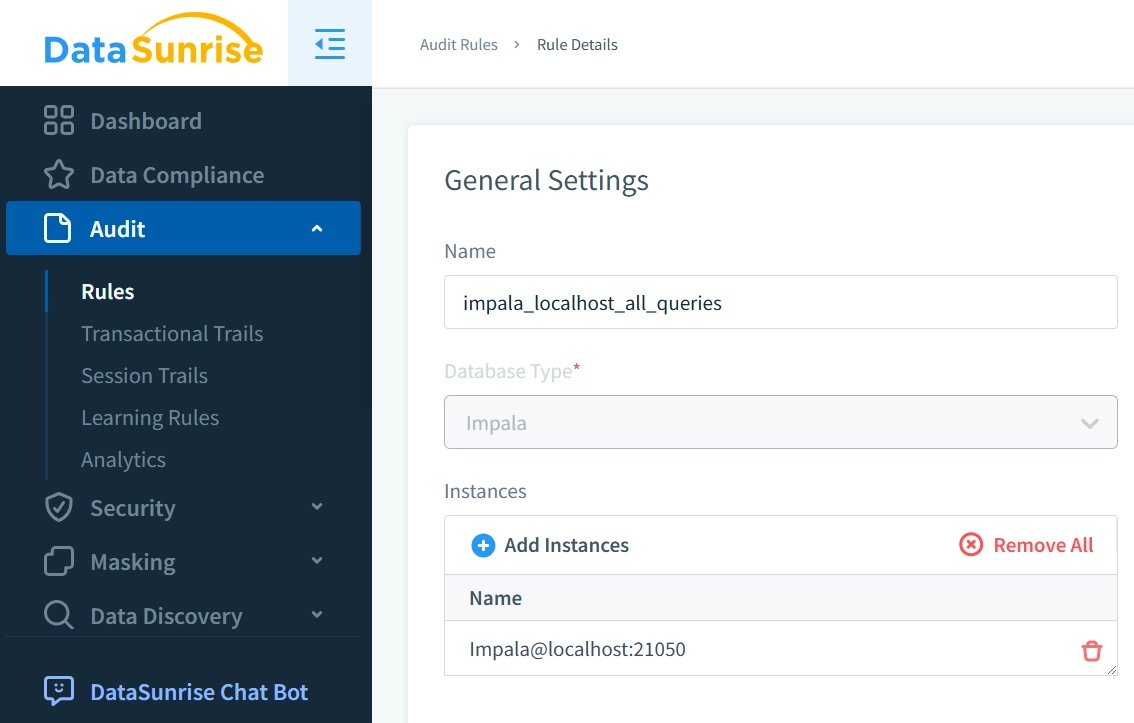

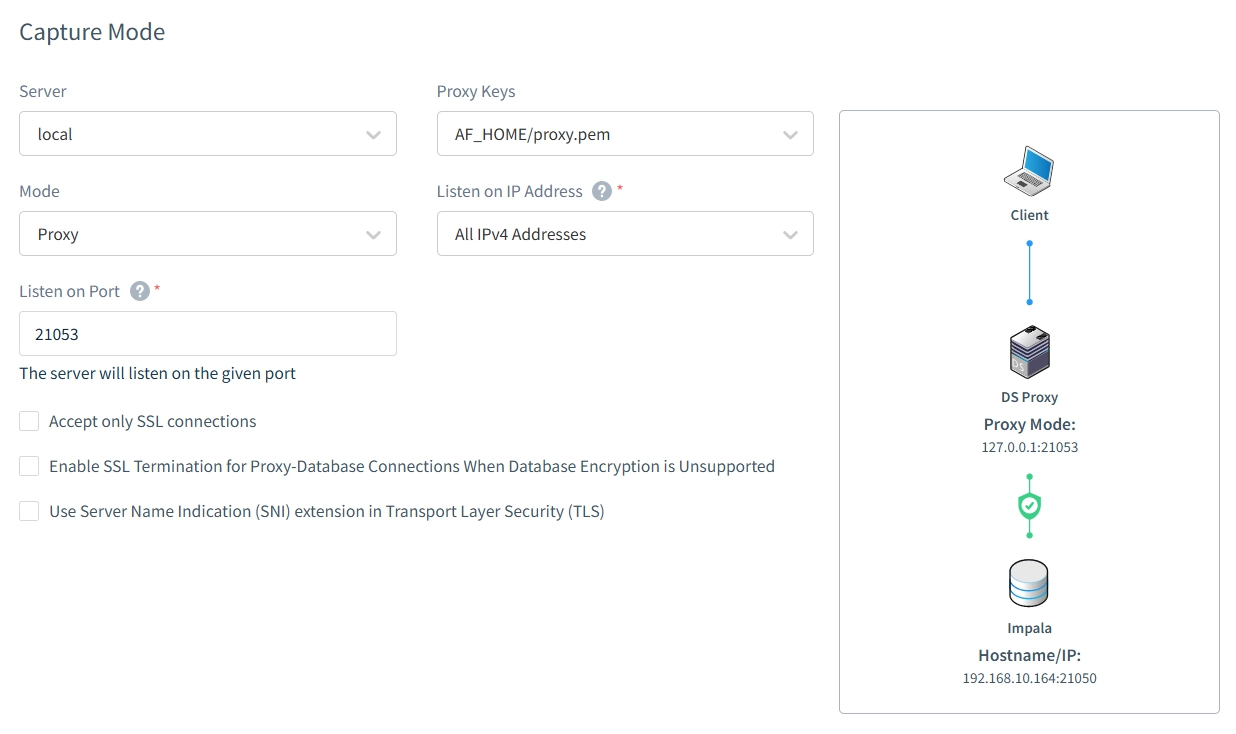

Weiter mit DataSunrise

DataSunrise bietet eine leistungsstarke Alternative zur Datenprüfung für Impala mit nativen Tools, indem es schnellere Bereitstellung, erweiterte Funktionen und eine reduzierte operative Komplexität ermöglicht. Mit Echtzeitaktivitätsüberwachung, fortschrittlicher Analytik und umfassender Plattformunterstützung hilft DataSunrise Organisationen, Compliance-Anforderungen zu erfüllen und ihre Datenbanken effektiv zu sichern.

Wählen Sie DataSunrise, um zu revolutionieren, wie Sie Prüfungen und Sicherheit in Impala verwalten, und stellen Sie sicher, dass Skalierbarkeit, Compliance und Einfachheit gewährleistet sind. Um zu erfahren, wie DataSunrise die Prüfungen in Impala optimieren und die Datenbanksicherheit stärken kann, vereinbaren Sie eine Online-Demo und entdecken Sie seine erweiterten Funktionen und den optimierten Ansatz.