DDoS-Angriffe

Was sind DDoS-Angriffe?

Ein Distributed Denial of Service (DDoS)-Angriff ist ein böswilliger Versuch, den normalen Datenverkehr und die Verfügbarkeit eines Zielservers, eines Dienstes oder eines Netzwerks zu stören, indem er es mit einer Flut von Internetverkehr aus mehreren Quellen überlastet. DDoS-Angriffe erzielen ihre Wirksamkeit, indem sie mehrere kompromittierte Computersysteme als Quellen des Angriffsverkehrs nutzen. Ausgenutzte Maschinen können Computer und andere vernetzte Ressourcen wie IoT-Geräte umfassen.

DDoS-Angriffe stellen eine erhebliche Herausforderung dar, da sie schwer zu verhindern sind. Die Angriffe stammen von vielen verschiedenen IP-Adressen aus der ganzen Welt, was es schwierig macht, sich gegen sie zu verteidigen. Dies macht es extrem schwierig, bösartigen Verkehr von legitimem Benutzerverkehr zu unterscheiden. DDoS-Angriffe können zu erheblichen Störungen führen, den Zugang zu wichtigen Diensten verhindern und erhebliche finanzielle Verluste für Organisationen verursachen.

Wie funktionieren DDoS-Angriffe?

Während eines DDoS-Angriffs erlangt der Angreifer die Kontrolle über einen anfälligen Computer oder eine Maschine. Dies verwandelt das Gerät in ein “Bot” oder “Zombie”, das den Angriff ausführt. Der Angreifer tut dies bei vielen Computern, wodurch ein Netzwerk kompromittierter Maschinen entsteht, das als “Botnetz” bekannt ist.

Der Angreifer befiehlt den Maschinen im Botnetz, eine große Menge an Datenverkehr zu einer bestimmten IP-Adresse zu senden. Diese Aktion verursacht Schwierigkeiten für regulären Verkehr, durchzukommen. Die Besitzer der kompromittierten Computer sind sich oft nicht bewusst, dass Hacker ihr System gekapert haben.

Verschiedene Quellen überfluten das Ziel mit Verkehr, was die Kontrolle erschwert. Dieser Verkehr stammt von Hunderten oder Tausenden verschiedener IP-Adressen.

Mehrere gängige Methoden, die Angreifer verwenden, um DDoS-Angriffe durchzuführen, umfassen:

- Verkehrsangriffe

- Bandbreitenangriffe

- Anwendungsangriffe

Verkehrsüberlastungsangriffe senden eine riesige Menge von TCP-, UDP- und ICPM-Paketen an das Ziel. Dieser hohe Verkehr überlastet die Server und Infrastruktur des Ziels, verbraucht Ressourcen und bringt schließlich das System zum Stillstand.

Dieser DDoS-Angriff überlastet das Ziel mit massiven Mengen an Junk-Daten. Dies führt zu einem Verlust der Netzwerkbandbreite, Ressourcen der Ausrüstung und bringt schließlich das Zielsystem zum Absturz.

Anwendungs-Layer-DDoS-Angriffe überlasten Anwendungen mit böswillig erstellten Anfragen. Diese Angriffe sind besonders schwer zu erkennen und können spezifische Funktionen von Anwendungen stören.

Häufige Arten von DDoS-Angriffen

Verschiedene Arten von DDoS-Angriffen nutzen die oben genannten Methoden. Hier sind einige der häufigsten:

UDP-Flood

Ein UDP-Flood tritt auf, wenn ein Angreifer eine große Menge an Daten an zufällige Ports auf einem Ziel sendet. Dies überwältigt das Ziel und stört seine Fähigkeit, ordnungsgemäß zu funktionieren. Der Host sucht nach Datagramm-bezogenen Anwendungen und sendet ICMP-Pakete, wenn keine gefunden werden. Sobald das System mehr UDP-Pakete erhält, wird es überwältigt und reagiert nicht mehr auf andere Clients.

Ein Täter kann ein Botnetz nutzen, um zahlreiche UDP-Pakete an Ports 80 und 443 auf einem Webserver zu senden. Dies kann den Server überlasten und ihn daran hindern, auf echte Benutzeranfragen für HTTP und HTTPS zu reagieren.

ICMP (Ping)-Flood

Eine ICMP-Flood, auch bekannt als Ping-Flood, ist eine Art von DDoS-Angriff. Sie zielt darauf ab, ein Gerät mit ICMP-Echo-Anforderungspaketen zu überwältigen. Dies macht das Gerät für den normalen Datenverkehr unzugänglich.

Zum Beispiel könnte der Angreifer viele ICMP-Pakete von gefälschten IP-Adressen an den Server mit hoher Geschwindigkeit senden. Der Server muss jede Anforderung verarbeiten und versuchen zu antworten, was ihn schließlich überwältigt und unempfänglich macht.

SYN-Flood

Eine SYN-Flood ist ein Cyberangriff, der einen Server überwältigt, indem er viele Verbindungsanforderungen sendet, was ihn unempfänglich macht. Dieser Angriff überflutet den Server mit Verbindungsanforderungen. Der Server kann die große Anzahl von Anfragen nicht bewältigen. Daher wird der Server unempfänglich.

Der Angreifer sendet wiederholt SYN-Pakete an jeden Port auf dem angegriffenen Host, oft unter Verwendung einer gefälschten IP-Adresse. Der Server, nicht wissend, dass er angegriffen wird, erhält mehrfach scheinbar legitime Anfragen zum Verbindungsaufbau. Er antwortet auf jeden Versuch mit einem SYN-ACK-Paket und wartet auf das letzte ACK-Paket, um die Verbindung abzuschließen. Bei einem Angriff jedoch werden die Ressourcen des Servers aufgebraucht, da der feindliche Client das ACK nicht erhält.

HTTP-Flood

Bei einem HTTP-Flood-DDoS-Angriff verwendet der Angreifer gefälschte HTTP-Anfragen, um einen Webserver oder eine Anwendung zu überwältigen. HTTP-Floods nutzen keine fehlerhaften Pakete, Spoofing oder Reflektionstechniken, was sie schwerer zu erkennen und zu verhindern macht.

Ein Hacker könnte ein Botnetz verwenden, um mehrere gültige HTTP-Anfragen an eine Webanwendung zu senden. Sie würden versuchen, es so aussehen zu lassen, als ob es sich um echten Datenverkehr handelte. Wenn mehr Anfragen eingehen, wird der Server überlastet und kann keine weiteren Anfragen von tatsächlichen Benutzern mehr bearbeiten.

Slowloris

Slowloris ist eine Art von Angriff, der Webserver ins Visier nimmt. Er kann einen Server ohne Beeinträchtigung anderer Dienste oder Ports im Netzwerk außer Betrieb setzen. Slowloris erreicht dies, indem er so viele Verbindungen zum Zielwebserver wie möglich so lange wie möglich offen hält. Er tut dies, indem er Verbindungen zum Zielserver erstellt, aber nur eine teilweise Anfrage sendet.

Periodisch sendet er HTTP-Header, wodurch die Anfrage, wenn auch nie vollständig abgeschlossen, verlängert wird. Betroffene Server halten diese falschen Verbindungen offen, überlaufen schließlich den maximalen gleichzeitigen Verbindungspool, und verweigern zusätzliche Verbindungsversuche von legitimen Clients.

Wie man DDoS-Angriffe verhindern kann

Eine Reihe von Techniken kann helfen, DDoS-Angriffe zu verhindern oder ihre Auswirkungen zu mindern:

- Verwendung von Firewalls und Intrusion-Prevention-Systemen zur Überwachung des Verkehrs und Filterung verdächtiger Pakete

- Bereitstellung von Lastenausgleichern, um den Verkehr gleichmäßig auf eine Gruppe von Servern zu verteilen

- Einrichten von Ratenbegrenzungen, um die Anzahl der Anfragen zu begrenzen, die ein Server in einem bestimmten Zeitfenster akzeptiert

- Förderung bewährter Verfahren wie das Patchen und Aktualisieren von Systemen

- Vorausplanen und einen Notfallplan bereithalten

- Erwägung von DDoS-Minderungsdiensten, die Verkehrsschrubbtechniken anwenden, um guten Verkehr von schlechtem zu trennen

DDoS-Angriffe verändern und entwickeln sich ständig weiter, was es schwierig macht, eine Lösung für einen vollständigen Schutz zu finden. Sicherheitsteams müssen wachsam sein und einen mehrschichtigen Ansatz zur Verteidigung gegen DDoS-Angriffe anwenden.

DataSunrise konfigurieren, um DDoS-Angriffe zu verhindern

Sie können DataSunrise konfigurieren, ein weiteres leistungsstarkes Werkzeug, das hilft, DDoS-Angriffe zu verhindern. DataSunrise bietet eine umfassende Datenbanksicherheits-Suite, die den Datenbankverkehr in Echtzeit überwacht, verdächtiges Verhalten erkennt und automatisch bösartige Anfragen blockieren kann.

DataSunrise kann DDoS-Angriffe erkennen, indem spezielle Sicherheitsregeln erstellt werden. Es sucht nach Anzeichen wie einem plötzlichen Anstieg des Datenverkehrs von einer IP-Adresse oder vielen Anfragen an eine URL.

DataSunrise kann schnell auf potenzielle Angriffe reagieren, indem es verdächtige Sitzungen stoppt oder die angreifende IP-Adresse blockiert. Dies hilft, den Datenbankserver zu schützen.

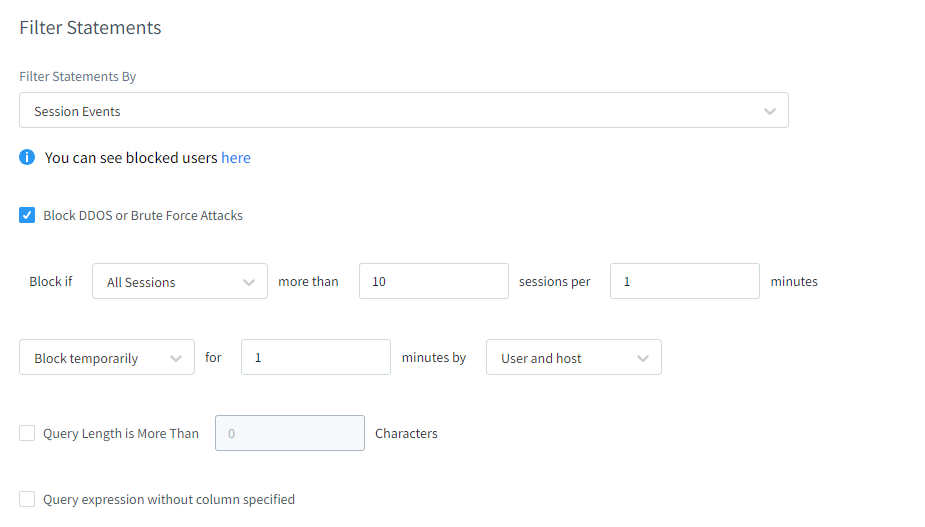

Bei der Konfiguration eines Blocks zum Blockieren von DDoS-Angriffen in DataSunrise müssen Sie die folgenden Parameter angeben:

Die Plattform bietet flexible Konfigurationsoptionen, die es den Benutzern ermöglichen, genaue Bedingungen festzulegen, die den Zugriff blockieren. Benutzer können wählen, welche Sitzungen überwacht werden sollen, und Grenzwerte für die maximalen erlaubten Abfragen in einem bestimmten Zeitraum festlegen.

DataSunrise ermöglicht den Benutzern auch, Maßnahmen festzulegen, die im Falle eines Verstoßes ergriffen werden sollen. Benutzer können auch die Dauer der Sperre und entscheiden, ob ein einzelner Benutzer oder die gesamte Maschine gesperrt werden soll.

DataSunrise bietet zusätzlichen Schutz, indem es Benutzern erlaubt, die Länge der Anfragen zu begrenzen und bestimmte Injektionsangriffe zu verhindern. Weitere Informationen erhalten Sie beim Buchung einer Online-Demo-Sitzung.

Schlussfolgerung

Dieser Artikel erklärt, was DDoS-Angriffe sind, wie sie funktionieren, gängige Typen und Möglichkeiten, sie zu verhindern oder ihre Auswirkungen zu mindern. DDoS-Angriffe stellen eine erhebliche Bedrohung für Unternehmen dar. Sie können erheblichen finanziellen und rufschädigenden Schaden verursachen, wenn sie nicht angemessen geschützt sind. Unternehmen müssen sich gegen diese Angriffe verteidigen, um potenziellen Schaden zu vermeiden.

Cybersecurity ist wie ein Wettrüsten. Solange Organisationen über eine Online-Infrastruktur verfügen, wird es immer böse Akteure geben, die versuchen, diese anzugreifen oder zu stören.

Um DDoS-Angriffe zu verhindern, müssen Sie verstehen, wie sie funktionieren und geeignete Sicherheitsmaßnahmen ergreifen. Dies wird Ihre Vermögenswerte und Daten schützen.