Dynamische Datenmaskierung für Amazon Athena: Datensicherung ohne Einbußen bei der Nutzbarkeit

Einführung

Amazon Athena, ein leistungsstarker Abfragedienst, bewältigt große Datenmengen. Aber wie stellen wir sicher, dass diese Daten sicher bleiben? Hier kommt die dynamische Datenmaskierung für Amazon Athena ins Spiel. Diese Technik bietet eine robuste Lösung zum Schutz sensibler Daten, während deren Nützlichkeit erhalten bleibt.

Große Unternehmen sind aufgrund ihrer umfangreichen Dateninfrastruktur und ihrer Belegschaft bevorzugte Ziele für Cyberkriminelle. Diese Faktoren führen oft zu mehr Schwachstellen im Vergleich zu kleineren Einrichtungen. Im Juli 2024 beispielsweise erlitt AT&T einen bedeutenden Verstoß ihrer Cloud-Infrastruktur. Dieser alarmierende Trend unterstreicht den kritischen Bedarf an robusten Datenschutzmaßnahmen wie dynamische Maskierung.

Lassen Sie uns in die Welt der dynamischen Datenmaskierung für Amazon Athena eintauchen und erkunden, wie sie Ihre Datensicherheitsstrategie verbessern kann.

Verständnis der dynamischen Datenmaskierung

Die dynamische Datenmaskierung ist eine Sicherheitsfunktion, die die Exposition sensibler Daten durch sofortige Maskierung begrenzt. Im Gegensatz zur statischen Maskierung, die Daten dauerhaft verändert, bewahrt die dynamische Maskierung die ursprünglichen Informationen und kontrolliert den Zugriff.

Für Amazon Athena Benutzer bedeutet dies:

- Erhöhter Datenschutz

- Einfachere Einhaltung von Datenschutzgesetzen

- Flexible Zugriffskontrolle basierend auf Benutzerrollen

Schauen wir uns nun die verschiedenen Methoden zur Implementierung der dynamischen Datenmaskierung in Athena an.

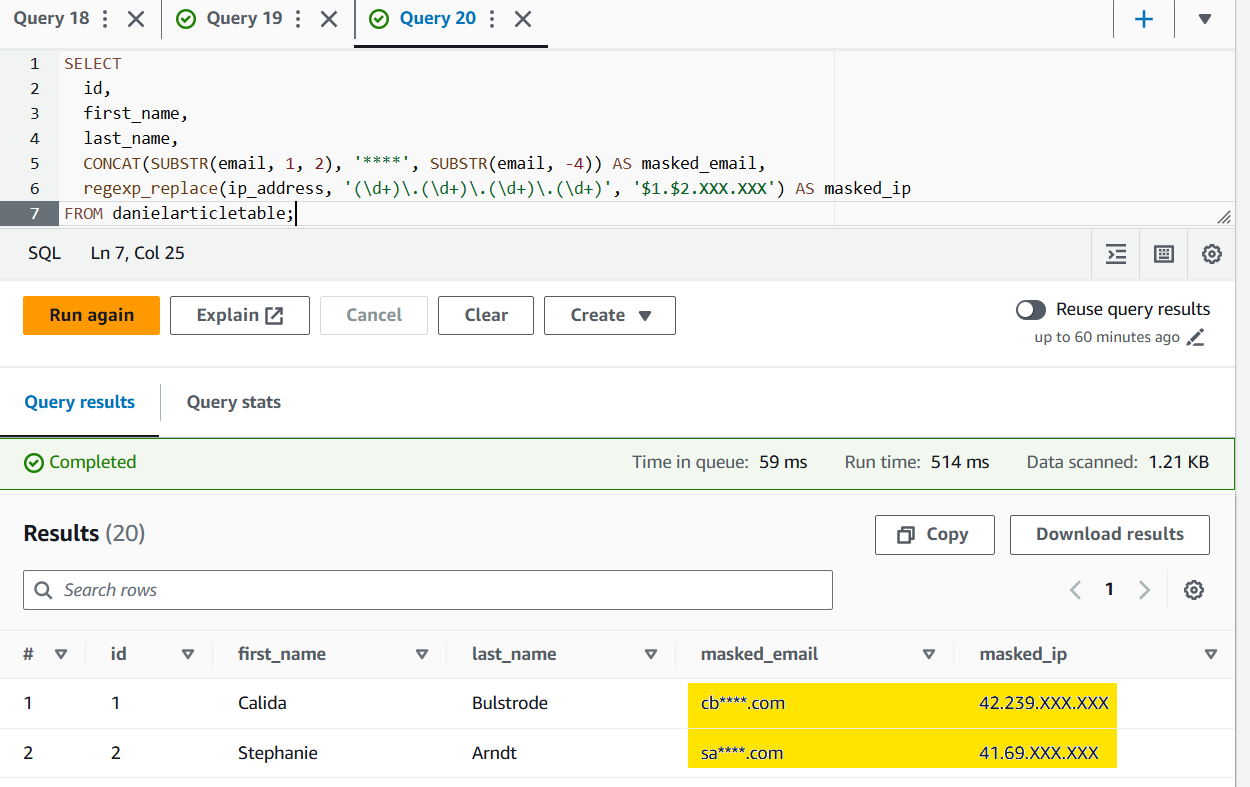

Native Maskierung mit SQL-Sprachfunktionen

Athena unterstützt native Maskierung mithilfe von SQL-Sprachfunktionen. Dieser Ansatz nutzt eingebaute Funktionen, um sensible Daten direkt in Abfragen zu maskieren.

Hier ist ein einfaches Beispiel:

SELECT id, first_name, last_name, CONCAT(SUBSTR(email, 1, 2), '****', SUBSTR(email, -4)) AS masked_email, regexp_replace(ip_address, '(\d+)\.(\d+)\.(\d+)\.(\d+)', '$1.$2.XXX.XXX') AS masked_ip FROM danielarticletable

Diese Abfrage maskiert die E-Mail-Adressen und zeigt nur die ersten zwei und letzten vier Zeichen an.

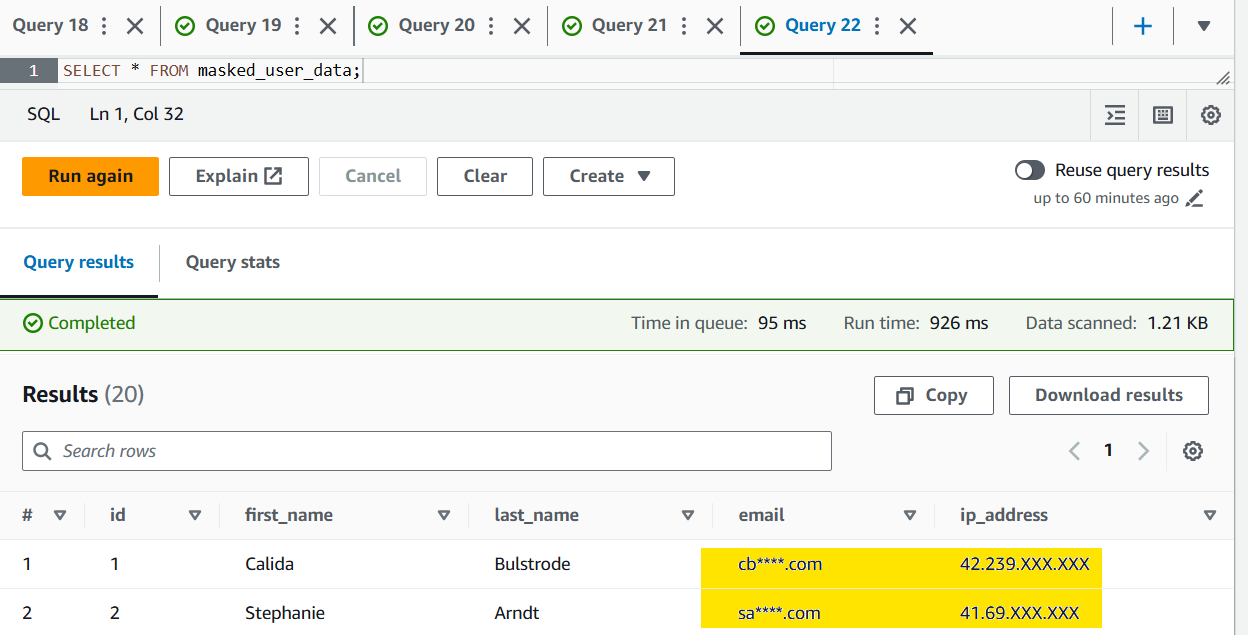

Verwendung von Views zur Datenmaskierung

Views bieten eine weitere native Methode zur Maskierung von Daten in Athena. Durch die Erstellung einer Ansicht mit maskierten Spalten können Sie den Datenzugriff steuern, ohne die zugrunde liegende Tabelle zu ändern.

Beispiel:

CREATE VIEW masked_user_data AS SELECT id, first_name, last_name, CONCAT(SUBSTR(email, 1, 2), '****', SUBSTR(email, -4)) AS email, regexp_replace(ip_address, '(\d+)\.(\d+)\.(\d+)\.(\d+)', '$1.$2.XXX.XXX') AS ip_address FROM danielarticletable;

SELECT * FROM masked_user_data;

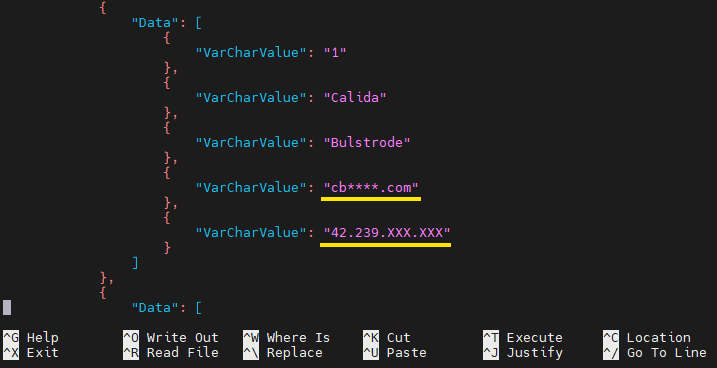

AWS CLI für maskierte Daten

Der Zugriff auf die Athena maskierte Ansicht über die CLI ist unkompliziert, erfordert jedoch einige Vorbereitungen. Stellen Sie zunächst sicher, dass Sie die AWS CLI mit Ihren Anmeldeinformationen konfiguriert haben:

aws configure

Um den Prozess zu vereinfachen, haben wir die notwendigen Befehle in einem Skript zusammengeführt. Dieser Ansatz strafft die Interaktion mit Athena, da das Ausführen von CLI-Befehlen einzeln umständlich und fehleranfällig sein kann. Machen Sie die Datei mit dem Befehl chmod +x ausführbar.

#!/bin/bash QUERY="SELECT * FROM masked_user_data LIMIT 10" DATABASE="danielarticledatabase" S3_OUTPUT="s3://danielarticlebucket/AthenaArticleTableResults/" EXECUTION_ID=$(aws athena start-query-execution \ --query-string "$QUERY" \ --query-execution-context "Database=$DATABASE" \ --result-configuration "OutputLocation=$S3_OUTPUT" \ --output text --query 'QueryExecutionId') echo "Query execution ID: $EXECUTION_ID" # Wait for query to complete while true; do STATUS=$(aws athena get-query-execution --query-execution-id $EXECUTION_ID --output text --query 'QueryExecution.Status.State') if [ $STATUS != "RUNNING" ]; then break fi sleep 5 done if [ $STATUS = "SUCCEEDED" ]; then aws athena get-query-results --query-execution-id $EXECUTION_ID > results.json echo "Results saved to results.json" else echo "Query failed with status: $STATUS" fi

Die Ausgabedatei json könnte Daten wie diese enthalten:

Implementierung der dynamischen Datenmaskierung mit Python und Boto3

Für fortschrittlichere Maskierungsszenarien bietet Python in Kombination mit der Boto3-Bibliothek größere Flexibilität und Kontrolle. Dieser leistungsstarke Ansatz, den wir in unserem früheren Artikel zu Maskierungstechniken für Athena untersucht haben, ermöglicht individuelle und dynamische Datenschutzlösungen.

DataSunrise: Fortschrittliche dynamische Datenmaskierung

Während Athena native Maskierungsfunktionen bietet, bieten Tools wie DataSunrise umfassendere Lösungen für die dynamische Datenmaskierung. DataSunrise unterstützt keine statische Maskierung für Athena, bietet jedoch leistungsstarke dynamische Maskierungsfunktionen.

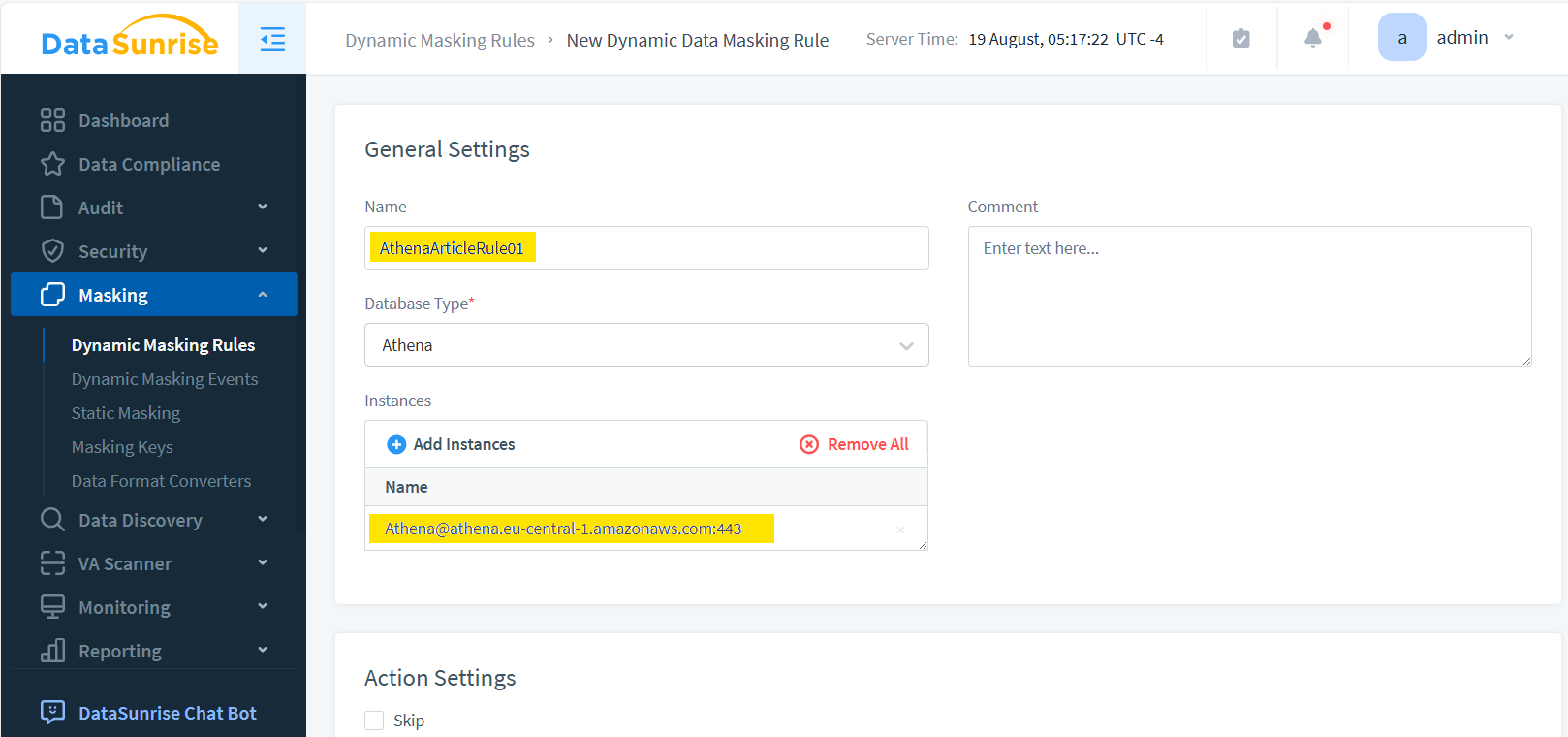

So verwenden Sie DataSunrise für die dynamische Maskierung mit Athena:

- Verbinden Sie DataSunrise mit Ihrer Athena-Datenbank

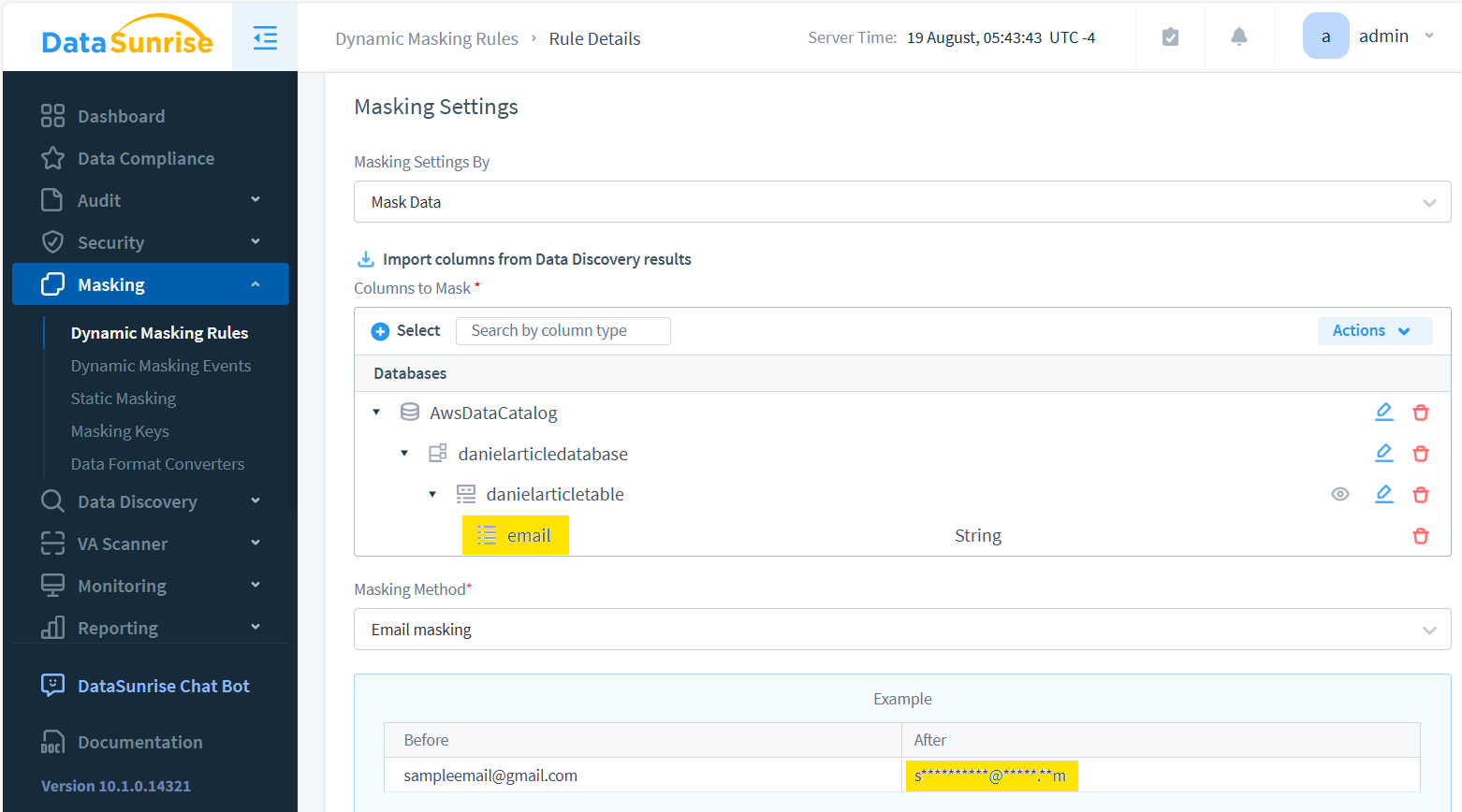

- Definieren Sie eine Maskierungsregel in der DataSunrise-Oberfläche und wählen Sie die zu maskierenden Objekte aus:

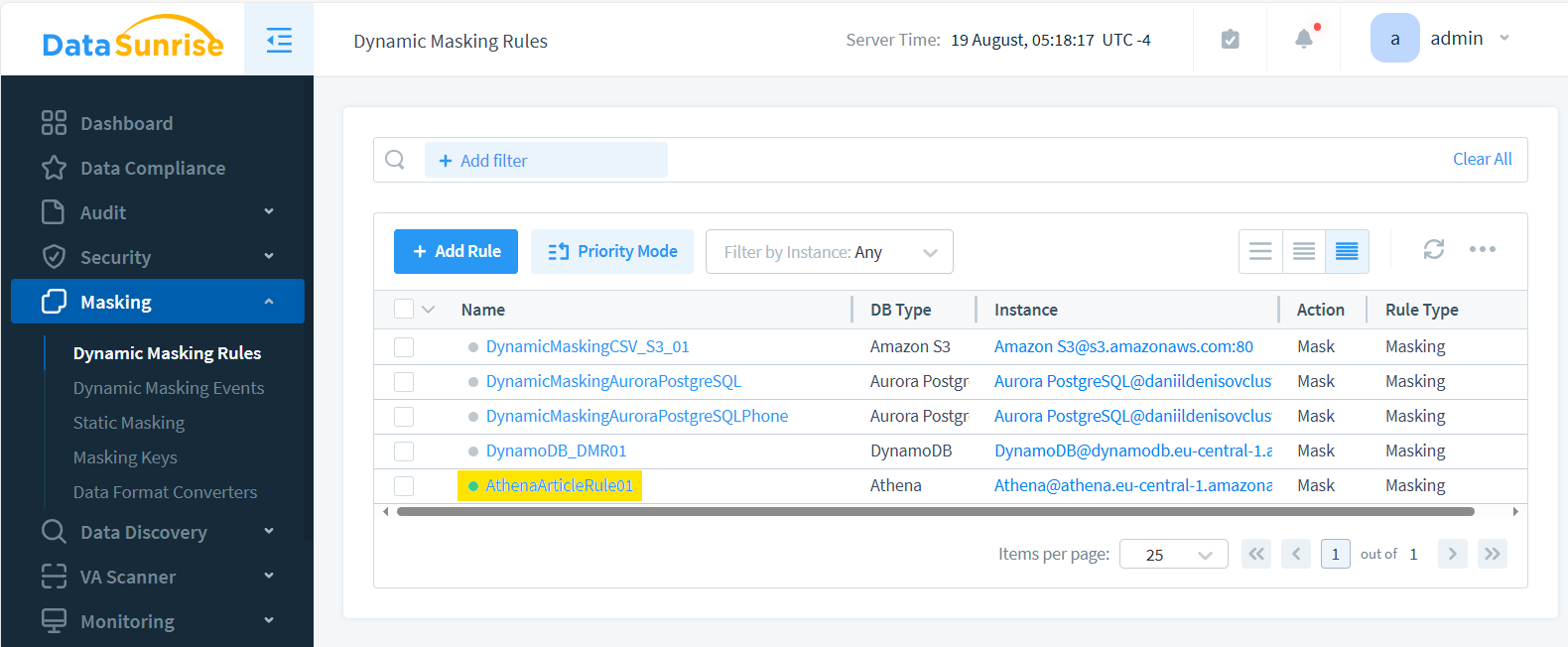

Die erstellte Regel sieht folgendermaßen aus:

- Abfragen Sie Ihre Daten über DataSunrise, um die dynamische Maskierung anzuwenden

DataSunrise bietet zentrale Kontrolle über Maskierungsregeln in Ihrem gesamten Datensystem und stellt einen konsistenten Schutz sicher.

Zugriff auf den DataSunrise Athena Proxy

Sie sollten die folgenden Variablen in der Python-Umgebung (activate.bat-Skript) eingestellt haben:

set AWS_ACCESS_KEY_ID=your_id_key... set AWS_SECRET_ACCESS_KEY=... set AWS_DEFAULT_REGION=... set AWS_CA_BUNDLE=C:/<YourPath>/certificate-key.txt

Um über den DataSunrise Proxy auf Athena zuzugreifen, folgen Sie diesen Schritten:

- Navigieren Sie zur Seite “Konfiguration – SSL-Schlüsselgruppen” in DataSunrise.

- Wählen Sie die entsprechende Instanz aus, für die Sie das Zertifikat benötigen.

- Laden Sie die Datei certificate-key.txt für diese Instanz herunter und speichern Sie sie im Verzeichnis, das in der Variable AWS_CA_BUNDLE angegeben ist.

Sobald Sie das Zertifikat haben, können Sie den folgenden Code verwenden, um sich über den DataSunrise Proxy unter 192.168.10.230 mit Athena zu verbinden:

import boto3

import time

import pandas as pd

import botocore.config

def wait_for_query_to_complete(athena_client, query_execution_id):

max_attempts = 50

sleep_time = 2

for attempt in range(max_attempts):

response = athena_client.get_query_execution(QueryExecutionId=query_execution_id)

state = response['QueryExecution']['Status']['State']

if state == 'SUCCEEDED':

return True

elif state in ['FAILED', 'CANCELLED']:

print(f"Query failed or was cancelled. Final state: {state}")

return False

time.sleep(sleep_time)

print("Query timed out")

return False

# Configure the proxy

connection_config = botocore.config.Config(

proxies={'https': 'http://192.168.10.230:1025'},

)

# Connect to Athena with proxy configuration

athena_client = boto3.client('athena', config=connection_config)

# Execute query

query = "SELECT * FROM danielArticleDatabase.danielArticleTable"

response = athena_client.start_query_execution(

QueryString=query,

ResultConfiguration={'OutputLocation': 's3://danielarticlebucket/AthenaArticleTableResults/'}

)

query_execution_id = response['QueryExecutionId']

# Wait for the query to complete

if wait_for_query_to_complete(athena_client, query_execution_id):

# Get results

result_response = athena_client.get_query_results(

QueryExecutionId=query_execution_id

)

# Extract column names

columns = [col['Label'] for col in result_response['ResultSet']['ResultSetMetadata']['ColumnInfo']]

# Extract data

data = []

for row in result_response['ResultSet']['Rows'][1:]: # Skip header row

data.append([field.get('VarCharValue', '') for field in row['Data']])

# Create DataFrame

df = pd.DataFrame(data, columns=columns)

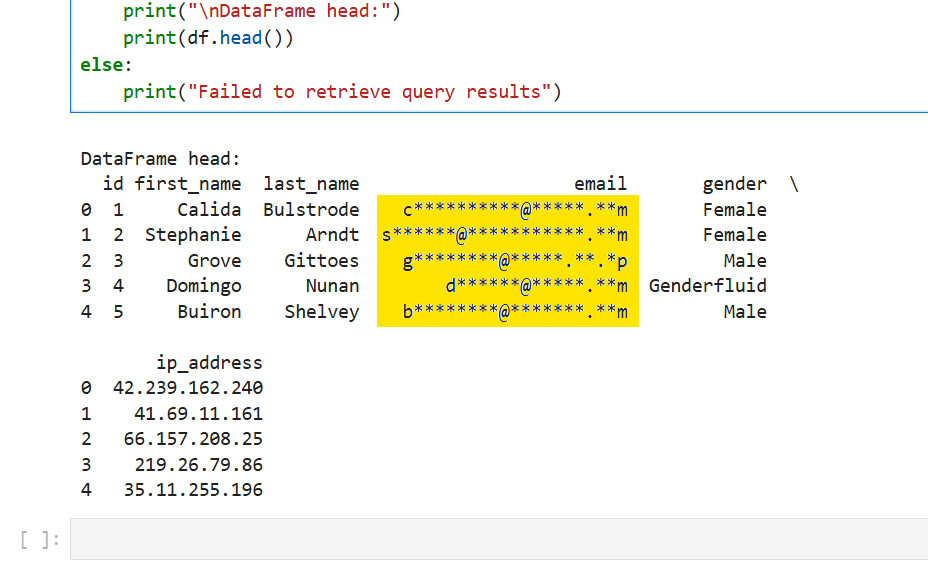

print("\nDataFrame head:")

print(df.head())

else:

print("Failed to retrieve query results")Mögliche Ausgabe (für Jupyter-Notebook):

Vorteile der Verwendung von DataSunrise für dynamische Datenmaskierung

Das Sicherheitspaket von DataSunrise bietet mehrere Vorteile für Athena-Benutzer:

- Zentrale Verwaltung von Maskierungsregeln

- Einheitliche Kontrolle über mehrere Datenquellen

- Fortschrittliche Maskierungstechniken über die nativen Fähigkeiten von Athena hinaus

- Echtzeitüberwachung und Alarmierung

- Werkzeuge für Compliance-Berichte

Diese Funktionen machen DataSunrise zu einem starken Verbündeten zum Schutz sensibler Daten in Amazon Athena.

Schlussfolgerung

Die dynamische Datenmaskierung für Amazon Athena ist ein wesentliches Werkzeug in der heutigen Sicherheitslandschaft. Von nativen SQL-Funktionen bis hin zu fortschrittlichen Lösungen wie DataSunrise gibt es verschiedene Möglichkeiten, diesen Schutz zu implementieren.

Durch die Maskierung sensibler Daten können Sie:

- Die Datensicherheit verbessern

- Compliance-Bemühungen vereinfachen

- Die Nützlichkeit der Daten erhalten und gleichzeitig die Privatsphäre schützen

Da Datenverstöße weiterhin erhebliche Risiken darstellen, ist die Implementierung robuster Maskierungsstrategien wichtiger denn je.

Denken Sie daran, dass der Schlüssel zu einem effektiven Datenschutz in der Wahl der richtigen Werkzeuge und Strategien für Ihre spezifischen Bedürfnisse liegt. Ob Sie sich für native Athena-Funktionen oder umfassendere Lösungen entscheiden, die Priorisierung der Datenmaskierung ist ein Schritt hin zu einer sichereren Datenumgebung.

DataSunrise bietet eine umfassende Suite von Datenbank-Sicherheitstools, einschließlich Audit und Compliance-Funktionen. Diese benutzerfreundlichen Lösungen bieten einen flexiblen und leistungsstarken Schutz für Ihre sensiblen Daten. Um diese Werkzeuge in Aktion zu sehen und zu untersuchen, wie sie Ihre Datensicherheitsstrategie verbessern können, besuchen Sie unsere Website, um eine Online-Demo zu vereinbaren.

Nächste