Dynamische Datenmaskierung für IBM DB2

Die dynamische Datenmaskierung für IBM DB2 ist in einer Zeit, in der Datenverletzungen Unternehmen durchschnittlich 4,45 Millionen US-Dollar kosten, zu einer essentiellen Sicherheitsmaßnahme geworden. Diese wichtige Statistik aus dem IBM’s 2023 Cost of a Data Breach Report zeigt, warum der Schutz sensibler Informationen so wichtig ist. Dynamische Datenmaskierung hat nun weltweit höchste Priorität für DB2-Benutzer.

IBM DB2 ist ein leistungsstarkes Datenbankmanagementsystem mit integrierten Funktionen zur dynamischen Datenmaskierung. Diese Funktionen helfen, Datenexpositionen zu verhindern. Durch die Implementierung dieser Funktionen können Unternehmen ihr Risiko erheblich verringern und gleichzeitig die volle Datenbankfunktionalität beibehalten. Lernen Sie, wie Sie dynamische Datenmaskierung in IBM DB2 implementieren können, und entdecken Sie zusätzliche Lösungen für umfassenden Datensschutz.

Was ist dynamische Datenmaskierung?

Die dynamische Datenmaskierung (DDM) ist eine Technik, die sensitive Daten in Echtzeit basierend auf dem Zugriffslevel des Benutzers verbirgt. Im Gegensatz zu traditionellen Datenmaskierungsmethoden, die Daten im Ruhezustand ändern, stellt DDM sicher, dass sensible Daten zum Zeitpunkt des Zugriffs verschleiert werden. Das bedeutet, dass Benutzer ohne ausreichende Berechtigungen maskierte Daten sehen, während autorisierte Benutzer die Originalinformationen einsehen können.

Zum Beispiel kann DDM in einer Datenbank, die Kundendaten mit E-Mail-Adressen und Kreditkartennummern enthält, maskierte Versionen dieser Felder für nicht-privilegierte Benutzer anzeigen, während autorisierte Benutzer die tatsächlichen Daten sehen können. Dies ist besonders hilfreich in Bereichen wie Entwicklung, Testen und Berichterstellung, wo der Zugriff auf echte Produktionsdaten benötigt wird, aber die Privatsphäre gewahrt bleiben muss.

IBM DB2 Native Funktionen zur dynamischen Datenmaskierung

IBM DB2 bietet mehrere native Funktionen zur Implementierung der dynamischen Datenmaskierung. Diese umfassen die Verwendung von Views, gespeicherten Prozeduren und SQL-Sprachkonstrukten. Während IBM DB2 keine dedizierte “dynamische Datenmaskierung”-Funktion wie einige andere Datenbanken besitzt, erlaubt seine Flexibilität die Erstellung benutzerdefinierter Maskierungslösungen.

Verwendung von Views zur dynamischen Datenmaskierung in IBM DB2

Eine gängige Methode zur dynamischen Datenmaskierung für IBM DB2 ist die Verwendung von Views. Durch das Erstellen eines Views, der sensible Datenfelder maskiert, können Sie sicherstellen, dass nur maskierte Daten für Benutzer angezeigt werden, die nicht über die erforderlichen Berechtigungen verfügen.

Beispiel: Erstellen eines Views für maskierte Daten

Angenommen, wir haben eine Tabelle namens customer_data mit folgenden Spalten: id, first_name, last_name, email und ip_address. Um die Felder email und ip_address dynamisch zu maskieren, können Sie einen View wie diesen erstellen:

CREATE VIEW masked_customer_data AS SELECT id, first_name, last_name, CASE WHEN CURRENT_USER = 'admin' THEN email ELSE 'xxx@xxx.com' END AS email, CASE WHEN CURRENT_USER = 'admin' THEN ip_address ELSE 'xxx.xxx.xxx.xxx' END AS ip_address FROM customer_data;

In diesem View:

- Die Felder email und ip_address werden nur für Benutzer mit der Rolle admin in ihrer Originalform angezeigt.

- Für alle anderen Benutzer werden diese Felder mit einem maskierten Wert ersetzt (xxx@xxx.com für E-Mail und xxx.xxx.xxx.xxx für IP-Adresse).

Die Funktion CURRENT_USER wird verwendet, um die Berechtigungen des angemeldeten Benutzers zu überprüfen. Diese Methode ermöglicht eine Echtzeitdatenmaskierung basierend auf Benutzerrollen oder anderen Kriterien.

Verwendung von gespeicherten Prozeduren zur dynamischen Datenmaskierung

Eine weitere Methode zur Implementierung der dynamischen Datenmaskierung für IBM DB2 ist die Verwendung von gespeicherten Prozeduren. Gespeicherte Prozeduren bieten mehr Flexibilität als Views, insbesondere wenn komplexe Logik oder Bedingungen für die Maskierung erforderlich sind.

Beispiel: Dynamische Maskierung mit einer gespeicherten Prozedur

Angenommen, Sie möchten E-Mail-Adressen dynamisch maskieren, sie jedoch für VIP-Kunden beibehalten. Sie können eine gespeicherte Prozedur wie diese erstellen:

CREATE PROCEDURE mask_email_addresses()

BEGIN

DECLARE v_email VARCHAR(255);

DECLARE v_id INT;

DECLARE cursor_email CURSOR FOR

SELECT id, email FROM customer_data;

OPEN cursor_email;

FETCH NEXT FROM cursor_email INTO v_id, v_email;

WHILE (SQLSTATE = '00000') DO

IF (v_email NOT LIKE '%@vip.com') THEN

UPDATE customer_data

SET email = CONCAT('xxx@xxx.com')

WHERE id = v_id;

END IF;

FETCH NEXT FROM cursor_email INTO v_id, v_email;

END WHILE;

CLOSE cursor_email;

END;In diesem Beispiel:

- Die Prozedur iteriert über die Tabelle customer_data.

- Sie überprüft die E-Mail-Adresse auf die Domain @vip.com und lässt sie für VIP-Kunden unverändert.

- Für alle anderen Benutzer wird die E-Mail-Adresse mit einem generischen Wert (xxx@xxx.com) maskiert.

Die gespeicherte Prozedur kann von einem Benutzer gestartet oder nach einem festen Zeitplan ausgeführt werden. Dies hilft sicherzustellen, dass sensible Daten bei Bedarf maskiert werden.

Verwendung der IBM DB2 Web-Oberfläche zur dynamischen Datenmaskierung

IBM DB2 bietet eine webbasierte Schnittstelle, mit der Sie mit der Datenbank interagieren und dynamische Datenmaskierung anwenden können. Mit der IBM DB2 Webkonsole können Sie Ihre DB2-Instanz verwalten und SQL-Abfragen ausführen. Gehen Sie wie folgt vor:

- Melden Sie sich bei der IBM DB2 Webkonsole an.

- Navigieren Sie zum SQL-Editor oder der Ausführungsschnittstelle für Prozeduren.

- Führen Sie die SQL-Abfragen oder gespeicherten Prozeduren aus, die die dynamische Datenmaskierung implementieren.

Mit diesem Tool können Sie sensible Daten maskieren, ohne das ursprüngliche Datenbankschema ändern zu müssen.

DataSunrise: Eine umfassende Lösung

Obwohl IBM DB2 eine robuste Reihe von Werkzeugen für die dynamische Datenmaskierung bietet, können Drittanbieterlösungen wie DataSunrise fortschrittlichere Funktionen bieten und den Prozess vereinfachen. DataSunrise ist eine leistungsstarke Datenbanksicherheits-Suite, die dynamische Datenmaskierung, Auditing, Verschlüsselung und Echtzeitüberwachung für Datenbanken wie IBM DB2 umfasst.

Vorteile der Nutzung von DataSunrise

- Zentralisierte Verwaltung: DataSunrise bietet eine einheitliche Plattform zur Verwaltung der dynamischen Datenmaskierung in all Ihren Datenbanken und sorgt dafür, dass konsistente Maskierungsregeln angewendet werden.

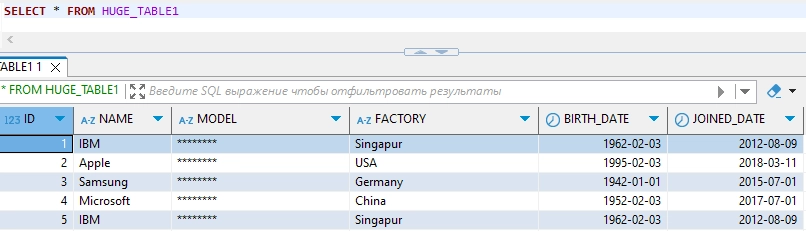

- Echtzeit-Maskierung: Die dynamische Datenmaskierung von DataSunrise stellt sicher, dass sensible Informationen basierend auf den Zugriffsberechtigungen der Benutzer in Echtzeit maskiert werden, um unbefugten Zugriff auf sensible Daten zu verhindern.

- Audit und Compliance: DataSunrise enthält integrierte Audit-Funktionen, die Ihnen helfen, Datenzugriffe zu verfolgen und aufzuzeichnen, was für die Einhaltung von Vorschriften wie GDPR, HIPAA und PCI-DSS entscheidend ist.

- Keine Änderungen am Schema: DataSunrise kann Daten maskieren, ohne das zugrunde liegende Datenbankschema zu ändern, sodass Anwendungen weiterhin wie erwartet funktionieren, ohne dass es zu Unterbrechungen kommt.

So nutzen Sie DataSunrise für die dynamische Datenmaskierung

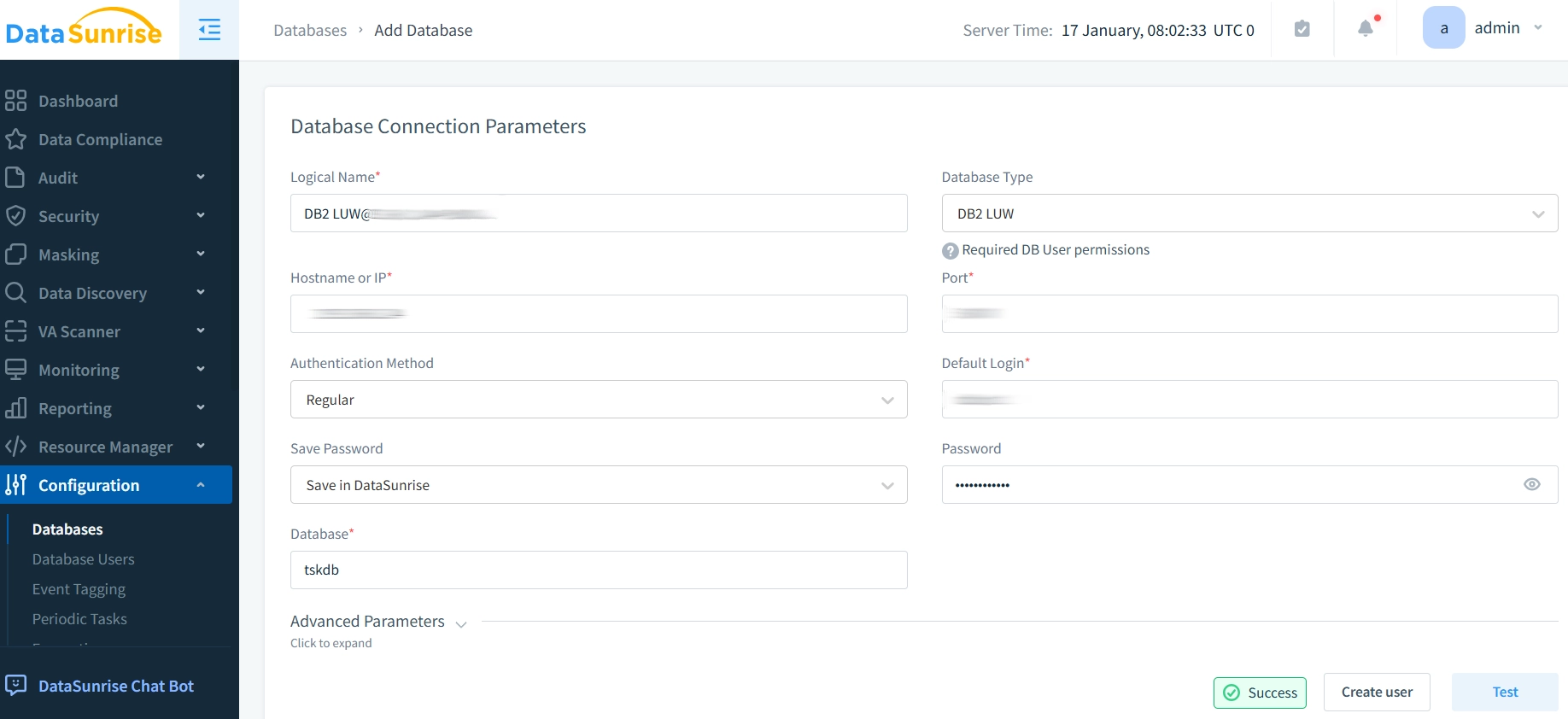

- DataSunrise installieren: Nach der Installation von DataSunrise in Ihrer Umgebung melden Sie sich bei der DataSunrise-Weboberfläche an.

- Mit IBM DB2 verbinden: Fügen Sie Ihre IBM DB2-Datenbankinstanz zur DataSunrise-Oberfläche hinzu, indem Sie die erforderlichen Verbindungsdetails (Host, Datenbankname, Benutzername und Passwort) angeben.

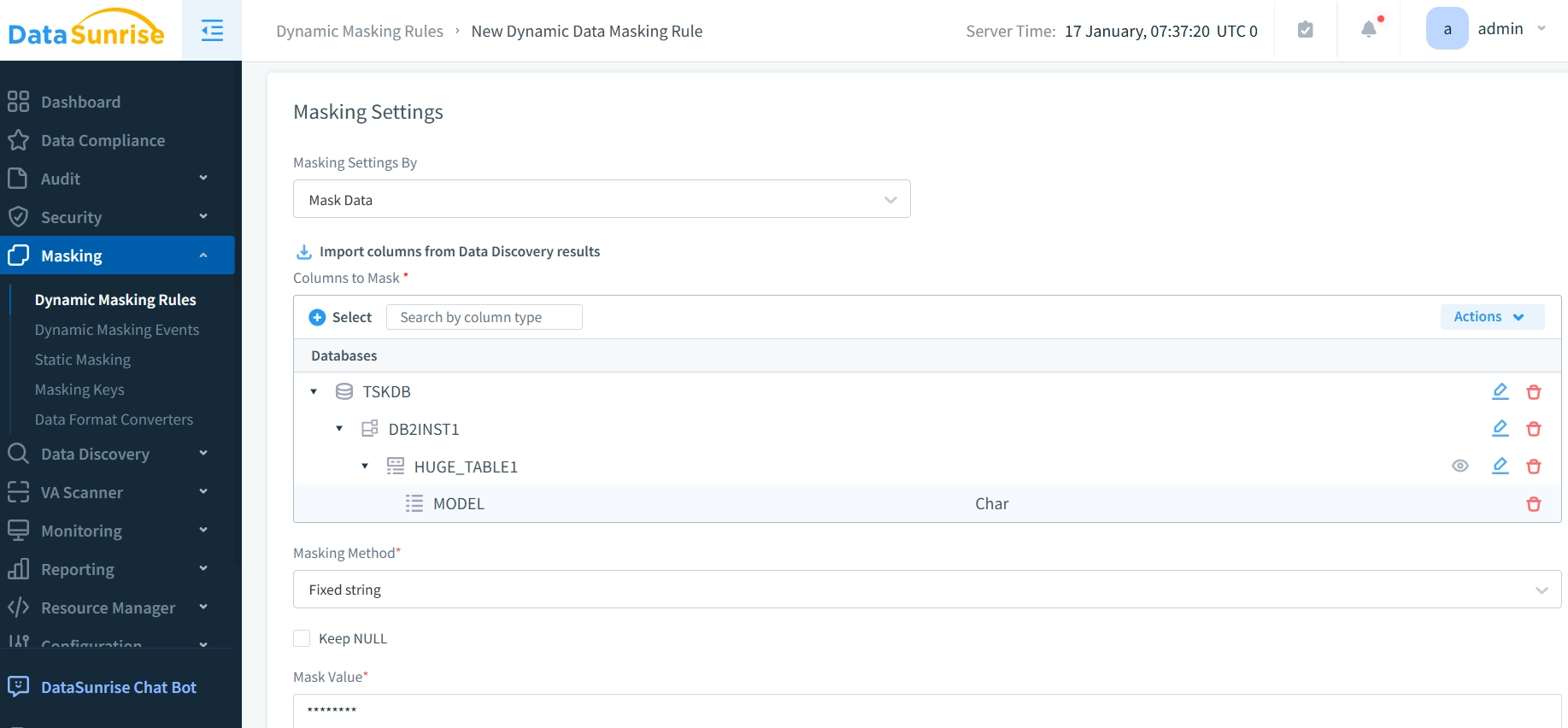

- Maskierungsrichtlinien definieren: Verwenden Sie die intuitive Benutzeroberfläche, um dynamische Datenmaskierungsrichtlinien für Ihre IBM DB2-Datenbank zu definieren. Sie können festlegen, welche Spalten maskiert werden sollen und wie sie basierend auf Benutzerrollen oder anderen Kriterien maskiert werden sollen.

- Überwachen und Verwalten: Sobald die Maskierungsregeln implementiert sind, können Sie den Datenbankzugriff in Echtzeit überwachen und die Einhaltung der Datenschutzvorschriften sicherstellen.

Durch die Nutzung der leistungsstarken Sicherheits-Suite von DataSunrise können Sie ein höheres Maß an Kontrolle über Ihre sensiblen Daten erreichen und gleichzeitig Sicherheit und Compliance gewährleisten, ohne die Abläufe zu stören.

Best Practices für dynamische Datenmaskierung

Die effektive Implementation der Datenmaskierung setzt die Beachtung mehrerer kritischer Praktiken voraus:

- Regelmäßige Überprüfung und Aktualisierung der Regeln Die Grundlage für eine effektive Datenmaskierung beginnt mit der systematischen Bewertung der Maskierungsregeln. Sicherheitsteams müssen diese Regeln regelmäßig überprüfen und aktualisieren, um neuen Bedrohungen und sich ändernden Compliance-Anforderungen gerecht zu werden. So bleibt Ihre Maskierungsstrategie robust und aktuell.

- Implementierung von rollenbasierter Zugriffskontrolle Die rollenbasierte Zugriffskontrolle bildet das Fundament der Datensicherheit und bestimmt präzise, wer sensible Daten in unmaskierter Form sehen kann. Diese granulare Kontrolle ermöglicht es Unternehmen, strikte Datenzugriffsrichtlinien aufrechtzuerhalten und gleichzeitig eine effiziente Betriebsabläufe zu gewährleisten.

- Kontinuierliche Überwachung und Analyse Proaktive Überwachung der Zugriffsarten auf maskierte Daten ermöglicht eine schnelle Identifizierung potenzieller Sicherheitslücken und ungewöhnlichen Verhaltens. Unternehmen sollten regelmäßige Überwachung Protokolle aufstellen und Benachrichtigungen für verdächtige Aktivitäten einrichten, die auf versuchte Sicherheitsverletzungen hinweisen.

- Umfassende Dokumentation Die ausführliche Dokumentation aller Maskierungskonfigurationen stellt Konsistenz über verschiedene Datenbankumgebungen hinweg sicher und vereinfacht die Fehlersuche. Diese Dokumentation sollte Konfigurationsänderungen, Zugriffspolitiken und regelmäßige Testergebnisse umfassen.

- Integration von Drittanbieterlösungen Während die nativen Fähigkeiten von IBM DB2 einen robusten Schutz bieten, verstärken spezialisierte Lösungen wie DataSunrise dieses Fundament erheblich. DataSunrise bietet eine zentrale Verwaltung, fortschrittliche Maskierungsalgorithmen und nahtlose Integrationsmöglichkeiten, die die eingebauten Funktionen von DB2 ergänzen.

Fazit

Die dynamische Datenmaskierung in IBM DB2 bietet mit eingebauten Funktionen und spezialisierten Tools den essentiellen Schutz für sensible Informationen. Native Funktionen bieten bereits starke Möglichkeiten. Drittanbieterlösungen wie DataSunrise können jedoch Ihre Sicherheit weiter verbessern. Sie bieten fortschrittliche Maskierungsalgorithmen, umfassendes Auditing und Echtzeitüberwachungsfunktionen. Besuchen Sie die Website von DataSunrise, um eine Online-Demo zu vereinbaren und zu erfahren, wie unsere fortschrittliche Sicherheits-Suite Ihre IBM DB2-Datenschutzstrategie stärken kann, während die Leistung Ihrer Datenbank optimal bleibt.