Dynamic Data Masking in Greenplum: Verbesserung von Sicherheit und Compliance

Greenplum ist ein leistungsstarkes Datenbankverwaltungssystem, das von vielen Organisationen zur Verwaltung großer Datenmengen verwendet wird. Da Unternehmen zunehmend sensible Informationen speichern, wird der Schutz dieser Daten immer wichtiger. Dynamic Data Masking in Greenplum schützt sensible Informationen und ermöglicht gleichzeitig autorisierten Benutzern den Zugriff darauf. Dieser Artikel beleuchtet das Konzept des Dynamic Data Masking in Greenplum, seine Vorteile und wie man es effektiv implementiert.

Was bedeutet Dynamic Data Masking?

Dynamic Data Masking ist eine Sicherheitsmaßnahme, die vertrauliche Informationen sofort verbirgt. Es funktioniert, indem originale Werte durch maskierte Versionen ersetzt werden, wenn unbefugte Benutzer die Datenbank abfragen. Die eigentlichen Daten bleiben in der Datenbank unverändert, aber Benutzer ohne entsprechende Berechtigungen sehen nur die maskierten Informationen. Dieser Ansatz unterscheidet sich von Static Data Masking, bei dem die Daten dauerhaft geändert werden.

Greenplum Dynamic Data Masking bietet Organisationen mehrere Vorteile. Es erhöht die Sicherheit, indem es sensible Informationen vor unbefugtem Zugriff schützt und das Risiko von Datenpannen reduziert. Es hilft, gesetzliche Anforderungen wie GDPR, HIPAA und CCPA zu erfüllen.

Administratoren können Maskierungsregeln leicht anpassen, ohne die zugrunde liegenden Daten zu ändern. Es erfordert keine Änderungen an bestehenden Anwendungen oder Datenbankstrukturen. Dynamic Masking hat nur minimale Auswirkungen auf die Abfrageleistung.

Greenplum Dynamic Data Masking arbeitet auf Abfrageebene. Wenn ein Benutzer eine Abfrage sendet, überprüft die Datenbank-Engine seine Berechtigungen. Fehlen dem Benutzer die erforderlichen Rechte, wendet die Engine Maskierungsregeln auf sensible Spalten an, bevor die Ergebnisse zurückgegeben werden. Dieser Prozess erfolgt transparent, ohne dass der Benutzer davon Kenntnis hat.

Implementierung von Dynamic Data Masking in Greenplum

Um Dynamic Data Masking in Greenplum einzurichten, folgen Sie diesen Schritten:

Zuerst identifizieren Sie die Spalten, die sensible Informationen enthalten. Häufige Beispiele sind Sozialversicherungsnummern, Kreditkartennummern, E-Mail-Adressen, Telefonnummern und Adressen.

Erstellen Sie als Nächstes benutzerdefinierte Funktionen, um verschiedene Arten von Daten zu maskieren. Hier ist ein Beispiel für eine Funktion zur Maskierung von E-Mail-Adressen:

CREATE OR REPLACE FUNCTION mask_email(email text)

RETURNS text AS $$

BEGIN

RETURN LEFT(email, 1) || '***@' || SPLIT_PART(email, '@', 2);

END;

$$ LANGUAGE plpgsql;

Diese Funktion behält das erste Zeichen der E-Mail bei, ersetzt den Rest durch Sternchen und bewahrt die Domain.

Nachdem Sie Maskierungsfunktionen erstellt haben, wenden Sie sie auf die relevanten Spalten an. Verwenden Sie Ansichten oder Sicherheitsrichtlinien, um die Maskierung umzusetzen:

CREATE VIEW masked_customers AS

SELECT

id,

name,

mask_email(email) AS email,

mask_phone(phone) AS phone

FROM customers;

Gewähren Sie die entsprechenden Berechtigungen für Benutzer und Rollen. Stellen Sie sicher, dass nur autorisierte Benutzer auf die Originaldaten zugreifen können:

GRANT SELECT ON masked_customers TO analyst_role; GRANT SELECT ON customers TO admin_role;

Testen Sie abschließend die Maskierungsimplementierung, um sicherzustellen, dass sie wie erwartet funktioniert:

-- Als Analyst SELECT * FROM masked_customers LIMIT 5; -- Als Administrator SELECT * FROM customers LIMIT 5;

Stellen Sie sicher, dass Analysten maskierte Daten sehen, während Administratoren die Originalinformationen einsehen können.

Implementierung über DataSunrise

Greenplum bietet Dynamic Masking, aber einige Benutzer finden es zu komplex für große Datenbanken. In diesen Fällen raten Experten zur Verwendung von Drittanbieter-Lösungen. Um dies in DataSunrise durchzuführen, müssen Sie mehrere Schritte unternehmen.

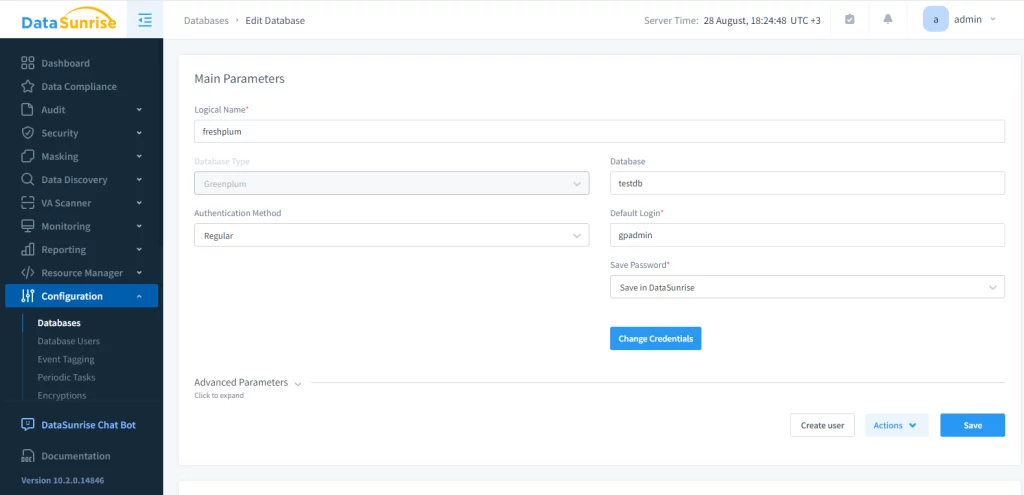

Erstens müssen Sie eine Instanz der Zieldatenbank erstellen. Über die Instanz kann ein Benutzer über Sicherheitsregeln und Maskierungsaufgaben mit der Zieldatenbank interagieren. Eine Instanz erstellen:

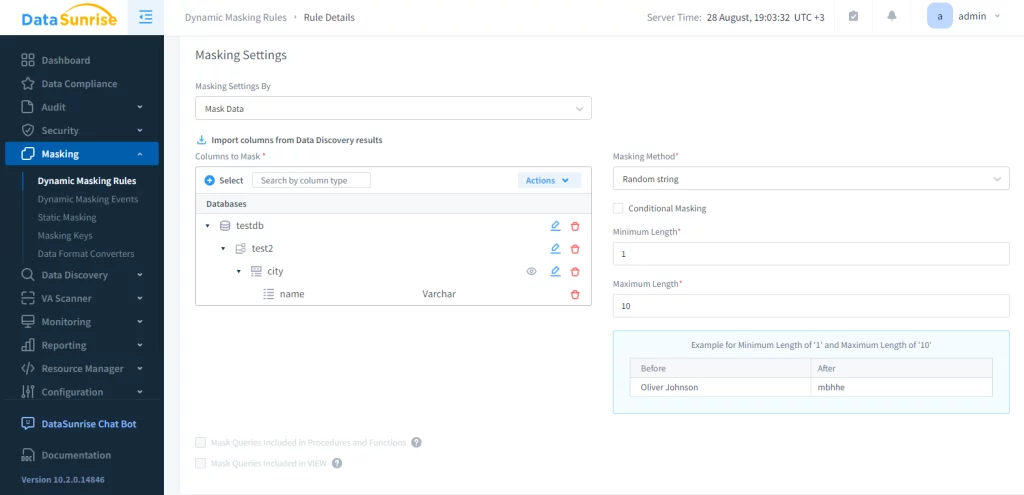

Alles, was noch übrig bleibt, ist, eine Maskierungsregel zu erstellen und zu aktivieren. Wählen Sie die Datenbank, das Schema, die Tabelle und die Spalten sowie die Methoden der Maskierung aus. In diesem Beispiel maskieren wir die Tabelle ‘city’ der Datenbank ‘test2’.

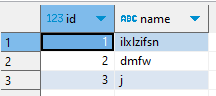

Das Ergebnis sieht wie folgt aus:

Best Practices und Herausforderungen

Um die Effektivität von Dynamic Data Masking in Greenplum zu maximieren, beachten Sie die folgenden Best Practices:

Wenden Sie konsistente Maskierungsregeln auf alle Instanzen sensibler Daten an. Dieser Ansatz gewährleistet die Datenintegrität und verhindert Verwirrung.

Führen Sie regelmäßig Audits Ihrer Maskierungsrichtlinien durch. Stellen Sie sicher, dass sie den aktuellen Sicherheitsanforderungen und Vorschriften entsprechen.

Überwachen Sie die Auswirkungen der dynamischen Maskierung auf die Leistung. Optimieren Sie Maskierungsfunktionen und -richtlinien bei Bedarf, um den Abfrageaufwand zu minimieren.

Schulen Sie Benutzer über Dynamic Data Masking. Helfen Sie ihnen zu verstehen, warum sie möglicherweise maskierte Daten sehen und wie sie bei Bedarf Zugriff anfordern können.

Obwohl Greenplum Dynamic Data Masking erhebliche Vorteile bietet, ist es wichtig, mögliche Hindernisse zu erkennen. Maskierung kann bestimmte Arten von Abfragen komplizieren, insbesondere solche mit komplexen Joins oder Aggregationen. Die Aufrechterhaltung von Datenbeziehungen zwischen maskierten und unmaskierten Tabellen erfordert sorgfältige Planung.

Dynamic Masking sollte nicht die einzige Sicherheitsmaßnahme sein. Es funktioniert am besten als Teil einer umfassenden Datenschutzstrategie.

Zukunft von Dynamic Data Masking in Greenplum

Da sich Datenschutzbedenken verstärken, können wir mit weiteren Fortschritten im Greenplum Dynamic Data Masking rechnen. Zukünftige Versionen könnten noch effizientere Maskierungstechniken bieten.

Wir könnten mehr ausgeklügelte Maskierungsoptionen sehen, wie zum Beispiel formatwahrende Verschlüsselung. Eine bessere Integration mit anderen Greenplum-Sicherheitsfunktionen und Drittanbieter-Tools ist wahrscheinlich. Es könnten Tools entstehen, die Maskierungsregeln automatisch an sich ändernde Vorschriften anpassen.

Fazit

Dynamic Data Masking in Greenplum bietet eine leistungsstarke Möglichkeit, sensible Informationen zu schützen, ohne auf Datenbankfunktionalität zu verzichten. Durch die Implementierung dieser Funktion können Organisationen ihre Datensicherheit verbessern, Vorschriften einhalten und das Vertrauen der Benutzer aufrechterhalten. Denken Sie bei der Erforschung des Greenplum Dynamic Data Masking daran, dass es nur ein Teil einer umfassenden Datenschutzstrategie ist. Kombinieren Sie es mit anderen Sicherheitsmaßnahmen, um einen robusten Schutz gegen Datenpannen und unbefugten Zugriff zu schaffen.

Nächste