Schutz sensibler Daten mit Dynamic Data Masking in MySQL

MySQL ist ein beliebtes Datenbankverwaltungssystem, das von vielen Organisationen genutzt wird. Da der Datenschutz immer wichtiger wird, benötigen Unternehmen Methoden zum Schutz sensibler Informationen. Dynamic Data Masking in MySQL bietet eine Lösung für diese Herausforderung. Dieser Artikel wird untersuchen, wie dynamisches Datenmaskieren in MySQL funktioniert und warum es für den Datenschutz entscheidend ist.

Was ist Dynamic Data Masking?

Dynamic Data Masking ist ein Sicherheitsmerkmal, das sensible Daten in Echtzeit verbirgt. Es zeigt maskierte oder gefälschte Daten für Benutzer an, die keine Berechtigung haben, die echten Informationen zu sehen.

Die Originaldaten bleiben in der Datenbank intakt. Nur autorisierte Benutzer können die tatsächlichen Daten einsehen. Diese Technik hilft, private Informationen vor unbefugtem Zugriff zu schützen.

MySQL implementiert dynamic data masking über eingebaute Funktionen und Richtlinien. Diese Funktionen transformieren sensible Daten, bevor sie den Benutzern angezeigt werden. Das Maskieren erfolgt sofort, ohne die Originaldaten in der Datenbank zu ändern.

Hier ist ein einfaches Beispiel für dynamisches Datenmaskieren:

Angenommen, wir haben eine Tabelle mit Kundeninformationen:

CREATE TABLE customers ( id INT, name VARCHAR(50), email VARCHAR(50), credit_card VARCHAR(16) );

Um die Kreditkartennummern zu maskieren, können wir eine Maskierungsfunktion verwenden:

SELECT id, name, email, MASK_CREDIT_CARD(credit_card) AS masked_cc FROM customers;

Diese Abfrage zeigt die Kreditkartennummern als maskierte Werte, wie zum Beispiel “XXXX-XXXX-XXXX-1234”.

Vorteile und Arten von Dynamic Data Masking in MySQL

Dynamic Data Masking in MySQL schützt sensible Informationen vor unbefugter Einsichtnahme. Es reduziert das Risiko von Datenlecks und hilft, Datenschutzbestimmungen einzuhalten.

Die Implementierung ist einfach und erfordert keine Änderungen am Anwendungscode oder der Datenbankstruktur. Sie ist flexibel und ermöglicht es Administratoren, verschiedene Maskierungsregeln für verschiedene Benutzer oder Rollen festzulegen. Der Einfluss auf die Datenbankleistung ist minimal, da die Maskierung in Echtzeit erfolgt, ohne die gespeicherten Daten zu beeinflussen.

MySQL bietet mehrere Arten von dynamischem Datenmaskieren:

- Vollständige Maskierung: Ersetzt den gesamten Wert durch eine feste Zeichenkette oder Zeichen.

- Teilweise Maskierung: Verbirgt nur einen Teil der Daten und zeigt einige Informationen.

- Randomisierte Maskierung: Ersetzt sensible Daten durch zufällige, aber realistisch aussehende Werte.

- Formatbewahrende Maskierung: Behält das ursprüngliche Format der Daten bei, während ihr Wert geändert wird.

Implementierung von Dynamic Data Masking in MySQL

Um Dynamic Data Masking zu implementieren, definieren Administratoren Maskierungsregeln. Diese Regeln geben an, welche Spalten maskiert und wie sie maskiert werden sollen.

Ein Benutzer kann diese Regeln mithilfe nativer MySQL-Ressourcen oder über Drittanbieter-Lösungen erstellen. Hier ist ein Beispiel für die Erstellung einer Maskierungsregel direkt in MySQL:

CREATE MASKING POLICY email_mask AS (email VARCHAR(50)) RETURNS VARCHAR(50) BEGIN RETURN CONCAT(LEFT(email, 2), '****', RIGHT(email, 4)); END;

Diese Regel maskiert E-Mail-Adressen, indem sie nur die ersten zwei und letzten vier Zeichen anzeigt.

Nach der Erstellung der Maskierungsregeln wenden Administratoren diese auf bestimmte Spalten an:

ALTER TABLE customers MODIFY COLUMN email VARCHAR(50) MASKED WITH (POLICY = email_mask);

Wenn Benutzer die Tabelle customers anzeigen, sehen sie verborgene E-Mail-Adressen, es sei denn, sie dürfen die echten Daten einsehen.

MySQL ermöglicht es Administratoren, Berechtigungen zum Anzeigen unmaskierter Daten zu erteilen oder zu widerrufen:

GRANT UNMASK ON customers.email TO 'data_analyst'@'localhost';

Dieser Befehl gibt dem Benutzer ‘data_analyst’ die Berechtigung, unmaskierte E-Mail-Adressen in der Tabelle customers zu sehen.

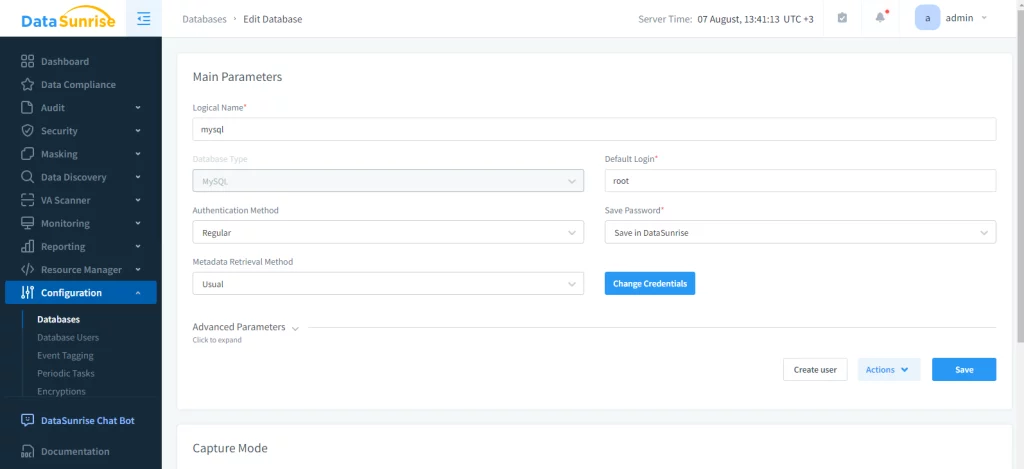

Ein solcher Ansatz, so vielseitig er auch ist, kann frustrierend sein, wenn er auf eine große Datenbank angewendet wird. Um den Prozess des dynamischen Datenmaskierens in MySQL zu vereinfachen, sollten Sie DataSunrise dafür in Betracht ziehen. Zuerst muss eine Instanz der MySQL-Datenbank im DS-Client vorhanden sein.

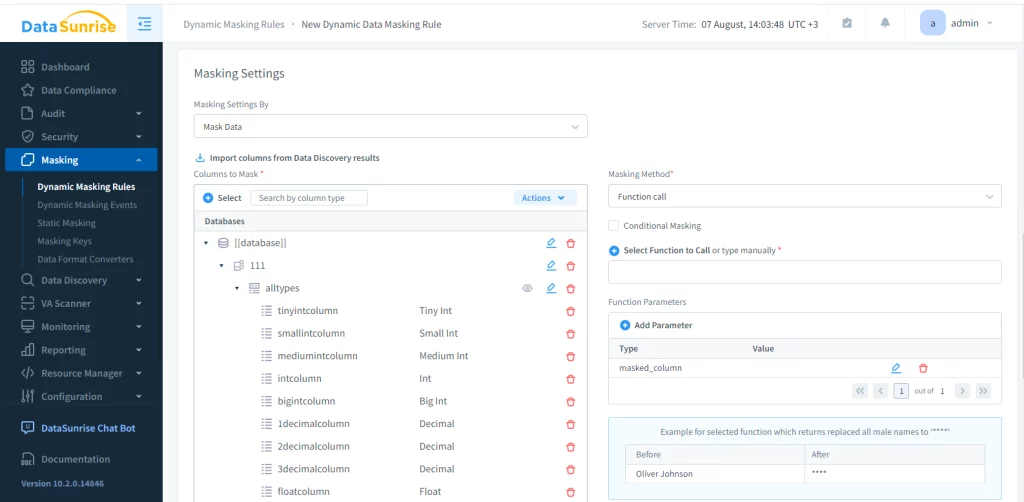

Dies ermöglicht es, alle Daten in der Datenbank zu prüfen und zu maskieren und mehr. Als nächstes erstellen Sie eine dynamische Maskierungsregel:

Alles, was noch zu tun ist, ist die Maskierungsregeln zu konfigurieren und die Aufgabe auszuführen. Dadurch wird ein voll funktionsfähiger Dummy-Speicher erstellt, bei dem die Beziehungen intakt sind, aber notwendige Daten verborgen bleiben.

Best Practices und Herausforderungen

Beim Implementieren von Dynamic Data Masking sollten Sie die folgenden Best Practices beachten:

- Identifizieren Sie, welche Daten geschützt werden müssen.

- Wählen Sie die richtige Maskierungstechnik für jeden Datentyp.

- Überprüfen und aktualisieren Sie regelmäßig Ihre Maskierungsrichtlinien.

- Kombinieren Sie Maskierung mit anderen Sicherheitsmaßnahmen wie Verschlüsselung und Zugriffskontrollen.

- Testen Sie gründlich, bevor Sie in einer Produktionsumgebung implementieren.

Während Dynamic Data Masking viele Vorteile bietet, gibt es auch einige Herausforderungen. Es kann eine geringe Leistungseinbuße geben, insbesondere bei komplexen Maskierungsregeln für große Datensätze.

Das Verwalten zahlreicher Maskierungsrichtlinien kann komplex werden. Maskierte Daten sind möglicherweise nicht für alle Anwendungsfälle geeignet, wie z.B. Analysen oder Berichterstellung. Benutzer müssen kontinuierlich über die Funktionsweise und die Bedeutung des dynamischen Datenmaskierens geschult werden.

Fazit

Dynamic Data Masking in MySQL ist ein mächtiges Werkzeug zum Schutz sensibler Informationen. Es bietet eine flexible und effiziente Möglichkeit, den Datenzugriff zu kontrollieren, ohne die zugrunde liegende Datenbankstruktur zu ändern. Dynamic Data Masking hilft Organisationen, die Datensicherheit zu verbessern, Datenschutzbestimmungen einzuhalten und das Risiko von Datenlecks zu verringern. Da der Schutz von Daten immer wichtiger wird, könnte Dynamic Data Masking in MySQL zu einem üblichen Merkmal in Datenbanksystemen werden.