Beschränkte Verarbeitung

Da Daten in unserem Leben immer wichtiger werden, sind Organisationen zunehmend unter Druck, persönliche Informationen verantwortungsvoll zu behandeln. Ein wesentlicher Aspekt der Datenschutzbestimmungen ist das Konzept der beschränkten Verarbeitung. Dieser Artikel behandelt die beschränkte Verarbeitung in der Datenkonformität und wie Unternehmen Open-Source-Tools für effektive Datenmanagement-Strategien nutzen können.

Was ist beschränkte Verarbeitung in den Datenschutzbestimmungen?

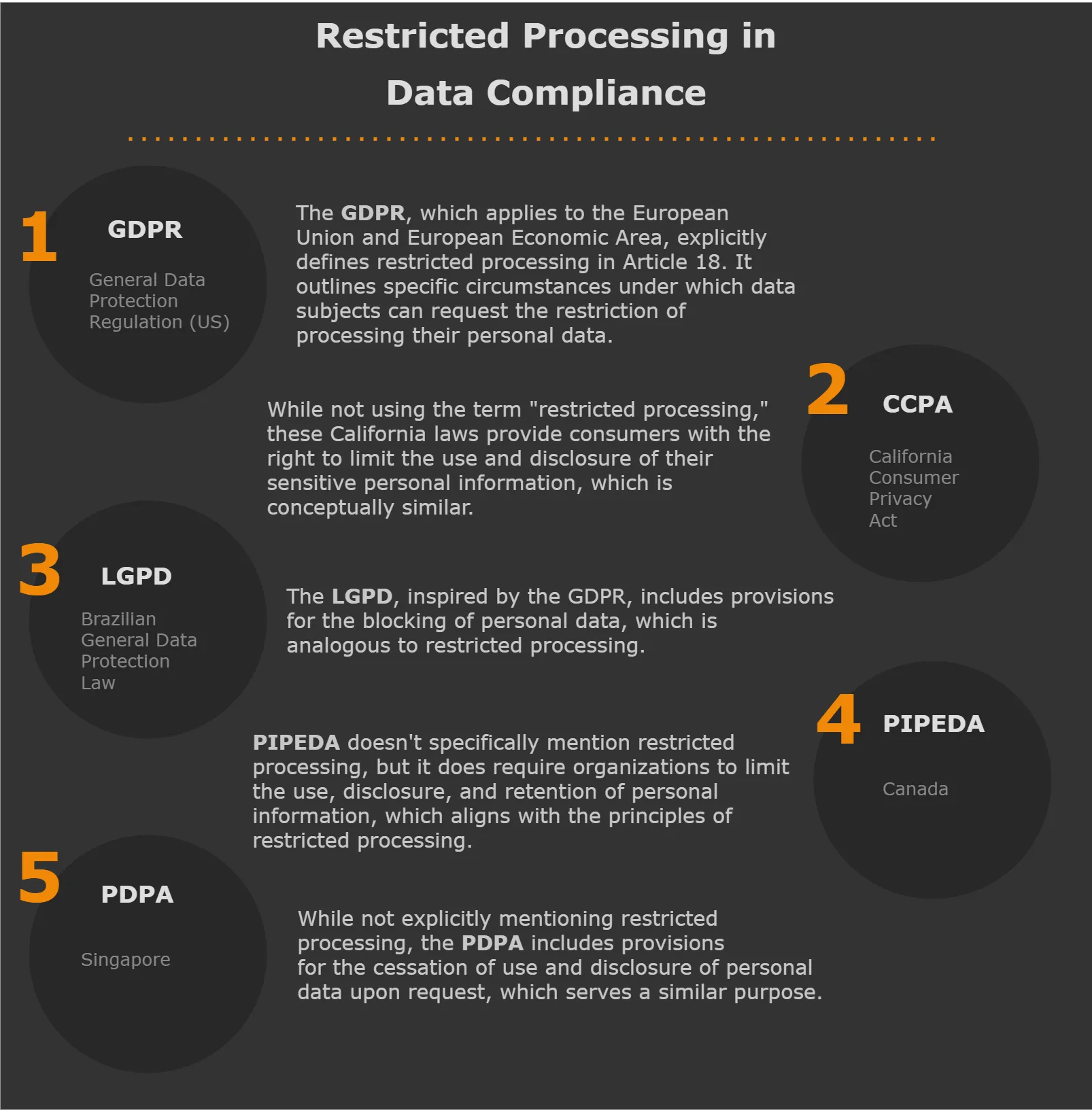

Diese Verarbeitung ist wichtig in Datenschutzgesetzen wie der DSGVO, um zu kontrollieren, wie persönliche Daten gehandhabt werden. Es bezieht sich auf die Begrenzung der Datenverarbeitungsaktivitäten unter spezifischen Bedingungen. Diese Praxis stellt sicher, dass Organisationen persönliche Daten ethisch und in Übereinstimmung mit den gesetzlichen Anforderungen verarbeiten.

Wann wird sie angewendet?

Mehrere Szenarien können eine beschränkte Verarbeitung auslösen.

- Wenn eine Person die Richtigkeit ihrer persönlichen Daten bestreitet

- Wenn die Verarbeitung unrechtmäßig ist, aber die betroffene Person der Löschung widerspricht

- Wenn der Datenverantwortliche die Daten nicht mehr benötigt, aber die betroffene Person sie für Rechtsansprüche benötigt

- Wenn die betroffene Person der Verarbeitung widersprochen hat, bis die legitimen Gründe des Verantwortlichen überprüft wurden

In diesen Fällen müssen Organisationen ihre Datenverarbeitungsaktivitäten auf die Speicherung beschränken, es sei denn, sie haben die Zustimmung der betroffenen Person oder andere rechtliche Gründe, um die Verarbeitung fortzusetzen.

Datenkontrolle, wenn die Verarbeitung gestoppt werden muss

Organisationen müssen schnell handeln, um sich daran zu halten, wenn sie eine Anfrage zur beschränkten Verarbeitung erhalten. Hier sind einige Ansätze zur Kontrolle der Datenverarbeitung:

1. Datenisolierung

Eine effektive Methode ist die Isolierung der betroffenen Daten. Dies kann geschehen durch:

- Verschieben der Daten in eine separate Datenbank mit beschränktem Zugang

- Anwenden von Zugriffssteuerungen, um zu begrenzen, wer die Daten einsehen oder ändern kann

- Vorübergehendes Entfernen der Daten aus aktiven Systemen

2. Markierungssysteme

Die Implementierung eines Markierungssystems kann helfen, Daten für die beschränkte Verarbeitung zu kennzeichnen:

- Hinzufügen einer “beschränkte Verarbeitung”-Markierung zu relevanten Datenbankeinträgen

- Verwenden von Metadaten-Tags, um Verarbeitungseinschränkungen anzuzeigen

- Implementieren von Systemwarnungen, die Benutzer benachrichtigen, wenn sie versuchen, auf beschränkte Daten zuzugreifen

3. Prozessanpassung

Das Anpassen bestehender Prozesse ist entscheidend:

- Aktualisieren von Datenströmen, um beschränkte Daten auszuschließen

- Ändern von Reporting-Tools, um markierte Informationen auszuschließen

- Implementieren von Prüfungen in Datenverarbeitungspipelines, um beschränkte Daten zu überspringen

Open-Source-Tools für beschränkte Verarbeitung

Mehrere Open-Source-Tools können bei der Implementierung der Verarbeitung beschränkter Daten helfen:

1. Apache Atlas

Apache Atlas ist ein Datenmanagement- und Metadaten-Framework, das bei der Datenexploration und -klassifikation helfen kann.

Beispiel:

# Erstellen einer neuen Klassifikation für die Verarbeitung beschränkter Daten atlas entity-def create --filename restricted_processing_classification.json # Anwenden der Klassifikation auf einen bestimmten Datensatz atlas entity update --guid <entity_guid> --classification RESTRICTED_PROCESSING

Ergebnis: Dies erstellt eine neue Klassifikation für die beschränkte Verarbeitung und wendet sie auf einen bestimmten Datensatz an, was es erleichtert, beschränkte Daten zu verfolgen und zu verwalten.

2. OpenRefine

OpenRefine ist ein leistungsstarkes Tool für die Datenbereinigung und -transformation, das helfen kann, beschränkte Daten zu identifizieren und zu verwalten.

Beispiel:

Erstellen eines Textfacets zur Identifizierung potenziell beschränkter Daten

- Klicken auf die Spalte, die persönliche Daten enthält

- Wählen Sie Facett > Textfacett

- Überprüfen Sie die Facettenergebnisse, um Daten zu identifizieren, die einer Beschränkung bedürfen

Kennzeichnen von Zeilen für beschränkte Verarbeitung

- Erstellen Sie eine neue Spalte basierend auf der Spalte mit persönlichen Daten

- Verwenden Sie den folgenden GREL-Ausdruck:

if(value.contains("sensitive_info"), "RESTRICTED", "NORMAL")Ergebnis: Dies erstellt eine neue Spalte, die Zeilen, die sensible Informationen enthalten, für die beschränkte Verarbeitung kennzeichnet.

3. PostgreSQL

PostgreSQL, eine Open-Source-Relationdatenbank, bietet Funktionen, die zur Implementierung der beschränkten Verarbeitung genutzt werden können.

Beispiel:

-- Erstellen einer Tabelle mit einer Markierung für beschränkte Verarbeitung CREATE TABLE user_data ( id SERIAL PRIMARY KEY, name TEXT, email TEXT, is_restricted BOOLEAN DEFAULT FALSE ); -- Einrichtung einer Ansicht, die beschränkte Daten ausschließt CREATE VIEW active_user_data AS SELECT * FROM user_data WHERE NOT is_restricted; -- Erstellen einer Funktion zum Umschalten der beschränkten Verarbeitung CREATE OR REPLACE FUNCTION toggle_restricted_processing(user_id INT, restrict BOOLEAN) RETURNS VOID AS $$ BEGIN UPDATE user_data SET is_restricted = restrict WHERE id = user_id; END; $$ LANGUAGE plpgsql;

Ergebnis: Diese Einrichtung erstellt eine Tabelle mit einer Markierung für die beschränkte Verarbeitung, eine Ansicht, die nur nicht beschränkte Daten zeigt, und eine Funktion, um den beschränkten Status der Daten eines Benutzers einfach umzuschalten.

Implementierung sicherer Datenlöschung

Wenn die Betroffenen die Löschung ihrer Daten verlangen, ist es wichtig sicherzustellen, dass der Prozess gründlich und unwiderruflich ist. Hier sind einige Ansätze:

1. Weiche Löschung

Weiche Löschung beinhaltet das Markieren von Datensätzen als gelöscht, ohne sie physisch aus der Datenbank zu entfernen. Dies kann nützlich für Prüfpfade und zur Einhaltung von Aufbewahrungsrichtlinien sein.

Beispiel (mit PostgreSQL):

-- Hinzufügen einer deleted_at-Spalte zur user_data-Tabelle ALTER TABLE user_data ADD COLUMN deleted_at TIMESTAMP; -- Erstellen einer Funktion für weiche Löschung CREATE OR REPLACE FUNCTION soft_delete_user(user_id INT) RETURNS VOID AS $$ BEGIN UPDATE user_data SET deleted_at = NOW() WHERE id = user_id; END; $$ LANGUAGE plpgsql; -- Erstellen einer Ansicht aktiver (nicht gelöschter) Benutzer CREATE VIEW active_users AS SELECT * FROM user_data WHERE deleted_at IS NULL;

Ergebnis: Diese Einrichtung ermöglicht die weiche Löschung von Benutzerdaten, wobei ein Aufzeichnung erhalten bleibt, wann die Löschung erfolgt ist, während die Daten effektiv aus der aktiven Nutzung entfernt werden.

2. Sichere physische Löschung

Für Fälle, in denen eine physische Löschung erforderlich ist, stellen Sie sicher, dass die Daten überschrieben werden, um eine Wiederherstellung zu verhindern.

Beispiel (mit dem Linux-Befehl shred):

# Sicheres Löschen einer Datei shred -u -z /path/to/sensitive_file.txt

Ergebnis: Dieser Befehl überschreibt die Datei mehrmals, bevor sie gelöscht wird, wodurch eine Wiederherstellung äußerst schwierig wird.

Datenerkennung für effektive beschränkte Verarbeitung

Um die beschränkte Verarbeitung effektiv zu implementieren, ist es entscheidend, genau zu verstehen, wo sich persönliche Daten in Ihren Systemen befinden. Datenerkennungstools können helfen, sensible Informationen zu identifizieren und zu klassifizieren.

Open-Source-Datenerkennungstools

- Amundsen: Eine Datenentdeckungs- und Metadaten-Engine, entwickelt von Lyft.

- DataHub: LinkedIn’s allgemeintz Metadata-Such- und Entdeckungstool.

Beispiel (mit DataHub):

# Metadaten aus einer PostgreSQL-Datenbank einlesen datahub ingest -c postgresql_to_datahub.yml # Suche nach potenziell sensiblen Daten datahub cli search "email" --entity_type dataset

Ergebnis: Dieser Prozess liest Metadaten aus einer PostgreSQL-Datenbank in DataHub ein. Es ermöglicht auch die Suche nach potenziell sensiblen Feldern wie E-Mail-Adressen in allen eingelesenen Datensätzen.

Ausgewogenheit zwischen Datennutzung und Konformität

Während der Implementierung der beschränkten Verarbeitung ist es entscheidend, ein Gleichgewicht zwischen Datenschutz und Geschäftsnutzen zu wahren. Hier sind einige Strategien:

- Datenminimierung: Erheben und behalten Sie nur die Daten, die für Ihre Geschäftszwecke notwendig sind.

- Zweckbindung: Legen Sie die Gründe, aus denen Sie die Daten verarbeiten, ausdrücklich fest und dokumentieren Sie sie.

- Regelmäßige Prüfungen: Führen Sie regelmäßige Überprüfungen Ihrer Datenverarbeitungsaktivitäten durch, um sicherzustellen, dass sie weiterhin konform sind.

- Mitarbeiterschulung: Schulen Sie Ihre Mitarbeiter über die Wichtigkeit des Datenschutzes und die Verfahren zur Handhabung von Anfragen zur beschränkten Verarbeitung.

Schlussfolgerung

Die beschränkte Verarbeitung ist ein wesentlicher Bestandteil moderner Datenschutzbestimmungen. Organisationen können Regeln befolgen und gute Pläne verwenden, um ihre Daten sicher zu halten und gesetzeskonform zu bleiben. Dieser Artikel behandelt, wie man Open-Source-Tools und Techniken verwendet, um robuste Datenmanagement-Systeme aufzubauen. Diese Systeme müssen den Datenschutzbestimmungen und -gesetzen entsprechen.

Da sich Datenschutzgesetze ändern, ist es wichtig, informiert und flexibel zu bleiben, wie Sie mit der beschränkten Verarbeitung umgehen. Dies hilft Ihnen, das Vertrauen Ihrer Kunden zu erhalten und rechtliche Probleme zu vermeiden.

Für benutzerfreundliche und flexible Tools zur Verbesserung der Datensicherheit und zur Sicherstellung der Konformität sollten Sie die Lösungen von DataSunrise erkunden. Besuchen Sie unsere Website unter DataSunrise für eine Online-Demo und entdecken Sie, wie wir Ihnen helfen können, Ihre Datenschutzbemühungen zu optimieren.