Aktivitätsverlauf der Elasticsearch-Datenbank

Die wachsende Bedeutung von Daten-Audits in der modernen Infrastruktur

Mit der zunehmenden Benutzerfreundlichkeit von Datenwissenschaftswerkzeugen und -bibliotheken werden datengesteuerte Einblicke immer zugänglicher. Elasticsearch, eine leistungsstarke Such- und Analysemaschine, verarbeitet täglich Millionen von Datensätzen. Daher ist die Aufrechterhaltung eines Aktivitätsverlaufs der Elasticsearch-Datenbank über wichtige Serveraktivitäten für moderne Organisationen unerlässlich.

Elasticsearch nimmt Sicherheit durch mehrere Initiativen sehr ernst. Sie unterhalten ein aktives Bug-Bounty-Programm auf HackerOne, wo Sicherheitsforscher Schwachstellen melden und für ihre Entdeckungen Belohnungen erhalten können. Das Unternehmen veröffentlicht regelmäßig Sicherheitsankündigungen und Updates über ihr offizielles Sicherheitsberatungsportal, um sicherzustellen, dass Benutzer über potenzielle Risiken und Lösungen informiert bleiben.

Wussten Sie schon? Organisationen haben im Jahr 2024 durchschnittliche Kosten von 4,88 Millionen Dollar pro Datenpanne. Dies macht ordnungsgemäße Audits nicht nur zu einer Sicherheitsmaßnahme, sondern zu einer finanziellen Notwendigkeit.

Grundlegende Konzepte des Aktivitätsverlaufs der Elasticsearch-Datenbank

Elasticsearch bietet eingebaute Audit-Funktionen über seine Sicherheitsmerkmale. Diese Funktionen verfolgen Benutzeraktionen, Systemänderungen und Datenzugriffsmuster. Das Auditsystem überwacht Benutzeranmeldeversuche und zeichnet alle wichtigen Ereignisse innerhalb der Datenbankumgebung auf. Durch sorgfältige Überwachung von Indexoperationen und Dokumentenänderungen können Organisationen einen umfassenden Aktivitätsverlauf der Datenbank aufrechterhalten. Das System protokolliert auch Suchanfragen und Konfigurationsänderungen, um ein vollständiges Bild der Datenbanknutzung zu bieten.

Erste Schritte mit dem Elasticsearch-Audit-Trail

Die Audit-Funktion in Elasticsearch ist als Testversion verfügbar. Um diese Funktionen zu erkunden, müssen Sie die 30-tägige Testphase aktivieren (Sie können diese Periode verlängern). Während dieser Zeit können Sie die Protokollierung von Audits und die Überwachung von Benutzeraktivitäten testen. Diese Testperiode hilft Organisationen, die grundlegenden Sicherheitsanforderungen ihrer Elasticsearch-Bereitstellung zu verstehen.

Ich habe das Audit aktiviert und die folgende Abfrage ausgeführt (Bat-Datei der Bequemlichkeit halber):

@echo off

set "ELASTICSEARCH_URL=https://localhost:9200"

set "AUTH_CREDS=elastic:CsJZ*aYV-aUzw_8aH2Pm"

set "DOC={\"title\": \"Mein erstes Dokument\", \"content\": \"Dies ist ein Testinhalt\", \"timestamp\": \"2024-10-22\"}"

curl --ca-native --ssl-no-revoke -X POST "%ELASTICSEARCH_URL%/test-index/_doc" ^

-H "Content-Type: application/json" ^

-u "%AUTH_CREDS%" ^

-d "%DOC%"

pauseIch erhielt folgende Audit-Ausgabe (6 Ereignisse gekürzt):

{"type":"audit", "timestamp":"2024-10-22T19:22:23,034+0300", "cluster.uuid":"ScaTr0vuRoi1-jCkuiyk2A", "node.name":"DESKTOP-KO7CURP", "node.id":"DUwRyLqiRXWTW-RbD8JTcA", "host.ip":"127.0.0.1", "event.type":"ip_filter", "event.action":"connection_granted", "origin.type":"rest", "origin.address":"[::1]:63018", "transport.profile":".http", "rule":"allow default:accept_all"}

…

{"type":"audit", "timestamp":"2024-10-22T19:22:23,157+0300", "cluster.uuid":"ScaTr0vuRoi1-jCkuiyk2A", "node.name":"DESKTOP-KO7CURP", "node.id":"DUwRyLqiRXWTW-RbD8JTcA", "host.ip":"127.0.0.1", "event.type":"transport", "event.action":"access_granted", "authentication.type":"REALM", "user.name":"elastic", "user.realm":"reserved", "user.roles":["superuser"], "origin.type":"rest", "origin.address":"[::1]:63018", "request.id":"PRcjusZXQYGC1ff-sWTjeA", "action":"indices:admin/mapping/auto_put", "request.name":"PutMappingRequest"}Wenn Sie eine Anfrage zur Eingabe eines einzelnen Dokuments an Elasticsearch stellen, werden mehrere interne Operationen ausgelöst, da Elasticsearch mehrere Schritte durchführt, um eine ordnungsgemäße Datenverarbeitung, Sicherheit und Konsistenz zu gewährleisten. Deshalb sehen Sie 8 Ereignisse:

- Verbindungsprüfung (ip_filter) – Grundlegende Netzwerksicherheit

- Benutzerauthentifizierung (rest) – Überprüfung Ihrer Anmeldedaten

- Schreibberechtigung für Index – Überprüfung, ob Sie in den Index schreiben können

- Bulk-Schreiboperationen (4 Ereignisse) – Elasticsearch verwendet intern Bulk-Operationen selbst für einzelne Dokumenteneinfügungen:

- Erste Bulk-Schreibberechtigung

- Bulk-Anfragen an Shards

- Erstellung von Bulk-Elementen

- Verarbeitung von Bulk-Shards

- Schema-Update – Automatische Schemaaktualisierung für die neue Dokumentenstruktur

Dies ist ein normales Verhalten, da:

- Sicherheitsprüfungen auf mehreren Ebenen erfolgen (Netzwerk, Authentifizierung, Berechtigungen)

- Beim Schreiben von Daten sowohl der primäre Shard als auch Replikat-Shards beteiligt sind

- Die Dokumenteneinfügung möglicherweise Schema-/Mapping-Updates erfordert

- Elasticsearch Einzel-Operationen mit seiner Bulk-Operations-Infrastruktur optimiert

Obwohl Sie also nur einen API-Aufruf gemacht haben, führt Elasticsearch mehrere interne Operationen durch, und mit dem Audit-Logging auf “_all” sehen Sie alle diese internen Schritte im Audit-Trail.

Einschränkungen des Aktivitätsverlaufs der Elasticsearch-Datenbank

Obwohl der Aktivitätsverlauf der Elasticsearch-Datenbank grundlegende Sicherheitsabdeckung bietet, gibt es bemerkenswerte Einschränkungen.

- Die Überwachungsfähigkeiten konzentrieren sich auf grundlegende Ereignisse, ohne tiefgehende Anpassungsoptionen.

- Aus Sicht der Datenprüfung wäre das relevanteste Ereignis zur Verfolgung, wer auf Daten zugegriffen/geändert hat, nur eines. Die anderen 7 Ereignisse betreffen eher interne technische Operationen von Elasticsearch als eine aussagekräftige Audit-Trail zur Datenzugriffs/-änderungsprotokollierung. Wenn Sie sich rein auf die Datenüberprüfung konzentrieren möchten, sollten Sie die Audit-Einstellungen so ändern, dass nur spezifische Ereignisse anstelle von “_all” einbezogen werden.

- Die Berichtswerkzeuge sind zwar funktional, erfüllen aber möglicherweise nicht komplexe Compliance-Anforderungen.

- Organisationen benötigen oft umfassendere Lösungen für Sicherheits- und Compliance-Anforderungen auf Unternehmensebene.

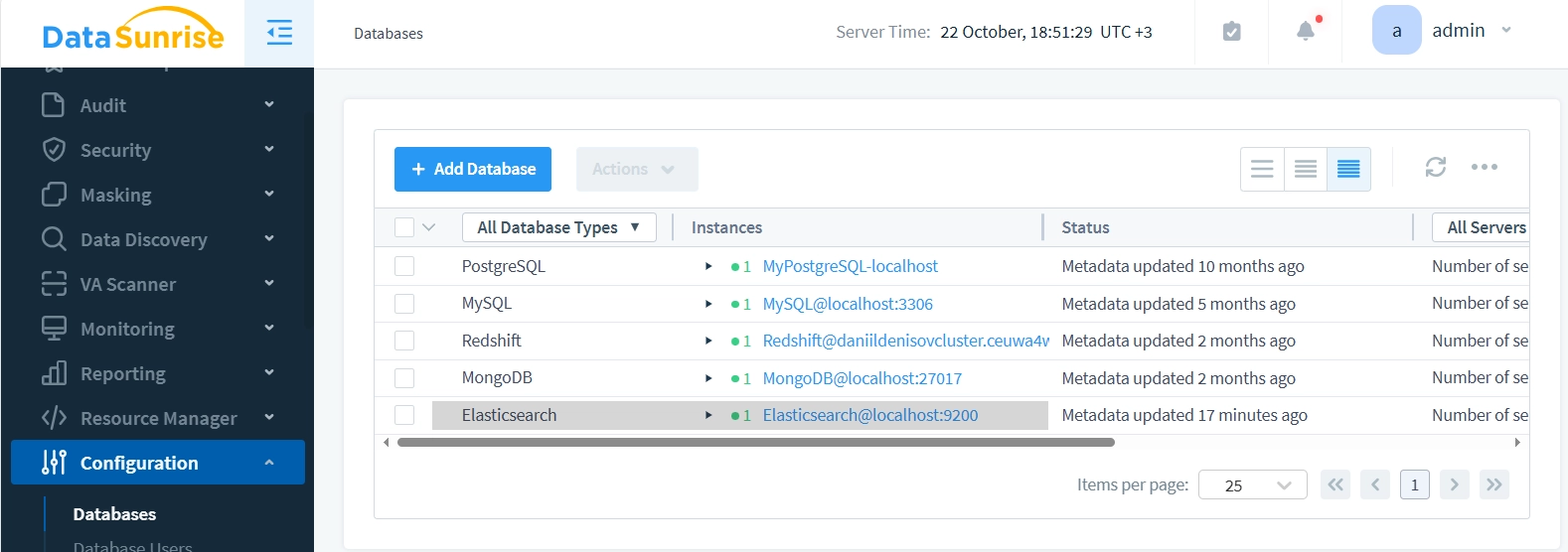

Erweiterte Audit-Lösungen: DataSunrise Database Security

DataSunrise bietet einen umfassenden Ansatz für die Datenbanksicherheit und Audit. Die Plattform arbeitet in fünf verschiedenen Modi, wobei jeder die Verfügbarkeit von Funktionen mit dem Leistungseinfluss abwägt. Diese Flexibilität ermöglicht es Organisationen, die perfekte Einrichtung für ihre Bedürfnisse zu wählen. Die Lösung integriert sich nahtlos in die vorhandene Infrastruktur und minimiert die Unterbrechung laufender Operationen.

Erweiterte Funktionen und Leistung

Die benutzerfreundliche Weboberfläche von DataSunrise macht das Sicherheitsmanagement einfach und effizient. Die Plattform umfasst einen innovativen LLM-basierten Sicherheitsassistenten, der auf umfangreicher Dokumentation und realen Supportfällen trainiert ist. Dieses KI-basierte Werkzeug bietet intelligente Vorschläge und automatisierte Antworten auf Sicherheitsherausforderungen. Die Unterstützung für mehrere Datenbanken ermöglicht zentrales Sicherheitsmanagement für verschiedene Datenbanktypen.

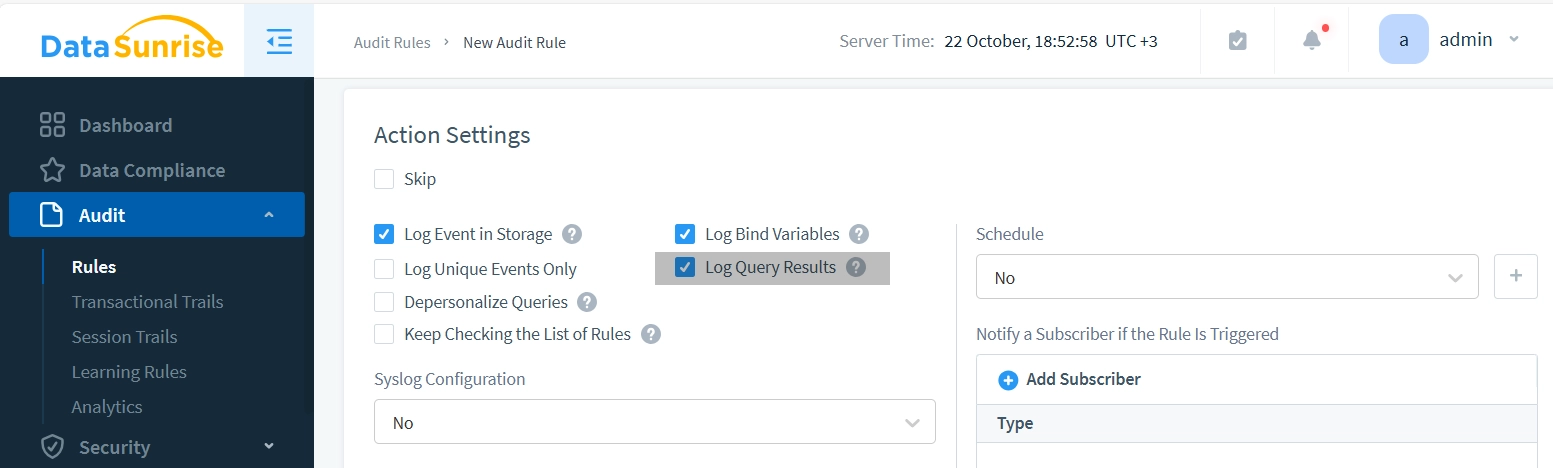

Die Regel mit protokollierten Abfrageergebnissen sieht wie folgt aus:

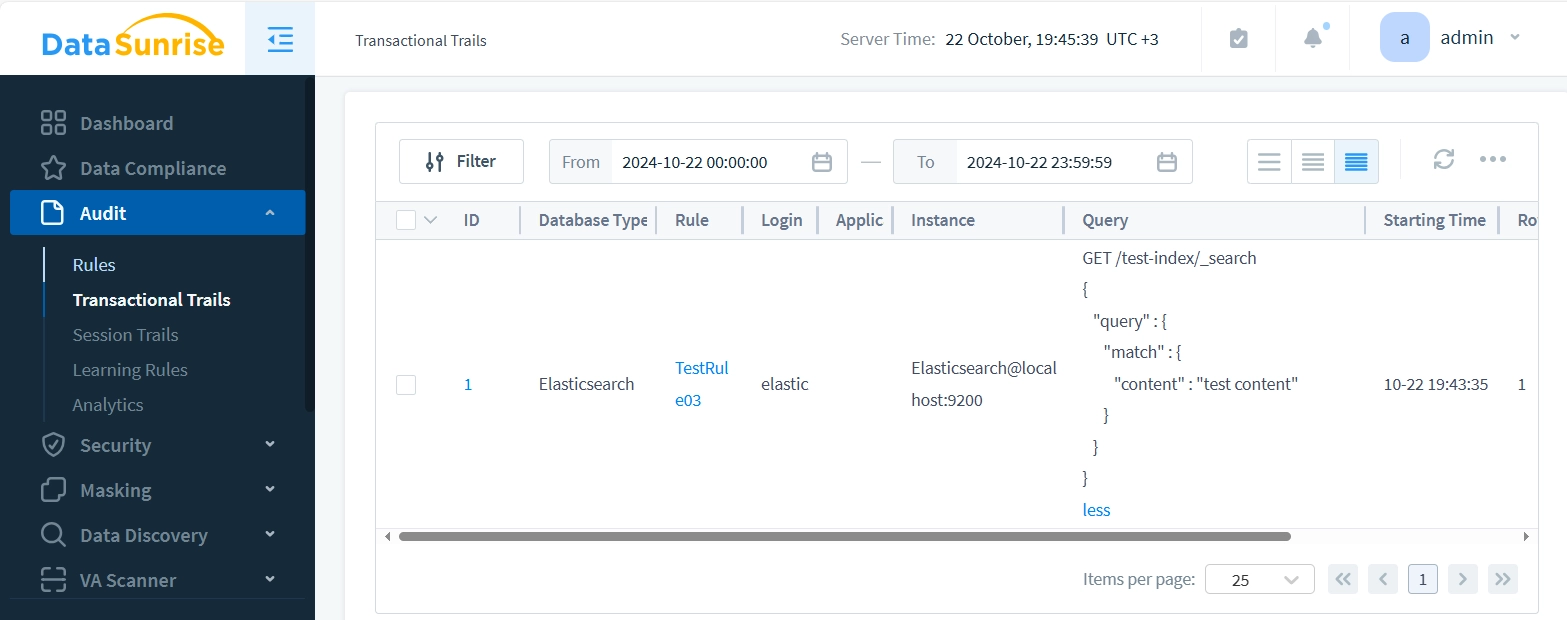

Durch den DataSunrise-Proxy (Port 9201) gesendete Abfrage:

@echo off

set "ELASTICSEARCH_URL=https://localhost:9201"

set "AUTH_CREDS=elastic:CsJZ*aYV-aUzw_8aH2Pm"

set "QUERY={\"query\":{\"match\":{\"content\":\"Testinhalt\"}}}"

curl --ca-native -k -X GET "%ELASTICSEARCH_URL%/test-index/_search" ^

-H "Content-Type: application/json" ^

-u "%AUTH_CREDS%" ^

-d "%QUERY%"

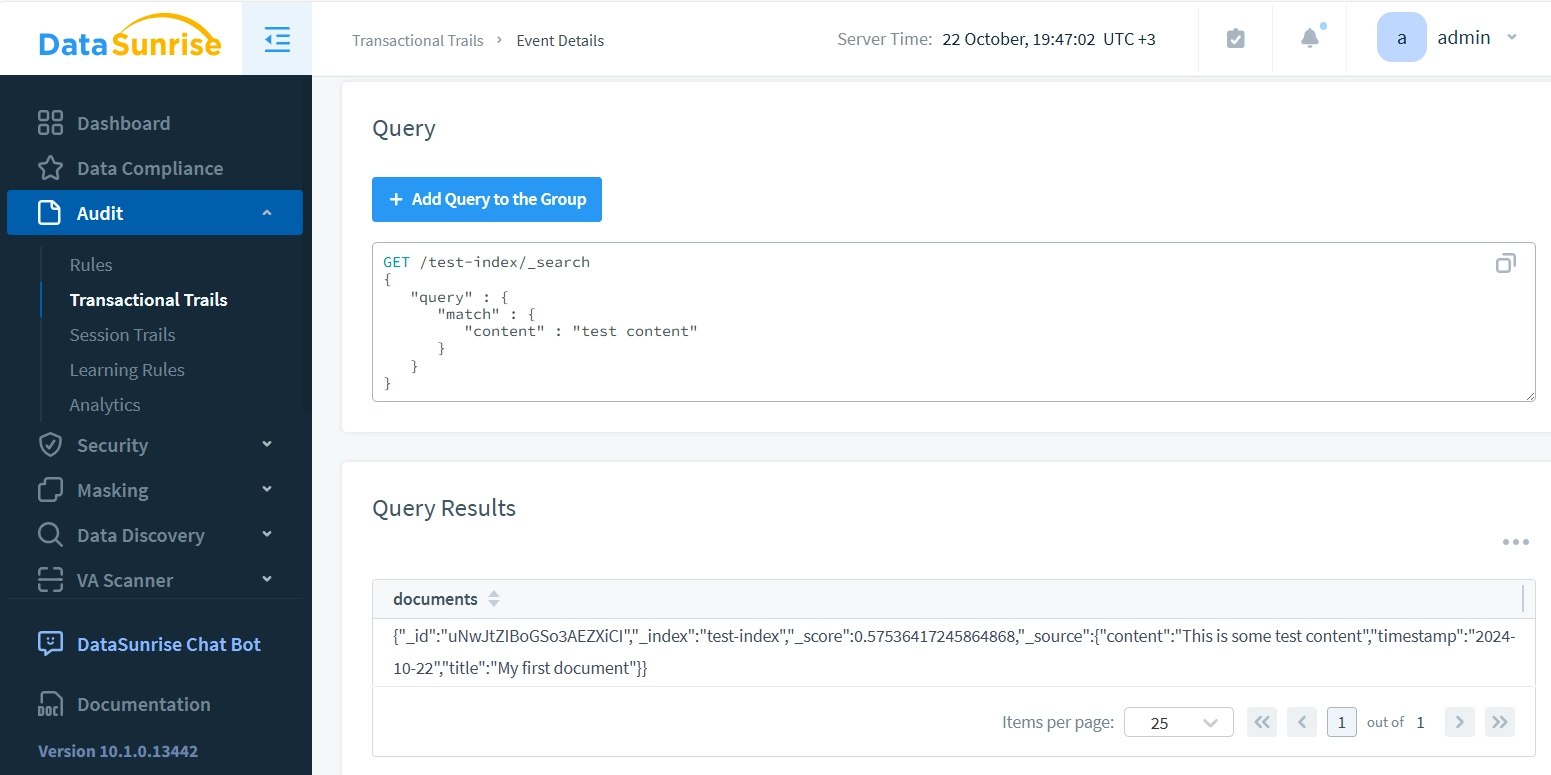

pauseDer Audit-Trail für diese Transaktion zeigt:

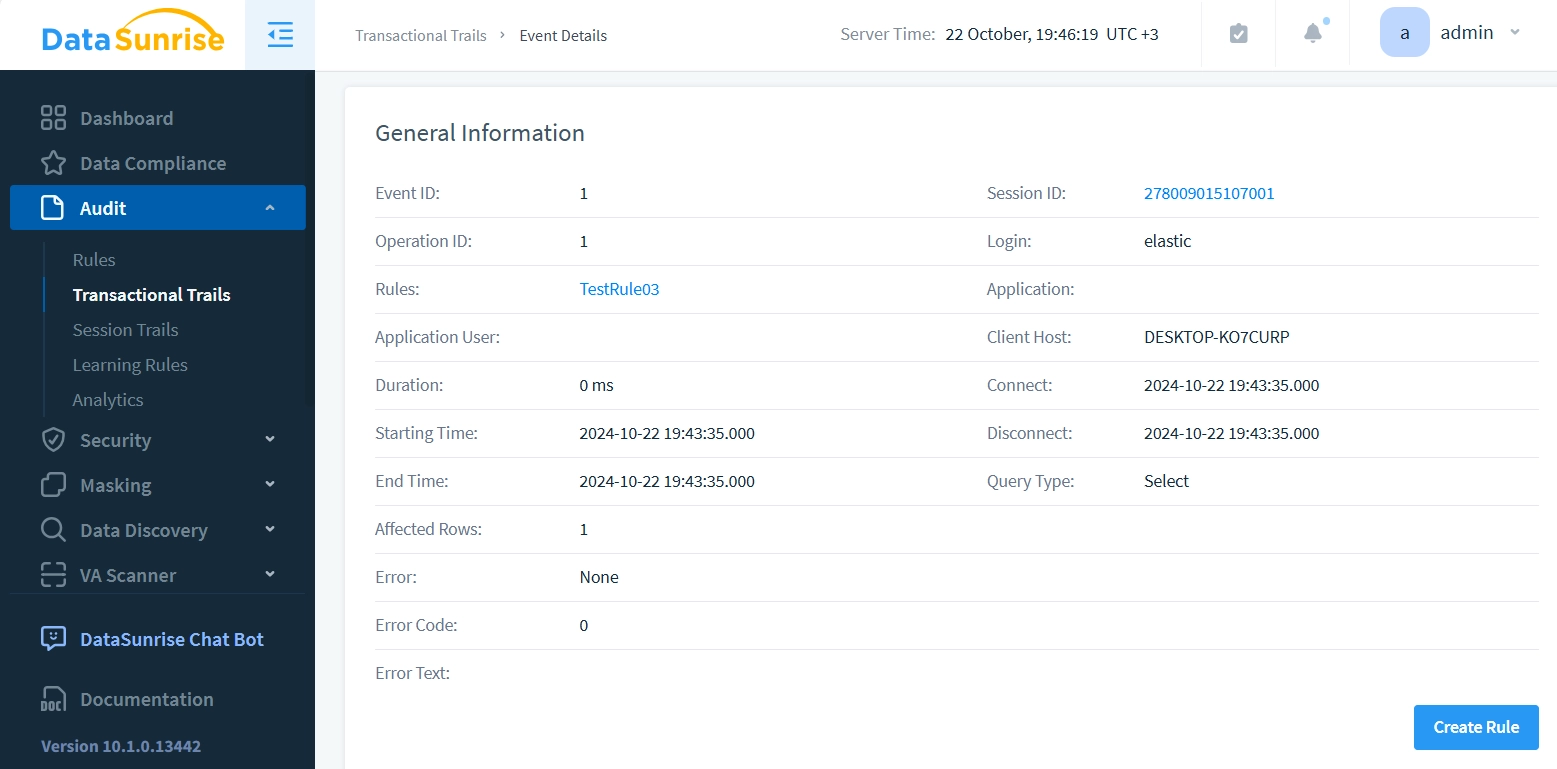

Ein Klick auf die ID enthüllt detaillierte Informationen:

Best Practices für die Implementierung

Eine erfolgreiche Implementierung des Audit-Trails erfordert sorgfältige Planung und Ausführung. Organisationen sollten mit der Definition klarer Audit-Richtlinien beginnen, die den Compliance-Anforderungen entsprechen. Regelmäßige Überwachung und Überprüfung der Audit-Protokolle helfen dabei, potenzielle Sicherheitsprobleme frühzeitig zu erkennen. Die Einrichtung geeigneter Alarm-Schwellenwerte sorgt für eine schnelle Reaktion auf verdächtige Aktivitäten. Die Aufrechterhaltung einer ordentlichen Dokumentation hilft dabei, Sicherheitsmaßnahmen nachzuverfolgen und die Compliance nachzuweisen.

Zusammenfassung und Schlussfolgerungen

Effektive Datenbankaktivitätsüberwachung ist entscheidend für moderne Organisationen. Während Elasticsearch grundlegende Audit-Funktionen über das Testprogramm bietet, bieten umfassende Lösungen wie DataSunrise erweiterte Sicherheitsfunktionen und bessere Kontrolle. Die Wahl zwischen diesen Optionen hängt von den Bedürfnissen der Organisation, den Compliance-Anforderungen und den Sicherheitszielen ab.

DataSunrise führt die Branche mit fortschrittlichen, KI-basierten Datenbanksicherheitswerkzeugen an. Unsere Plattform bietet flexible Bereitstellungsoptionen, umfassende Audit-Funktionen und fortschrittliche Sicherheitsmerkmale. Erleben Sie die Kraft intelligenter Datenbanksicherheit – besuchen Sie DataSunrise.com für eine Online-Demo und sehen Sie, wie wir Ihre Datenstrategie stärken können.

Nächste