Elasticsearch Daten-Audit-Trail

Einführung

Moderne Technologie ermöglicht es nun, leistungsstarke Volltext-Suchmaschinen mit fortschrittlichen Visualisierungsfunktionen auf Ihrem Desktop zu betreiben. Organisationen, die mit sensiblen Informationen umgehen, müssen ein wachsames Auge auf den Zugriff und die Änderungen ihrer Daten haben. Hier kommt der Elasticsearch Daten-Audit-Trail ins Spiel. Es ist ein leistungsstarkes Werkzeug, das Datenbankaktivitäten nachverfolgt und aufzeichnet und einen umfassenden Überblick darüber bietet, wer auf welche Daten zugegriffen hat und wann.

Wussten Sie, dass 60% der Datenverletzungen durch interne Bedrohungen verursacht werden? Diese schockierende Statistik unterstreicht die Bedeutung robuster Audit-Trails in modernen Datenverwaltungssystemen. Lassen Sie uns in die Welt der Elasticsearch-Daten-Audit-Trails eintauchen und untersuchen, wie sie Ihre Datensicherheitsmaßnahmen stärken können.

Verständnis des Elasticsearch-Daten-Audit-Trails

Was ist Elasticsearch?

Elasticsearch ist eine verteilte, quelloffene Such- und Analyse-Engine. Sie ist für horizontale Skalierbarkeit, Zuverlässigkeit und Echtzeit-Suchfunktionen konzipiert. Viele Organisationen nutzen Elasticsearch für Log-Analysen, Volltextsuche und Business Intelligence.

Die Bedeutung von Audit-Trails

Audit-Trails sind entscheidend für die Aufrechterhaltung der Datenintegrität und Sicherheit. Sie bieten eine chronologische Aufzeichnung der Systemaktivitäten, helfen, unbefugten Zugriff zu erkennen, Änderungen nachzuverfolgen und die Einhaltung gesetzlicher Vorschriften sicherzustellen.

Aktivieren des Audit-Trails in selbstgehosteten Elasticsearch-Umgebungen

Testmodus für Audit-Fähigkeiten

Es ist wichtig zu beachten, dass die Audit-Fähigkeit in der kostenlosen Version von Elasticsearch als Testfunktion verfügbar ist. Um ihr volles Potenzial zu erleben, müssen Sie die 30-tägige Testphase mit API oder Config-Datei aktivieren. Dies ermöglicht Ihnen, den Audit-Trail in Aktion zu sehen und seine Vorteile für Ihre Organisation zu bewerten.

Schritt-für-Schritt-Anleitung zum Aktivieren des Audit-Trails

Ich habe Elasticsearch 8.15.2 auf meinen Windows-Desktop heruntergeladen und extrahiert. Ich habe ausreichend freien Speicherplatz überprüft, da Elasticsearch beim ersten Lauf mit wenig Speicher (weniger als 10 GB) fehlschlagen kann.

Gehen wir den Prozess zur Aktivierung und Nutzung der Audit-Trail-Funktion in Elasticsearch durch. Wir verwenden ein Skript, das zwischen den Aktionen anhält, sodass Sie jeden Schritt sorgfältig überprüfen können.

- Starten Sie Elasticsearch, indem Sie die Datei elasticsearch.bat im Bin-Verzeichnis Ihres extrahierten Ordners ausführen (z.B. C:\Users\user\Desktop\elasticsearch-8.15.2-windows-x86_64\elasticsearch-8.15.2\bin). Beachten Sie das Elastic-Benutzerpasswort, das im Startausgabefenster angezeigt wird. Falls Sie es verpasst haben, können Sie ein neues generieren.

- Erstellen Sie eine neue Batch-Datei mit einem beschreibenden Namen in Ihrem bevorzugten Verzeichnis.

- Kopieren Sie das folgende Skript in die Datei:

@echo off

:: Set Elasticsearch URL und Anmeldeinformationen.

:: Finden Sie das Passwort (ES_PASS) im ersten Startausgabefenster.

set ES_URL=https://localhost:9200

set ES_USER=elastic

set ES_PASS=0IC-UMdBZH*euILO3OVw

set INDEX_NAME=my_new_index

echo Erstelle neuen Index...

curl -X PUT -u %ES_USER%:%ES_PASS% -k "%ES_URL%/%INDEX_NAME%"

pause

echo Testlizenz aktivieren...

curl -X POST -u %ES_USER%:%ES_PASS% -k "%ES_URL%/_license/start_trial?acknowledge=true"

pause

echo Beispiel-Dokument erstellen...

curl -X POST -u %ES_USER%:%ES_PASS% -H "Content-Type: application/json" -d "{\"title\":\"Beispiel-Dokument\",\"content\":\"Dies ist ein Beispiel-Dokument für Testzwecke.\",\"timestamp\":\"%DATE% %TIME%\"}" -k "%ES_URL%/%INDEX_NAME%/_doc"

pause

echo Abrufen aller Dokumente im Index...

curl -X GET -u %ES_USER%:%ES_PASS% -k "%ES_URL%/%INDEX_NAME%/_search?pretty"

pause

echo Alle Operationen abgeschlossen.- Ersetzen Sie den Wert von ES_PASS durch Ihr aktuelles Elasticsearch-Passwort.

- Speichern Sie die Datei und führen Sie sie durch Doppelklicken oder über die Eingabeaufforderung aus.

Dieses Skript aktiviert die Testlizenz, erstellt einen Testindex, fügt ein Beispiel-Dokument hinzu und ruft alle Dokumente ab. Zwischen jeder Aktion pausiert es, sodass Sie die Ausgabe überprüfen können.

Konfigurieren der Audit-Einstellungen

Um das Audit vollständig zu aktivieren, müssen Sie die Elasticsearch-Konfigurationsdatei ändern. Folgen Sie diesen Schritten:

- Lokalisieren Sie Ihre elasticsearch.yml-Datei im Elasticsearch-Konfigurationsverzeichnis.

- Fügen Sie die folgenden Zeilen am Ende der Datei hinzu:

xpack.security.audit.enabled: true xpack.security.audit.logfile.events.include: "_all"

- Speichern Sie die .yml-Datei und starten Sie Elasticsearch neu, um die Änderungen anzuwenden. Um Elasticsearch neu zu starten, halten Sie Strg+C in der Konsole und beantworten die Frage, ob Sie wirklich beenden möchten, mit Y. Führen Sie dann das elasticsearch.bat-Skript erneut aus.

Analyse von Audit-Logs

Sobald das Audit aktiviert ist, generiert Elasticsearch Protokolle aller Systemaktivitäten.

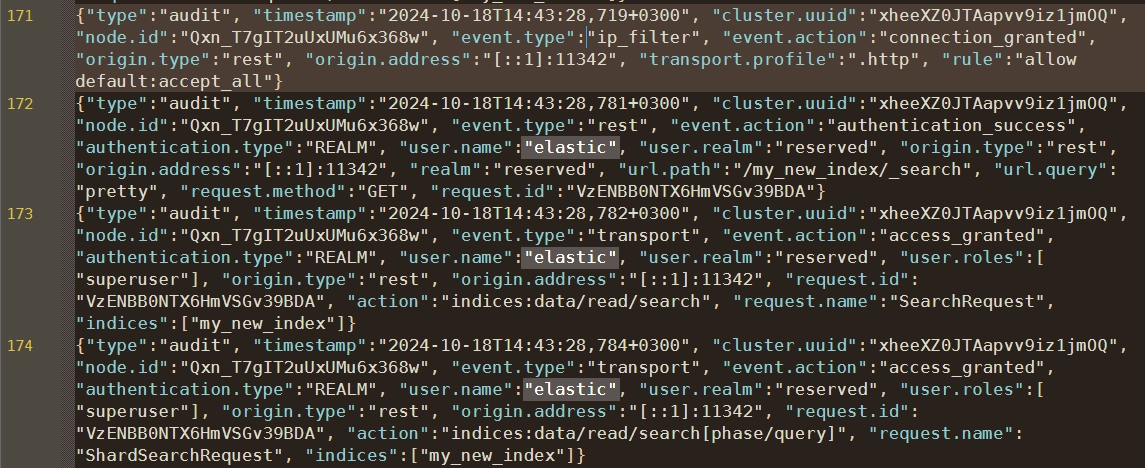

Die Suchanfrage wurde an “/my_new_index/_search” mit dem Parameter “pretty” gestellt. Die Anfragemethode war GET. Der Systemzugriff stammte vom lokalen Knoten (127.0.0.1:9300). Der Benutzerzugriff kam jedoch von [::1]:11342, was auf eine lokale IPv6-Verbindung hinweist.

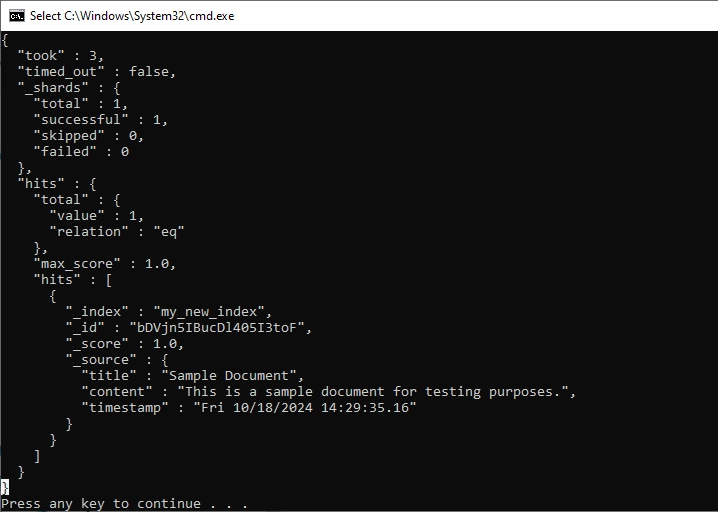

Diese Protokollereignisse wurden durch das Ausführen dieses Skripts generiert (curl ist auf Windows installiert):

@echo off :: Set Elasticsearch URL und Anmeldeinformationen :: Finden Sie das Passwort (ES_PASS) im ersten Startausgabefenster set ES_URL=https://localhost:9200 set ES_USER=elastic set ES_PASS=0IC-UMdBZH*euILO3OVw set INDEX_NAME=my_new_index echo Abrufen aller Dokumente im Index... curl -X GET -u %ES_USER%:%ES_PASS% -k "%ES_URL%/%INDEX_NAME%/_search?pretty" pause echo Alle Operationen abgeschlossen.

Dieses einfache Datenzugriffsskript gibt JSON-Daten auf der Konsole aus und löst die zuvor erwähnten Audit-Ereignisse aus.

Die Protokolle können mit den leistungsstarken Suchfunktionen von Elasticsearch analysiert oder mit Tools wie Kibana visualisiert werden.

Einschränkungen des Elasticsearch-Audit-Trails

Obwohl die Audit-Trail-Funktion von Elasticsearch robust ist, hat sie einige Einschränkungen. Die Konfigurationsoptionen sind im Vergleich zu spezialisierten Audit-Lösungen etwas begrenzt. Sie konzentriert sich hauptsächlich auf Elasticsearch-Operationen und bietet keine umfassenden Datenbanksicherheitsfunktionen.

Erhöhung der Sicherheit mit DataSunrise

Für Organisationen, die umfassendere Datenbanksicherheitslösungen suchen, bietet DataSunrise eine leistungsstarke Alternative. DataSunrise bietet eine Reihe von Funktionen, die über grundlegende Audit-Trails hinausgehen:

- Fünf Operationsmodi für flexible Bereitstellung

- Webbasierte Benutzeroberfläche für einfache Verwaltung

- LLM-basierter Sicherheitsassistent für intelligente Bedrohungserkennung

- Multi-Datenbank-Support für unterschiedliche Umgebungen

Obwohl DataSunrise eine kostenpflichtige Lösung ist, machen sein umfangreiches Funktionsangebot und seine benutzerfreundliche Oberfläche es zu einer wertvollen Investition für Organisationen, die Datensicherheit priorisieren.

DataSunrise Workflow

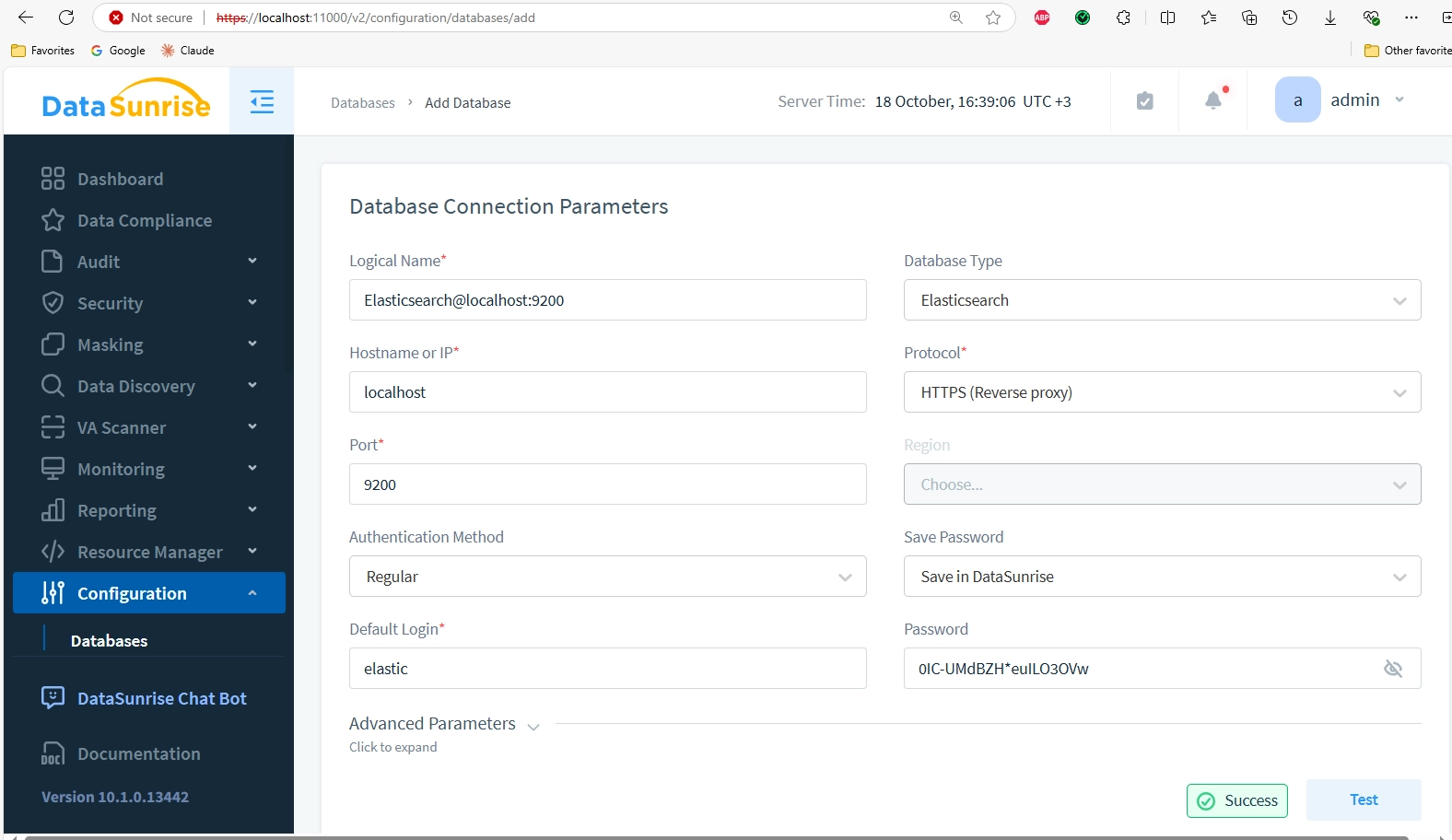

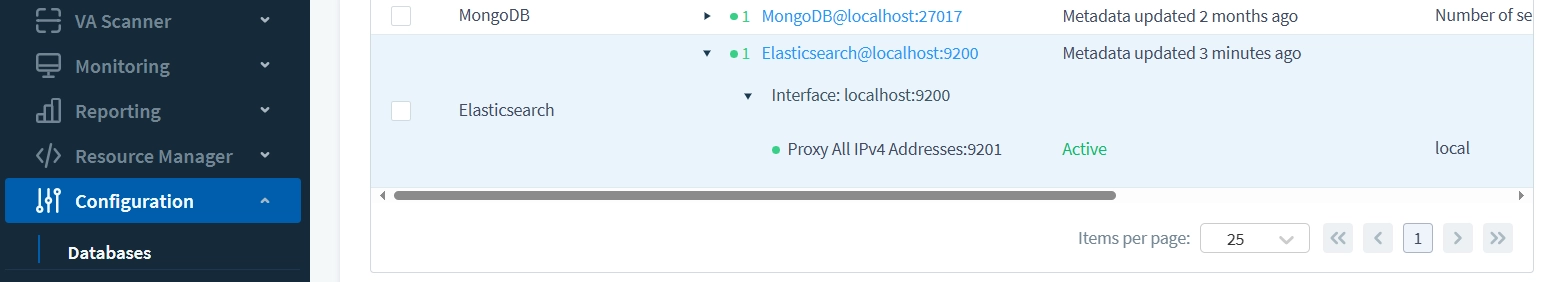

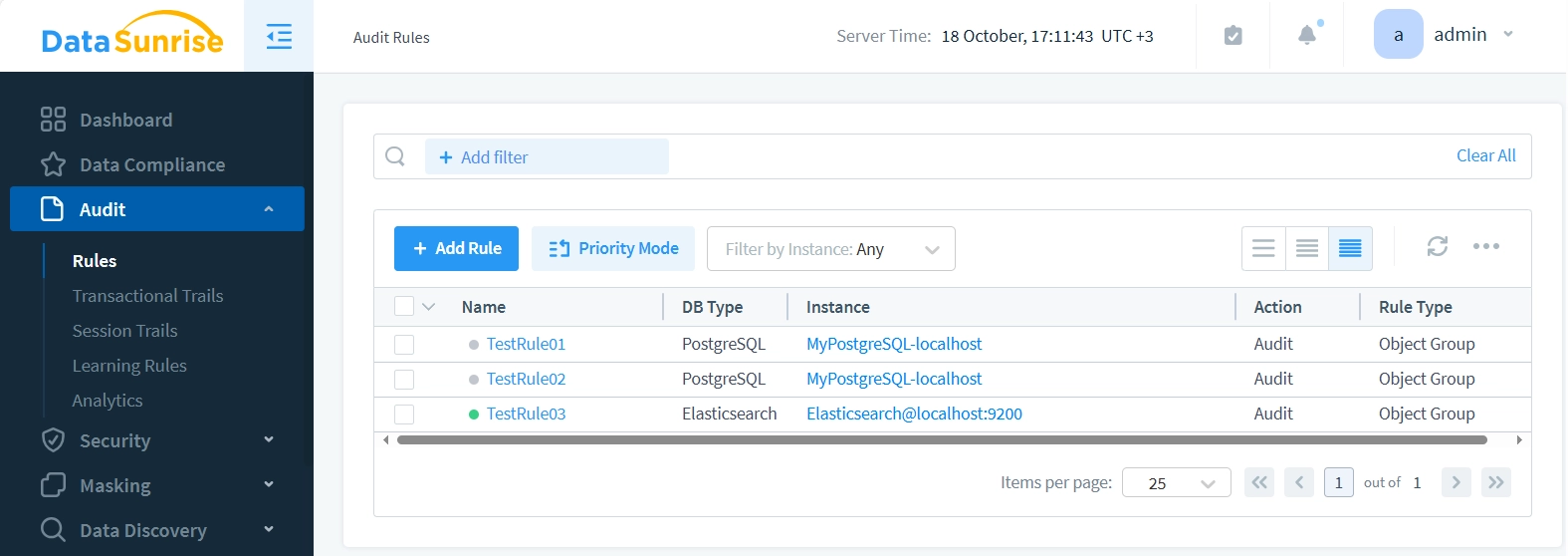

Die folgenden Bildschirmfotos demonstrieren die Datenüberwachung in Elasticsearch. Wir erstellen eine Instanz für den gestarteten Elasticsearch-Server.

In diesem Beispiel ist der Proxy auf die angrenzende Portnummer 9201 gesetzt.

Als nächstes erstellen wir eine Audit-Regel, um Abfragen zu erfassen. Es sind keine Objekte im Filter angegeben, und wir haben das Speichern von Abfrageergebnissen (Checkbox) aktiviert.

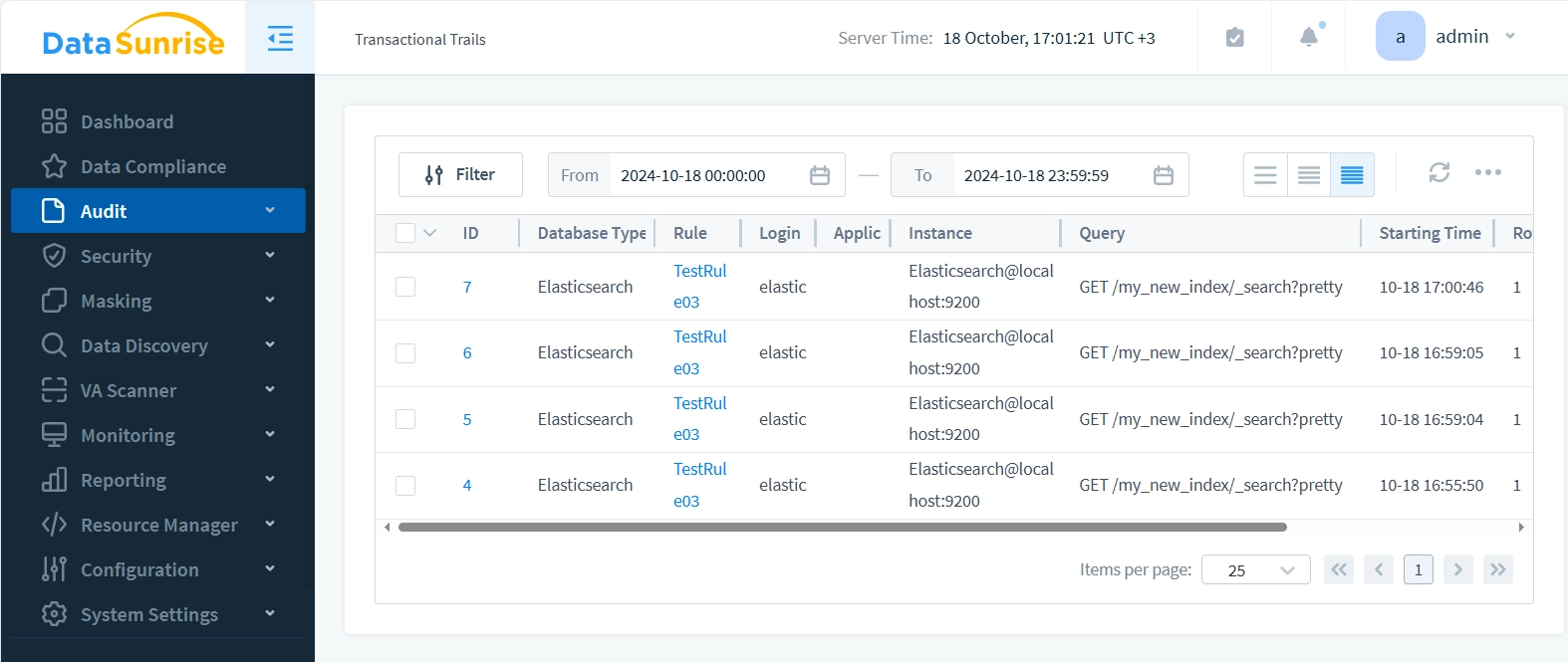

Wir führen mehrere Anfragen durch und ändern dabei ES_URL von https://localhost:9200 auf https://localhost:9201. Die Transaktionstrails erscheinen jetzt wie folgt:

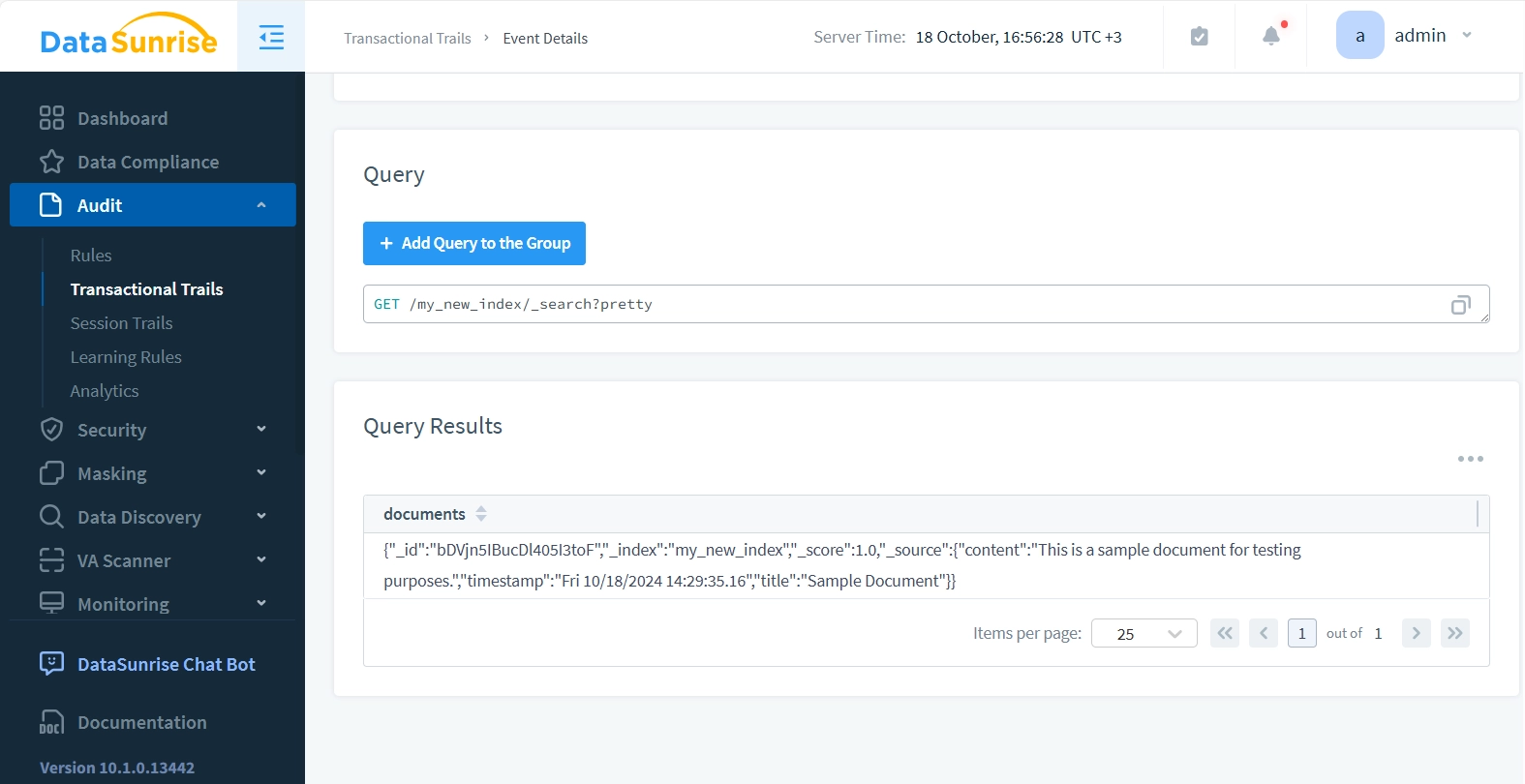

In den Ereignisdetails ist die Ereignisnummer anklickbar und zeigt die Abfrageergebnisse an (wir haben dies zuvor aktiviert).

Schlussfolgerung

Der Elasticsearch-Daten-Audit-Trail ist ein wertvolles Werkzeug zur Erhöhung der Suchsicherheit und zur Wahrung der Datenintegrität. Indem Sie die Testfunktion aktivieren und die in dieser Anleitung beschriebenen Schritte befolgen, können Sie Ihre Datensicherheitslage erheblich verbessern.

Für Organisationen, die fortschrittlichere Sicherheitsmaßnahmen benötigen, bieten Lösungen wie DataSunrise umfassenden Schutz über mehrere Datenbanken hinweg. Diese Werkzeuge liefern die robusten Sicherheitsfunktionen, die in den heutigen komplexen Datenumgebungen notwendig sind.

Denken Sie daran, dass Datensicherheit ein fortlaufender Prozess ist. Überprüfen und aktualisieren Sie regelmäßig Ihre Sicherheitsmaßnahmen, um potenziellen Bedrohungen voraus zu sein und die Sicherheit Ihrer wertvollen Daten zu gewährleisten.

Hinweis zu DataSunrise: DataSunrise bietet modernste, KI-basierte Werkzeuge zur Datenbanksicherheit. Unsere flexiblen Lösungen bedienen die vielfältigen Bedürfnisse von Organisationen und bieten umfassenden Schutz für Ihre wertvollen Datenressourcen. Wir laden Sie ein, die DataSunrise-Website zu besuchen, um eine Online-Demo zu vereinbaren und aus erster Hand zu erleben, wie unsere fortschrittlichen Sicherheitsfunktionen Ihre Dateninfrastruktur stärken können.