Advanced Persistent Threats: Wie man sie erkennt und sich dagegen verteidigt

Ein Advanced Persistent Threat (APT) ist eine Art von Cyberangriff, bei dem Eindringlinge unbefugten Zugang zu einem System oder Netzwerk erlangen und für einen längeren Zeitraum unentdeckt bleiben. Im Gegensatz zu typischen Cyberangriffen, die von kurzer Dauer sind, sind APTs raffiniert, heimlich und kontinuierlich, wobei Angreifer ihre Ziele beharrlich verfolgen. Das Ziel ist in der Regel, Aktivitäten zu überwachen und sensible Daten zu stehlen, anstatt dem Netzwerk direkten Schaden zuzufügen.

Den Mandiant Bericht für 2023 könnten Sie interessant finden, da er die sogenannte „Dwell-Time“ für untersuchte Cyberangriffe beschreibt. Wie Sie im Diagramm ‘Global Dwell Time Distribution‘ sehen können, gilt: Je länger die Dwell-Time, desto geringer die Anzahl der Untersuchungen. Die meisten typischen Angriffe sind keine APTs.

APTs haben häufig Organisationen im Visier, die über wertvolle Informationen verfügen, wie nationale Verteidigung, Fertigungsindustrie, Finanzsektor und kritische Infrastrukturen. Die Täter können Nationalstaaten oder staatlich geförderte Gruppen sein, die über erhebliche Ressourcen und Fähigkeiten verfügen, um einen solchen Angriff durchzuführen.

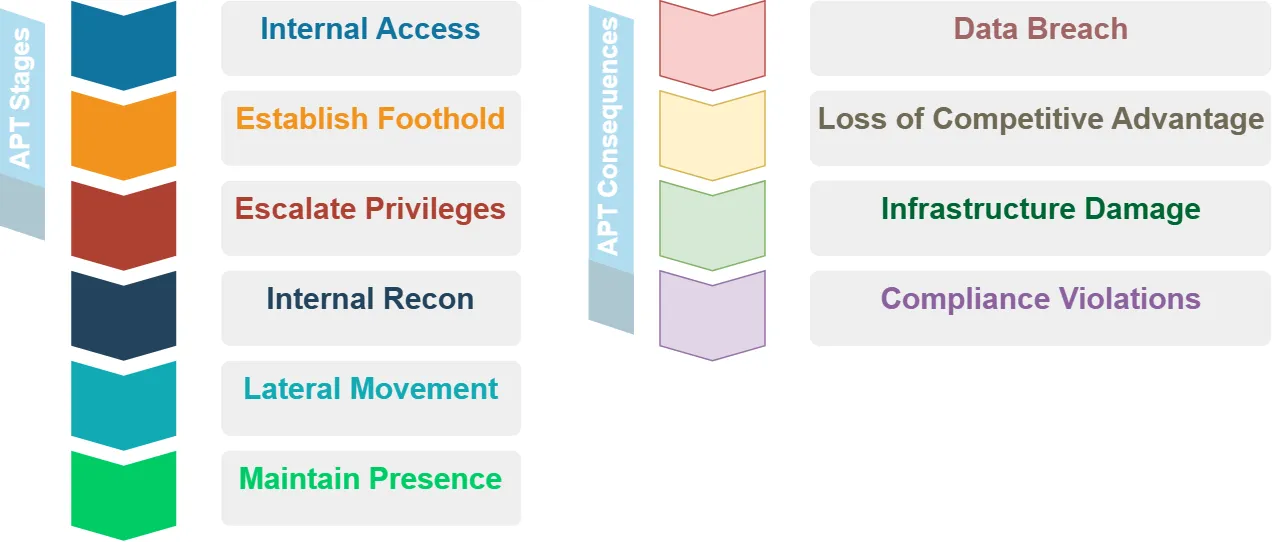

Die Phasen eines APT-Angriffs

APT-Angriffe folgen typischerweise dieser Abfolge von Phasen:

- Erster Zugang: Der Angreifer verschafft sich einen Einstiegspunkt in das Netzwerk, oft durch gezielte Malware, Zero-Day-Schwachstellen oder gestohlene Benutzeranmeldeinformationen durch Phishing.

- Etablierung eines Standbeins: Nach dem Zugang richtet der Angreifer ein Standbein in der Umgebung ein, um die Persistenz aufrechtzuerhalten. Er kann eine Hintertür installieren oder legitime Anmeldeinformationen verwenden, um einen zuverlässigen Zugangspunkt zu schaffen.

- Berechtigungserweiterung: Der Angreifer versucht dann, seine Berechtigungen zu erweitern, um höherstufige Rechte zu erlangen. Techniken können das Knacken von Passwörtern, das Ausnutzen von Systemschwachstellen oder das Eindringen in sensiblere Systeme umfassen.

- Interne Aufklärung: Der Angreifer untersucht die Umgebung des Opfers, listet Benutzer auf, identifiziert wichtige Server und findet wertvolle Daten. Das Ziel ist es, das interne Netzwerk zu kartieren und die Organisation zu verstehen.

- Laterale Bewegung: Mithilfe der gesammelten Informationen bewegt sich der Angreifer seitlich zu anderen Systemen im Netzwerk, um nach wertvolleren Zielen zu suchen. Techniken umfassen das Ausnutzen von Software-Schwachstellen, die Verwendung gestohlener Anmeldeinformationen oder das Einsetzen weiterer Malware.

- Aufrechterhaltung der Präsenz: Der Angreifer stellt sicher, dass er die Kontrolle über die Umgebung weiterhin behält, selbst wenn sein erster Zugangspunkt entdeckt und geschlossen wird. Er nutzt redundante Zugangspunkte, erstellt gefälschte Benutzerkonten und setzt Rootkits ein, um seine Aktivitäten zu verbergen.

- Auftragsausführung: Der Angreifer führt sein beabsichtigtes Ziel aus, wie Datenexfiltration, Zerstörung oder Manipulation. Möglicherweise schleicht er Daten langsam hinaus, um nicht entdeckt zu werden.

Folgen eines APT-Angriffs

Die Folgen eines erfolgreichen Advanced Persistent Threat-Angriffs können schwerwiegend sein:

- Datenpanne: Sensible Daten wie Kunden-PII, Finanzdaten, geistiges Eigentum und nationale Sicherheitsinformationen können gestohlen werden. Dies kann zu Identitätsdiebstahl, Rufschädigung, finanziellen Verlusten und regulatorischen Geldstrafen führen.

- Verlieren der Wettbewerbsfähigkeit: Gestohlene Geschäftsgeheimnisse und Geschäftspläne können die Wettbewerbsfähigkeit und Marktposition einer Organisation untergraben.

- Infrastrukturschäden: In einigen Fällen versuchen Angreifer, industrielle Steuersysteme zu manipulieren, um kritische Infrastrukturen zu stören oder zu zerstören.

- Compliance-Verstöße: Der Verlust sensibler Daten kann dazu führen, dass Organisationen gegen Vorschriften wie HIPAA, PCI-DSS und DSGVO verstoßen, was zu Strafen führt.

Minimierung des Risikos von APT-Angriffen

Organisationen können diese Maßnahmen ergreifen, um das Risiko von APT-Angriffen zu minimieren:

- Prinzip der minimalen Rechte: Implementieren Sie minimale Zugriffsrechte, sodass Benutzer nur die für ihre Arbeit wesentlichen Berechtigungen haben. Dies begrenzt den Schaden, den ein Angreifer mit einem einzigen kompromittierten Konto anrichten kann.

- Netzwerksegmentierung: Teilen Sie das Netzwerk in kleinere, isolierte Segmente oder Subnetze. Dies begrenzt den Einfluss eines Einbruchs und erschwert die laterale Bewegung.

- Firewalls und Netzwerküberwachung: Setzen Sie Firewalls ein, um bösartigen Datenverkehr zu filtern und verwenden Sie Intrusions-Erkennungs-/Präventionssysteme, um Netzwerkaktivitäten auf Anomalien zu überwachen. Eine Datenbank-Firewall ist besonders wichtig, um sensible Daten zu schützen.

- Verwaltung sensibler Daten: Identifizieren, klassifizieren und verschlüsseln Sie sensible Daten sowohl im Ruhezustand als auch in der Übertragung. Verwenden Sie Datenaufdeckungstools, um sensible Daten in der gesamten Umgebung zu lokalisieren. Minimieren Sie die Menge der gespeicherten sensiblen Daten.

- Patching-Management: Halten Sie alle Systeme und Software mit den neuesten Sicherheitspatches aktualisiert, um das Exploit-Risiko zu verringern. Entfernen Sie Systeme, die das Ende ihrer Lebensdauer erreicht haben und keine Updates mehr erhalten.

- Mitarbeiterschulung: Schulen Sie Mitarbeiter in den besten Praktiken der Cybersicherheit, insbesondere wie man Phishing-Versuche erkennt. Führen Sie regelmäßige Schulungen und simulierte Phishing-Tests durch.

Anzeichen eines APT-Angriffs

Die Erkennung eines APT kann aufgrund ihrer heimlichen Natur eine Herausforderung sein. Es gibt jedoch einige Anzeichen, auf die man achten sollte:

- Große Datenexfiltration: APTs beinhalten oft die Übertragung großer Datenmengen außerhalb des Netzwerks. Überwachen Sie auf große Dateiübertragungen, insbesondere zu unbekannten Zielen.

- Erhöhter Datenbank-Lesezugriff: Plötzliche Spitzen im Volumen der Datenbank-Lesezugriffe können darauf hinweisen, dass ein Angreifer auf sensible Daten zugreift und sich auf deren Exfiltration vorbereitet.

- Malware-Erkennung: Während APTs Techniken verwenden, um eine Erkennung zu umgehen, kann ihre Malware manchmal Alarme von Endpoint Detection- und Antivirus-Systemen auslösen. Untersuchen Sie solche Alarme unverzüglich.

- Ungewöhnliche Anmeldeaktivitäten: Achten Sie auf Anmeldungen von ungewöhnlichen Standorten oder IP-Adressen, zu ungewöhnlichen Zeiten oder von deaktivierten Benutzerkonten. Die Verwendung kompromittierter Anmeldeinformationen ist in APTs üblich.

- Phishing-E-Mails: Überprüfen Sie E-Mail-Header, Absenderadressen und Links in verdächtigen Phishing-E-Mails. Phishing ist ein häufiges Einfallstor bei APTs.

Fazit

Advanced Persistent Threat-Angriffe stellen aufgrund ihrer raffinierten, langfristigen und heimlichen Art ein erhebliches Risiko für Organisationen dar. Durch das Verständnis der Phasen eines APT-Angriffs, die Implementierung von Sicherheitsbest Practices und die Überwachung von Zeichen einer Kompromittierung können sich Organisationen besser gegen diese Bedrohung schützen. Eine Verteidigungsstrategie in der Tiefe mit gestaffelten Sicherheitskontrollen ist unerlässlich.

Eine effektive Datenbanksicherheit ist entscheidend, um Datenpannen durch APTs zu verhindern. DataSunrise bietet benutzerfreundliche und flexible Tools für Datenbanksicherheit, Aufdeckung sensibler Daten (einschließlich OCR), Datenbankaktivitätsüberwachung und Compliance. Kontaktieren Sie unser Team für eine Online-Demo, um mehr zu erfahren.