Granulare Datenzugriffskontrolle: Tipps & Praktiken

Einführung

In der heutigen datengetriebenen Welt verarbeiten Organisationen große Mengen sensibler Informationen. Es ist wichtig sicherzustellen, dass die richtigen Personen zur richtigen Zeit auf die Daten zugreifen können. Dies ist entscheidend für den Schutz der Datensicherheit und Privatsphäre. Hier kommt die granulare Datenzugriffskontrolle ins Spiel.

Die granulare Datenzugriffskontrolle ermöglicht es Organisationen, detaillierte Zugriffsregeln festzulegen, um eine bessere Sicherheit und Kontrolle über ihre Daten zu gewährleisten. In diesem Artikel werden wir die Grundlagen des granularen Zugriffs, seine Vorteile, Implementierungsstrategien und bewährte Verfahren erkunden.

Was ist granulare Datenzugriffskontrolle?

Die granulare Datenzugriffskontrolle ist eine Sicherheitsmethode, die es Organisationen ermöglicht, den Zugriff auf Daten auf einer detaillierten Ebene zu kontrollieren. Es bedeutet, Regeln festzulegen, wer auf was basierend auf Rollen, Datenwichtigkeit und Geschäftsanforderungen zugreifen kann.

Die granulare Datenzugriffskontrolle konzentriert sich darauf, den Zugriff auf spezifische Datenelemente oder Datensätze innerhalb einer Anwendung oder Datenbank zu kontrollieren. Diese Methode unterscheidet sich von anderen Zugriffskontrollmodellen, die sich darauf konzentrieren, den Zugriff auf Anwendungs- oder Systemebene zu kontrollieren.

Zum Beispiel betrachten Sie eine Gesundheitsanwendung, die Patientenakten speichert. Granularer Zugriff ermöglicht es Ärzten, nur auf die medizinischen Aufzeichnungen ihrer zugewiesenen Patienten zuzugreifen. Dies bedeutet, dass das System sensible Informationen wie persönliche Identifikationsnummern oder finanzielle Details einschränkt.

Vorteile der granularen Datenzugriffskontrolle

Die Implementierung des granularen Zugriffs bietet Organisationen mehrere Vorteile:

- Verbesserte Datensicherheit: Durch die Kontrolle, wer Daten einsehen kann, können Organisationen das Risiko von unbefugtem Zugriff und Datenpannen verringern. Zugriffspolitiken beschränken den Benutzerzugriff auf notwendige Daten, um Missbrauch und Misshandlung zu verhindern. Benutzer kontrollieren die Daten, auf die sie zugreifen können.

- Einhaltung von Vorschriften: Verschiedene Branchen müssen strenge Datenschutzregeln einhalten, wie zum Beispiel HIPAA im Gesundheitswesen oder GDPR in der Europäischen Union. Granulare Datenzugriffskontrolle hilft Organisationen, die Vorschriften einzuhalten, indem strenge Zugriffsregeln durchgesetzt und Datenzugriffsaktivitäten überwacht werden.

- Verbesserte Datenprivatsphäre: Mit der granularen Datenzugriffskontrolle können Organisationen die Privatsphäre sensibler Informationen schützen, indem Zugriffe auf autorisierte Personen beschränkt werden. Dies ist besonders wichtig bei der Verarbeitung personenbezogener Daten (PII) oder geschützter Gesundheitsinformationen (PHI).

- Erhöhte Betriebseffizienz: Organisationen können die Effizienz verbessern und Fehler reduzieren, indem sie Benutzern nur den Zugang zu den Daten gewähren, die sie benötigen. Granulare Datenzugriffskontrolle vereinfacht die Verwaltung der Benutzerzugriffsrechte. Definieren und Erzwingen von Politiken auf einer spezifischeren Ebene erreicht dies.

Implementierung der granularen Datenzugriffskontrolle

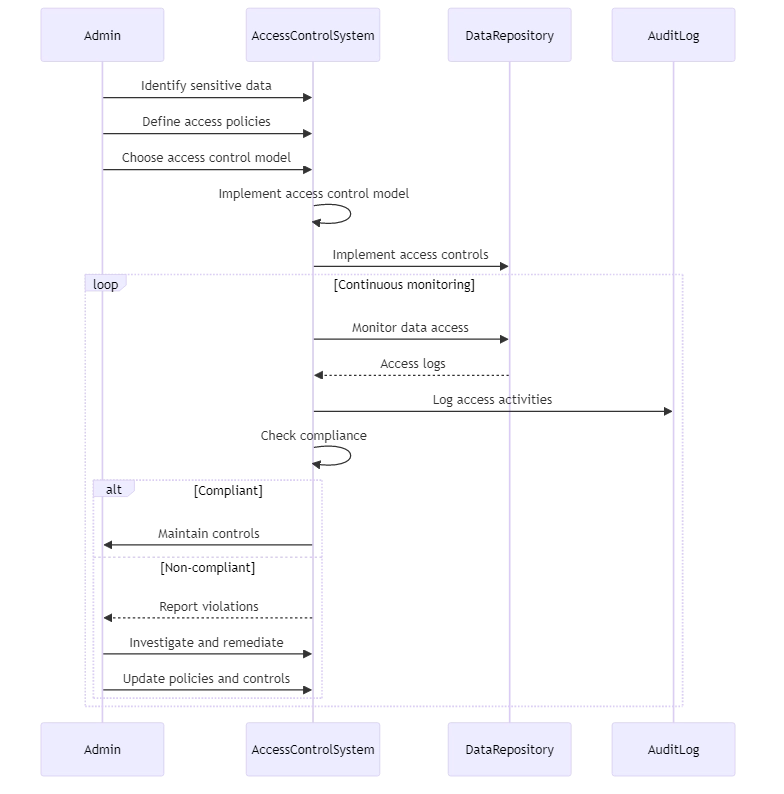

Um granulären Zugriff zu implementieren, können Organisationen diese Schritte folgen:

- Sensible Daten identifizieren: Beginnen Sie damit, die sensiblen Daten innerhalb Ihrer Organisation zu identifizieren, die granulare Zugriffskontrolle erfordern. Dies kann Kundeninformationen, Finanzdaten, geistiges Eigentum oder andere geschäftskritische Daten umfassen.

- Zugriffspolitiken definieren: Erstellen Sie Regeln dafür, wer auf bestimmte Daten zugreifen kann und wann sie basierend auf sensiblen Informationen darauf zugreifen können. Berücksichtigen Sie Faktoren wie Benutzerrollen, Datensensitivität, Geschäftsanforderungen und regulatorische Compliance.

- Ein Zugriffskontrollmodell wählen: Wählen Sie ein Zugriffskontrollmodell, das den Bedürfnissen Ihrer Organisation entspricht. Gängige Modelle umfassen rollenbasierte Zugriffskontrolle (RBAC), attributbasierte Zugriffskontrolle (ABAC) und richtlinienbasierte Zugriffskontrolle (PBAC). Jedes Modell hat seine eigenen Stärken und Überlegungen, daher wählen Sie dasjenige, das am besten zu Ihren Anforderungen passt.

- Zugriffskontrollen umsetzen: Implementieren Sie das gewählte Zugriffskontrollmodell und erzwingen Sie die definierten Zugriffspolitiken. Dies kann beinhalten, zu bestimmen, wer auf bestimmte Dinge zugreifen kann, verschiedene Rollen den Benutzern zuzuweisen oder sich mit Identitätsmanagementsystemen zu verbinden.

- Überwachen und Prüfen: Überwachen und prüfen Sie regelmäßig die Datenzugriffsaktivitäten, um sicherzustellen, dass die definierten Zugriffspolitiken eingehalten werden. Implementieren Sie Protokollierungs- und Berichtmechanismen, um zu verfolgen, wer auf welche Daten wann zugegriffen hat. Dies hilft dabei, unbefugte Zugriffsversuche oder Richtlinienverletzungen zu erkennen und zu untersuchen.

Zum Beispiel betrachten Sie ein Szenario, in dem Sie eine Datenbanktabelle namens customers haben, die sensible Kundeninformationen enthält. Sie möchten kontrollieren, wer bestimmte Spalten von Daten basierend auf ihrer Rolle sehen kann. Nur autorisierte Benutzer sollen Zugriff haben. Hier ist ein Codebeispiel mit SQL, um Rollen zu erstellen und Berechtigungen zu erteilen:

-- Rollen erstellen CREATE ROLE sales_rep; CREATE ROLE manager; -- Rollen Berechtigungen erteilen GRANT SELECT (customer_id, name, email) ON customers TO sales_rep; GRANT SELECT ON customers TO manager; -- Benutzer erstellen und Rollen zuweisen CREATE USER john WITH PASSWORD 'password123'; CREATE USER sarah WITH PASSWORD 'password456'; GRANT sales_rep TO john; GRANT manager TO sarah;

In diesem Beispiel erstellen wir zwei Rollen: sales_rep und manager. Der Vertriebsmitarbeiter kann nur die Spalten customer_id, name und email in der Tabelle customers sehen. Der Manager hingegen kann die gesamte Tabelle sehen. Wir erstellen dann zwei Benutzer, john und sarah, und weisen ihnen die jeweiligen Rollen zu.

John hat Zugang nur zur Kunden-ID, Name und E-Mail. Sarah kann alles in der Tabelle customers sehen. Dies demonstriert die granulare Datenzugriffskontrolle auf Spaltenebene.

Bewährte Praktiken für granulare Datenzugriffskontrolle

Um eine effektive granulare Kontrolle sicherzustellen, berücksichtigen Sie die folgenden bewährten Praktiken:

- Prinzip der minimalen Rechtevergabe: Gewähren Sie Benutzern das minimal erforderliche Maß an Zugriff, das sie zur Ausführung ihrer Aufgaben benötigen. Vermeiden Sie die Vergabe übermäßiger Berechtigungen, die zu Datenexposition oder Missbrauch führen können.

- Regelmäßige Zugriffskontrollen: Überprüfen Sie regelmäßig den Benutzerzugriff, um sicherzustellen, dass er mit den aktuellen Aufgaben und Verantwortlichkeiten der Benutzer übereinstimmt. Entfernen oder ändern Sie Zugriffsrechte bei Bedarf, um das Prinzip der minimalen Rechtevergabe aufrechtzuerhalten.

- Trennung von Aufgaben: Implementieren Sie eine Trennung von Aufgaben, um zu verhindern, dass ein einzelner Benutzer übermäßige Kontrolle über sensible Daten hat. Trennen Sie beispielsweise die Rollen von Datenadministratoren und Datenprüfern, um Kontrollen und Ausgleichsmaßnahmen aufrechtzuerhalten.

- Sichere Datenspeicherung: Speichern Sie sensible Daten sicher, indem Sie Verschlüsselung, Tokenisierung oder andere Datenschutzmechanismen verwenden. Dies fügt eine zusätzliche Sicherheitsebene hinzu, falls es zu unbefugten Zugriffsversuchen kommt.

- Mitarbeiterschulung: Schulen Sie Mitarbeiter über die Bedeutung der Datensicherheit und ihre Verantwortlichkeiten zum Schutz sensibler Informationen. Bieten Sie Schulungen zu Zugriffskontrollrichtlinien und bewährten Praktiken an, um ein Sicherheitsbewusstsein zu fördern.

Fazit

Granulare Datenzugriffskontrolle ist ein leistungsstarker Ansatz zur Sicherung sensibler Daten innerhalb von Organisationen. Durch eine enge Verwaltung des Datenzugriffs können Organisationen die Datensicherheit verbessern, Vorschriften einhalten, die Privatsphäre schützen und effektiver arbeiten.

Die Implementierung von granularen Datenzugriffskontrollen umfasst die Identifizierung sensibler Daten, das Definieren von Zugriffspolitiken, die Auswahl eines geeigneten Zugriffskontrollmodells und die Durchsetzung von Zugriffskontrollen. Organisationen können ein starkes Zugriffskontrollsystem für Daten schaffen, indem sie bewährte Verfahren befolgen.

Diese Praktiken umfassen die Implementierung des Prinzips der minimalen Rechtevergabe, die Durchführung regelmäßiger Zugriffskontrollen und die Bereitstellung von Mitarbeiterschulungen.