IBM Db2 Datenaktivitätshistorie

Einleitung

Die IBM Db2 Datenaktivitätshistorie spielt eine entscheidende Rolle beim Verständnis und der Überwachung von Datenbankoperationen. Die Datenprüfung in IBM Db2 sorgt nicht nur für eine operative Transparenz, sondern stärkt auch die Sicherheitslage von Organisationen. Eine gut implementierte Datenaktivitätshistorie fungiert als detailliertes Protokoll aller Interaktionen und Änderungen im System. Dies ist unerlässlich für die Erfüllung gesetzlicher Vorschriften, die Abschreckung von Betrug und die Identifizierung potenzieller Sicherheitsrisiken. In diesem Artikel werden wir uns mit den nativen Db2-Funktionen zur Verfolgung von Datenbankaktivitäten beschäftigen und demonstrieren, wie DataSunrise diese Prozesse verbessern kann, indem es sie effizienter und robuster macht.

Native Prüfungsoptionen in IBM Db2

IBM Db2 bietet leistungsstarke integrierte Prüfungsfunktionen durch das db2audit-Werkzeug. Dieses Werkzeug erfasst Datenbankereignisse in mehreren Kategorien wie Sicherheitsoperationen, Datenzugriff und Systemwartung. Mit detaillierten Prüfprotokollen, die Zeitstempel, Benutzerdetails und SQL-Anweisungen enthalten, bietet es eine solide Grundlage für die Verfolgung von Datenbankaktivitäten. Die Verwaltung und Analyse dieser Protokolle in komplexen Umgebungen stellt jedoch häufig Herausforderungen dar. Lassen Sie uns die Fähigkeiten und Einschränkungen von db2audit im Detail betrachten.

| Funktion | Einschränkung |

|---|---|

| Flexibler Umfang: Verfolgt Aktivitäten sowohl auf Instanz- als auch auf Datenbankebene und gewährleistet eine umfassende Abdeckung der Benutzeraktionen. | Komplexe Protokollverwaltung: Separate Protokolle für jede Instanz erfordern eine manuelle Aggregation und Analyse für eine einheitliche Ansicht. |

| Ereigniskategorisierung: Überwacht Anmeldeversuche, Datenzugriffe, administrative Änderungen und mehr durch vordefinierte Ereignisklassen. | Arbeitsintensive Verarbeitung: Die Extraktion und Interpretation von Protokollen erfordert häufig einen langen manuellen Prozess mit mehreren Befehlen oder alternativ den Einsatz benutzerdefinierter Skripte oder zusätzlicher Werkzeuge zur ordnungsgemäßen Protokollauswertung. |

| Detailliertes SQL-Logging: Protokolliert ausgeführte SQL-Anweisungen, deren Ergebnisse und zugehörige Benutzerdetails für eine verbesserte Nachverfolgbarkeit. | Instanz-Isolation: Native Werkzeuge in Db2 speichern Protokolle separat für jede Instanz, was eine manuelle Aggregation erfordert, um eine analyseübergreifende Instanzanalyse durchzuführen. |

Beispiel: Überwachung der „sensitive_data“-Tabelle

Um sensible Operationen an einer Tabelle namens sensitive_data zu überwachen, können Sie db2audit mit einer fokussierten Richtlinie erweitern:

1. Aktivieren Sie die Datenbankebene-Prüfung

Führen Sie den folgenden Befehl aus, um die Prüfung auf Datenbankebene zu konfigurieren:

db2audit configure scope <db_name> status both

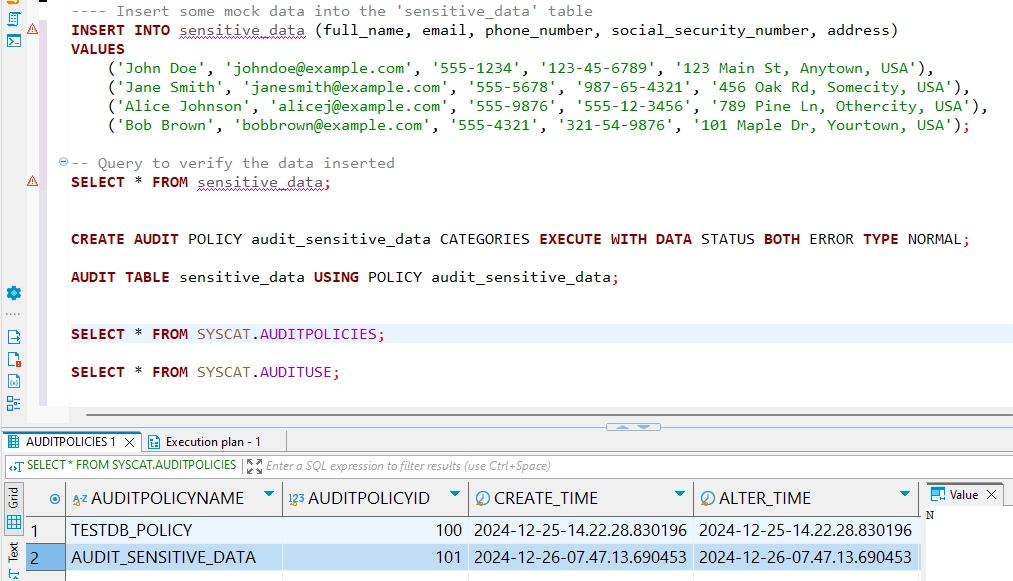

2. Definieren Sie eine Prüfungsrichtlinie

Erstellen Sie eine Richtlinie, um EXECUTE-Aktionen auf sensiblen Daten zu überwachen. Dies protokolliert sowohl normale als auch Fehlerereignisse:

-- Erstellen Sie eine Prüfungsrichtlinie für sensible Daten

CREATE AUDIT POLICY audit_sensitive_data

CATEGORIES EXECUTE WITH DATA

STATUS BOTH

ERROR TYPE NORMAL;

3. Wenden Sie die Richtlinie auf die Tabelle an

Verknüpfen Sie die erstellte Richtlinie mit der sensitive_data-Tabelle:

-- Wenden Sie die Richtlinie auf die Tabelle an

AUDIT TABLE sensitive_data USING POLICY audit_sensitive_data;

4. Überprüfen Sie die Richtlinienkonfiguration

Verwenden Sie folgende Abfragen, um zu bestätigen, dass die Richtlinie aktiv ist:

-- Alle konfigurierten Audit-Richtlinien auflisten

SELECT * FROM SYSCAT.AUDITPOLICIES;

-- Überprüfen, welche Objekte geprüft werden

SELECT * FROM SYSCAT.AUDITUSE;

5. Anzeigen der Protokolle

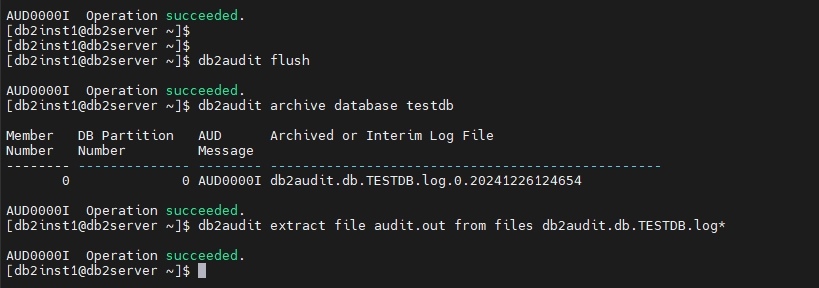

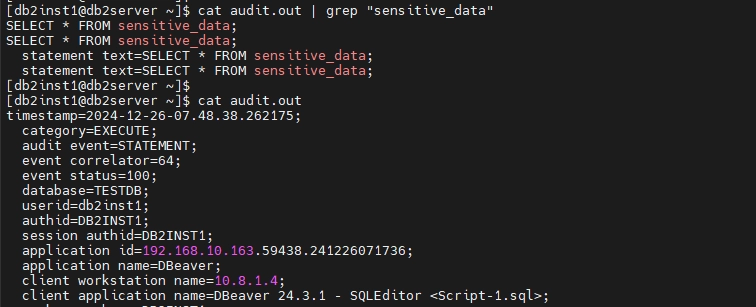

Nachdem Sie die Prüfungsrichtlinie angewendet und mehrere Abfragen an die geprüfte Tabelle gestellt haben, können die Protokolle wie folgt abgerufen und analysiert werden:

- Extrahieren Sie die Prüfprotokolldateien:

db2audit flush

db2audit archive database <db_name>

db2audit extract file audit.out from files db2audit.db.TESTDB.log*

Ersetzen Sie

- Überprüfen Sie die extrahierten Protokolle mit einem Texteditor oder benutzerdefinierten Tools. Die extrahierten Protokolle enthalten Einträge für alle

EXECUTE-Aktionen auf dersensitive_data-Tabelle, z. B.

cat audit.out | grep "sensitive_data"

Diese Konfiguration protokolliert alle Zugriffsversuche und Änderungen an der sensitive_data-Tabelle und hilft, kritische Informationen zu schützen.

Erweiterung der IBM Db2 Datenaktivitätshistorie mit DataSunrise

DataSunrise bietet fortschrittliche Werkzeuge, um die Einschränkungen der nativen Db2-Prüfung zu überwinden und eine nahtlose Verwaltung der Datenaktivitätshistorie zu ermöglichen. Die intuitive Oberfläche, Echtzeitüberwachungsfunktionen und konfigurierbare Prüfrichtlinien machen es zu einer wertvollen Ergänzung von Db2-Umgebungen.

Einrichten von DataSunrise für IBM Db2

So starten Sie mit DataSunrise, um Ihre Db2-Datenaktivitätshistorie zu optimieren:

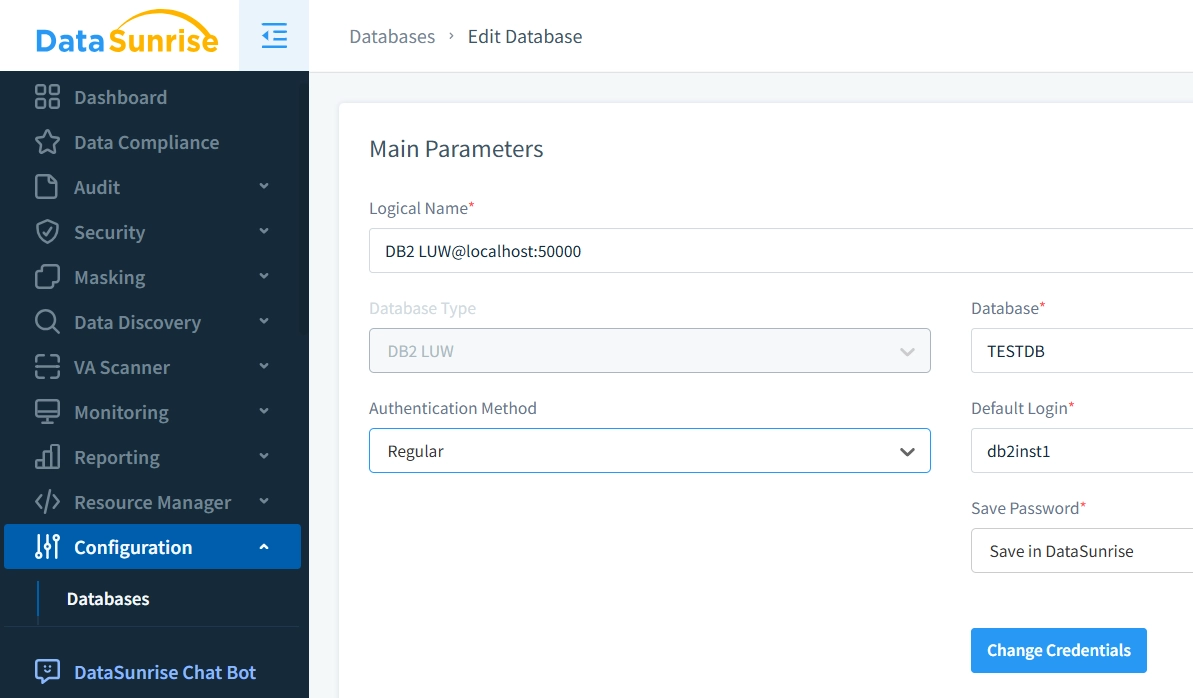

Schritt 1: Eine Verbindung herstellen

Starten Sie die DataSunrise-Weboberfläche und verbinden Sie Ihre Db2-Instanz. Geben Sie Serverdetails, Anmeldedaten und den Datenbanknamen an. Die vorinstallierten Treiber von DataSunrise vereinfachen die Einrichtung und gewährleisten eine schnelle Integration.

Schritt 2: Datenbezogene Prüfrichtlinien definieren

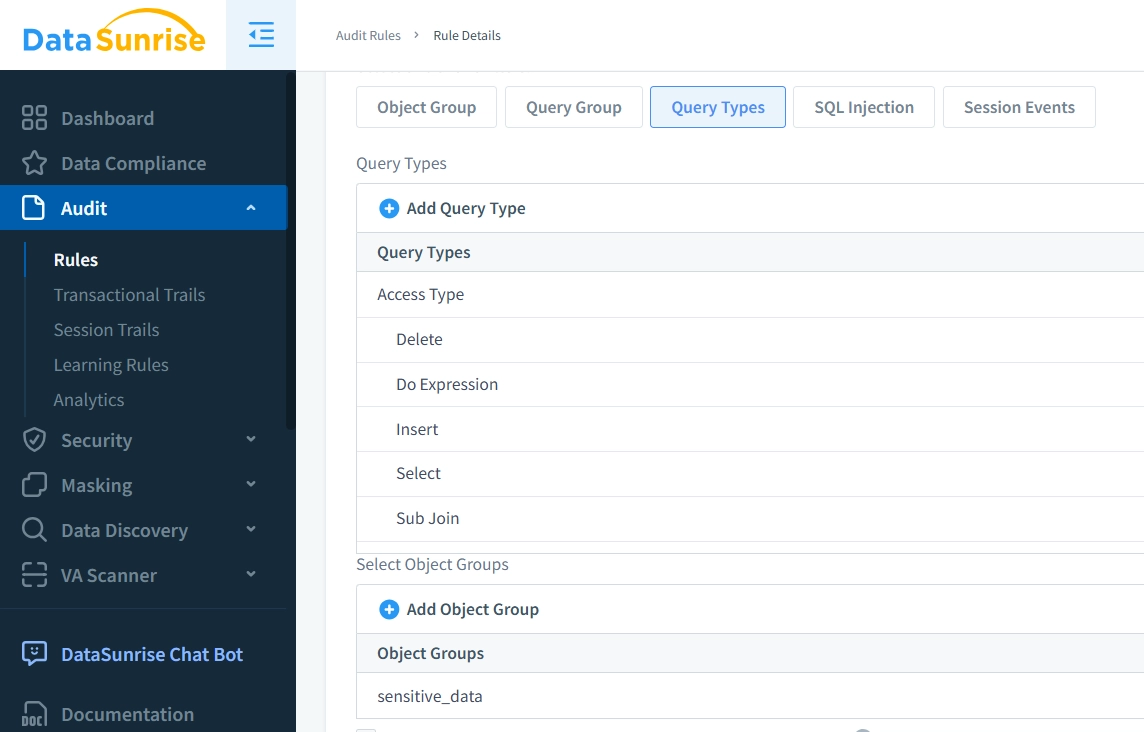

Erstellen Sie maßgeschneiderte Prüfrichtlinien innerhalb von DataSunrise, um sich auf sensible Daten zu konzentrieren. Beispielsweise zur Überwachung der sensitive_data-Tabelle:

Navigieren Sie zum Abschnitt „Prüfregeln“.

Definieren Sie eine neue Regel, die auf

sensitive_dataabzielt.Geben Sie die zu überwachenden Vorgänge an (z. B. SELECT, INSERT, DELETE).

Weisen Sie Benutzerrollen oder IP-Bereiche zu, um eine detaillierte Steuerung zu ermöglichen.

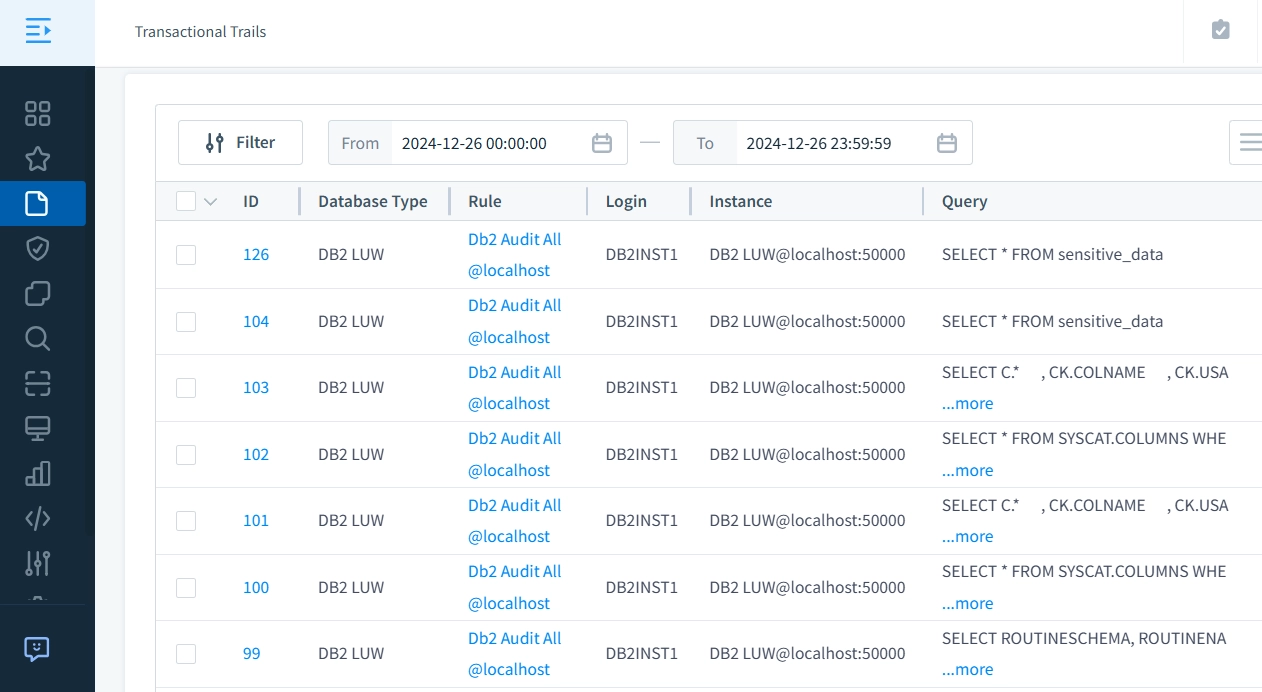

Schritt 3: Aktivitäten in Echtzeit überwachen

Nach der Konfiguration erfasst DataSunrise Datenbankaktivitäten und zeigt sie in einem benutzerfreundlichen Dashboard an. Sie können Aktivitäten schnell nach Benutzer, Aktion oder Objekt filtern und durchsuchen. Warnungen können eingerichtet werden, um Administratoren sofort über verdächtige Aktionen zu benachrichtigen.

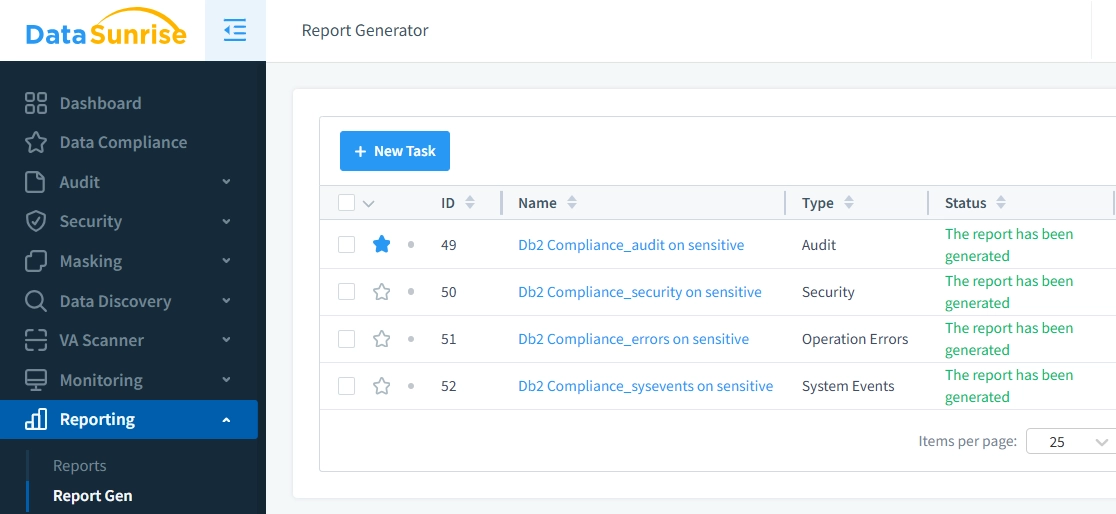

Schritt 4: Automatisierung des Compliance-Berichtswesens

DataSunrises automatisierte Berichtstools vereinfachen den Compliance-Aufwand. Vorkonfigurierte Vorlagen für Vorschriften wie GDPR, HIPAA und PCI DSS sorgen für eine genaue Dokumentation mit minimalem Aufwand.

DataSunrise: Erweiterte Funktionen für die Db2-Datenaktivitätshistorie

Über die Verbesserung von Prüfverlauf hinaus bietet DataSunrise eine Suite von erweiterten Funktionen zur Stärkung der Sicherheit und Compliance:

Zentrale Protokollverwaltung: Aggregieren Sie Protokolle von mehreren Datenspeicherplattformen mit Unterstützung für über 40 Datenbanken für eine einheitliche Analyse und Berichterstattung.

Flexible Einsatzmöglichkeiten: Unterstützt verschiedene Umgebungen, einschließlich vor Ort, Cloud und Hybrid-Setups, für maximale Anpassungsfähigkeit.

Dynamisches Datenmaskieren: Schützen Sie sensible Daten, ohne die Anwendungsfunktionalität zu stören.

Bedrohungserkennung in Echtzeit: Verhindern Sie unbefugten Zugriff und SQL-Injection-Angriffe mit proaktiven Sicherheitsmaßnahmen.

Verhaltensanalysen: Erkennen Sie Anomalien und potenzielle Bedrohungen durch die Analyse des Nutzerverhaltens.

Fazit

Obwohl die nativen Werkzeuge von IBM Db2 eine solide Grundlage für die Verfolgung der Datenaktivitätshistorie bieten, erfüllen sie möglicherweise nicht in vollem Umfang die Anforderungen moderner, dynamischer Umgebungen.

DataSunrise ergänzt und verbessert die Fähigkeiten von Db2, indem es eine zentrale Verwaltung, Echtzeitwarnungen und eine detaillierte Kontrolle über die Datenprüfung bietet. Durch die Integration von DataSunrise in Ihre Db2-Einrichtung können Sie eine reibungslose Compliance, robuste Sicherheit und umsetzbare Erkenntnisse mit Leichtigkeit erreichen.

Fordern Sie noch heute eine Live-Demo an, um zu sehen, wie DataSunrise Ihr Db2-Datenaktivitätsmanagement verändern kann.