IBM Db2 Audit Trail

Einführung

Wie im IBM’s 2024 Cost of a Data Breach Report hervorgehoben, haben Organisationen mit robusten Prüf- und Überwachungssystemen ihre durchschnittlichen Verletzungskosten im Vergleich zu denen ohne solche Maßnahmen um 2,2 Millionen USD reduziert. Die Aktivierung des IBM Db2 Audit Trail hilft Datenbankadministratoren, die Einhaltung von Vorschriften sicherzustellen, Sicherheitsvorfälle zu untersuchen und ein detailliertes Betriebsprotokoll zu führen.

Was ist IBM Db2 Audit Trail?

Der Audit Trail bietet ein umfassendes Protokoll von Datenbankereignissen und -aktivitäten. In IBM Db2 wird diese Funktionalität vom db2audit Dienstprogramm unterstützt, das unabhängige Prüfungen sowohl auf Instanz- als auch auf Datenbankebene ermöglicht. Laut offizieller IBM Dokumentation bietet diese Prüfungsfunktion auf zwei Ebenen eine präzise Kontrolle darüber, welche Aktionen überwacht werden, und ist damit ein herausragendes Merkmal von Db2 zur Gewährleistung von Sicherheit und Compliance.

IBM Db2 Audit Trail mit db2audit aktivieren

Um Audit Trails in IBM Db2 zu aktivieren, müssen Sie das Db2 Audit-Dienstprogramm auf Instanzebene aktivieren und konfigurieren. Diese Anleitung erklärt Schritt für Schritt, wie dies zu erreichen ist.

Voraussetzungen

Sie können eine Test-Db2-Instanz auf Docker mit dem offiziellen Leitfaden von IBM ausführen. Der Einrichtungsprozess gibt Ihnen eine funktionsfähige Db2-Instanz, in der Sie Audit Trails konfigurieren können.

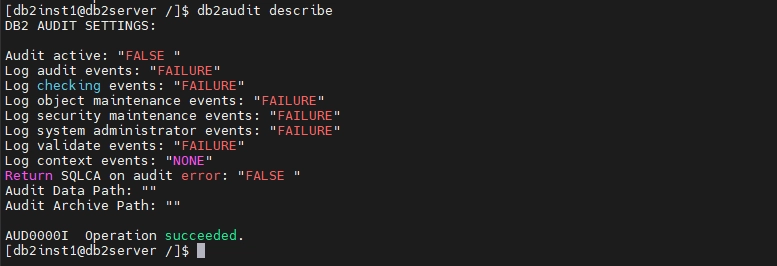

Schritt 1: Aktuelle Audit-Einstellungen überprüfen

Beginnen Sie damit, die Standardeinstellungen für die Prüfung in Ihrer Db2-Instanz mit dem folgenden Befehl zu überprüfen:

db2audit describe

Eine typische Ausgabe sieht so aus:

Dies zeigt Folgendes an:

- Audit aktiv: Die Überprüfung ist derzeit deaktiviert (

FALSE). - Protokollprüfung/Objektwartung/etc.: Bestimmte Kategorien von Ereignissen werden nicht protokolliert.

- Audit-Datenpfad: Kein Pfad zum Speichern der Audit-Protokolle definiert.

- Audit-Archivpfad: Kein Pfad für die Archivierung von Audit-Protokollen festgelegt.

Wichtiger Hinweis: Standardmäßig ist die Audit-Funktion inaktiv und es sind keine Pfade für Protokolle konfiguriert. Um eine ordnungsgemäße Überprüfung zu ermöglichen, müssen Sie die Daten- und Archivpfade zum Speichern der Audit-Protokolle angeben.

Schritt 2: IBM Db2 Audit Trail Pfade konfigurieren

Richten Sie die Verzeichnisse ein, in denen die Audit-Protokolle gespeichert werden:

db2audit configure datapath /pfad/zu/audit_logs

db2audit configure archivepath /pfad/zu/audit_archive

- datapath: Verzeichnis zum Speichern aktueller Audit-Protokolle.

- archivepath: Verzeichnis zum Archivieren alter Audit-Protokolle.

Wichtiger Hinweis: Stellen Sie sicher, dass diese Verzeichnisse vorhanden sind und die erforderlichen Berechtigungen für den Db2-Instanz-Benutzer haben.

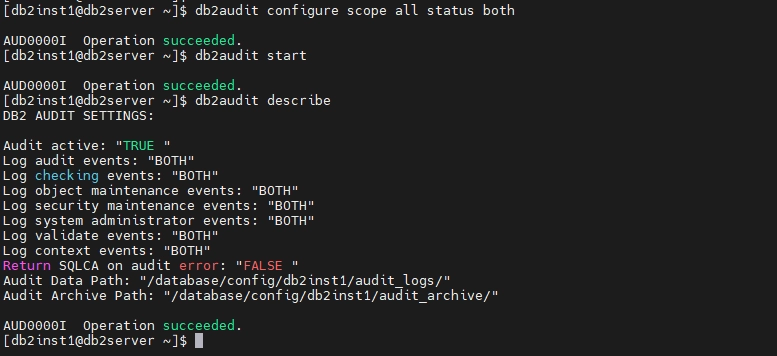

Schritt 3: Überprüfung aktivieren und starten

Aktivieren Sie die Prüfung, indem Sie den Umfang und den Status angeben, und starten Sie dann die Audit-Funktion:

db2audit configure scope all status both

db2audit start

Befehlsaufgliederung:

scope all: Überprüft alle Aktivitäten, einschließlich Objektzugriff, systemweite Ereignisse und Sicherheitsänderungen.status both: Erfasst sowohl erfolgreiche als auch fehlgeschlagene Aktionen.db2audit start: Aktiviert die Audit-Funktion.

Audit-Aktivierung überprüfen

Nach Abschluss der Konfiguration überprüfen Sie, ob die Überprüfung aktiv ist:

db2audit describe

Die aktualisierten Einstellungen sollten nun Audit aktiv: "TRUE" anzeigen und die konfigurierten Pfade anzeigen.

Indem Sie diesen Schritten folgen, verfügen Sie über ein voll funktionsfähiges Audit-Trail-System in IBM Db2, das bereit ist, Datenbankaktivitäten effektiv zu erfassen und zu protokollieren.

Erzeugen und Extrahieren des IBM Db2 Audit Trail

Die folgenden Schritte zeigen, wie Sie Audit-Protokolle für Instanz-Level-Auditing in IBM Db2 einrichten und extrahieren. Das Instanz-Level-Auditing erfasst Ereignisse, die sich auf die gesamte Db2-Instanz beziehen, wie Benutzerauthentifizierungen, Konfigurationsänderungen und systemweite Operationen. Wenn Sie eine überwachung auf Datenbankebene für eine detailliertere Verfolgung implementieren möchten, können Sie sich IBM’s Seite zu Audit-Policies auf Datenbankebene und deren Konfiguration für detailliertere Anleitungen ansehen.

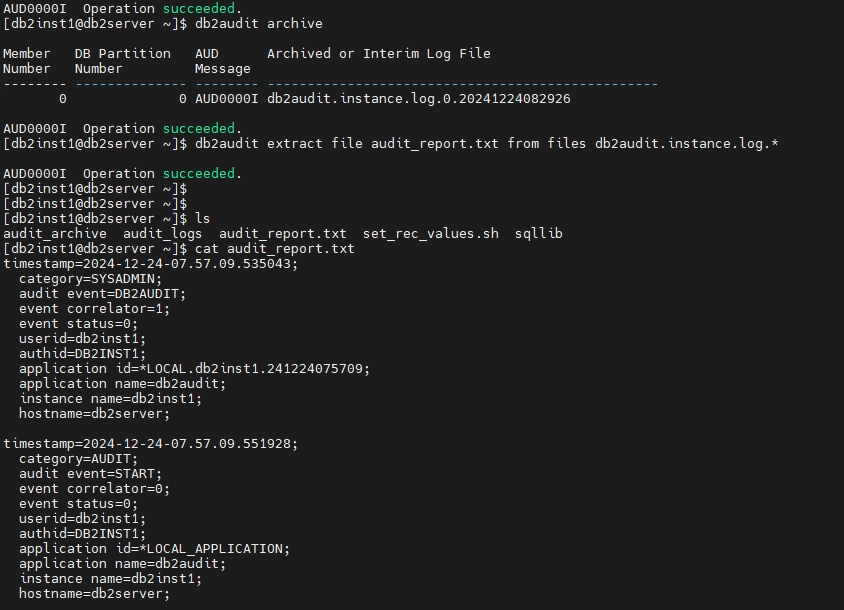

Schritt 1: Audit-Datensätze schreiben und archivieren

Bevor Sie Protokolle extrahieren, stellen Sie sicher, dass alle ausstehenden Audit-Datensätze in das Protokoll geschrieben und archiviert werden:

db2audit flush

db2audit archive`

flush: Erzwingt das Schreiben aller ausstehenden Audit-Datensätze in das Audit-Protokoll, um Datenverlust zu verhindern.archive: Erstellt eine protokollierte Kopie der aktuellen Audit-Protokolle zur sicheren Aufbewahrung. Der erzeugte Dateiname folgt dem Format:db2audit.instance.log.member_number.YYYYMMDDHHMMSS

Schritt 2: Audit-Daten extrahieren

Um die archivierten Protokolle lesbar zu machen, extrahieren Sie sie in eine Textdatei:

db2audit extract file audit_report.txt from files db2audit.instance.log.*

Dieser Befehl konvertiert die binären Audit-Protokolle in eine Textdatei namens audit_report.txt, was die Überprüfung erleichtert.

Schritt 3: Überprüfung des extrahierten IBM Db2 Audit Trail

Die extrahierte Datei liegt im Textformat vor und enthält detaillierte Audit-Informationen. Öffnen Sie sie in einem beliebigen Texteditor, um Ereignisse wie Benutzeranmeldungen, Datenänderungen und Autorisierungsfehler zu überprüfen.

Die extrahierte Datei enthält detaillierte Informationen über Aktivitäten auf Instanzebene, wie:

- Authentifizierungsversuche

- Zugriffe und Änderungen an Objekten

- Sicherheitsänderungen

- Systemverwaltungsoperationen

- Audit-Konfigurationsaktualisierungen

Jeder Datensatz enthält den Zeitstempel, Benutzerinformationen, Details zur Operation und den Erfolgs-/Fehlerstatus. Sie können die extrahierten Daten weiter mit Tools oder Skripten verfeinern, um eine verbesserte Analyse zu ermöglichen.

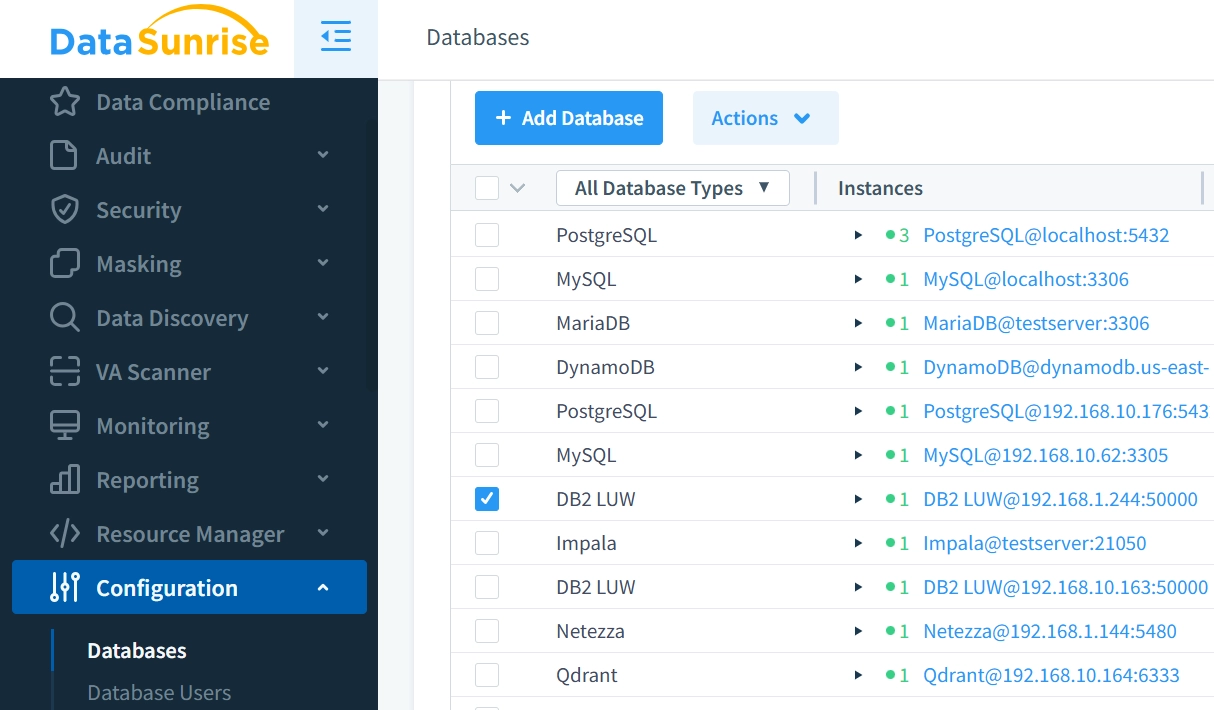

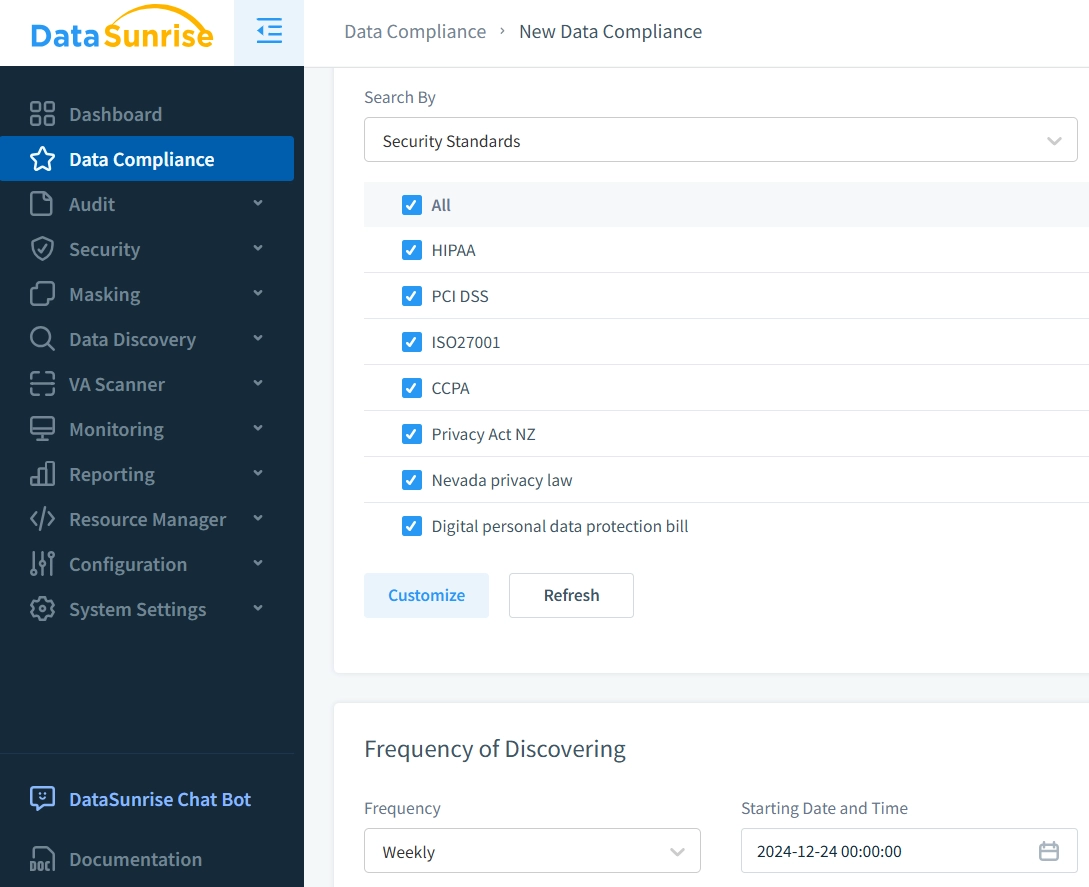

Erweiterte Funktionen für IBM Db2 mit DataSunrise

Während die nativen Prüfwerkzeuge von Db2 umfassende Protokollierungsfunktionen bieten, kann die Integration mit DataSunrise diese Funktionen erheblich erweitern. DataSunrise bietet:

- Zentrale Kontrolle: Verwalten Sie Audit-Protokolle über mehrere Datenbanken hinweg von einer einzigen Schnittstelle aus und ermöglichen Sie die Echtzeitüberwachung von Datenbankaktivitäten, Benutzerverhalten und Sicherheitsereignissen über nicht nur Ihre Db2-Infrastruktur, sondern über über 40 verschiedene Datenbankplattformen, sowohl SQL als auch NoSQL, in der Cloud oder vor Ort.

- Erweiterte Berichterstellung: Erstellen Sie detaillierte Compliance-Berichte und analytische Einblicke mit anpassbaren Vorlagen, automatisierter Planung und umfassender Audit-Trail-Analyse sowohl für interne Sicherheitsüberprüfungen als auch gesetzliche Anforderungen.

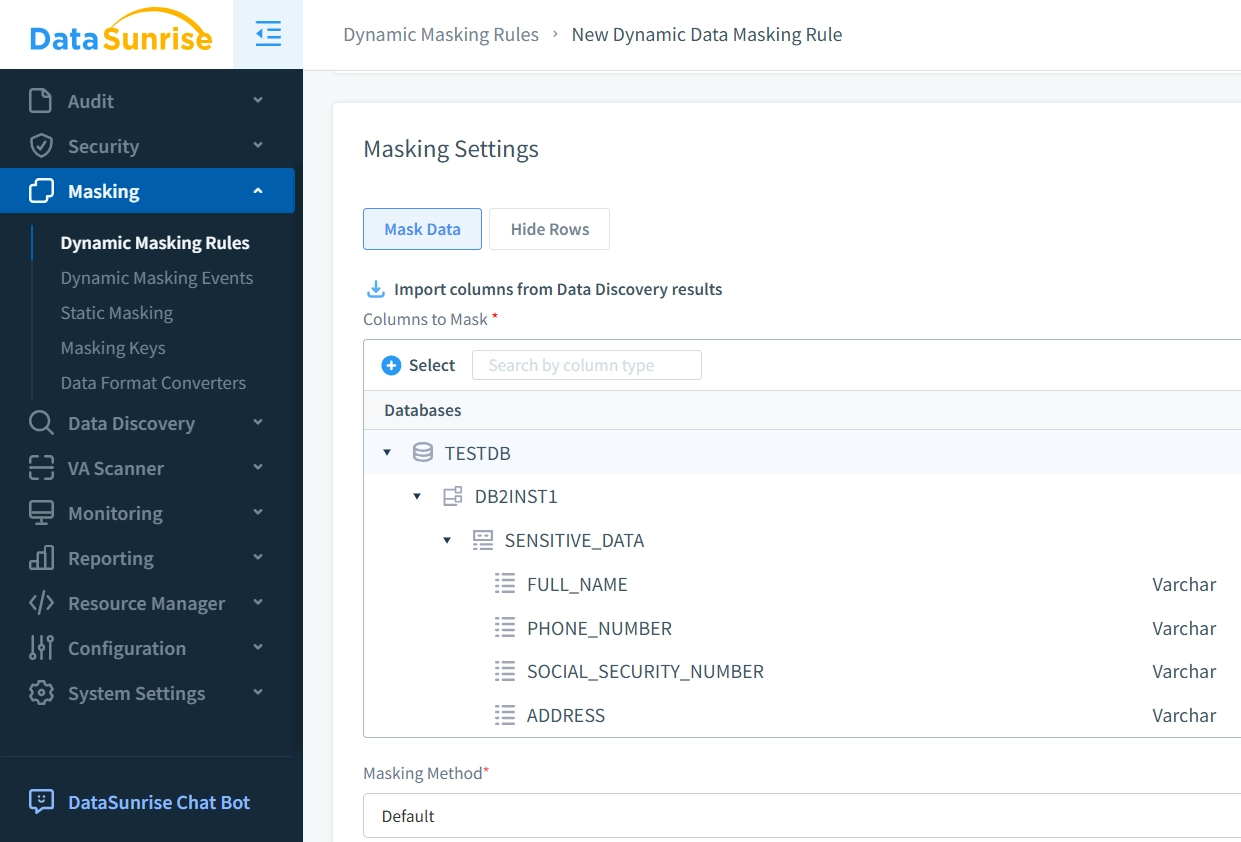

- Dynamisches Datenmasking: Schützen Sie sensible Informationen in Audit-Protokollen durch intelligente Maskierungsalgorithmen, die die Datenverwendbarkeit beibehalten und gleichzeitig die Vertraulichkeit sicherstellen – besonders wichtig für PII, Finanzdaten und andere regulierte Informationstypen.

DataSunrise ergänzt die Db2 db2audit Funktionalität, indem sie erweiterte Sichtbarkeit, optimierte Compliance-Berichterstellung und erweiterte Datenschutzfunktionen bietet. Diese Merkmale helfen Organisationen, sich ändernden Sicherheitsanforderungen gerecht zu werden und gleichzeitig die betriebliche Effizienz zu erhalten.

Fazit

Obwohl die native db2audit Funktionalität von IBM Db2 leistungsstarke Audit-Fähigkeiten bietet, erfordern moderne Sicherheitsherausforderungen oft umfassende Lösungen, die über das bloße Verfolgen von Datenbankinteraktionen hinausgehen.

DataSunrise erweitert die integrierten Funktionen von Db2 mit Sicherheitswerkzeugen der nächsten Generation, die mit den Anforderungen Ihres Unternehmens skalierbar sind. Mit flexiblen Bereitstellungsoptionen und umfassenden Audit-Funktionen können Organisationen eine sichere und konforme Dateninfrastruktur aufbauen, die für zukünftige Herausforderungen gerüstet ist.

Bereit, Ihre Db2 Audit-Fähigkeiten zu erweitern? Probieren Sie unsere Online-Demo noch heute aus und sehen Sie, wie eine fortschrittliche Audit-Trail-Verwaltung Ihre Datensicherheit transformieren kann.