Informix Datenaktivitätshistorie

Einführung

Das Verständnis der Bedeutung der Nachverfolgung der Informix-Datenaktivitätshistorie ist entscheidend für Organisationen, die diese Datenbank verwenden. Darüber hinaus ist die Überwachung Ihrer Datenaktivitätshistorie entscheidend, um potenzielle Bedrohungen zu identifizieren und sicherzustellen, dass Ihre Organisation gesetzliche und sicherheitsrelevante Anforderungen erfüllt.

Der Bedarf an robuster Datenbanküberwachung war noch nie so groß. Verizons Bericht 2024 hebt häufige Bedrohungen wie Systemintrusionen, menschliche Fehler und soziale Ingenieurskunst hervor und betont den Wert proaktiver Datenbanküberwachung zum Schutz sensibler Daten.

IBM Informix vereinfacht den Überwachungsprozess mit integrierten Tools, die es Ihnen ermöglichen, Aktivitäten zu überwachen, unbefugten Zugriff zu erkennen und gesetzliche Anforderungen effizient zu erfüllen. Diese Anleitung bietet einen klaren, schrittweisen Ansatz zur Einrichtung dieser Funktionen.

Zugriff auf die Informix-Datenaktivitätshistorie mit nativen Tools

Um die Datenaktivitätshistorie in IBM Informix einzurichten und anzuzeigen, müssen Sie die Überwachung aktivieren. Führen Sie dann Testabfragen durch und analysieren Sie die Überwachungsprotokolle. Im Folgenden finden Sie einen vereinfachten Ansatz:

1. Überwachung für die Informix-Datenaktivitätshistorie aktivieren

Überwachung aktivieren:

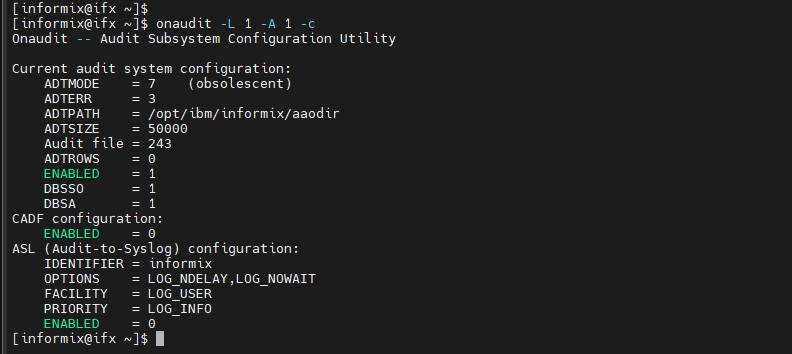

Verwenden Sie die folgenden Befehle, um die Überwachung zu aktivieren:

onaudit -L 1 # Protokollmodus festlegen

onaudit -A 1 # Überwachung für den Informix-Administrator-Benutzer aktivieren

onaudit -c # Aktuelle Überwachungskonfiguration überprüfen

Alternativ können Sie einen einzigen Befehl ausführen, um das gleiche Ergebnis zu erzielen:

onaudit -L 1 -A 1 -c

Diese Befehle aktivieren die Überwachung für administrative Benutzer und stellen sicher, dass das Überwachungssystem ordnungsgemäß funktioniert.

2. Testabfragen durchführen, um die Informix-Datenaktivitätshistorie zu generieren

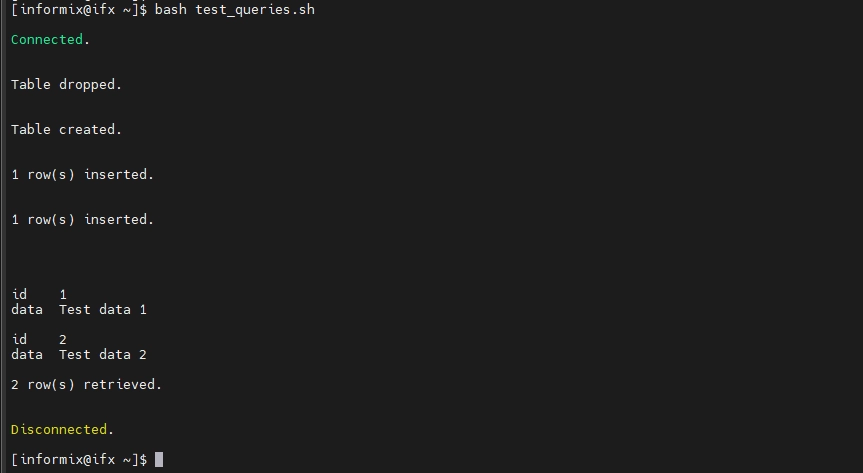

Führen Sie verschiedene Abfragen durch, um Überwachungsdaten zu generieren. Beispielsweise können Sie folgendes Skript verwenden:

#!/bin/bash

cat > test.sql <<EOF

CONNECT TO 'testdb@informix' USER 'informix' USING 'in4mix';

DROP TABLE IF EXISTS audit_test;

CREATE TABLE audit_test (id SERIAL PRIMARY KEY, data VARCHAR(255));

INSERT INTO audit_test (data) VALUES ('Test data 1');

INSERT INTO audit_test (data) VALUES ('Test data 2');

SELECT * FROM audit_test;

EOF

dbaccess - test.sql

rm test.sql

Zusätzlich können Sie auch unbefugte Aktionen testen, wie zum Beispiel den Versuch, sich mit falschen Anmeldedaten anzumelden, um sicherzustellen, dass diese Ereignisse ebenfalls in den Überwachungsprotokollen erfasst werden.

3. Analyse der Informix-Datenaktivitätshistorie Protokolle

1. Protokolle anzeigen:

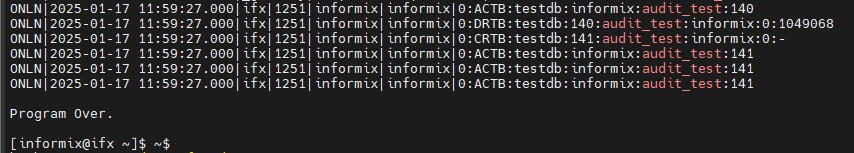

Verwenden Sie das onshowaudit Dienstprogramm, um Überwachungsprotokolle zu lesen und zu interpretieren:

onshowaudit

Dieser Befehl ruft das allgemeine Überwachungsprotokoll ab. Sie können Filter anwenden, um die Ergebnisse einzugrenzen und sich auf bestimmte Aktivitäten oder Benutzer zu konzentrieren.

2. Protokolleinträge interpretieren:

Die Überwachungsprotokolle enthalten verschiedene Codes, wie ACTB (Access Table), die die während der Überwachung erfassten Aktionen beschreiben. Diese Einträge liefern Details über ausgeführte Abfragen, fehlgeschlagene Anmeldeversuche und andere Datenbankoperationen. Weitere Informationen zu Überwachungscodes und deren Bedeutung finden Sie auf der offiziellen Dokumentationsseite zu onaudit Ereigniscodes.

3. Protokollierungsgenauigkeit verbessern

Verwenden Sie Überwachungsmasken, um eine detaillierte Protokollierung für bestimmte Benutzer oder Aktionen zu aktivieren. Zum Beispiel:

onaudit -a -u admin_user -e ACTB

Dieser Befehl konfiguriert eine Überwachungsmaske für den Benutzer admin_user und aktiviert die Protokollierung speziell für ACTB-Ereignisse (Access Table). Auf diese Weise werden nur Tabellenzugriffsaktivitäten dieses Benutzers aufgezeichnet, was präzise und relevante Überwachungsprotokolle ohne unnötige Störungen gewährleistet.

Weitere Details zu spezifischen Befehlen oder zur Protokollanalyse finden Sie in der IBM Informix Dokumentation.

Best Practices für das Management der Informix-Datenaktivitätshistorie

Protokolle archivieren und rotieren:

Verwalten Sie Überwachungsprotokolle regelmäßig, um Speicherüberlauf zu verhindern und die Systemleistung aufrechtzuerhalten.Protokolle sichern:

Stellen Sie sicher, dass Überwachungsprotokolle an einem geschützten Ort gespeichert werden, um unbefugten Zugriff oder Manipulationen zu verhindern.Überwachungsumfang optimieren:

Vermeiden Sie die Überwachung unnötiger Aktivitäten, um die Leistungsbelastung zu reduzieren und sich auf kritische Aktionen zu konzentrieren.

DataSunrise: Ein moderner Ansatz zur Informix-Datenaktivitätshistorie

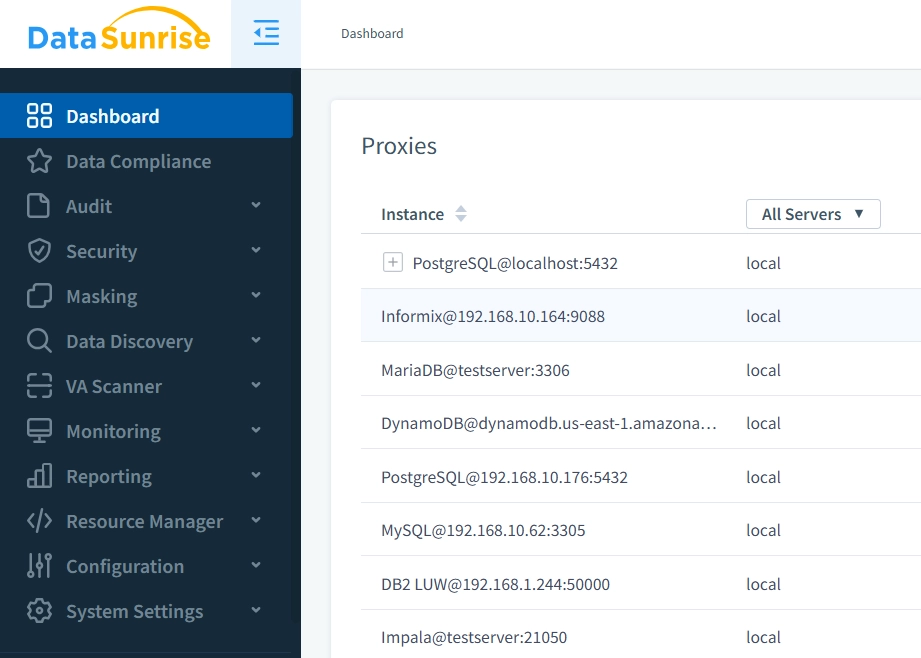

DataSunrise bietet eine robuste Lösung, die die Einschränkungen sowohl nativer Informix-Tools als auch älterer Systeme adressiert. Seine fortschrittliche Architektur bietet erhebliche Vorteile, die auf moderne Datensicherheitsbedürfnisse zugeschnitten sind:

Gesteuertes Management

Die Plattform verfügt über ein einheitliches Überwachungs-Dashboard, das die Aufsicht über mehrere Datenbankinstanzen, einschließlich Informix, vereinfacht. Mit Unterstützung für über 40 Datenplattformen reduziert diese Zentralisierung die administrative Komplexität und verbessert die Reaktionszeiten auf Sicherheitseinstellungen.

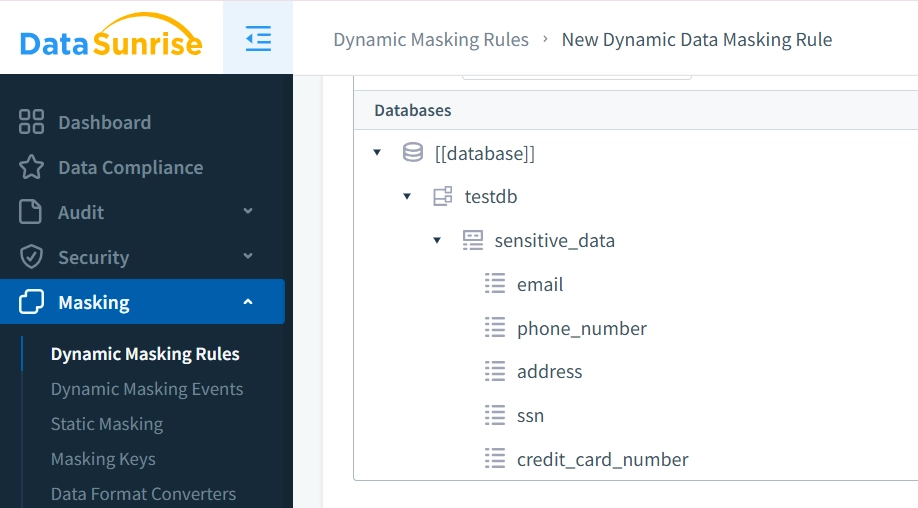

Erweiterte Datenmaskierungsfunktionen

DataSunrise verbessert die Sicherheit von Informix mit dynamischer Datenmaskierung und gewährleistet, dass sensible Daten in Echtzeit geschützt sind. Durch Anpassung an Benutzerrollen, Zugriffsebenen und Datenfilter behält die Plattform eine granulare Kontrolle über Zugriffe, ohne die Benutzerfreundlichkeit für autorisierte Benutzer zu beeinträchtigen.

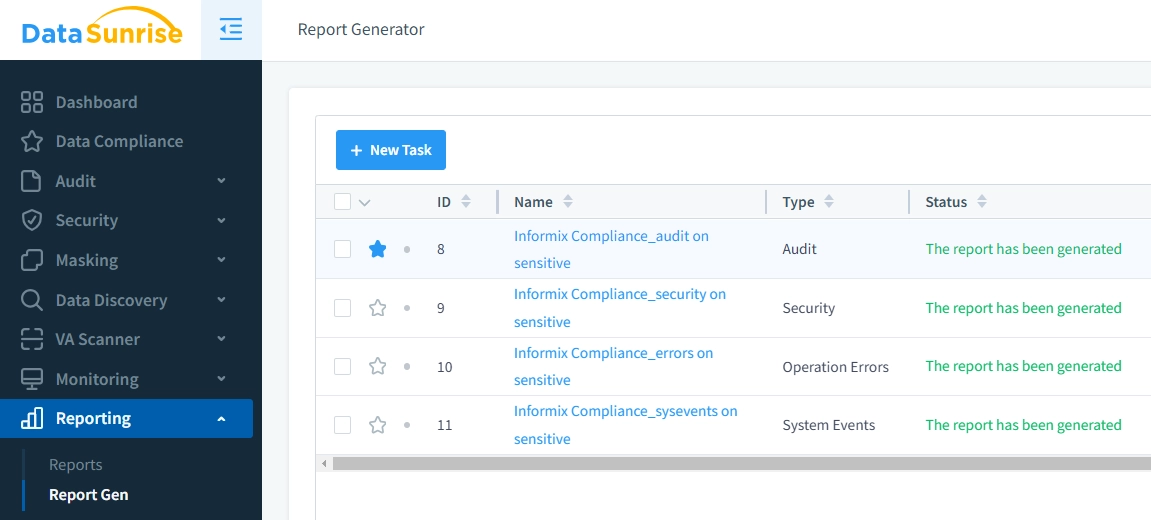

Umfassendes Compliance-Framework

Organisationen, die Informix nutzen, profitieren von automatisierter Compliance-Überwachung und Berichterstattung für wichtige Standards wie SOX, GDPR, HIPAA und PCI DSS. Vorgefertigte Vorlagen und Echtzeitüberwachung vereinfachen die Einhaltung von Vorschriften, indem sie die erforderlichen Metriken automatisch nachverfolgen und Compliance-Dokumentation erstellen. Ein zentrales Dashboard sorgt für sofortige Benachrichtigungen bei Verstößen und reduziert den manuellen Aufwand sowie regulatorische Risiken.

Zusätzliche Funktionen

DataSunrise bietet eine Reihe von Tools zur Optimierung der Sicherheit, Überwachung und Analyse für Informix-Umgebungen. Zu den bemerkenswerten Funktionen gehören:

- Echtzeit-Benachrichtigungen: Erhalten Sie sofortige Benachrichtigungen über kritische Ereignisse, um zeitnahe Reaktionen sicherzustellen.

- Verhaltensanalyse: Erkennen Sie ungewöhnliche Muster und identifizieren Sie potenzielle Bedrohungen mit Hilfe fortschrittlicher Analysen.

- LLM- und ML-Tools: Nutzen Sie maschinelles Lernen und große Sprachmodelle, um die Sicherheit zu verstärken und die Überwachungsfunktionen zu verbessern.

Schlussfolgerung

Während Informix grundlegende native Nachverfolgungsfunktionen bietet, erfordern moderne Umgebungen fortschrittlichere Lösungen. DataSunrise liefert Werkzeuge der nächsten Generation, die sich an die Bedürfnisse von Organisationen anpassen. Seine flexiblen Bereitstellungsoptionen und umfassenden Überwachungsfunktionen ermöglichen es Unternehmen, eine sichere, konforme Dateninfrastruktur aufzubauen, die für zukünftige Herausforderungen gerüstet ist.

Bereit, Ihre Informix-Datenaktivitätshistorie auf das nächste Level zu bringen? Probieren Sie unsere Online-Demo noch heute aus und sehen Sie, wie fortschrittliches Überwachungsmanagement Ihre Datensicherheit transformieren kann.