Erfahren Sie mehr über JWT-Decoder

Einführung

In der heutigen digitalen Landschaft sind sichere Authentifizierung und Autorisierung von größter Bedeutung. JWTs sind eine sichere Möglichkeit, Informationen zwischen Parteien auf eine kompakte und eigenständige Weise auszutauschen. Um jedoch das volle Potenzial von JWTs nutzen zu können, müssen wir verstehen, wie man sie entschlüsselt und verifiziert. JWT-Decoder erfüllen diese Aufgabe.

Dieser Artikel taucht tief in die Welt der JWT-Decoder ein und untersucht ihre Funktionalität, Bedeutung und praktischen Anwendungen. Wir werden alles abdecken, von den Grundlagen der JWTs bis hin zu fortgeschrittenen Entschlüsselungstechniken. Dies wird Ihnen helfen zu verstehen, wie man starke Authentifizierungssysteme erstellt.

Was ist ein JWT?

Lassen Sie uns kurz rekapitulieren, was ein JWT ist und warum es so weit verbreitet ist, bevor wir uns mit JWT-Decodern befassen.

Ein JSON Web Token (JWT) ist ein Standard, um sicher Informationen zwischen Parteien als ein JSON-Objekt zu übertragen. Entwickler verwenden JWTs häufig zur Authentifizierung und zum Informationsaustausch in der Webentwicklung.

Ein JWT besteht aus drei Teilen:

- Header

- Payload

- Signatur

Diese Teile werden durch Punkte getrennt und sehen typischerweise so aus:

xxxxx.yyyyy.zzzzz

Der Header und die Nutzdaten werden als JSON-Objekte in Base64Url kodiert. Das System generiert die Signatur mithilfe eines geheimen Schlüssels und der Informationen aus dem Header und der Nutzlast.

Verstehen von JWT-Decodern

Was ist ein JWT-Decoder?

Ein JWT-Decoder ist ein Werkzeug oder eine Bibliothek, die es Ihnen ermöglicht, die Inhalte eines JWT zu analysieren und zu lesen. Es kehrt den Kodierungsprozess um und gibt die im Token gespeicherten Informationen im Header und in der Nutzlast preis.

Warum JWT-Decoder verwenden?

JWT-Decoder erfüllen mehrere wichtige Zwecke:

- Verifizierung: Sie helfen, die Integrität und Authentizität des Tokens zu überprüfen.

- Fehlerbehebung: Entwickler verwenden sie zur Überprüfung des Tokeninhalts während der Entwicklung.

- Benutzerverwaltung: Sie ermöglichen es Systemen, Benutzerinformationen aus Tokens zu extrahieren.

- Sicherheitsaudits: Sie helfen bei der Überprüfung auf potenzielle Schwachstellen bei der Token-Nutzung.

Wie JWT-Decoder funktionieren

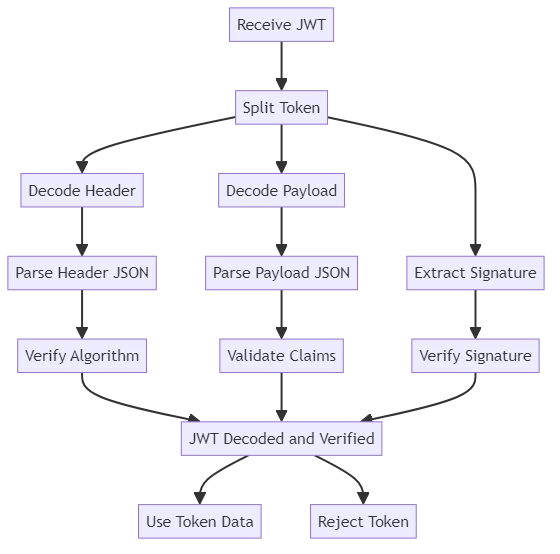

JWT-Decoder führen mehrere Schritte aus, um die Informationen in einem Token zu extrahieren und zu verifizieren:

- Das Token aufteilen: Der Decoder trennt die drei Teile des JWT.

- Decodierung: Er decodiert den Header und die Nutzlast in Base64Url.

- Parsing: Das decodierte JSON wird in ein verwendbares Format geparst.

- Signaturverifizierung: Optional kann der Decoder die Signatur des Tokens verifizieren.

Sehen wir uns ein Beispiel an, wie ein einfacher JWT-Decoder funktionieren könnte:

import base64

import json

def decode_jwt(token):

# Teilen Sie das Token in seine drei Teile

header, payload, signature = token.split('.')

# Decodieren Sie den Header und die Nutzlast

decoded_header = base64.urlsafe_b64decode(header + '==').decode('utf-8')

decoded_payload = base64.urlsafe_b64decode(payload + '==').decode('utf-8')

# Parsen Sie das JSON

header_data = json.loads(decoded_header)

payload_data = json.loads(decoded_payload)

return {

'header': header_data,

'payload': payload_data,

'signature': signature

}

# Beispiel zur Nutzung

jwt = "eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiaWF0IjoxNTE2MjM5MDIyfQ.SflKxwRJSMeKKF2QT4fwpMeJf36POk6yJV_adQssw5c"

decoded = decode_jwt(jwt)

print(json.dumps(decoded, indent=2))Dieser einfache Decoder teilt das Token, decodiert den Header und die Nutzlast und gibt die geparsten Daten zurück. In einem realen Szenario würden Sie auch die Signatur verifizieren, auf die wir später noch eingehen werden.

Fortgeschrittene JWT-Decodierungstechniken

Während die grundlegende Decodierung einfach ist, sind bei der fortgeschrittenen JWT-Decodierung mehrere wichtige Überlegungen zu berücksichtigen:

Token-Validierung

Ein wesentlicher Aspekt der JWT-Decodierung ist die Validierung des Tokens. Dies umfasst:

- Überprüfung der Ablaufzeit (exp-Anspruch)

- Verifizierung des Ausstellers (iss-Anspruch)

- Bestätigung des Empfängers (aud-Anspruch)

- Validierung benutzerdefinierter Ansprüche

Hier ist ein Beispiel, wie Sie einige dieser Ansprüche validieren könnten:

import time

def validate_jwt_claims(payload):

current_time = int(time.time())

if 'exp' in payload and current_time > payload['exp']:

raise ValueError("Token ist abgelaufen")

if 'iss' in payload and payload['iss'] != 'https://yourtrustedissuer.com':

raise ValueError("Ungültiger Token-Aussteller")

if 'aud' in payload and 'your-app-id' not in payload['aud']:

raise ValueError("Ungültiger Token-Empfänger")

# Verwenden Sie diese Funktion nach dem Decodieren des JWT

validate_jwt_claims(decoded['payload'])Signaturverifizierung

Die Verifizierung der Signatur ist entscheidend, um sicherzustellen, dass das Token nicht manipuliert wurde. Dieser Prozess umfasst:

- Wiederherstellung der Signatur mithilfe des Headers, der Nutzlast und des geheimen Schlüssels

- Vergleich der wiedererstellten Signatur mit der im Token vorhandenen Signatur

Hier ist ein einfaches Beispiel zur Signaturverifizierung:

import hmac

import hashlib

def verify_signature(token, secret):

header, payload, signature = token.split('.')

message = f"{header}.{payload}"

# Erstellen einer neuen Signatur

new_signature = base64.urlsafe_b64encode(

hmac.new(secret.encode(), message.encode(), hashlib.sha256).digest()

).decode('utf-8').rstrip('=')

return hmac.compare_digest(new_signature, signature)

# Verwenden Sie diese Funktion, um die Signatur des Tokens zu überprüfen

ist_gültig = verify_signature(jwt, "Ihr-geheimer-Schlüssel")

print(f"Signatur ist gültig: {ist_gültig}")Implementierung von JWT-Decodern

Jetzt wissen wir, wie man JWTs decodiert. Als Nächstes erfahren wir, wie man einen fortschrittlichen JWT-Decoder erstellt:

import base64

import json

import hmac

import hashlib

import time

class JWTDecoder:

def __init__(self, secret):

self.secret = secret

def decode(self, token):

try:

header, payload, signature = token.split('.')

decoded_header = self._decode_base64(header)

decoded_payload = self._decode_base64(payload)

if not self._verify_signature(f"{header}.{payload}", signature):

raise ValueError("Ungültige Signatur")

self._validate_claims(json.loads(decoded_payload))

return {

'header': json.loads(decoded_header),

'payload': json.loads(decoded_payload)

}

except Exception as e:

raise ValueError(f"Ungültiges Token: {str(e)}")

def _decode_base64(self, data):

padding = '=' * (4 - (len(data) % 4))

return base64.urlsafe_b64decode(data + padding).decode('utf-8')

def _verify_signature(self, message, signature):

new_signature = base64.urlsafe_b64encode(

hmac.new(self.secret.encode(), message.encode(), hashlib.sha256).digest()

).decode('utf-8').rstrip('=')

return hmac.compare_digest(new_signature, signature)

def _validate_claims(self, payload):

current_time = int(time.time())

if 'exp' in payload and current_time > payload['exp']:

raise ValueError("Token ist abgelaufen")

if 'iss' in payload and payload['iss'] != 'https://yourtrustedissuer.com':

raise ValueError("Ungültiger Token-Aussteller")

if 'aud' in payload and 'your-app-id' not in payload['aud']:

raise ValueError("Ungültiger Token-Empfänger")

# Beispiel zur Nutzung

decoder = JWTDecoder("Ihr-geheimer-Schlüssel")

jwt = "eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiaWF0IjoxNTE2MjM5MDIyfQ.SflKxwRJSMeKKF2QT4fwpMeJf36POk6yJV_adQssw5c"

try:

decoded_token = decoder.decode(jwt)

print(json.dumps(decoded_token, indent=2))

except ValueError as e:

print(f"Fehler: {str(e)}")Diese Implementierung umfasst die Signaturverifizierung und die Anspruchsvalidierung und bietet eine sicherere und umfassendere JWT-Decodierlösung.

Best Practices für die Verwendung von JWT-Decodern

Wenn Sie mit JWT-Decodern arbeiten, sollten Sie die folgenden Best Practices berücksichtigen:

- Überprüfen Sie immer die Signatur, bevor Sie den Token-Inhalten vertrauen.

- Validieren Sie alle relevanten Claims, insbesondere Ablaufzeiten.

- Verwenden Sie starke, geheime Schlüssel zur Signaturverifizierung.

- Implementieren Sie eine ordnungsgemäße Fehlerbehandlung, um ungültige Tokens angemessen zu verwalten.

- Aktualisieren Sie regelmäßig Ihre JWT-Bibliothek, um alle Sicherheitsschwachstellen zu beheben.

- Speichern Sie keine sensiblen Informationen in der JWT-Nutzlast, da Angreifer sie leicht decodieren können.

Häufige Fehler und wie man sie vermeidet

Obwohl JWT-Decoder leistungsstarke Werkzeuge sind, gibt es einige häufige Fehler, die vermieden werden sollten:

- Vertrauen in unüberprüfte Tokens: Überprüfen Sie immer die Signatur, bevor Sie die Informationen des Tokens verwenden.

- Ignorieren der Ablaufzeiten: Überprüfen Sie konsequent den “exp”-Anspruch, um sicherzustellen, dass das Token noch gültig ist.

- Verwendung schwacher geheimer Schlüssel: Verwenden Sie starke, zufällig generierte Schlüssel zum Signieren und Verifizieren von Tokens.

- Speichern sensibler Daten in JWTs: Denken Sie daran, dass die Nutzlast leicht decodiert werden kann, also vermeiden Sie das Speichern sensibler Informationen.

- Keine Fehlerbehandlung beim Decodieren: Implementieren Sie eine ordnungsgemäße Fehlerbehandlung, um ungültige oder manipulierte Tokens zu verwalten.

Fazit

JWT-Decoder sind wesentliche Werkzeuge in der modernen Webentwicklung und ermöglichen sichere Authentifizierungs- und Autorisierungssysteme. Indem Sie verstehen, wie sie funktionieren und sie korrekt implementieren, können Sie die Sicherheit und Funktionalität Ihrer Anwendungen verbessern.

Denken Sie daran, dass JWTs viele Vorteile bieten, aber keine universelle Lösung für alle Authentifizierungsszenarien sind. Berücksichtigen Sie immer Ihre spezifischen Sicherheitsanforderungen und wählen Sie die am besten geeignete Lösung für Ihre Bedürfnisse.

Während Sie weiterhin mit JWTs und Decodern arbeiten, bleiben Sie über Best Practices und potenzielle Schwachstellen informiert. Das Internet-Sicherheit ist ständig im Wandel. Bleiben Sie auf dem neuesten Stand, um robuste und sichere Systeme zu gewährleisten.