MongoDB-Prüfpfad

Einführung

In der Welt der NoSQL-Datenbanken hat MongoDB für viele Organisationen an Beliebtheit gewonnen. Da die Datensicherheits- und Compliance-Vorschriften strenger werden, wird die Implementierung eines robusten Prüfpfads entscheidend. Der MongoDB Prüfpfad hilft, Datenbankaktivitäten zu verfolgen und so Transparenz und Verantwortlichkeit zu gewährleisten.

Wussten Sie, dass eine kürzlich durchgeführte Studie ergab, dass 49% der Datenschutzverletzungen innerhalb von Organisationen entstehen? Diese erschreckende Statistik unterstreicht die kritische Bedeutung von Prüfpfaden. Durch sorgfältige Analyse dieser Aufzeichnungen können Unternehmen den Missbrauch von Berechtigungen und menschliche Fehler aufdecken, die zu Sicherheitsvorfällen führen. Eine effektive Analyse des Prüfpfads dient als leistungsstarkes Werkzeug zur Vorbeugung und Entdeckung interner Bedrohungen und ist somit ein wesentlicher Bestandteil jeder robusten Datensicherheitsstrategie.

In diesem Artikel werden die Grundlagen des MongoDB-Prüfpfads, dessen Bedeutung und verschiedene Ansätze zu seiner effektiven Implementierung untersucht.

Verständnis des MongoDB-Prüfpfads

Der MongoDB-Prüfpfad ist ein wesentlicher Bestandteil der Datenbanksicherheit. Er zeichnet alle auf der Datenbank durchgeführten Aktionen auf und verfolgt sie, einschließlich Lese- und Schreibvorgängen, Benutzeranmeldungen und Konfigurationsänderungen. Dieser Pfad bietet eine detaillierte Historie der Datenbankaktivitäten, die für Folgendes unerlässlich ist:

- Einhaltung von Vorschriften

- Erkennung von Sicherheitsverletzungen

- Behebung von Leistungsproblemen

- Überwachung des Benutzerverhaltens

Durch die Aufrechterhaltung eines umfassenden Prüfpfads können Organisationen die Integrität und Sicherheit ihrer MongoDB-Datenbanken sicherstellen.

Native MongoDB-Prüfpfad-Tools

MongoDB bietet integrierte Auditierungsfunktionen sowohl für Replikatzet (rs) als auch für Standalone-Konfigurationen. Diese nativen Tools ermöglichen es Administratoren:

- Auditierung für bestimmte Operationen zu aktivieren

- Audit-Filter zu konfigurieren

- Format und Zielort der Audit-Protokolle anzugeben

Hier ist ein kurzes Beispiel dafür, wie ein Aktivitätsverlauf innerhalb einer MongoDB-Datenbank aussehen könnte.

{

"atype": "authenticate",

"ts": {

"$date": "2024-09-19T10:35:16.129+00:00"

},

"uuid": {

"$binary": "vydN9O87SuOlK/A97gLICg==",

"$type": "04"

},

"local": {

"ip": "192.168.10.45",

"port": 27017

},

"remote": {

"ip": "192.168.10.230",

"port": 35896

},

"users": [],

"roles": [],

"param": {

"user": "root",

"db": "audit_test",

"mechanism": "SCRAM-SHA-1"

},

"result": 11

}Dieses Beispiel zeigt ein Authentifizierungsereignis, einschließlich Zeitstempel, IP-Adressen, Benutzerdetails und das Ergebnis des Vorgangs.

Es fand am 19. September 2024 um 10:35:16 UTC statt. Das Ereignis hat eine eindeutige Kennung (UUID). Es zeigt einen Authentifizierungsversuch von einer Remote-IP (192.168.10.230) zu einem lokalen MongoDB-Server (192.168.10.45:27017). Der Benutzer, der versucht sich zu authentifizieren, ist “root” auf der “audit_test” Datenbank, unter Verwendung des SCRAM-SHA-1 Authentifizierungsmechanismus. Das Authentifizierungsergebnis ist 11, was typischerweise einen Fehler anzeigt (0 bedeutet normalerweise Erfolg).

Ereignisstruktur

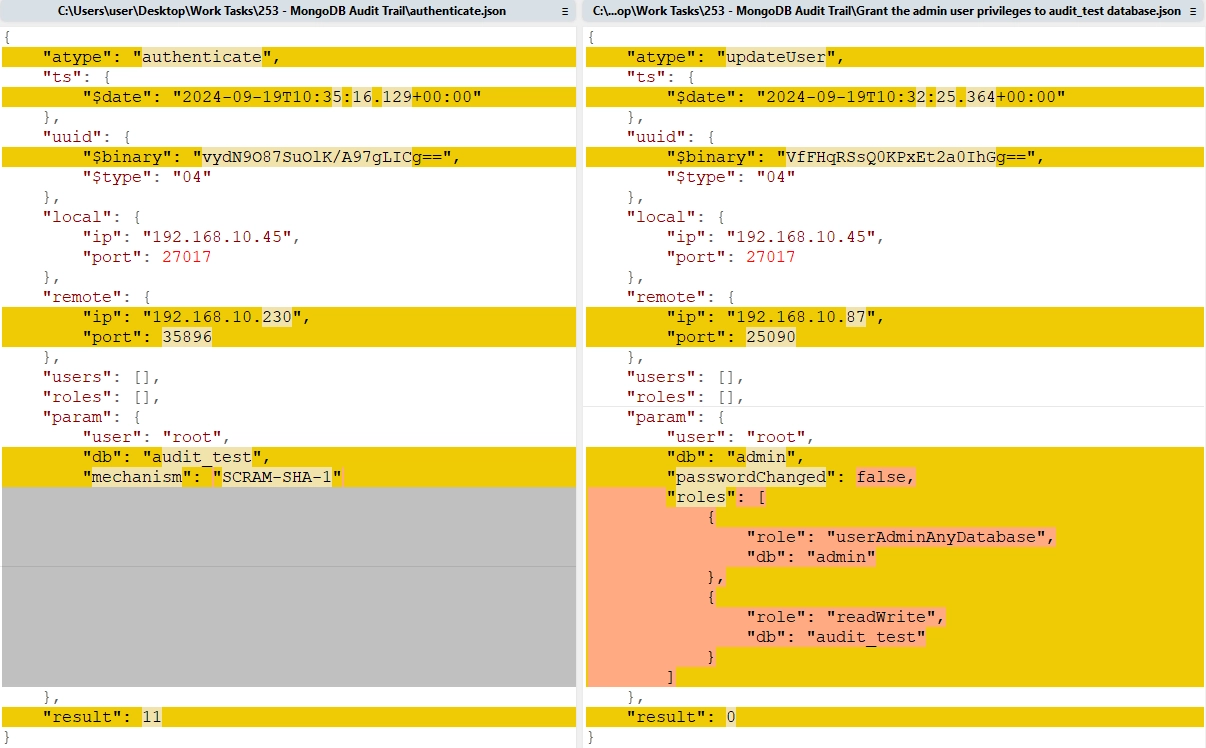

Vergleichen wir zwei der Protokoll-Ereignisse mit WinMerge (authenticate und update user):

Diese beiden MongoDB-Audit-Protokollereignisse haben viele Ähnlichkeiten in ihrer Struktur. Lassen Sie uns die gemeinsamen Elemente aufschlüsseln:

Ereignistyp (atype): Beide haben ein “atype”-Feld, das den Typ der Aktion angibt.

Zeitstempel (ts): Beide enthalten einen Zeitstempel im ISO 8601-Format.

UUID: Jedes Ereignis hat eine eindeutige Kennung.

Lokal und Remote: Beide enthalten “local” und “remote” Objekte mit IP- und Port-Informationen.

Benutzer und Rollen: Beide haben leere “users” und “roles” Arrays.

Param: Beide enthalten ein “param”-Objekt mit ereignisspezifischen Details.

Ergebnis: Jedes Ereignis hat ein “result”-Feld, das das Ergebnis angibt.

Die Hauptunterschiede liegen im spezifischen Aktionstyp und im Inhalt des “param”-Objekts, das auf das jeweilige Ereignis zugeschnitten ist.

Drittanbieter-Tools: DataSunrise-Prüfpfad

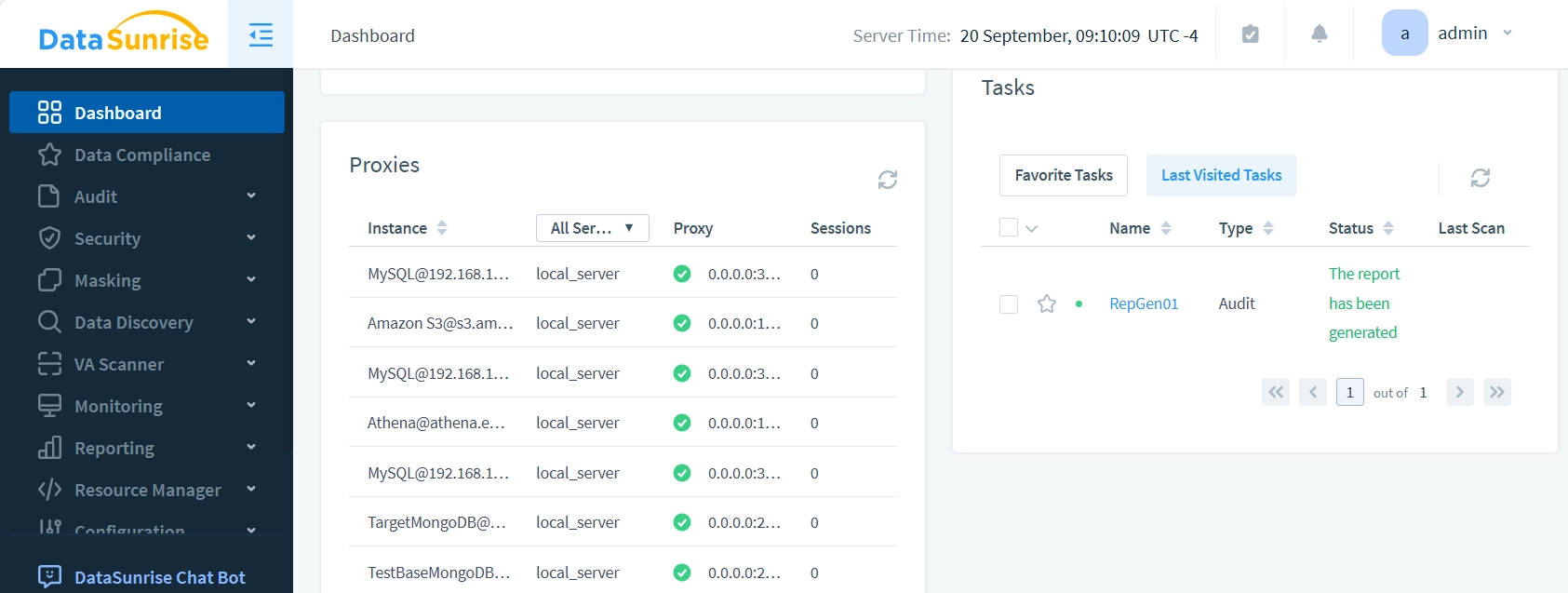

Während native Tools nützlich sind, bieten Drittanbieterlösungen wie DataSunrise umfassendere Auditierungsfunktionen. DataSunrise bietet einen zentralisierten und einheitlichen Ansatz zur Auditierung verschiedener Datenspeicherlösungen, einschließlich MongoDB.

DataSunrise-Prüfpfad-Funktionen

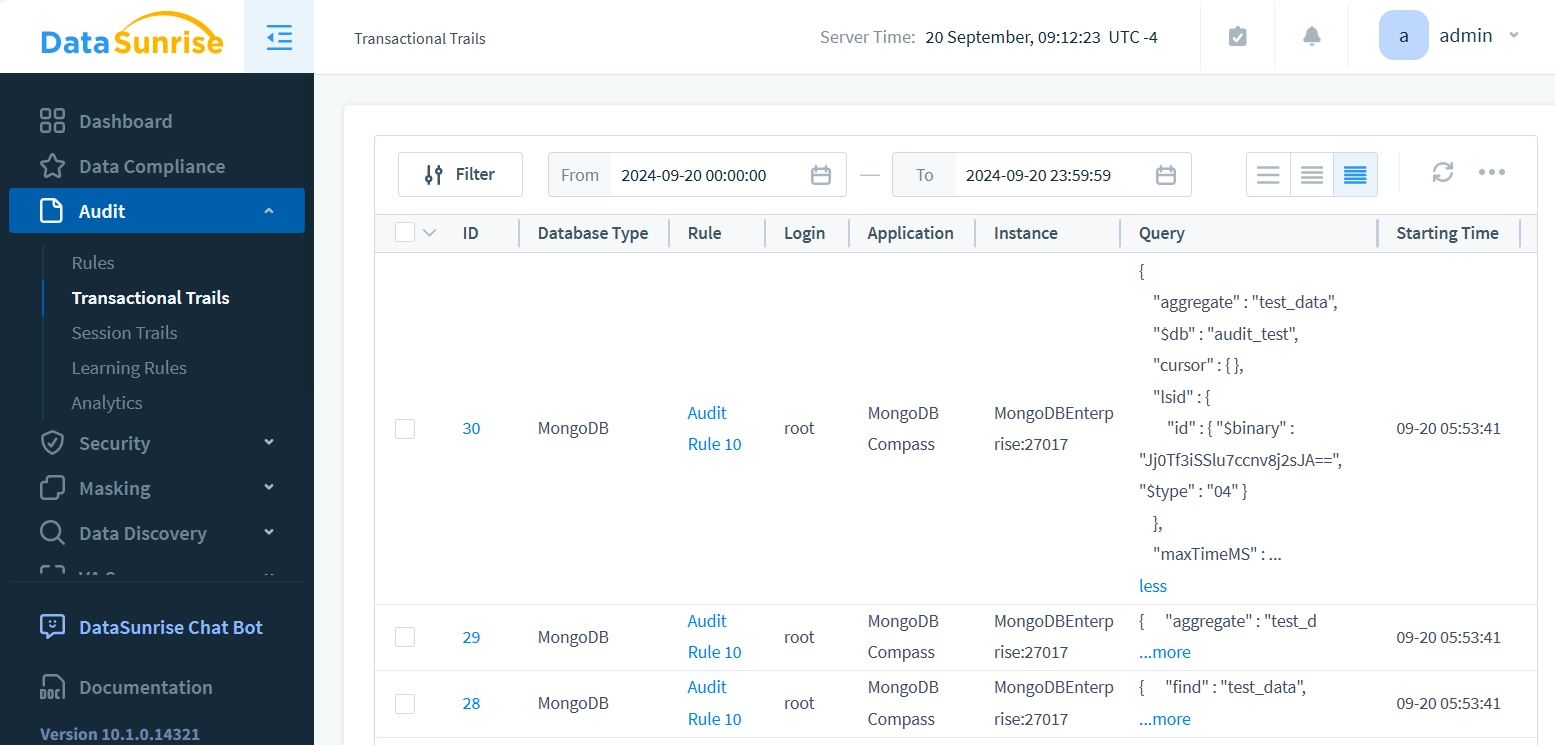

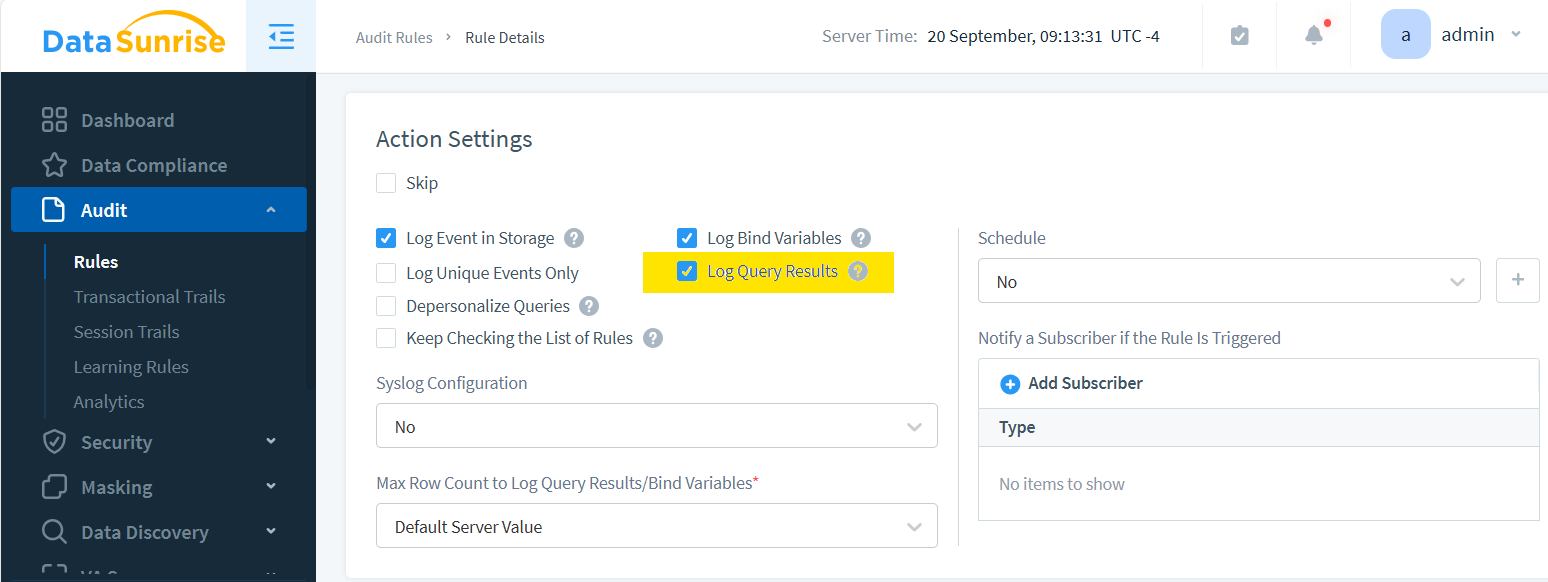

Der DataSunrise-Prüfpfad für MongoDB erfasst eine Vielzahl von Informationen, einschließlich:

- SQL-Abfragen und deren Ergebnisse. Die folgenden Bilder veranschaulichen die protokollierte Abfrage und die Einrichtung der Protokollierung der Ergebnisse:

Beachten Sie, dass das ‘Query’-Feld in der ersten Zeile erweitert ist, um den vollständigen Abfragetext anzuzeigen.

- Benutzerauthentifizierungsversuche

- Schemaänderungen

- Datenänderungsereignisse

- Systemkonfigurationsänderungen

Der DataSunrise-Prüfpfad bietet eine detailliertere und anpassbare Ansicht der Datenbankaktivitäten, was es einfacher macht, spezifische Compliance-Anforderungen zu erfüllen.

Vorteile der Verwendung von DataSunrise für den MongoDB-Prüfpfad

Die Implementierung von DataSunrise für die MongoDB-Auditierung bietet mehrere Vorteile:

- Zentralisierte Kontrolle: Verwalten Sie Auditregeln für mehrere Datenbanken über eine einzige Schnittstelle.

- Einheitlicher Ansatz: Wenden Sie konsistente Auditierungsrichtlinien für cloudbasierte und lokale Datenlösungen an.

- Erhöhte Sicherheit: Erkennen und alarmieren Sie in Echtzeit bei verdächtigen Aktivitäten.

- Unterstützung der Compliance: Erfüllen Sie regulatorische Anforderungen mit anpassbaren Auditberichten.

- Skalierbarkeit: Passen Sie sich problemlos an wachsende Datenumgebungen an, ohne die Leistung zu beeinträchtigen.

Implementierung eines MongoDB-Prüfpfads: Best Practices

Um das Beste aus Ihrem MongoDB-Prüfpfad herauszuholen, sollten Sie diese Best Practices berücksichtigen:

- Definieren Sie klare Auditierungsziele

- Implementieren Sie Minimalprinzip Zugriff

- Überprüfen und analysieren Sie regelmäßig Auditprotokolle

- Richten Sie eine Aufbewahrungsrichtlinie für Audidaten ein

- Verwenden Sie Automatisierung zur Protokollanalyse und -alarmierung

Durch Befolgung dieser Richtlinien können Sie einen robusten und effektiven Prüfpfad für Ihre MongoDB-Datenbanken sicherstellen.

MongoDB-Prüfpfad für NoSQL-Datenbank-Compliance

Die Einhaltung von Datenschutzvorschriften hat für viele Organisationen oberste Priorität. Der MongoDB-Prüfpfad spielt eine entscheidende Rolle bei der Erreichung und Demonstration der Compliance. Er hilft:

- Nachverfolgung der Benutzerzugriffe und -aktivitäten

- Erkennung unbefugter Datenzugriffsversuche

- Bereitstellung von Beweismitteln für regulatorische Audits

- Sicherstellung der Datenintegrität und Nichtabstreitbarkeit

Durch die Implementierung eines umfassenden Prüfpfads können Organisationen sicher die Compliance-Anforderungen erfüllen und sensible Daten schützen.

Verbesserung der MongoDB-Datenbanksicherheit mit Prüfpfaden

Prüfpfade dienen nicht nur der Compliance, sondern sind auch ein leistungsstarkes Werkzeug zur Verbesserung der allgemeinen Datenbanksicherheit. Durch die Analyse von Auditprotokollen können Sie:

- Potenzielle Sicherheitsverletzungen frühzeitig erkennen

- Muster verdächtigen Verhaltens identifizieren

- Zugriffssteuerungen und Berechtigungen feinabstimmen

- Gründliche Nachuntersuchungen nach Zwischenfällen durchführen

Ein gut implementierter MongoDB-Prüfpfad dient sowohl als Abschreckungs- als auch als Detektivmaßnahme und verbessert erheblich Ihr Sicherheitsstatus der Datenbank.

Schlussfolgerung

Der MongoDB-Prüfpfad ist ein wesentlicher Bestandteil der NoSQL-Datenbank-Compliance und -Sicherheit. Ob mit nativen Tools oder Drittanbieterlösungen wie DataSunrise, die Implementierung eines robusten Prüfpfads hilft Organisationen, die Datenintegrität zu erhalten, regulatorische Anforderungen zu erfüllen und die allgemeine Sicherheit zu verbessern.

Durch Befolgung der Best Practices und Nutzung erweiterter Auditierungsfunktionen können Sie eine transparente und verantwortliche Datenbankumgebung schaffen. Denken Sie daran, dass ein umfassender Prüfpfad nicht nur darin besteht, Ereignisse aufzuzeichnen, sondern auch darin, umsetzbare Erkenntnisse zu gewinnen, um kontinuierlich Ihre Datensicherheitsstrategie zu verbessern.

DataSunrise bietet flexible und benutzerfreundliche Tools zur Datenbanksicherheit, einschließlich dateninspirierte Sicherheit und Maskierung, sowie andere Funktionen für Cloud- und On-Premise-Speicher. Unser Suite umfasst auch KI-basierte Komponenten und KI-Governance-Funktionen zur Verschleierung sensibler Daten in oder aus LLMs. Besuchen Sie unsere Website unter www.datasunrise.com für eine Online-Demo und entdecken Sie, wie DataSunrise Ihre Datenbanksicherheit auf die nächste Stufe heben kann.