MongoDB Datenaktivitätshistorie: Verfolgung, Sicherheit und Best Practices zur Einhaltung von Vorschriften

Einführung

MongoDB, eine beliebte NoSQL-Datenbank, hat aufgrund ihrer Flexibilität und Skalierbarkeit breite Akzeptanz gefunden. Das Verfolgen und Überwachen der Datenaktivitätshistorie in MongoDB ist entscheidend, um die Sicherheit aufrechtzuerhalten, die Einhaltung von Vorschriften zu gewährleisten und potenzielle Bedrohungen zu erkennen. In diesem Artikel werden die Grundlagen der Datenaktivitätshistorie von MongoDB, einschließlich nativer Tools und Drittanbieterlösungen wie DataSunrise, untersucht.

Wussten Sie, dass laut einer kürzlich durchgeführten Umfrage 68% der Organisationen im vergangenen Jahr mindestens eine Datenpanne berichteten? Diese alarmierende Statistik unterstreicht die Bedeutung einer robusten Überwachung der Datenaktivitäten in Datenbanksystemen wie MongoDB.

Verständnis der Datenaktivitätshistorie von MongoDB

Die Datenaktivitätshistorie von MongoDB bezieht sich auf das Protokoll aller auf der Datenbank ausgeführten Operationen. Dazu gehören Lese-, Schreib-, Aktualisierungs- und Löschoperationen sowie administrative Maßnahmen. Das Verfolgen dieser Historie ist essenziell für:

- Sicherheitsaudits

- Die Einhaltung von Vorschriften wie DSGVO und HIPAA

- Fehlerbehebung bei Leistungsproblemen

- Erkennung unautorisierter Zugriffsversuche

Schauen wir uns die Ansätze zur Arbeit mit der Datenaktivitätshistorie von MongoDB genauer an.

Native Tools für die Datenaktivitätshistorie von MongoDB

MongoDB bietet eingebaute Funktionen zur Verfolgung der Datenaktivität:

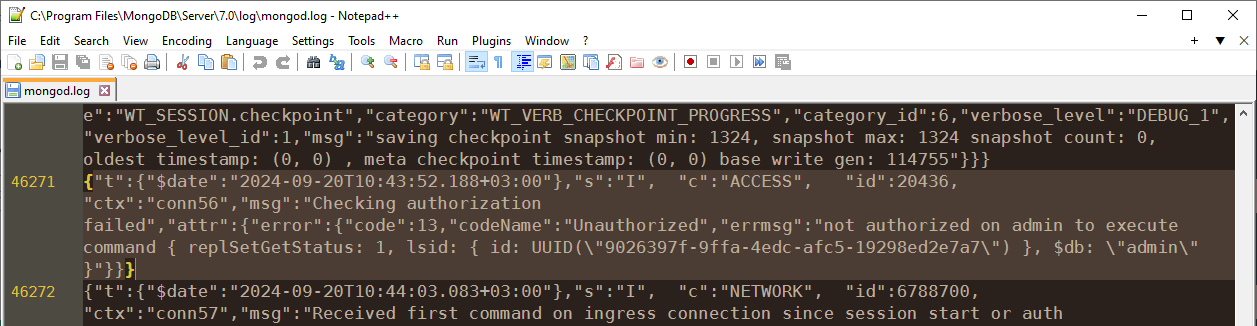

1. MongoDB-Logs

MongoDB generiert Logs, die verschiedene Ereignisse, einschließlich Datenoperationen, erfassen. Diese Logs können analysiert werden, um Einblicke in die Datenbankaktivitäten zu gewinnen.

Das Standardlog der MongoDB Community Edition befindet sich in C:\Program Files\MongoDB\Server\7.0\log auf Windows. Dieses Log enthält wichtige Informationen über die Nutzung der Datenbank und ist für Überwachung und Fehlerbehebung unverzichtbar. Es enthält jedoch normalerweise keine detaillierten Informationen über die Daten selbst.

Für Benutzer von MongoDB Enterprise Advanced kann das Aktivieren der Überprüfung umfassendere Logs bereitstellen. So aktivieren Sie es unter Linux:

- Bearbeiten Sie die MongoDB-Konfigurationsdatei:

sudo nano /etc/mongod.conf

Fügen Sie Folgendes in die Konfigurationsdatei ein (behalten Sie die Einrückung bei):

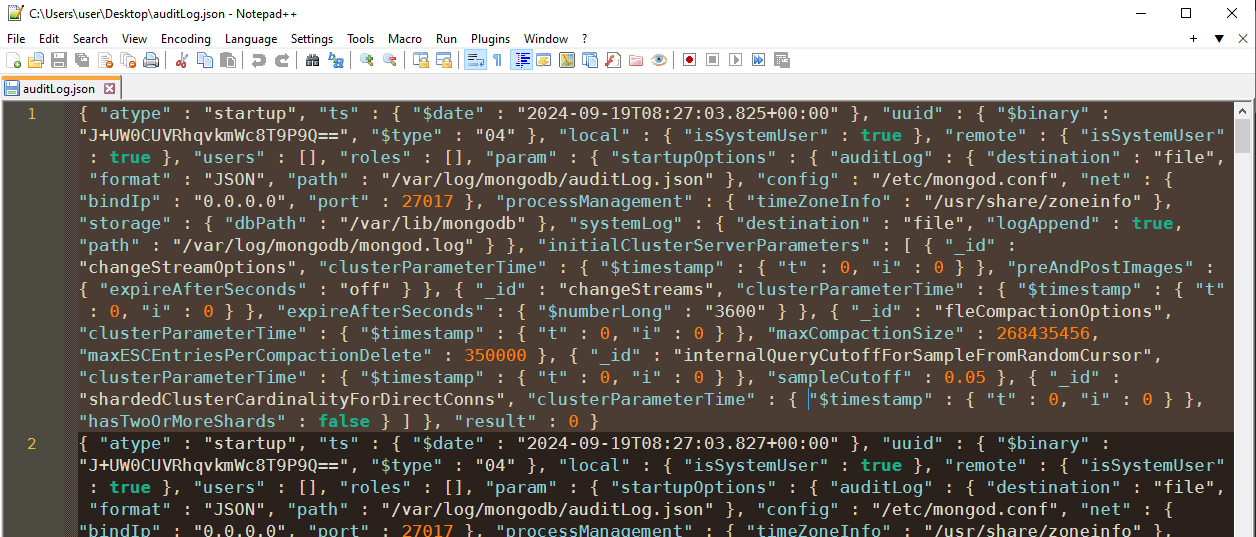

auditLog: destination: file format: JSON path: /var/log/mongodb/auditLog.json

- Erstellen Sie das Log-Verzeichnis und setzen Sie die entsprechenden Berechtigungen:

sudo mkdir -p /var/log/mongodb

sudo chown -R mongodb:mongodb /var/log/mongodb

- Starten Sie MongoDB neu, um die Konfiguration anzuwenden:

sudo systemctl restart mongod

- Überprüfen Sie die Erstellung des Audit-Logs:

sudo cat /var/log/mongodb/auditLog.json

Das Audit-Log wird erstellt, wenn der Server neu gestartet wird, und liefert detaillierte Informationen über Datenbankoperationen und Zugriffe.

Für Windows-Benutzer ist der Prozess ähnlich, aber Pfade und Befehle werden abweichen. Stellen Sie sicher, dass Sie die erforderlichen Berechtigungen haben und passen Sie die Dateipfade entsprechend an.

2. Datenbankprofiler

Der Datenbankprofiler zeichnet detaillierte Informationen über Datenbankoperationen auf, einschließlich der Ausführungszeiten von Abfragen und der Ressourcennutzung.

3. Änderungsstreams

Änderungsstreams ermöglichen es Anwendungen, Änderungen in der Datenbank in Echtzeit zu überwachen und bieten eine Möglichkeit, Änderungen an Daten zu verfolgen. Bitte beachten Sie, dass diese Methode nur für Replica Sets verfügbar ist, nicht jedoch für eigenständige MongoDB-Installationen.

Diese nativen Tools sind nützlich, bieten jedoch möglicherweise nicht das vollständige Audit-Trail, das für eine starke Sicherheit und Einhaltung von Vorschriften erforderlich ist.

Drittanbieter-Tools: Verbesserung der Datenaktivitätshistorie von MongoDB

Drittanbieterlösungen wie DataSunrise bieten erweiterte Funktionen zur Verfolgung und Verwaltung der Datenaktivitätshistorie von MongoDB. Diese Tools bieten:

- Zentralisierte Audit-Trail-Verwaltung

- Echtzeit- Benachrichtigungen

- Anpassbare Berichterstattung

- Integration mit anderen Sicherheitssystemen

Beispiel einer Datenaktivitätshistorie von MongoDB

Hier ist ein vereinfachtes Beispiel für einen Eintrag in der Datenaktivitätshistorie von MongoDB:

…

{

"atype": "createDatabase",

"ts": {

"$date": "2024-09-19T09:03:50.994+00:00"

},

"uuid": {

"$binary": "VfFHqRSsQ0KPxEt2a0IhGg==",

"$type": "04"

},

"local": {

"ip": "192.168.10.45",

"port": 27017

},

"remote": {

"ip": "192.168.10.87",

"port": 25090

},

"users": [],

"roles": [],

"param": {

"ns": "audit_test"

},

"result": 0

}

…Dieser Log-Eintrag dokumentiert die Erstellung einer neuen Datenbank. Im Einzelnen:

- “atype”: “createDatabase” – Der Aktionstyp ist die Erstellung einer Datenbank.

- “ts” – Zeitstempel der Aktion.

- “uuid” – Eine eindeutige Kennung für dieses Audit-Ereignis.

- “local” – Die IP und der Port des MongoDB-Servers.

- “remote” – Die IP und der Port des Clients, der die Aktion initiiert hat.

- “users” und “roles” sind leer, was darauf hindeutet, dass die Aktion von einem nicht authentifizierten Benutzer oder Systemprozess durchgeführt wurde.

- “param”: {“ns”: “audit_test”} – Der Name der erstellten Datenbank ist “audit_test”.

- “result”: 0 – Gibt an, dass die Operation erfolgreich war.

Dieses Audit-Log liefert wichtige Informationen zur Sicherheitsüberwachung. Es zeigt, wer jede Datenbank erstellt hat, wann und von wo aus dies geschehen ist. Diese Informationen sind entscheidend für die Sicherheit und Einhaltung von Vorschriften.

Erstellung einer DataSunrise-Instanz für den MongoDB-Audit-Trail

Angenommen, DataSunrise ist bereits installiert, so erstellen Sie eine Instanz und betrachten einen Audit-Trail:

- Melden Sie sich an der DataSunrise-Weboberfläche an

- Navigieren Sie zum Abschnitt „Konfiguration – Datenbanken“

- Klicken Sie auf „+ Neue Instanz hinzufügen“ und wählen Sie MongoDB als Datenbanktyp

- Geben Sie die Verbindungsdetails zu MongoDB ein und speichern Sie

- Navigieren Sie zu „Audit – Regeln“ und konfigurieren Sie die Audit-Regel für die Instanz

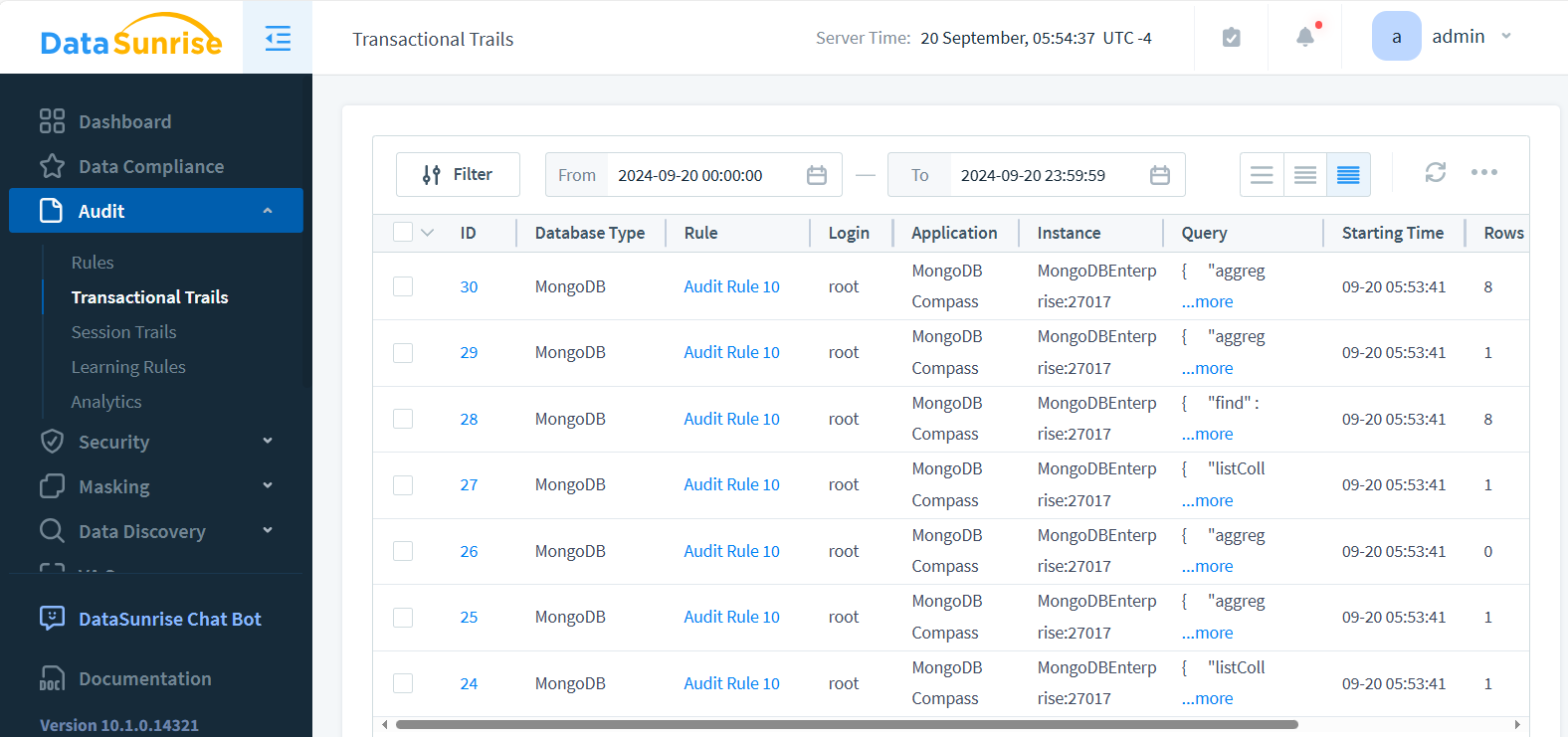

- Gehen Sie zum Abschnitt „Audit – Transaktionstrails“, um den generierten Audit-Trail anzuzeigen

Die benutzerfreundliche Oberfläche von DataSunrise macht es einfach, Audit-Trails für Ihre MongoDB-Datenbanken einzurichten und zu verwalten.

Vorteile der Verwendung von DataSunrise für die Datenaktivitätshistorie von MongoDB

DataSunrise bietet mehrere Vorteile für das Management der Datenaktivitätshistorie:

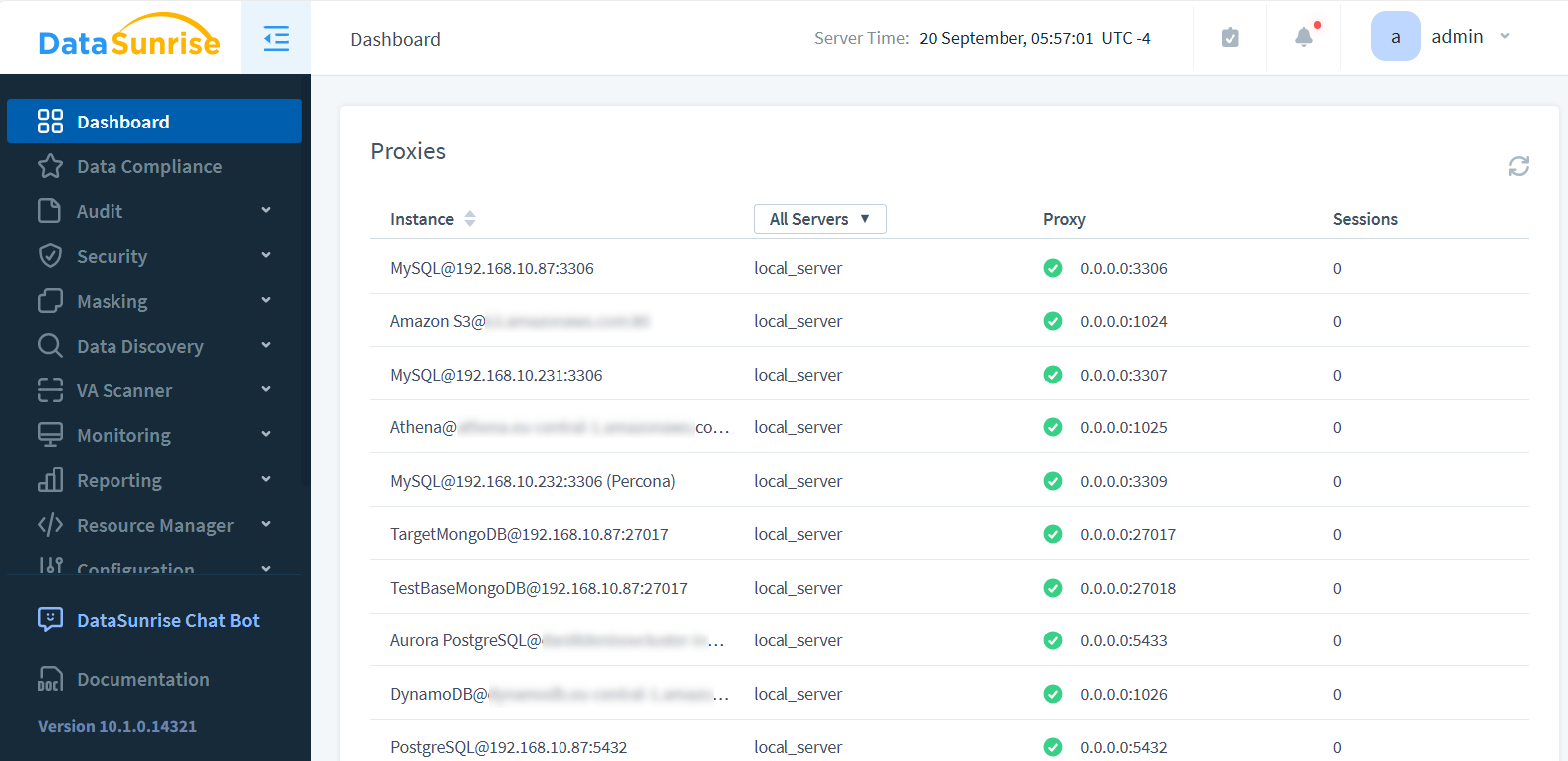

Zentrale Kontrolle

DataSunrise bietet einen einheitlichen Ansatz zur Verfolgung der Datenaktivitätshistorie über mehrere Datenbanken, einschließlich MongoDB. Diese Zentralisierung vereinfacht die Verwaltung und stellt die Konsistenz der Audit-Richtlinien sicher.

Das untenstehende Bild zeigt das DataSunrise-Dashboard, eine umfassende Oberfläche für das Management der Datenbanksicherheit. Diese zentrale Plattform zeigt viele gesicherte Datenbanken und Cloud-Datenspeicher. Alles ist leicht von einem Ort aus zugänglich. Diese einheitliche Ansicht ermöglicht eine effiziente Überwachung und Verwaltung diverser Datenspeichersysteme in der Infrastruktur Ihrer Organisation.

Umfassender Audit-Trail

Im Gegensatz zu nativen Tools erfasst DataSunrise einen detaillierteren Audit-Trail, einschließlich fehlgeschlagener Anmeldeversuche, Schemaänderungen und administrativer Maßnahmen.

Echtzeit-Überwachung und -Benachrichtigung

DataSunrise bietet Echtzeit-Überwachung und -Benachrichtigung, sodass Sie schnell auf potenzielle Sicherheitsbedrohungen oder Compliance-Verstöße reagieren können.

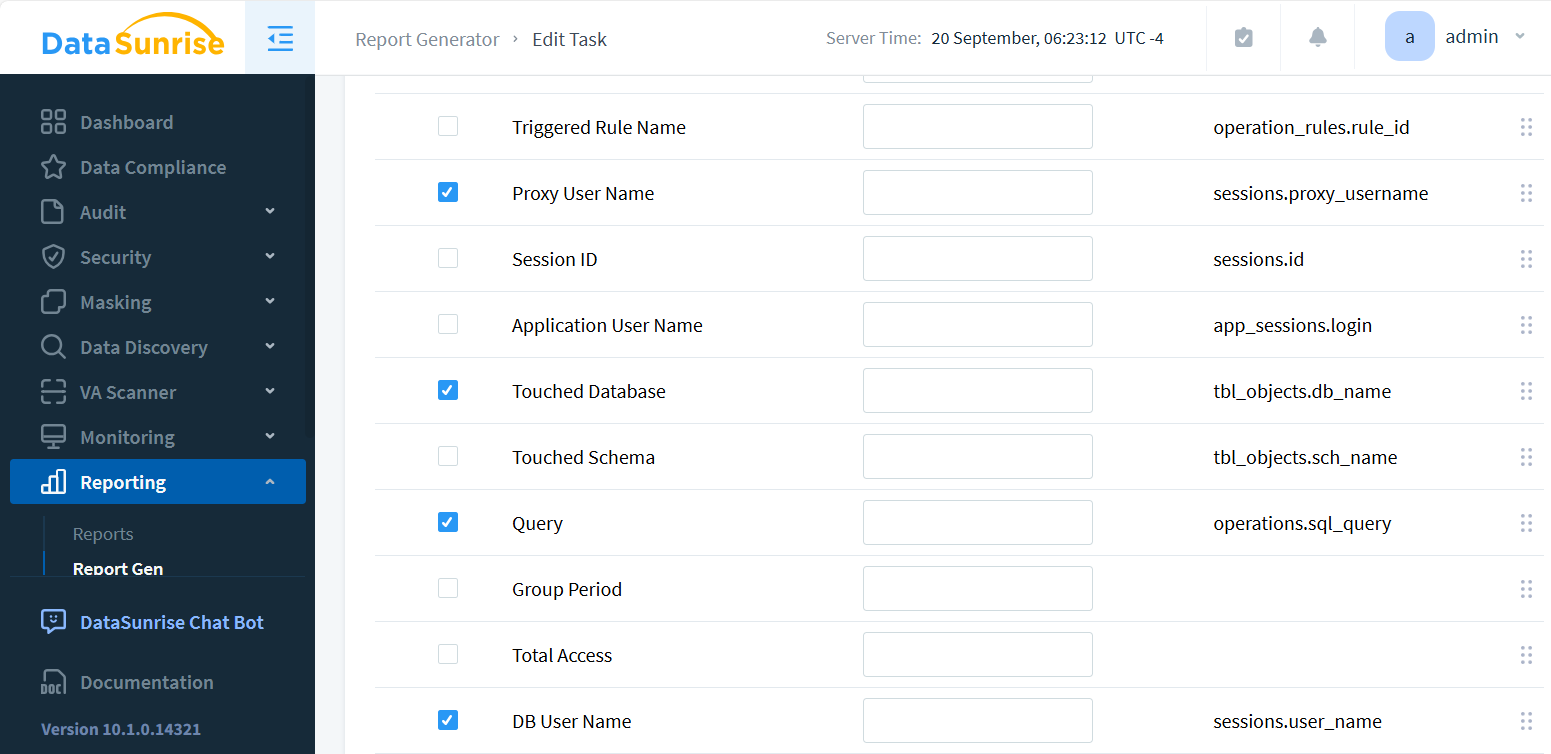

Anpassbare Berichterstattung

Erstellen Sie angepasste Berichte, um spezielle Compliance-Anforderungen oder interne Sicherheitsrichtlinien zu erfüllen.

Skalierbarkeit

DataSunrise kann große MongoDB-Implementierungen bewältigen und ist damit für Organisationen jeder Größe geeignet.

NoSQL-Datenbanksicherheit: Best Practices

Bei der Arbeit mit der Datenaktivitätshistorie sollten Sie diese Best Practices beachten:

- Setzen Sie starke Authentifizierungsmechanismen ein

- Verwenden Sie Verschlüsselung oder Maskierung für Daten im Ruhezustand und während der Übertragung

- Überprüfen und aktualisieren Sie regelmäßig die Zugriffssteuerungen

- Überwachen und analysieren Sie Audit-Logs häufig

- Führen Sie regelmäßige Sicherheitsbewertungen durch

Durch die Einhaltung dieser Praktiken und die Nutzung von Tools wie DataSunrise können Sie Ihre MongoDB-Sicherheitslage erheblich verbessern.

Einhaltung von Vorschriften bei MongoDB-Daten: Erfüllung regulatorischer Anforderungen

Viele Branchen unterliegen strengen Datenschutzvorschriften. Die Datenaktivitätshistorie von MongoDB spielt eine entscheidende Rolle bei der Nachweisführung der Einhaltung dieser Anforderungen. Wichtige Vorschriften umfassen:

- DSGVO (Datenschutz-Grundverordnung)

- HIPAA (Health Insurance Portability and Accountability Act)

- PCI DSS (Payment Card Industry Data Security Standard)

DataSunrise hilft Organisationen, diese Compliance-Anforderungen zu erfüllen, indem es umfassende Audit-Trails und Berichterstattungsmöglichkeiten bietet.

Fazit: Sicherung Ihrer MongoDB-Daten

Die Datenaktivitätshistorie von MongoDB ist ein wesentlicher Bestandteil der Datenbanksicherheit und der Einhaltung von Vorschriften. Während native Tools grundlegende Funktionalität bieten, bieten Drittanbieterlösungen wie DataSunrise robustere und umfassendere Funktionen für das Management von Audit-Trails.

Durch die Implementierung einer starken Überwachungsstrategie für Datenaktivitäten können Organisationen sensiblen Informationen schützen, potenzielle Bedrohungen erkennen und die Einhaltung gesetzlicher Anforderungen sicherstellen. Denken Sie daran, dass die Sicherheit Ihrer MongoDB-Datenbanken nur so stark ist wie Ihre Fähigkeit, die Datenaktivitätshistorie zu verfolgen und zu analysieren.

DataSunrise bietet flexible und benutzerfreundliche Tools für Datenbanksicherheit, einschließlich dateninspirierter Sicherheits- und Maskierungsfunktionen sowohl für Cloud- als auch für On-Premise-Speicher. Unser Angebot umfasst auch KI-basierte Komponenten und KI-Verwaltungsfunktionen, die in der Lage sind, sensible Daten in oder aus LLMs zu verschleiern. Besuchen Sie unsere Website DataSunrise.com für eine Online-Demo und entdecken Sie, wie wir Ihre Datenbanksicherheitsstrategie verbessern können.