MySQL Audit-Trail

Datenpannen und unbefugter Zugriff können verheerende Folgen für Unternehmen haben. Um sensible Informationen zu schützen und gesetzliche Vorschriften einzuhalten, ist die Verfolgung von Datenbankaktivitäten unerlässlich. Hier wird ein MySQL Audit-Trail wertvoll. Ein Audit-Trail erfasst jede Änderung, jeden Zugriff und jede Aktion innerhalb Ihrer MySQL-Datenbank und bietet eine klare Historie aller Interaktionen.

In diesem Artikel werden wir untersuchen, was ein Audit-Trail ist, wie Sie diesen in MySQL mithilfe sowohl nativer Tools als auch Plugins erstellen können und wie Sie mit DataSunrise verbesserte Audits erreichen können.

Was ist ein Audit-Trail?

Ein Audit-Trail ist eine detaillierte Aufzeichnung aller innerhalb einer Datenbank ausgeführten Aktivitäten. Es protokolliert Aktionen wie Dateneinfügungen, Updates, Löschungen und Benutzerzugriffe. Durch die Pflege dieser Aufzeichnung können Organisationen Änderungen verfolgen, potenzielle Sicherheitsverletzungen identifizieren und die Einhaltung gesetzlicher Vorschriften sicherstellen.

Für Unternehmen geht es bei der Führung eines Audit-Trails nicht nur um Sicherheit – es ist auch eine Anforderung zur Einhaltung von Vorschriften wie GDPR, HIPAA oder SOX. Ein Audit-Trail bietet eine Möglichkeit, nachzuweisen, dass geeignete Kontrollen vorhanden sind und dass Daten verantwortungsbewusst behandelt werden. Es hilft auch bei der forensischen Analyse, falls ein Vorfall auftritt.

Darüber hinaus sind Audit-Trails entscheidend für interne Audits und Berichterstattung. Durch eine umfassende Aufzeichnung von Datenbankaktivitäten können Organisationen gründliche Überprüfungen durchführen, Muster erkennen und fundierte Entscheidungen über zukünftige Datenbankrichtlinien und Sicherheitsmaßnahmen treffen. Dies hilft nicht nur potenzielle Verstöße zu verhindern, sondern auch die Datenbankleistung zu optimieren, indem das Benutzerverhalten und die Systeminteraktionen verstanden werden.

Erstellen eines Audit-Trails in MySQL

Verwendung der nativen Tools von MySQL

MySQL bietet integrierte Tools zur Einrichtung eines Audit-Trails, wobei das MySQL Enterprise Audit Plugin am prominentesten ist. Dieses Plugin ermöglicht es Ihnen, eine Vielzahl von Datenbankaktivitäten zu protokollieren und so einen umfassenden Audit-Trail zu gewährleisten.

Aktivieren des MySQL Enterprise Audit Plugins

Um einen Audit-Trail mit den nativen Tools von MySQL zu erstellen, können Sie das Enterprise Audit Plugin aktivieren. Hier ist ein einfaches Beispiel, um Ihnen den Einstieg zu erleichtern:

- Überprüfung der Installation: Stellen Sie zunächst sicher, dass das Plugin installiert ist, indem Sie den folgenden Befehl ausführen:

SHOW PLUGINS;

- Installation des Plugins: Falls nicht installiert, aktivieren Sie es mit:

INSTALL PLUGIN audit_log SONAME 'audit_log.so';

- Konfiguration: Ändern Sie die MySQL-Konfigurationsdatei (my.cnf), um anzugeben, welche Aktivitäten protokolliert werden sollen, wie z.B. Verbindungen, Abfragen oder Datenänderungen.

Sobald die Einrichtung abgeschlossen ist, protokolliert dieses Plugin automatisch die angegebenen Aktivitäten in einer sicheren Audit-Logdatei und erstellt so einen detaillierten Audit-Trail in MySQL.

Erstellen eines Audit-Trails mit Triggern

Eine weitere Methode zur Erstellung eines Audit-Trails ist die Verwendung von Triggern. Trigger sind automatisierte Aktionen, die als Reaktion auf spezifische Datenbank Ereignisse wie INSERT, UPDATE oder DELETE ausgeführt werden. Sie sind besonders nützlich, um detaillierte Datenänderungen zu erfassen.

Angenommen, Sie haben eine Tabelle namens employees und möchten jedes Update dieser Tabelle protokollieren:

- Erstellen einer Audit-Log-Tabelle: Erstellen Sie zunächst eine Tabelle zur Speicherung der Audit-Logs:

CREATE TABLE audit_log ( id INT AUTO_INCREMENT PRIMARY KEY, action VARCHAR(255), old_data TEXT, new_data TEXT, action_time TIMESTAMP DEFAULT CURRENT_TIMESTAMP );

- Einrichten des Triggers: Erstellen Sie einen Trigger, der Updates protokolliert:

CREATE TRIGGER before_update_employee

BEFORE UPDATE ON employees

FOR EACH ROW

BEGIN

INSERT INTO audit_log (action, old_data, new_data)

VALUES ('UPDATE', OLD.name, NEW.name);

END;

Dieser Trigger erfasst die alten und neuen Werte, wann immer ein Update erfolgt, und fügt der Tabelle audit_log einen detaillierten Eintrag hinzu.

Verstärkung der MySQL-Audit-Trails mit DataSunrise

Während die nativen Tools von MySQL solide Audit-Funktionen bieten, decken diese möglicherweise nicht alle Bedürfnisse ab, insbesondere in komplexen oder sicherheitskritischen Umgebungen. DataSunrise bietet eine umfassendere und benutzerfreundlichere Lösung, die den Audit-Prozess vereinfacht und zusätzliche Funktionen wie Datenmaskierung und Echtzeit-Benachrichtigungen bietet.

DataSunrise integriert sich einfach in MySQL und bietet eine intuitive Benutzeroberfläche zur Konfiguration Ihrer Audit-Trails. Der Prozess ist unkompliziert und konzentriert sich darauf, was überwacht werden soll, anstatt sich mit komplexen Installationsverfahren auseinanderzusetzen. Um DataSunrise in Aktion zu sehen, können Sie einen Demo-Termin vereinbaren und Fragen an unser technisches Support-Team stellen.

Angenommen, Sie möchten alle SELECT-Abfragen auf einer sensiblen Tabelle überwachen:

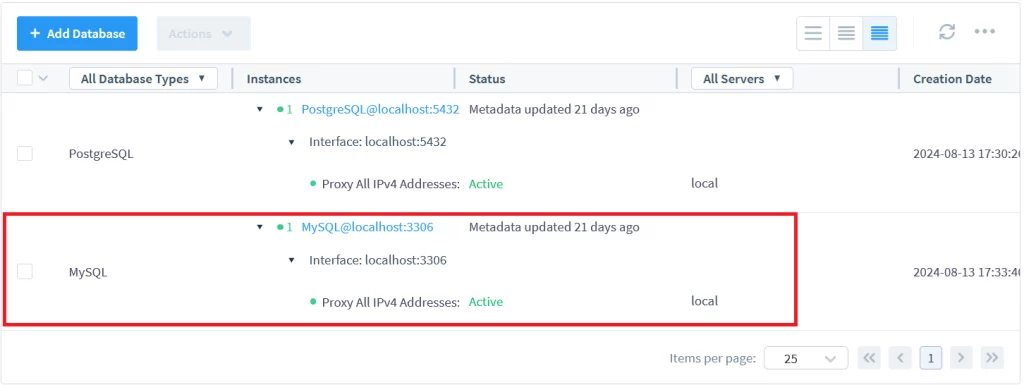

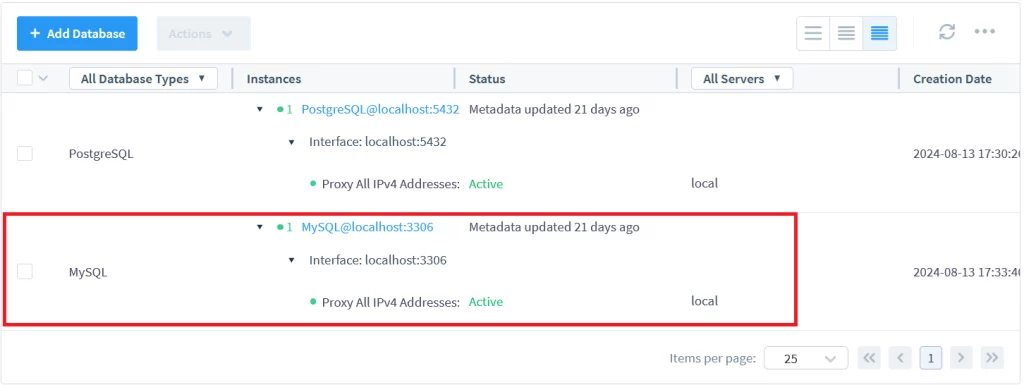

- Verbinden Sie DataSunrise mit MySQL. Fügen Sie die Datenbank hinzu und warten Sie, bis der Proxy aktiv wird.

Audit ist nur möglich, wenn Operationen über den DataSunrise-Proxy erfolgen. Stellen Sie sicher, die richtige Verbindung zu verwenden. Siehe diesen Artikel für zusätzliche Informationen zur Einrichtung von MySQL mit DataSunrise für Maskierung und Audit.

- Erstellen Sie eine neue Regel: Definieren Sie eine Regel, die SELECT-Anweisungen auf der spezifischen Tabelle protokolliert.

Select-Kontrollkästchen unter “Filter Statements” wie folgt: Select, Where Join, Without Where.

Speichern Sie die Regel.

Wie sieht ein Audit-Trail in DataSunrise aus?

Um die Regel zu überprüfen, verbinden Sie sich über den Proxy mit der Datenbank. Beispielsweise können Sie die Anwendung DBeaver verwenden.

Führen Sie dann die SQL-Abfrage gegen Ihre sensitive Tabelle aus. Zum Beispiel:

select * from audit_example;

Nach Ausführung der SQL-Abfrage können Sie die Audit-Trails in der DataSunrise-Anwendung überprüfen.

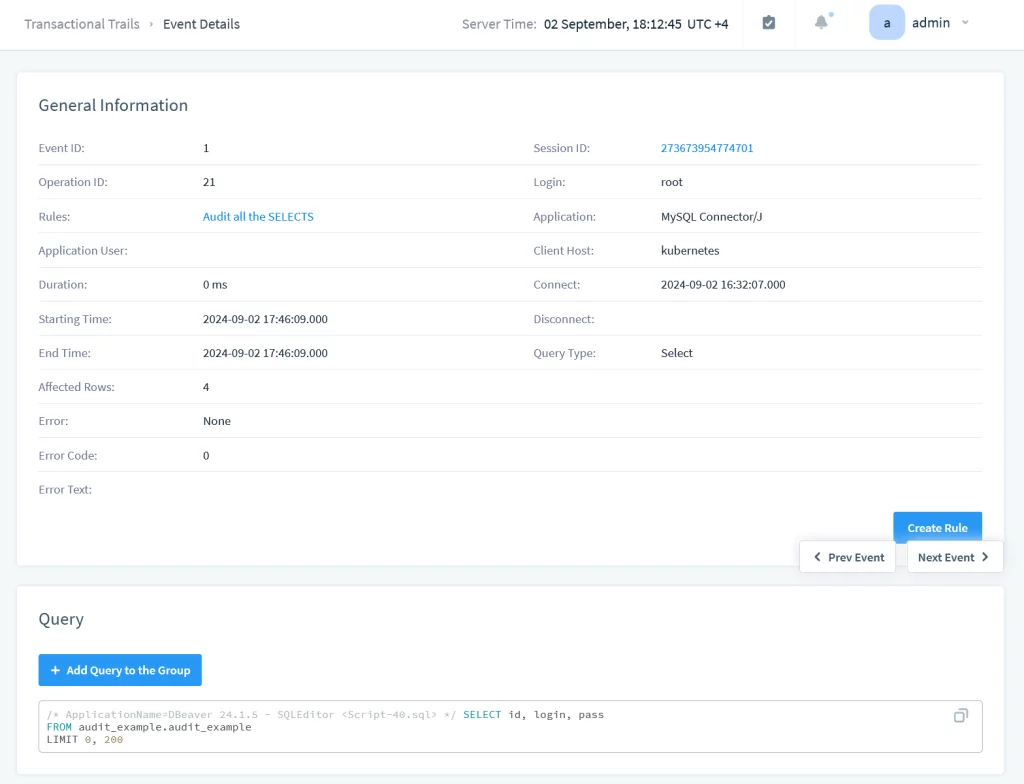

DataSunrise bietet ein visuelles Dashboard, auf dem Sie die Audit-Logs einsehen und analysieren können. Gehen Sie zu Audit – Transactional Trails.

Die Logs werden in einem klaren Format präsentiert und zeigen Details wie die Art der Aktion, den beteiligten Benutzer und den genauen Zeitpunkt des Ereignisses an.

Klicken Sie auf die Eintrags-ID für zusätzliche Informationen. Es würde wie folgt aussehen:

Wie Sie sehen können, sind alle Informationen an einem Ort zugänglich. Sie müssen sie nicht aus Logs sammeln oder komplexe Trigger einrichten.

Fazit

Die Erstellung eines robusten MySQL Audit-Trails ist unerlässlich, um Ihre Daten zu schützen und die Einhaltung gesetzlicher Vorschriften sicherzustellen. Egal, ob Sie die nativen Tools von MySQL verwenden oder sich für die erweiterten Funktionen von DataSunrise entscheiden, ein zuverlässiger Audit-Trail hilft Ihnen, die Kontrolle über Ihre Datenbankumgebung zu behalten.

DataSunrise bietet eine flexible, benutzerfreundliche Lösung für die Datenbanksicherheit, einschließlich Auditing, Maskierung und Datenerkennung. Um mehr darüber zu erfahren, wie DataSunrise Ihre MySQL-Datenbanken sichern kann, besuchen Sie unsere Website und fordern Sie eine Online-Demo an.