Break Glass Zugangskontrolle: Ein Schlüsselfaktor der Notfallsicherheit

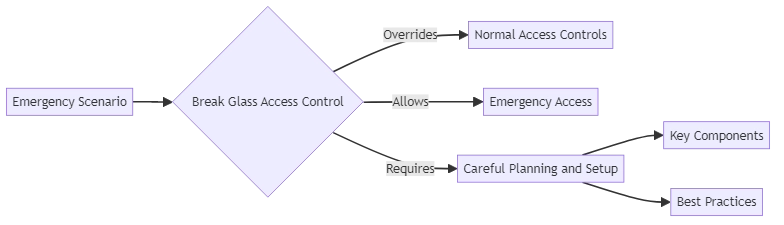

In der Welt der IT-Sicherheit gibt es eine ständige Balance zwischen dem Schutz von Systemen und dem Ermöglichen notwendiger Zugriffe. Was passiert, wenn ein Notfall eintritt und schneller Zugriff erforderlich ist? Hier kommt die Break Glass Zugangskontrolle ins Spiel.

Was ist Break Glass Zugangskontrolle?

Break Glass Zugangskontrolle ist ein Sicherheitsfeature. Es ermöglicht Benutzern den Zugriff auf ein System oder eine Anwendung während Notfällen, auch ohne Standardberechtigungen. Das Konzept stammt aus der realen Welt der Feuermelder, bei denen man eine Glasscheibe zerbrechen muss, um den Alarm auszulösen.

Im digitalen Bereich funktioniert die Notfallzugangskontrolle ähnlich. In kontrollierter Weise überschreibt sie normale Zugangskontrollen, um Notfallzugang zu ermöglichen. Dies kann in Situationen wie den folgenden notwendig sein:

- Ein Gesundheitsdienstleister benötigt dringend Zugang zu Patientenakten während einer medizinischen Krise

- Ein IT-Administrator braucht sofortigen Zugang zu einem kritischen System während eines größeren Ausfalls oder Cyberangriffs

- Notfallhelfer benötigen während eines Vorfalls Zugriffspläne oder Informationen zu gefährlichen Materialien

Die Nutzer verwenden den Notfallzugang ausschließlich in echten Notfällen. Sie dürfen es nicht dazu nutzen, reguläre Sicherheitsprotokolle aus Bequemlichkeit zu umgehen. Das Aktivieren des Notfallzugangs löst typischerweise Alarme aus und erfordert spezielle Berechtigungen zur Deaktivierung, um sicherzustellen, dass Benutzer es nicht leichtfertig verwenden.

Wie funktioniert die Break Glass Zugangskontrolle?

Die Implementierung der Break Glass Zugangskontrolle erfordert sorgfältige Planung und Einrichtung. Hier sind die Hauptkomponenten:

- Identifizierung von Notfallszenarien: Definieren Sie, was einen Notfall darstellt, der einen Notfallzugang rechtfertigt. Dies variiert je nach Branche und Organisation, umfasst jedoch typischerweise Situationen, in denen Leben, Sicherheit oder kritische Operationen gefährdet sind.

- Einrichtung von Konten: Erstellen Sie spezielle Konten mit vorkonfigurierten Notfallberechtigungen. Benutzer verwenden diese Konten ausschließlich in Notfällen, getrennt von regulären Benutzerkonten.

- Sicherung von Anmeldedaten: Benutzer müssen die Anmeldedaten für Notfallzugangskonten sorgfältig sichern. Nur wenige vertrauenswürdige Personen sollten darauf zugreifen können. Stellen Sie eine sichere Aufbewahrung sicher, wie in einem Safe oder verschlüsseltem Tresor.

- Überwachung und Alarmierung: Setzen Sie robuste Überwachungs- und Alarmsysteme ein, um jegliche Nutzung von Notfallzugangskonten zu erkennen. Dies ermöglicht eine schnelle Reaktion und Untersuchung des Notfalls.

- Deaktivierungsverfahren: Es müssen klare Verfahren für die Deaktivierung des Zugangs nach dem Notfall vorhanden sein. Dies beinhaltet typischerweise eine gründliche Überprüfung des Vorfalls und die Wiederherstellung der normalen Zugangskontrollen.

Beispiele aus der Praxis

Verschiedene Branchen nutzen die Break Glass Zugangskontrolle, um Notfälle zu bewältigen. Hier einige Beispiele:

Gesundheitswesen

In einem medizinischen Notfall kann schneller Zugriff auf Patientenakten lebensrettend sein. Wenn ein Arzt oder eine Krankenschwester die üblichen Berechtigungen zum Zugriff auf die Akte eines Patienten nicht hat, kann er oder sie die Break Glass Zugangskontrolle verwenden. Dies gewährt den Notfallzugang für die notwendige Behandlung.

IT und Cybersicherheit

Bei einem größeren Systemausfall oder Cyberangriff kann es sein, dass IT-Teams sofortigen Zugriff auf betroffene Systeme benötigen. Dieser Zugriff ist notwendig, um den Dienst wiederherzustellen oder den Schaden zu begrenzen. Notfall-Override-Konten können eine schnelle Reaktion ermöglichen, indem sie den Notfall-Admin-Zugriff gewähren.

Notdienste

Bei einem Brand oder einem anderen Notfall benötigen Einsatzkräfte möglicherweise sofortigen Zugriff auf Gebäudepläne, Informationen zu Versorgungsunterbrechungen oder gefährlichen Materialien. Notfallzugangssysteme können sicherstellen, dass kritische Informationen verfügbar sind, wenn jede Sekunde zählt.

Die Bedeutung sorgfältiger Break Glass Planung

Obwohl die Break Glass Zugangskontrolle ein leistungsstarkes Werkzeug für Notfälle ist, müssen Organisationen sie sorgfältig implementieren. Unsachgemäße Verwendung von Break Glass Konten kann tatsächlich Sicherheitsrisiken schaffen.

Um eine erfolgreiche Implementierung sicherzustellen

- Kontrollieren Sie den Zugang zu Break Glass Anmeldedaten streng

- Implementieren Sie starke Überwachungs- und Alarmsysteme, um jede Nutzung von Break Glass Konten zu erkennen

- Etablieren und üben Sie klare Verfahren zum Aktivieren und Deaktivieren des Zugangs

- Schulen Sie die Personen gründlich, die mit den Berechtigungen betraut sind

- Testen Sie regelmäßig die Break Glass Verfahren, um sicherzustellen, dass sie bei Bedarf funktionieren

Organisationen können vom Notfallzugang profitieren, indem sie ihn nur dann nutzen, wenn es unbedingt notwendig ist, was dazu beiträgt, Risiken zu mindern.

Best Practices für die Break Glass Zugangskontrolle

Hier sind einige wichtige Best Practices, die bei der Implementierung der Break Glass Zugangskontrolle beachtet werden sollten:

- Mehrfaktor-Authentifizierung verlangen: Selbst für Break Glass Konten sollten Organisationen Mehrfaktor-Authentifizierung verwenden, um unautorisierten Zugriff zu verhindern. Der zweite Faktor sollte jedoch im Notfall leicht verfügbar sein. Beispielsweise könnte dies ein physisches Token sein, das sicher aufbewahrt wird.

- Break Glass Berechtigungen einschränken: Konten sollten nur die minimal notwendigen Berechtigungen haben, um den Notfall zu bewältigen. Sie sollten keine umfassenden Administratorrechte haben, die missbraucht werden könnten.

- Automatische Zeitlimits verwenden: Break Glass Zugriff sollte nach einer festgelegten Zeit automatisch ablaufen, um eine längere unautorisierte Nutzung zu verhindern. Sie können den Zeitraum verlängern, wenn der Notfall anhält, aber er sollte nicht unbegrenzt sein.

- Regelmäßige Prüfungen durchführen: Jede Nutzung von Break Glass Zugriff sollte gründlich geprüft werden. Verantwortliche sollten es anschließend überprüfen, um die Angemessenheit zu gewährleisten und erforderliche Prozessverbesserungen zu identifizieren.

- Anweisungen bereitstellen: Benutzer mit Break Glass Berechtigungen benötigen klare, Schritt-für-Schritt Anweisungen zur Aktivierung des Notfallzugangs. Dies stellt sicher, dass sie es in stressigen Notfällen angemessen nutzen.

Fazit

Die Break Glass Zugangskontrolle ist ein kritisches Werkzeug zur Bewältigung von Notfällen in IT-Umgebungen. Durch die Kontrolle und Überwachung des Notfallzugangs stellen Organisationen sicher, dass notwendige Maßnahmen in einer Krise schnell ergriffen werden, ohne die allgemeine Sicherheit zu gefährden.

Diese Art des Zugangs ist jedoch kein Ersatz für gute Sicherheitspraktiken. Eine letzte Maßnahme für echte Notfälle. Sorgfältige Planung, strenge Kontrollen und regelmäßige Tests sind für eine erfolgreiche Implementierung unerlässlich.

Organisationen müssen die Prinzipien der Break Glass Zugangskontrolle verstehen, um Notfälle effektiv zu handhaben. Sie sollten auch Best Practices befolgen, um starke Sicherheitsmaßnahmen aufrechtzuerhalten.

Wenn Sie mehr darüber erfahren möchten, wie Sie Ihre sensiblen Daten sichern und eine effektive Break Glass Zugangskontrolle implementieren können, laden wir Sie ein, an unserer kommenden Demonstrationssitzung teilzunehmen, bei der DataSunrise vorgestellt wird.