OpenSearch RBAC

Einführung

Laut IDC wird die globale Datenmenge von 33 Zettabyte im Jahr 2018 auf 175 Zettabyte im Jahr 2025 anwachsen, was das explosive Wachstum der Datenproduktion und -nutzung zeigt. In der heutigen datengesteuerten Welt ist der Schutz sensibler Informationen von größter Bedeutung. Da Organisationen zunehmend auf leistungsstarke Such- und Analysetools angewiesen sind, wird die Notwendigkeit robuster Sicherheitsmaßnahmen immer kritischer. Hier kommt OpenSearch RBAC ins Spiel, eine neue Methode zur Handhabung der Datensicherheit in verteilten Suchsystemen.

Dieser Artikel taucht in die Welt von OpenSearch und seine Implementierung der Rollenbasierten Zugriffskontrolle (RBAC) ein. Wir werden sehen, wie diese leistungsstarke Kombination die Datensicherheit verbessert, das Zugangsmanagement vereinfacht und die Einhaltung verschiedenster regulatorischer Anforderungen gewährleistet.

Was ist OpenSearch?

Bevor wir in die Einzelheiten von RBAC eintauchen, lassen Sie uns kurz OpenSearch selbst erkunden.

Eine kurze Übersicht

OpenSearch ist eine Open-Source, verteilte Such- und Analyselösung, die von Elasticsearch abgeleitet ist. Wir nutzen OpenSearch, um riesige Datenmengen nahezu in Echtzeit schnell zu erfassen, zu durchsuchen und zu analysieren. OpenSearch bietet eine Vielzahl von Funktionen, darunter die folgenden:

Eine der wichtigsten Stärken von OpenSearch ist seine Skalierbarkeit und Flexibilität, wodurch es für eine Vielzahl von Anwendungsfällen in verschiedenen Branchen geeignet ist.

Verständnis von RBAC in OpenSearch

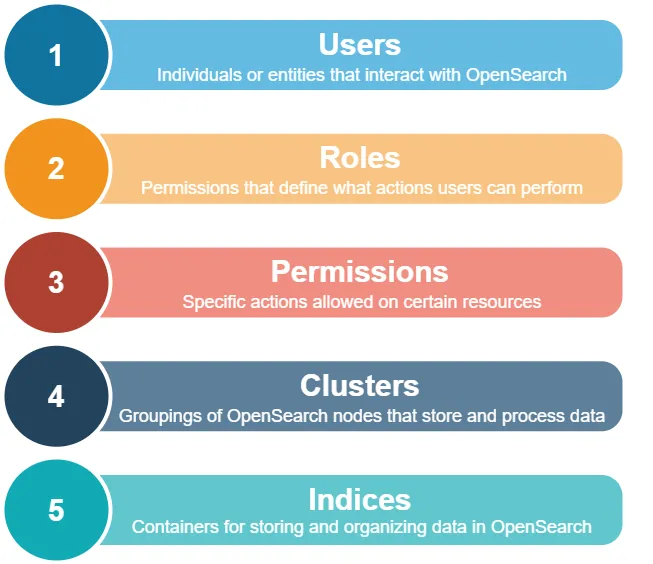

Rollenbasierte Zugriffskontrolle (RBAC) bestimmt, welche Benutzer auf bestimmte Ressourcen in einem Computer oder Netzwerk zugreifen können. Dieses Konzept betrifft die Benutzerrollen, die Sie Benutzern innerhalb einer Organisation zuweisen. RBAC hilft Organisationen dabei, den Zugriff auf sensible Informationen mit verschiedenen Sicherheitsrollen zu verwalten und zu kontrollieren.

Es stellt sicher, dass nur autorisierte Personen auf bestimmte Daten oder Systeme zugreifen können. RBAC ist eine wichtige Sicherheitsmaßnahme zum Schutz wertvoller Vermögenswerte innerhalb einer Organisation. RBAC ist ein leistungsstarkes Werkzeug zur Verwaltung von Benutzerberechtigungen und zur Sicherung von Daten in OpenSearch.

Schlüsselkonzepte von OpenSearch RBAC

Durch die Kombination dieser Elemente ermöglicht es OpenSearch RBAC Administratoren, granulare Zugriffspolicies zu erstellen, die den organisatorischen Bedürfnissen und Sicherheitsanforderungen entsprechen.

Implementierung von OpenSearch RBAC: Eine Schritt-für-Schritt-Anleitung

Schauen wir uns den Prozess der Einrichtung von RBAC in OpenSearch an, einschließlich Beispielen und erwarteten Ergebnissen.

Schritt 1: Sicherheitserweiterung aktivieren

Vergewissern Sie sich zunächst, dass das OpenSearch-Sicherheits-Plugin installiert und aktiviert ist. Dieses Plugin bildet die Grundlage für die RBAC-Funktionalität.

plugins.security.enabled: true

Nach der Aktivierung des Plugins starten Sie Ihren OpenSearch-Cluster neu, um die Änderungen zu übernehmen.

Schritt 2: Rollen definieren

Erstellen Sie Rollen, die den Zugriffsanforderungen Ihrer Organisation entsprechen. Hier ist ein Beispiel für die Definition einer “read_only”-Rolle:

PUT _plugins/_security/api/roles/read_only

{

"cluster_permissions": ["cluster:monitor/*"],

"index_permissions": [

{

"index_patterns": ["*"],

"allowed_actions": ["read"]

}

]

}Diese Rolle gewährt Cluster-Überwachungsberechtigungen und Lesezugriff auf alle Indizes.

Schritt 3: OpenSearch Benutzer erstellen

Erstellen Sie als Nächstes Benutzer und weisen Sie ihnen geeignete Rollen zu. Hier ist ein Beispiel:

PUT _plugins/_security/api/internalusers/john_doe

{

"password": "secret_password",

"backend_roles": ["read_only"],

"attributes": {

"department": "IT"

}

}Dieser Befehl erstellt einen Benutzer namens “john_doe” mit der “read_only”-Rolle.

Schritt 4: Rollen auf Benutzer abbilden

Um die RBAC-Einrichtung abzuschließen, ordnen Sie Rollen Benutzern zu:

PUT _plugins/_security/api/rolesmapping/read_only

{

"backend_roles": ["read_only"],

"hosts": [],

"users": ["john_doe"]

}Diese Zuordnung stellt sicher, dass der Benutzer “john_doe” mit der “read_only”-Rolle verbunden ist.

Erweiterte OpenSearch RBAC Techniken

Mit zunehmendem Wachstum der OpenSearch-Bereitstellung benötigen Sie möglicherweise anspruchsvollere Zugriffskontrollstrategien. Lassen Sie uns einige erweiterte RBAC-Techniken erkunden.

Multi-Tenant-Datenisolierung

In Multi-Tenant-Umgebungen ist es entscheidend, Daten zwischen verschiedenen Kunden oder Abteilungen zu isolieren. OpenSearch RBAC ermöglicht Ihnen dies durch Berechtigungen auf Indexebene.

Beispiel:

PUT _plugins/_security/api/roles/finance_dept

{

"cluster_permissions": ["cluster:monitor/*"],

"index_permissions": [

{

"index_patterns": ["finance-*"],

"allowed_actions": ["crud"]

}

]

}Diese Rolle gewährt vollständigen CRUD-Zugriff auf Indizes, die mit “finance-” beginnen, und isoliert effektiv die Daten der Finanzabteilung.

Temporäre Zugriffsberechtigungen

Für Szenarien, in denen temporärer Zugriff erforderlich ist, unterstützt OpenSearch RBAC zeitbasierte Einschränkungen.

Beispiel:

PUT _plugins/_security/api/roles/temp_admin

{

"cluster_permissions": ["*"],

"index_permissions": [

{

"index_patterns": ["*"],

"allowed_actions": ["*"]

}

],

"expiry_date": "2023-12-31T23:59:59Z"

}Diese Rolle gewährt vollständigen Admin-Zugriff, läuft jedoch am 31. Dezember 2023 ab.

Best Practices für OpenSearch-Zugriffskontrolle

Um die Effektivität Ihrer OpenSearch RBAC-Implementierung zu maximieren, berücksichtigen Sie diese Best Practices:

- Prinzip des geringsten Privilegs: Gewähren Sie Benutzern die minimal notwendigen Berechtigungen, um ihre Aufgaben zu erfüllen.

- Regelmäßige Audits: Überprüfen und aktualisieren Sie regelmäßig die Rollenzuweisungen, um sicherzustellen, dass sie weiterhin angemessen sind.

- Verwendung von Gruppen: Nutzen Sie Benutzergruppen, um das Rollenmanagement für große Organisationen zu vereinfachen.

- Dokumentieren Sie Ihre Richtlinien: Halten Sie klare Dokumentationen Ihrer RBAC-Struktur für einfache Referenz und Audits bereit.

- Verschlüsseln Sie Kommunikationen: Aktivieren Sie SSL/TLS-Verschlüsselung für alle Cluster-Kommunikationen, um Abhörversuche zu verhindern.

Überwachung und Fehlerbehebung von OpenSearch RBAC

Effektives RBAC-Management erfordert kontinuierliche Überwachung und Fehlerbehebung. OpenSearch bietet mehrere Tools, die dabei helfen:

Audit-Logging

Aktivieren Sie das Audit-Logging, um Benutzeraktionen und Zugriffsversuche zu verfolgen:

plugins.security.audit.type: internal_opensearch

plugins.security.audit.config.enabled: true

Sicherheitsanalysen

Nutzen Sie OpenSearch Dashboards, um Sicherheitsereignisse zu visualisieren und potenzielle Probleme zu identifizieren:

- Erstellen Sie ein Indexmuster für Ihre Audit-Protokolle

- Erstellen Sie Dashboards, um Anmeldeversuche, Berechtigungsverweigerungen und andere Sicherheitsereignisse zu überwachen

Compliance und OpenSearch RBAC

Für viele Organisationen ist die Einhaltung der Vorschriften eine kritische Angelegenheit. OpenSearch RBAC kann helfen, verschiedene Compliance-Anforderungen zu erfüllen:

- GDPR: Implementieren Sie fein abgestufte Zugriffskontrollen zum Schutz personenbezogener Daten

- HIPAA: Stellen Sie sicher, dass nur autorisiertes Personal auf geschützte Gesundheitsinformationen zugreifen kann

- PCI DSS: Beschränken Sie den Zugriff auf Kartendaten und behalten Sie Audit-Trails bei

Durch die Nutzung von OpenSearch RBAC können Sie eine konforme Umgebung schaffen, die Ihre Prüfer zufriedenstellt und sensible Informationen schützt. Beachten Sie, dass DataSunrise Ihnen dabei auch hilft, diese Aufgabe viel einfacher zu machen.

Zukünftige Trends im Bereich OpenSearch-Sicherheit

Mit der Entwicklung der Datenlandschaft werden sich auch die Sicherheitsfunktionen von OpenSearch weiterentwickeln. Halten Sie Ausschau nach diesen aufkommenden Trends:

- KI-gestützte Zugriffskontrolle: Machine Learning-Algorithmen könnten bald dabei helfen, anomal gültige Zugriffsmuster zu identifizieren

- Blockchain-Integration: Unveränderliche Audit-Trails könnten Sicherheits- und Compliance-Anstrengungen verbessern

- Zero Trust-Architektur: Erwarten Sie eine engere Integration mit Zero Trust-Sicherheitsmodellen

Fazit

OpenSearch RBAC bietet einen leistungsstarken und flexiblen Ansatz zur Sicherung Ihrer Daten und zur Verwaltung der Zugriffskontrolle. Durch die Implementierung rollenbasierter Richtlinien können Organisationen sensible Informationen schützen, die Verwaltung vereinfachen und die Einhaltung regulatorischer Anforderungen gewährleisten.

Da die Daten weiterhin in Volumen und Bedeutung wachsen, werden robuste Sicherheitsmaßnahmen wie OpenSearch RBAC immer kritischer. Indem Sie diese Tools beherrschen und über aufkommende Trends informiert bleiben, können Sie Ihre Daten sicher und Ihre Organisation in einer sich ständig verändernden digitalen Landschaft geschützt halten.

Hinweis: Für benutzerfreundliche und flexible Tools, die darauf ausgelegt sind, die Datenbanksicherheit zu verbessern und die Einhaltung von Vorschriften sicherzustellen, sollten Sie die Angebote von DataSunrise erkunden. Besuchen Sie unsere Website unter DataSunrise für eine Online-Demo und erfahren Sie, wie wir Ihnen helfen können, Ihre wertvollen Datenressourcen zu schützen.