Oracle Datenverschleierung: Sensible Daten in Nicht-Produktionsumgebungen sichern

Einführung

Datensicherheit hat für Organisationen heutzutage oberste Priorität. Organisationen müssen sensible Daten wie persönlich identifizierbare Informationen (PII), finanzielle Details und Geschäftsgeheimnisse vor unbefugtem Zugriff schützen. Eine mächtige Technik, um dies zu erreichen, ist die Oracle Datenverschleierung.

Datenverschleierung beinhaltet das Maskieren oder Verschlüsseln sensibler Daten, während deren Format und Nutzbarkeit für Entwicklung, Tests und andere Nicht-Produktionszwecke erhalten bleiben. Es ermöglicht Unternehmen, den Datenschutzbestimmungen zu entsprechen und Datenverletzungen zu verhindern. Lassen Sie uns die Grundlagen der Oracle Datenverschleierung und deren Implementierung erkunden.

Was ist Oracle Datenverschleierung?

Oracle Datenverschleierung ist ein Feature der Oracle Datenbank, das hilft, sensible Daten vor unbefugtem Zugriff zu schützen. Es verändert Daten so, dass nur autorisierte Personen sie verwenden können, während sie realistisch und akkurat bleiben.

Viele Organisationen verwenden Datenverschleierung, um sensible Produktionsdaten in Nicht-Produktionsumgebungen wie Entwicklung, Tests oder Schulung zu schützen. Sensible Details werden maskiert, anstatt echte Kundennamen, Kontonummern usw. zu verwenden. Dies reduziert das Risiko von Datenverletzungen und hilft, die Datenschutzgesetze einzuhalten.

Einige gängige Techniken der Datenverschleierung umfassen:

- Verschlüsselung: Codierung von Daten mit Hilfe eines Chiffrierschlüssels

- Substitution: Ersetzen sensibler Daten durch fiktive, aber realistische Werte

- Durchmischung: Zufälliges Neuordnen der Datenbereiche

- Nullen: Ersetzen von Daten durch NULL-Werte

- Maskieren: Verdecken von Teilen der Daten, z.B. nur die letzten 4 Ziffern einer Sozialversicherungsnummer anzeigen

Oracle Datenverschleierung unterstützt diese Techniken und mehr durch verschiedene Werkzeuge und Pakete. Die Produktionsumgebung legt die ursprünglichen sensiblen Daten niemals nach außen offen.

Oracle Datenverschleierungswerkzeuge

Oracle bietet mehrere Werkzeuge zur Implementierung der Datenverschleierung:

Datenredaktion

Oracle Datenredaktion ist ein Sicherheitsmerkmal, das sensible Daten maskiert, bevor sie die Datenbank verlassen. Es erlaubt Ihnen, Spalten-Daten mithilfe von Richtlinien basierend auf verschiedenen Bedingungen wie Benutzerrollen zu redigieren (maskieren). Zum Beispiel:

BEGIN DBMS_REDACT.ADD_POLICY( object_schema => 'hr', object_name => 'employees', column_name => 'email', policy_name => 'redact_emp_email', function_type => DBMS_REDACT.PARTIAL, function_parameters => '0,1,XXXXXXX'); END;

Dies redigiert E-Mail-Adressen der Mitarbeiter, sodass nur der erste Buchstabe angezeigt wird, der Rest wird durch ‘X’ ersetzt, z.B. “jsmith@company.com” wird zu “jXXXXXX”.

Datenmaskierung und Datensubsetting

Das Oracle Data Masking Pack bietet Werkzeuge, um sensible Daten für Nicht-Produktionszwecke zu maskieren und zu unterteilen:

- Datenmaskierung: Ersetzt sensible Daten durch realistische fiktive Daten

- Datensubsetting: Erzeugt ein Subset von Daten basierend auf Anwendungsanforderungen

Zum Beispiel, um Mitarbeiter-Namen zu maskieren:

BEGIN

DBMS_DATAPUMP.METADATA_TRANSFORM(

job_name => 'MASK EMP DATA',

object_type => 'TABLE',

transform_name => 'COLUMN_MASK',

transform_value =>

'empno_trans:EMPLOYEE_ID,

ename_trans:EMPLOYEE_NAME');

END;Dies ersetzt die Spalten Mitarbeiternummer und -name durch maskierte Daten während des Exports.

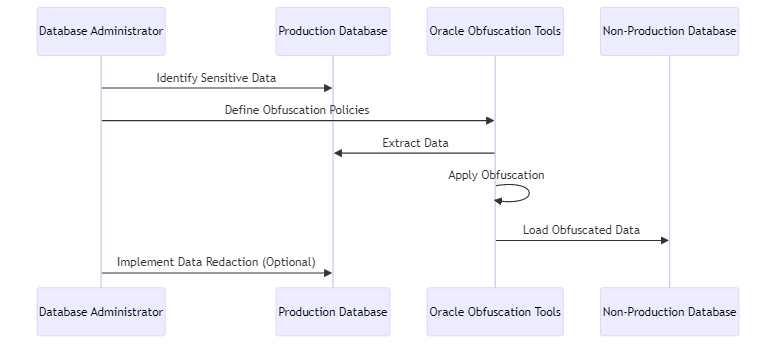

Wie man Oracle Datenverschleierung implementiert

Hier folgt ein Überblick über den Prozess zur Implementierung der Oracle Datenverschleierung:

- Sensible Daten identifizieren: Identifizieren Sie die Daten, die geschützt werden müssen – PII, Finanzdaten, usw. Dies kann einen Datenerkennungsprozess beinhalten.

- Verschleierungstechniken auswählen: Wählen Sie geeignete Techniken wie Verschlüsselung, Maskieren, Durchmischen basierend auf Datentypen und Anwendungsanforderungen.

- Datenverschleierungsrichtlinien entwickeln: Definieren Sie die Verschleierungsregeln und -bedingungen mithilfe von Oracle-Werkzeugen. Evaluieren Sie sie mit Beispieldaten.

- In Nicht-Produktionsumgebungen implementieren: Wenden Sie die Verschleierung auf Daten an, die von der Produktion in Nicht-Produktionsumgebungen exportiert wurden.

- In Produktionsumgebungen maskieren (optional): Für hochsensible Daten können Sie sich entscheiden, Datenredaktionsrichtlinien direkt in der Produktion zu implementieren.

Gehen wir durch ein einfaches Beispiel, wie man Gehälter von Mitarbeitern mittels Datenredaktion maskiert:

Zuerst erstellen wir eine Beispiel-Mitarbeitertabelle mit einigen Daten:

CREATE TABLE employees ( employee_id NUMBER, name VARCHAR2(100), salary NUMBER ); INSERT INTO employees VALUES (1, 'John Smith', 50000); INSERT INTO employees VALUES (2, 'Jane Doe', 60000);

Als nächstes erstellen wir eine Redaktionsrichtlinie, um das Gehalt teilweise zu maskieren:

BEGIN DBMS_REDACT.ADD_POLICY( object_schema => 'hr', object_name => 'employees', column_name => 'salary', policy_name => 'mask_emp_salary', function_type => DBMS_REDACT.PARTIAL, function_parameters => '9,1,*'); END;

Dies zeigt nur die erste Ziffer des Gehalts und ersetzt den Rest durch ‘‘. Somit wird aus “50000” “5***”.

Wenn ein Benutzer die Mitarbeitertabelle abfragt, werden die maskierten Werte in der Gehaltsspalte angezeigt:

SELECT * FROM employees;

EMPLOYEE_ID NAME SALARY

----------- -------------- ------

1 John Smith 5****

2 Jane Doe 6****Sie legen niemals die tatsächlichen Gehälter offen, aber die Daten bleiben realistisch für Entwicklungs- und Testzwecke. Die ursprünglichen unmaskierten Daten sind nur für autorisierte Produktionsbenutzer zugänglich.

Best Practices für Datenverschleierung

Hier sind einige Best Practices, um eine erfolgreiche Oracle Datenverschleierung zu gewährleisten:

- Prinzip der geringsten Privilegien anwenden: Gewähren Sie Zugriff auf verschleierte/maskierte Daten nur auf der Basis von Need-to-know. Überprüfen und passen Sie die Zugriffsberechtigungen regelmäßig an.

- Referentielle Integrität beibehalten: Stellen Sie sicher, dass die Verschleierung die referentielle Integrität zwischen verbundenen Datenentitäten wahrt. Verwenden Sie konsistente Verschleierung über Tabellen hinweg.

- Gründlich testen: Testen Sie Verschleierungsrichtlinien an Beispieldaten und überprüfen Sie die Anwendungsfunktionalität mit verschleierten Daten, bevor Sie sie in der Produktion einführen.

- Verschleierungsprozesse dokumentieren: Stellen Sie sicher, dass Sie genaue Dokumentationen über die verschleierten Daten pflegen. Zeichnen Sie die Methode auf, die zur Verschleierung verwendet wurde. Zusätzlich geben Sie Anweisungen, wie die verdeckten Daten bei Bedarf, wie z.B. zur Problemlösung, enthüllt werden können.

- Überwachen und Prüfen: Etablieren Sie eine robuste Überwachung und Prüfprozesse, um unbefugte Versuche, auf sensible Daten zuzugreifen, auch wenn sie verschleiert sind, zu erkennen.

Die Oracle Datenverschleierungswerkzeuge helfen, sensible Daten während der Entwicklung und des Testens zu schützen, während gleichzeitig eine realistische Nutzung ermöglicht wird. Verschleierung ist entscheidend für den Schutz der Daten. Kombinieren Sie sie mit anderen Sicherheitsmaßnahmen wie Zugriffskontrollen, Verschlüsselung und Audits. Diese Kombination hilft dabei, eine robuste Verteidigungsstrategie zu etablieren.

Schlussfolgerung

Oracle Datenverschleierung ist eine wesentliche Technik, um sensible Informationen in Nicht-Produktionsumgebungen zu schützen. Entwickler können Anwendungen mit gefälschten, aber realistischen Daten testen, anstatt mit echten Daten, um die Offenlegung sensibler Informationen zu vermeiden.

Oracle bietet mehrere Verschleierungsmöglichkeiten durch Features wie Datenredaktion und Datenmaskierung. Diese ermöglichen es, flexible Richtlinien zu definieren, um sensible Daten basierend auf Benutzern und Bedingungen zu maskieren, zu verschlüsseln oder zu randomisieren. Die Implementierung der Datenverschleierung umfasst die Entdeckung sensibler Daten, die Auswahl geeigneter Techniken, die Entwicklung und das Testen von Verschleierungsrichtlinien sowie deren Anwendung auf den Export von Nicht-Produktionsdaten.

Beim Einsatz von Oracle Datenverschleierung ist es wichtig, Best Practices zu befolgen. Diese Praktiken beinhalten die Einschränkung des Zugriffs auf die Daten, die Aufrechterhaltung von Datenbeziehungen, das Testen von Richtlinien, die Dokumentation von Prozessen und die Überwachung der Nutzung. Datenverschleierung hilft Organisationen, Daten sicher für geschäftliche Zwecke zu nutzen. Sie funktioniert in Kombination mit anderen Sicherheitsmaßnahmen, um kostspielige und schädliche Datenverletzungen zu verhindern.

Da die Datenlandschaft zunehmend komplexer wird und Bedrohungen immer ausgefeilter, wird die Datensicherheit immer wichtiger. Oracle Datenverschleierung hilft Organisationen, wichtige Daten zu schützen, während sie dennoch den größtmöglichen Wert aus ihren Datenressourcen ziehen. Durch die Integration einer starken Verschleierung in ihre Datenverwaltungssysteme können Unternehmen sicher innovativ sein und gleichzeitig Sicherheit und Datenschutz gewährleisten.